一、总体逻辑

安全策略=认证机制 + 加密机制

为了增强无线网络安全性,至少需要提供认证和加密两个安全机制:

1、 认证机制:认证机制用来对用户的身份进行验证,以限定特定的用户(授权的用户)可以使用网络资源。

2、 加密机制:加密机制用来对无线链路的数据进行加密,以保证无线网络数据只被所期望的用户接收和理解。

WPA-pSK就是PSK认证算法+TKIP加密算法,安全性比空加密高,但是据说也能被破解。

WPA2-PSK就是采用PSK认证算法+TKIP加密算法/CCMP加密算法,

二、认证机制:

认证机制分为链路认证和接入认证两种。

2.1、链路认证

链路认证即802.11身份验证,是一种低级的身份验证机制。在STA同AP进行802.11关联时发生,该行为早于接入认证。任何一个STA试图连接网络之前,都必须进行802.11的身份验证进行身份确认。可以把802.11身份验证看作是STA连接到网络时的握手过程的起点,是网络连接过程中的第一步。

802.11链路定义了两种认证机制:开放系统认证和共享密钥认证。

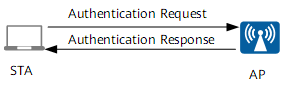

2.1.1、开放系统认证(Open System Authentication):

即不认证,任意STA都可以认证成功。

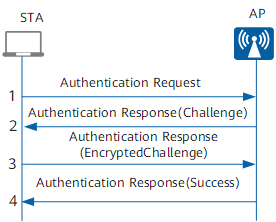

2.1.2、共享密钥认证(Shared-key Authentication):

STA和AP预先配置相同的共享密钥,AP在链路认证过程验证两边的密钥配置是否相同。如果一致,则认证成功;否则,认证失败。

共享密钥的认证过程为:

STA向AP发送认证请求(Authentication Request)。

AP随即生成一个“Challenge”包发给STA。

STA使用预先设置好的密钥加密Challenge后(Encrypted Challenge)并发给AP。

AP接收Encrypted Challenge,用预先设置好的密钥解密该消息,然后将解密后的Challenge与之前发送给STA的进行比较。如果相同,认证成功;否则,认证失败。

2.2、用户接入认证

2.2.1、802.1X认证认证方式(又称为企业模式):

使用RADIUS (Remote Authentication Dial-In User Service)服务器和可扩展认证协议EAP(Extensible Authentication Protocol)进行认证。用户提供认证所需的凭证,如用户名和密码,通过特定的用户认证服务器(一般是RADIUS服务器)来实现对用户的接入认证。

2.2.2、PSK:预共享密钥模式(pre-shared key,又称为个人模式)

对一些中小型的企业网络或者家庭用户,部署一台专用的认证服务器代价过于昂贵,维护也很复杂,引入预共享密钥模式,它不需要专门的认证服务器,仅要求在每个WLAN节点(WLAN服务端、无线路由器、网卡等)预先输入一个预共享密钥即可。只要密钥吻合,客户就可以获得WLAN的访问权。由于这个密钥仅仅用于认证过程,而不用于加密过程,因此不会导致诸如使用WEP密钥来进行802.11共享认证那样严重的安全问题。

802.1X认证可以支持对有线用户和无线用户进行身份认证,而PSK认证则是专门针对无线用户的认证方法。

PSK认证需要事先在STA和AC端配置相同的预共享密钥,然后通过是否能够对协商的消息成功解密,来确定STA配置的预共享密钥是否和AC配置的预共享密钥相同,从而完成STA和AC的互相认证。如果密钥协商成功,表明PSK接入认证成功;如果密钥协商失败,表明PSK接入认证失败。

三、加密机制:

加密算法有三种:WEB加密、TKIP加密、CCMP加密算法。

其中WEB加密和TKIP加密都是RC4的加密算法,安全性较低。CCMP加密采用AES对称加密算法,安全性较高。

3.1、WEB加密

WEP (Wired Equivalent Privacy,有线等效加密)是原始 IEEE 802.11 标准中指定的数据加密方法,是WLAN安全认证和加密的基础,用来保护无线局域网中授权用户所交换的数据的私密性,防止这些数据被窃取。

WEP使用RC4算法来保证数据的保密性,通过共享密钥来实现认证。WEP没有规定密钥的管理方案,一般手动进行密钥的配置与维护。通常把这种不具密钥分配机制的WEP称为手动WEP或者静态WEP。

虽然WEP104在一定程度上提高了WEP加密的安全性,但是受到RC4加密算法以及静态配置密钥的限制,WEP加密还是存在比较大的安全隐患,无法保证数据的机密性、完整性和对接入用户实现身份认证。

WEP加密方式可以分别和Open system、Shared key链路认证方式使用。

采用Open system authentication方式:此时WEP密钥只做加密,即使密钥配的不一致,用户也是可以上线,但上线后传输的数据会因为密钥不一致被接收端丢弃。

采用Shared key authentication方式:此时如果双方密钥不一致,客户端就不能通过Shared key认证,无法上线。也就是说,当WEP和Shared key认证方式配合使用时,WEP也可以作为一种认证方法。

3.2、TKIP加密

TKIP(Temporal Key Integrity Protocol,暂时密钥集成协议) 是IEEE 802.11组织为修补WEP加密机制而创建的一种临时的过渡方案。它也和WEP加密机制一样使用的是RC4算法,但是相比WEP加密机制,TKIP加密机制可以为WLAN服务提供更加安全的保护。主要体现在以下几点:

静态WEP的密钥为手工配置,且一个服务区内的所有用户都共享同一把密钥。而TKIP的密钥为动态协商生成,每个传输的数据包都有一个与众不同的密钥。

TKIP将密钥的长度由WEP的40位加长到128位,初始化向量IV的长度由24位加长到48位,提高了WEP加密的安全性。

TKIP支持MIC认证(Message Integrity Check,信息完整性校验)和Countermeasure防止重放攻击功能。当MIC发生错误的时候,数据很可能已经被篡改,系统很可能正在受到攻击。此时,可以采取一系列的对策,来阻止黑客的攻击。

3.3、CCMP加密

CCMP(Counter mode with CBC-MAC Protocol,计数器模式搭配CBC-MAC协议)是基于AES(Advanced Encryption Standard,高级加密标准)加密机制的协议。

CBC-MAC协议:区块密码锁链-信息真实性检查码 协议。

IEEE 802.11i 要求使用 CCMP 来提供全部四种安全服务: 认证、机密性、完整性和重发保护。 CCMP 使用 128 位 AES (Advanced Encryption Standard,高级加密标准)加密算法实现机密性,使用CBC-MAC(区块密码锁链-信息真实性检查码协议)来保证数据的完整性和认证。

作为一种全新的高级加密标准,AES加密算法采用对称的块加密技术,提供比WEP/TKIP中RC4算法更高的加密性能,它将在IEEE 802.11i最终确认后,成为取代WEP的新一代的加密技术,为无线网络带来更强大的安全防护。

四、安全策略:

WEP

WEP,最基本的加密技术,它的安全技术源自于名为RC4的RSA数据加密技术,是无线局域网WLAN的必要的安全防护层。在2003年时就被WPA加密所淘汰,一是安全性能存在好几个弱点。其次由于WEP采用的是802.11技术,而现在无线路由设备基本都是使用的802.11n及以上技术,再使用WEP加密会影响无线网络设备的传输速率。

WPA

WPA(WiFi Protected Access),WPA协议是在前一代有线等效加密(WEP)的基础上产生的,解决了前任WEP的缺陷问题,它使用TKIP(临时密钥完整性)协议,是IEEE 802.11i标准中的过渡方案。在安全的防护上比WEP更为周密,主要体现在身份认证、加密机制和数据包检查等方面,而且它还提升了无线网络的管理能力。

WPA2

WPA2是WPA加密的升级版。它是WiFi联盟验证过的IEEE 802.11i标准的认证形式,WPA2实现了802.11i的强制性元素,特别是Michael算法被公认彻底安全的CCMP(计数器模式密码块链消息完整码协议)讯息认证码所取代、而RC4加密算法也被AES(高级加密)所取代。

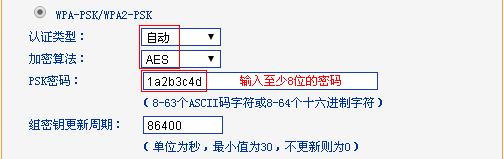

WPA-PSK/WPA2-PSK

WPA-PSK/WPA2-PSK是WPA与WPA2两种加密算法的混合体,是目前安全性最好的WiFi加密模式。WPA-PSK 也叫做 WPA-Personal(WPA个人)。WPA-PSK使用TKIP加密方法把无线设备和接入点联系起来。WPA2-PSK使用AES加密方法把无线设备和接入点联系起来。使用AES加密算法不仅安全性能更高,而且由于其采用的是最新技术,因此,在无线网络传输速率上面也要比TKIP更快。

TKIP:Temporal Key Integrity Protocol(临时密钥完整性协议),这是一种旧的加密标准。

AES:Advanced Encryption Standard(高级加密标准),安全性比TKIP好,推荐使用。

WPA3作为全新技术,无疑是目前最可靠的加密方式,WPA3支持“Wi-Fi增强开放”技术来提升公共Wi-Fi的连接安全。其次,可防止暴力破解。防范流量监听带来的泄露风险。还可以简化安全配置,快速、安全地接入无线网络。

五、路由器设置:

普联:

腾达:

华为:

ref:

https://www.zhihu.com/question/24810874

https://zhuanlan.zhihu.com/p/509295277

http://www.h3c.com/cn/d_200812/622873_30003_0.htm

https://support.huawei.com/enterprise/zh/doc/EDOC1100064394/b27702df

https://aceld.gitbooks.io/wifi-attack/content/21_po_jie_wifi_bu_zou.html

https://blog.csdn.net/sunny_day_day/article/details/108905046

https://blog.csdn.net/sunny_day_day/article/details/108905046

https://consumer.huawei.com/cn/support/content/zh-cn00225376/

https://service.tp-link.com.cn/detail_article_13.html?source=detail

版权归原作者 wwwlyj123321 所有, 如有侵权,请联系我们删除。