1 Fortify

Fortify工具介绍

Fortify SCA 是一个静态的、白盒的软件源代码安全测试工具。它通过内置的五大主要分析引擎:数据流、语义、结构、控制流、配置流等对应用软件的源代码进行静态的分析,分析的过程中与它特有的软件安全漏洞规则集进行全面地匹配、查找,从而将源代码中存在的安全漏洞扫描出来,并给予整理报告。

安全编码规则中的规则分析受支持语言的核心和扩展的API包中的函数,并将分析结果记录在Fortify SCA中。每一个问题的解释包含了对问题的描述和建议的解决方案,一边更好的解决程序中的漏洞和缺陷。也可以通过创建自定义规则包来准确地分析特定的应用程序,验证专门的安全规则以及细化Fortify SCA所报告的问题,也可以快速导出审计报告。

Fortify工具下载

地址一:

Fortify SCA源代码扫描工具 | 老鬼

这个地址我在安装的时候,出现问题了,所以我用地址二进行安装的。两个安装步骤都差不多,接下来主要根据地址二下载的安装包进行说明。

地址二:

这个我是在网站上面直接找的资源,原文链接:

Fortify 代码扫描安装使用教程_回忆式~过去.的博客-CSDN博客_fortify安装

Fortify安装过程

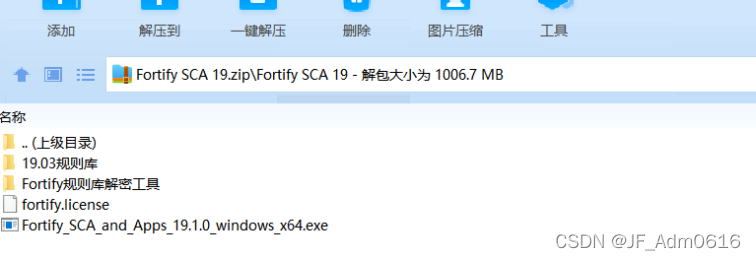

图1.1

如上图1.1所示,下载完成,接下来把文件解压到心仪的位置,准备安装。

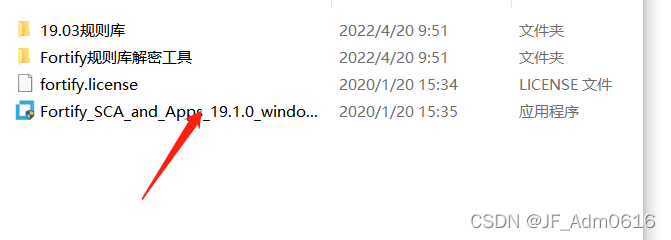

图1.2

解压完成,根据图1.2的指示进行下一步安装。

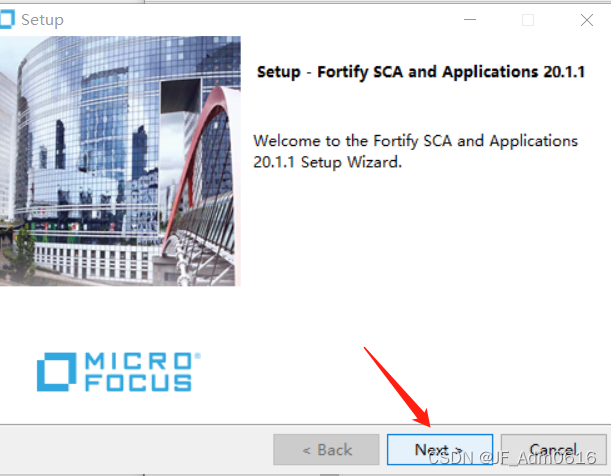

图1.3

点击之后,如图1.3,点击next进行下一步操作。

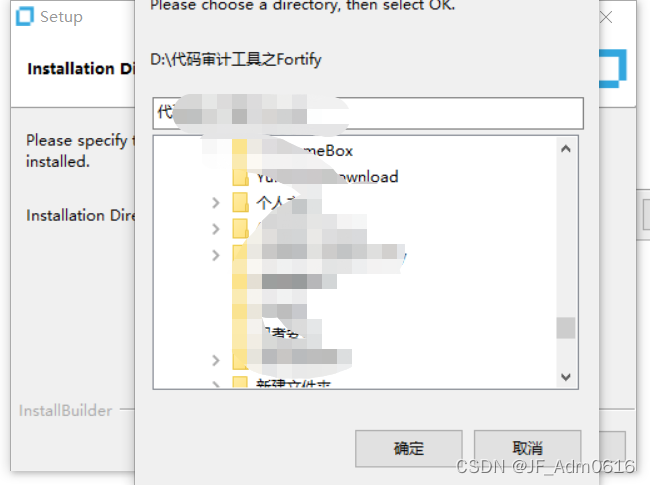

图1.4

点击下一步之后,进入如图1.4所示的界面,需要选择软件安装路径,选择自己心意的路径即可。

图1.5

然后出现如上图1.5所示的界面,根据自己的需求进行选择即可。

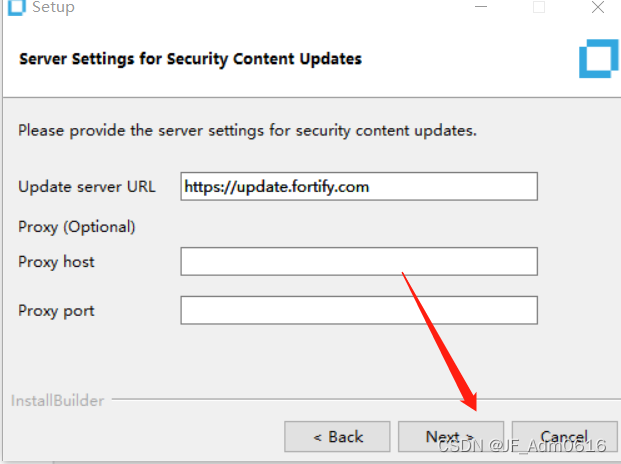

图1.6

选择完成之后点击下一步,进入如图1.6,会自动识别文件后缀,看一下对不对(一般情况下都没有问题,直接点击下一步即可)

图1.7

如上图1.7所示,可修改可不修改(完全根据自己的需求,也可以直接点击下一步)

图1.8

接下来几步保持默认即可。(如图1.8)

图1.9

不断的下一步(我这应该少了一个图,不过不影响,你就直接下一步就行),然后到了安装界面如图1.9所示。

Fortify破解过程

图1.10

打开解压后的软件目录,如图1.10所示。根据上图所示的文件包中的路径,把规则库复制下来,粘贴到软件的安装路径(下图)

图1.11

把图1.10所示的规则库,粘贴到软件的安装目录如图1.11所示的文件夹下面(注意,是软件的安装目录)

Fortify简单使用

图1.12

破解完成之后,在开始菜单当中找到上图1.12所示的图标(也就是这个软件的图标,把他点开)

图1.13

接下来就开始使用软件了,打开之后如上图1.13所示,是它的首页(根据地址一安装的话因为版本不一样所以界面可能也有所差别),记得选择Advanced Scan然后就会有一个导入文件的界面,把自己想要审计的源代码文件导入即可。

图1.14

选择好源代码路径,如上图1.14所示,接下来我会测试一下DVWA靶场的代码漏洞。

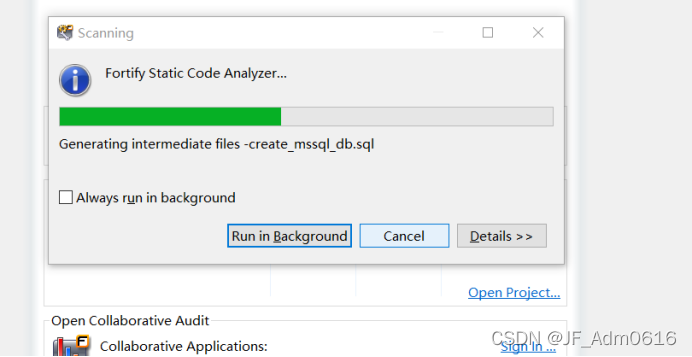

图1.15

点击下一步之后,等待软件审计即可。如图1.15

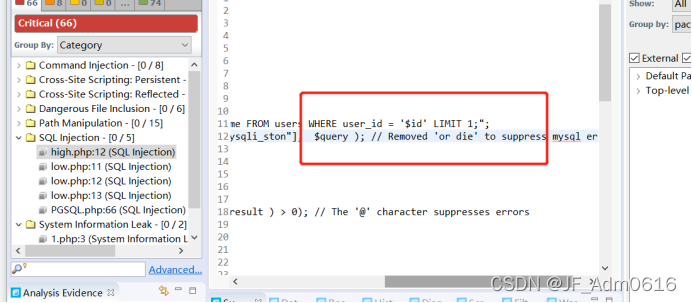

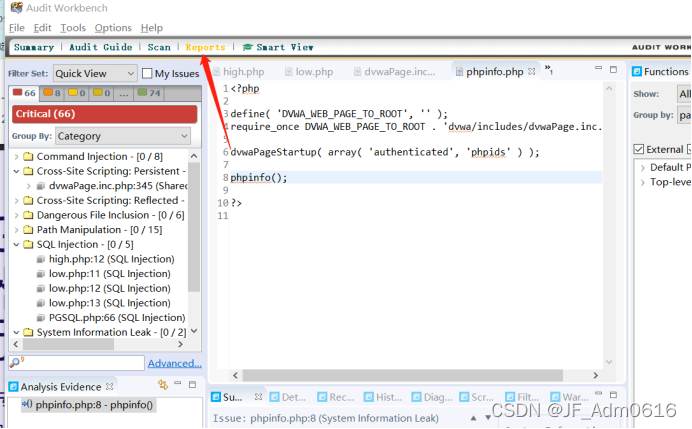

图1.16

如图1.16是审计好之后的界面我们可以看到左侧就是漏洞列表,右侧提供了源代码,直接定位到源代码位置,这里我们分析一下SQL注入漏洞。

我们可以通过图1.16看到对于传入的数据id没有做任何的过滤,所以我们采用最简单的探测语句就可以验证一下,接下来打开DVWA靶场(初次接触的小伙伴们可以查看我之前的笔记有DVWA漏洞的全级别通关,详细的介绍了DVWA靶场)

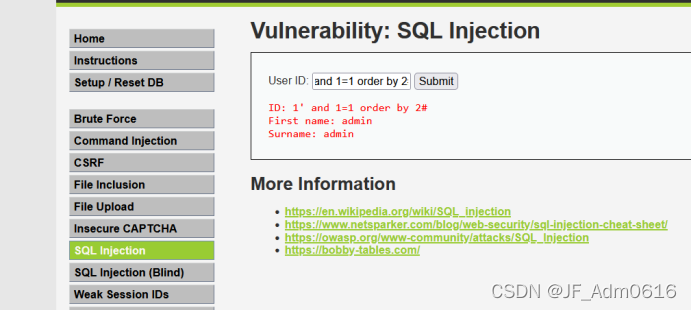

图1.17

如图1.17我们成功利用了SQL注入漏洞,语句是1' and 1=1 order by 2(根据SQL手工注入的原理,既然现在我们已经通过代码审计知道了未对参数做任何的过滤,这里存在漏洞那么我们可以跳过之前的探测过程,直接利用探测列数的语句来验证漏洞,也可以通过查看数据库版本的语句)

图1.18

图1.17已经成功利用完成,接下来我们验证下一个如图1.18所示,只对于输入的位数进行了限制,那么我们在注入过程中只需要把后面的语句注释掉即可。

如图1.19

我们利用语句1' and 1=1 order by 1#,来验证漏洞,如图1.19,成功利用了这个漏洞。

以上就是Fortify的简单利用,只是简单的说明了一下SQL注入漏洞,之前已经利用其他工具对其他的漏洞也进行了简单的介绍(我之前的笔记中也有哦,大家可以自行翻阅)

接下来就要导出报告了。

图1.20

如图1.20所示进行操作。

图1.21

如图1.21选择报告的格式,路径以及导出的漏洞类型(在这里我们选择TOP 10即可,也可以试试别的)

图1.22

选择完成之后,等待如图1.22成功导出报告。

图1.23

我们可以根据文件的位置,找到导出的报告如图1.23所示,完成。

版权归原作者 JF_Adm0616 所有, 如有侵权,请联系我们删除。