前言

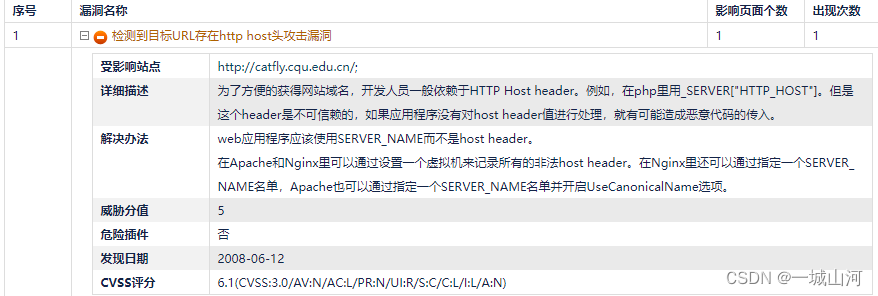

最近项目外网上线前扫描出一个中危漏洞,要求解决后连通外网。

1.检测工具Burpsuite

Brupsuite是一款web渗透软件,可以用来模拟攻击、抓包、测试、拦截等功能。下载安装教程详见

2.问题详解

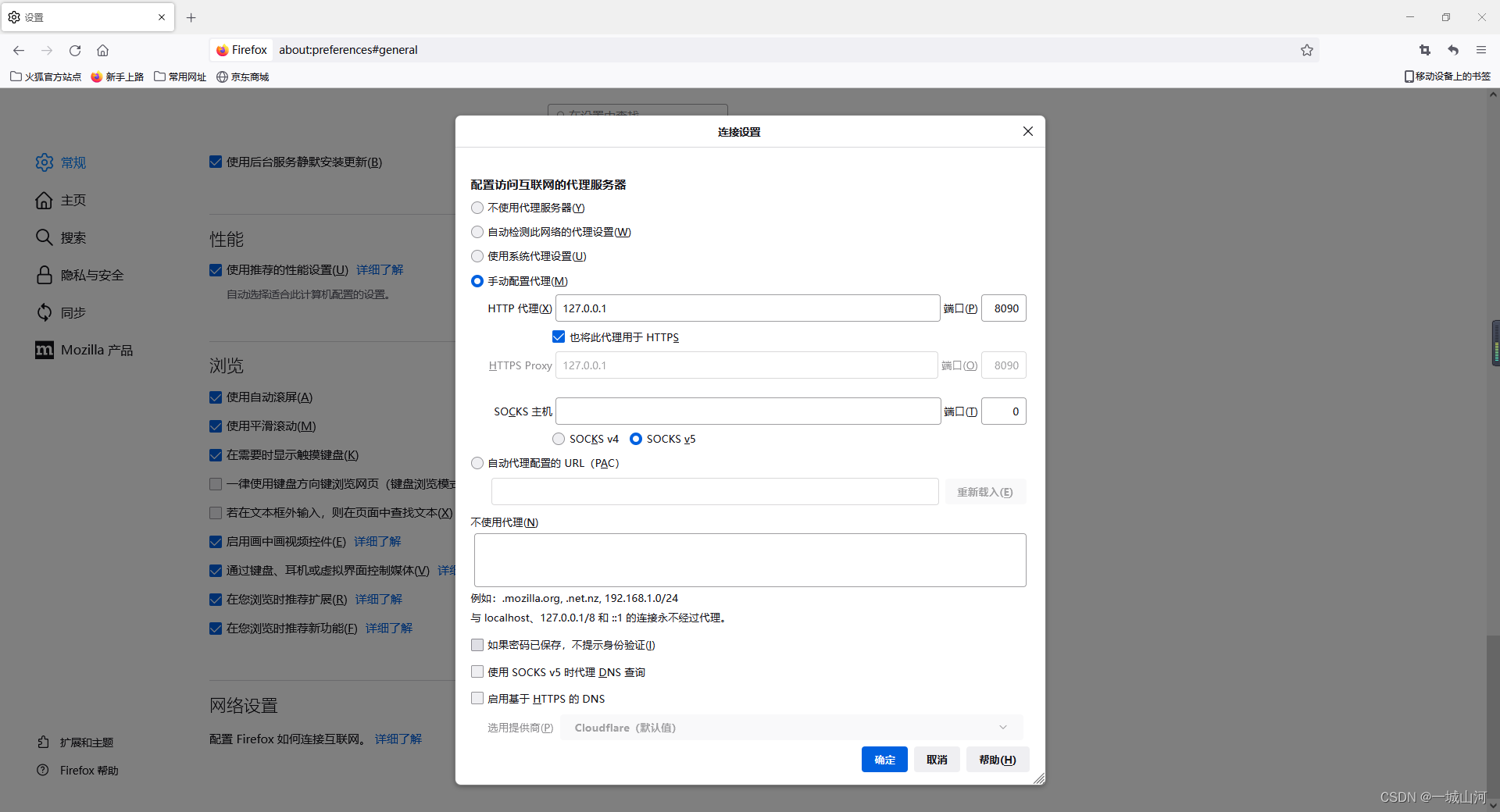

配置火狐浏览器

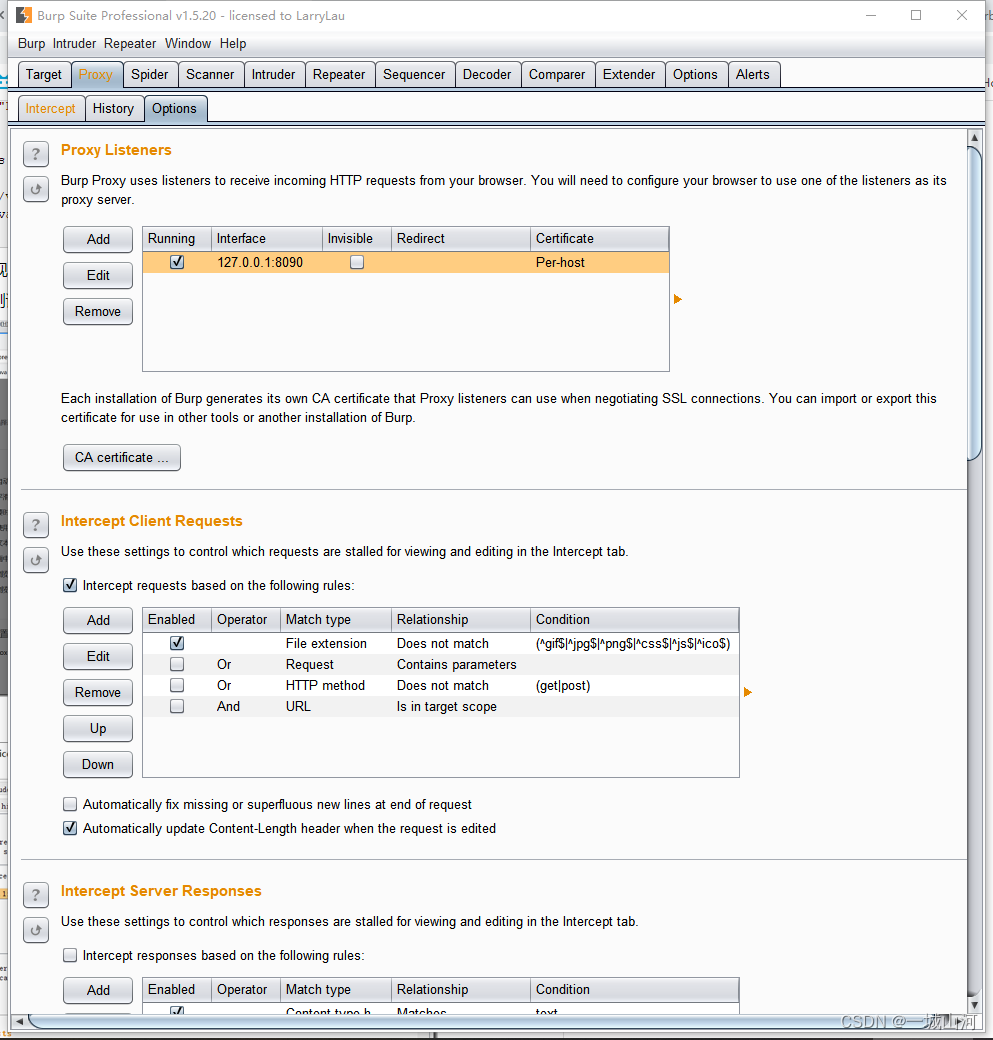

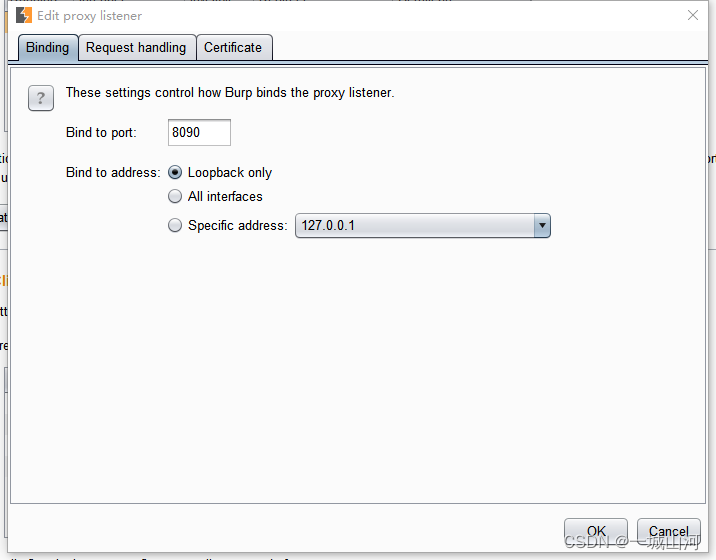

Brupsuite配置

Proxy --> Options --> Edit

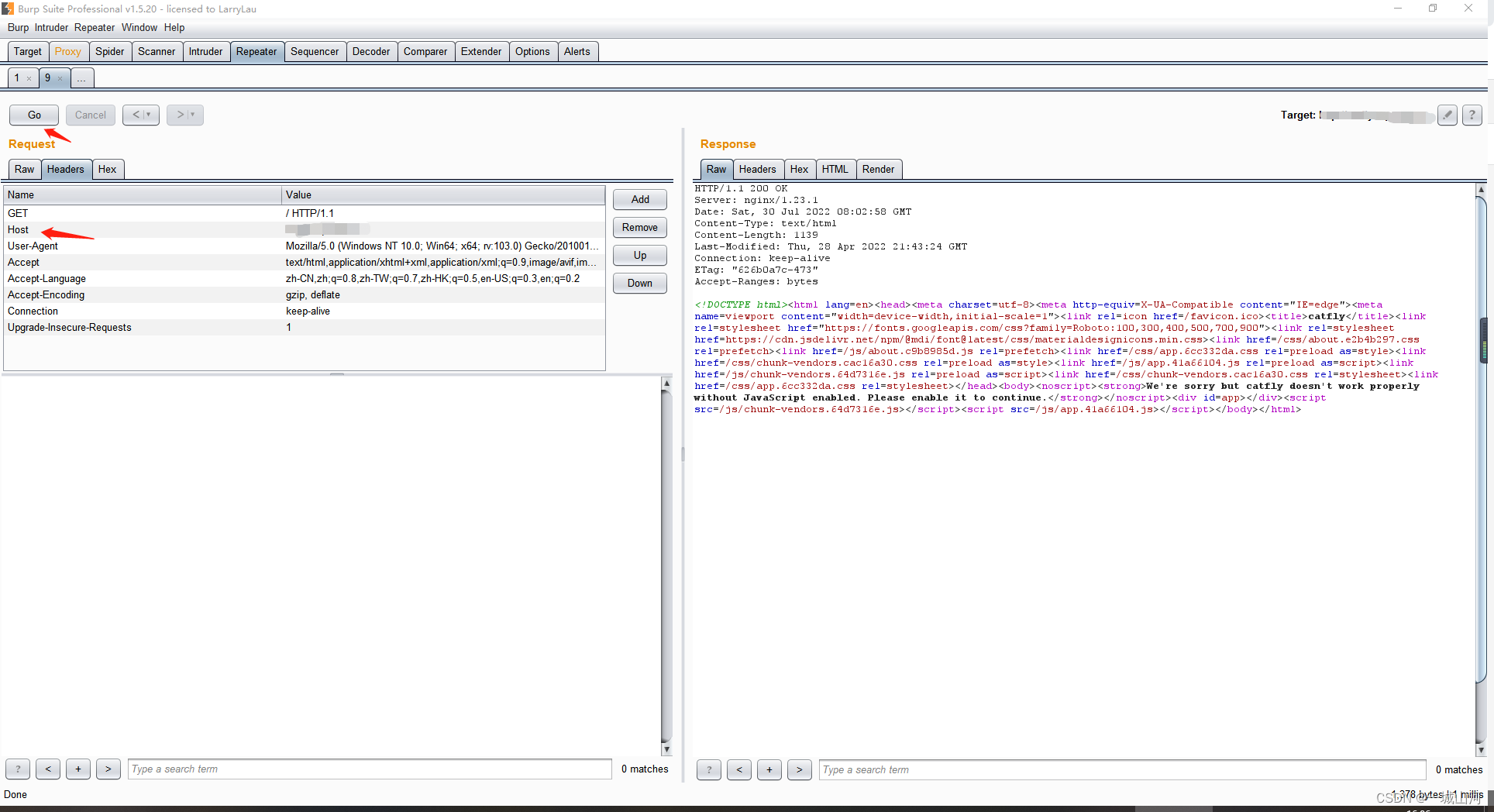

火狐访问链接,同时Proxy --> History,找到链接右键 send to Repeater,更改host为baidu.com,发现依然可以访问,需要解决此问题:

问题解决

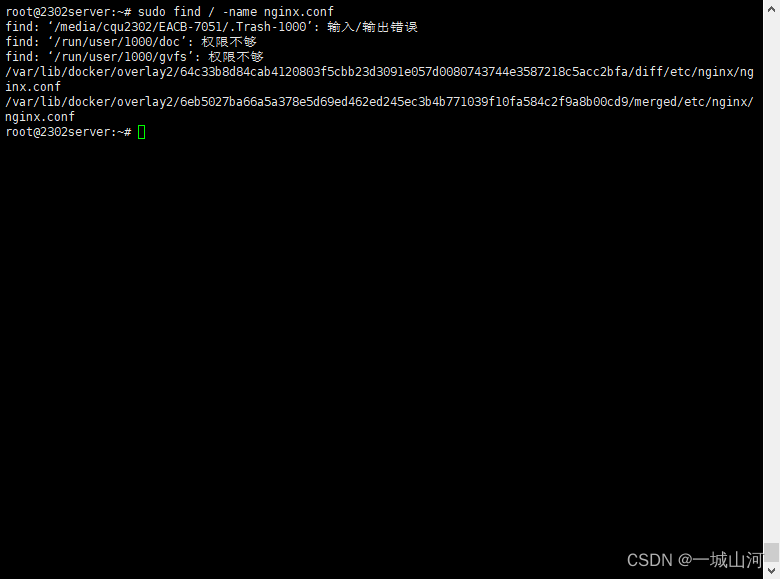

此项目为docker构建镜像,服务器为nginx,首先搜寻nginx配置文件:sudo find / -name nginx.conf

此时发现本地居然无nginx服务(开发人员部署docker时没有同步到本地)

只有docker内部nginx配置文件,而且不知道这两个哪个是前端,哪个是后端,这里应该是前端web出了问题,所以需要找到前端docker镜像:docker images,然后:docker stop 镜像名;再次,sudo find / -name nginx.conf

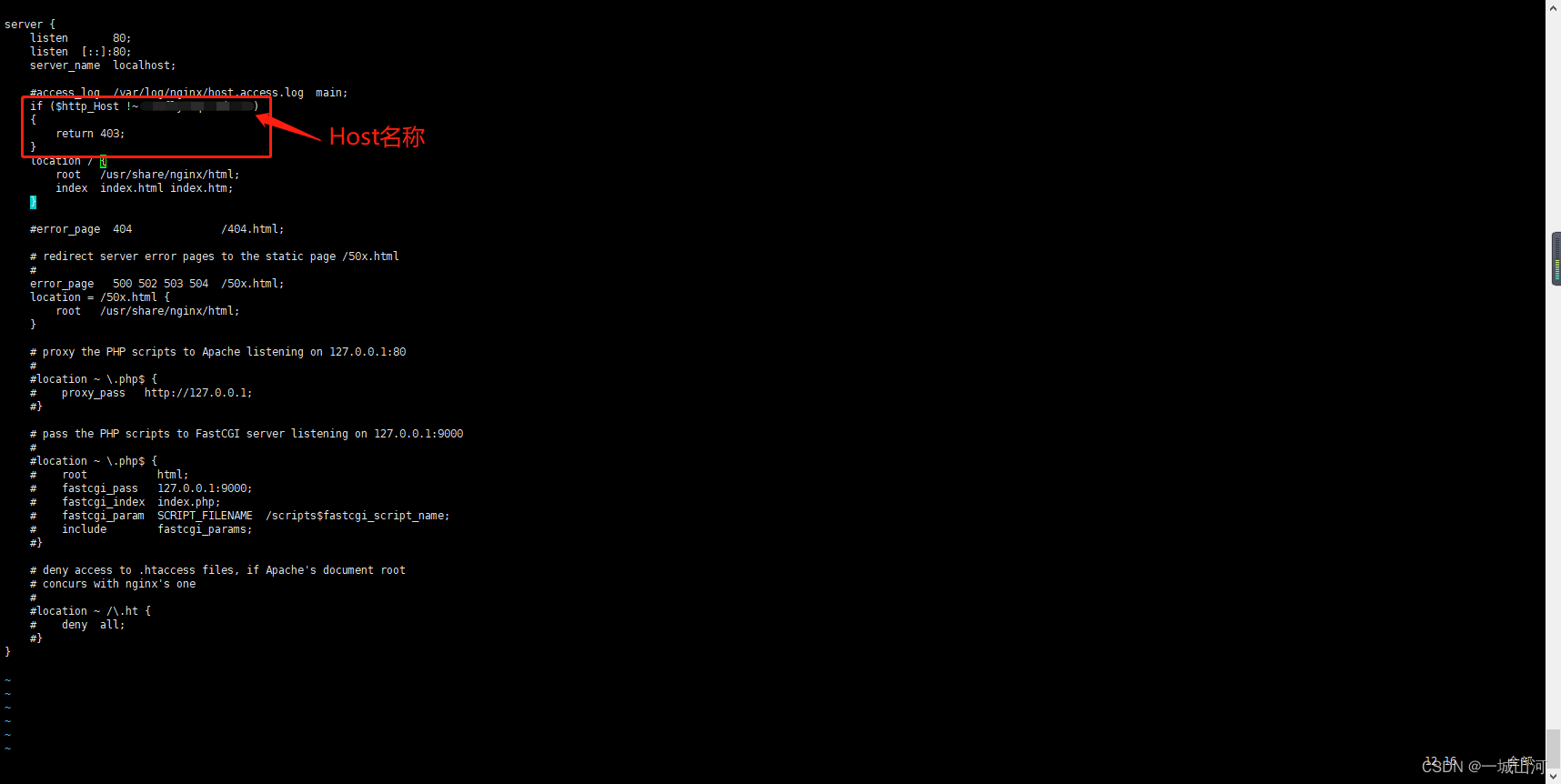

发现是/merged/etc/nginx这一个nginx,此时vi /var/lib/docker/overlay2/6eb5027ba66a5a378e5d69ed462ed245ec3b4b771039f10fa584c2f9a8b00cd9/merged/etc/nginx/conf.d/default.conf

添加上图红框所示代码,若不从指定host访问,则403,此处也可为公网ip,但此时无法获取。

获取host,可以访问链接,F12,Network查看其Host。

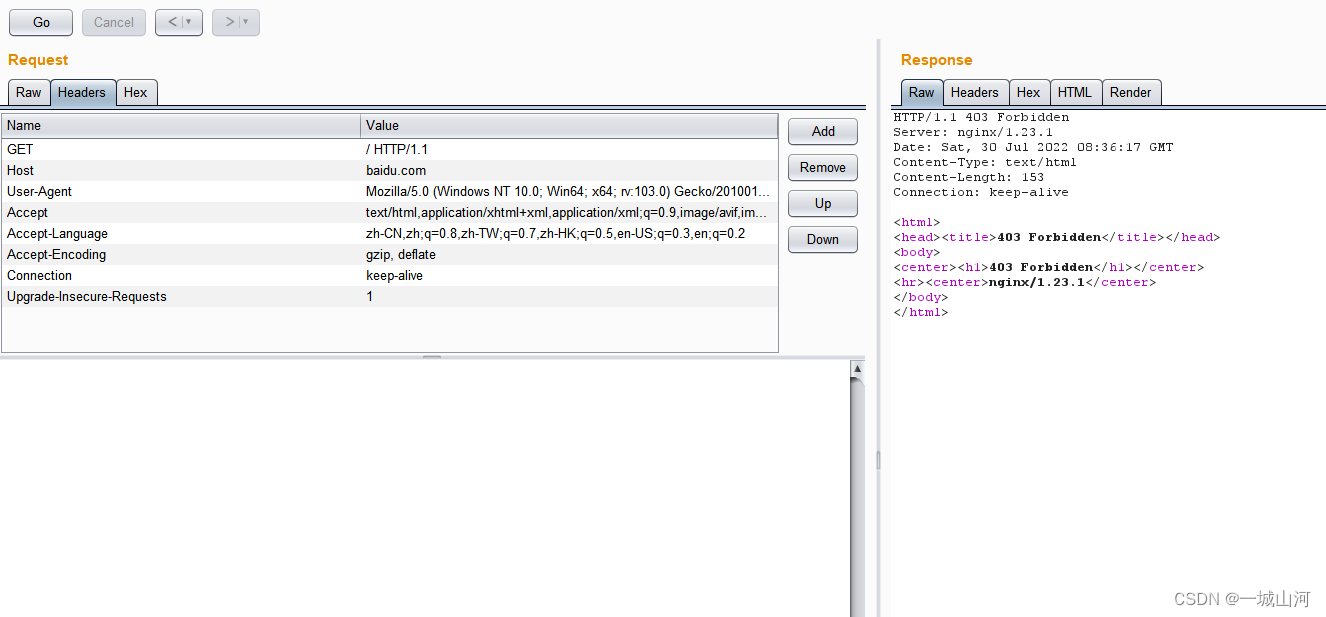

然后重启镜像,docker restart 镜像名。

测试

更改Host,发现403,成功!

版权归原作者 一城山河 所有, 如有侵权,请联系我们删除。