腾讯动漫app 返回数据加密分析

目录

前言

腾讯动漫app v8.1.6 工具:jadx、frida、pixel3 安卓10

提示:以下是本篇文章正文内容,案例可供参考

一、问题

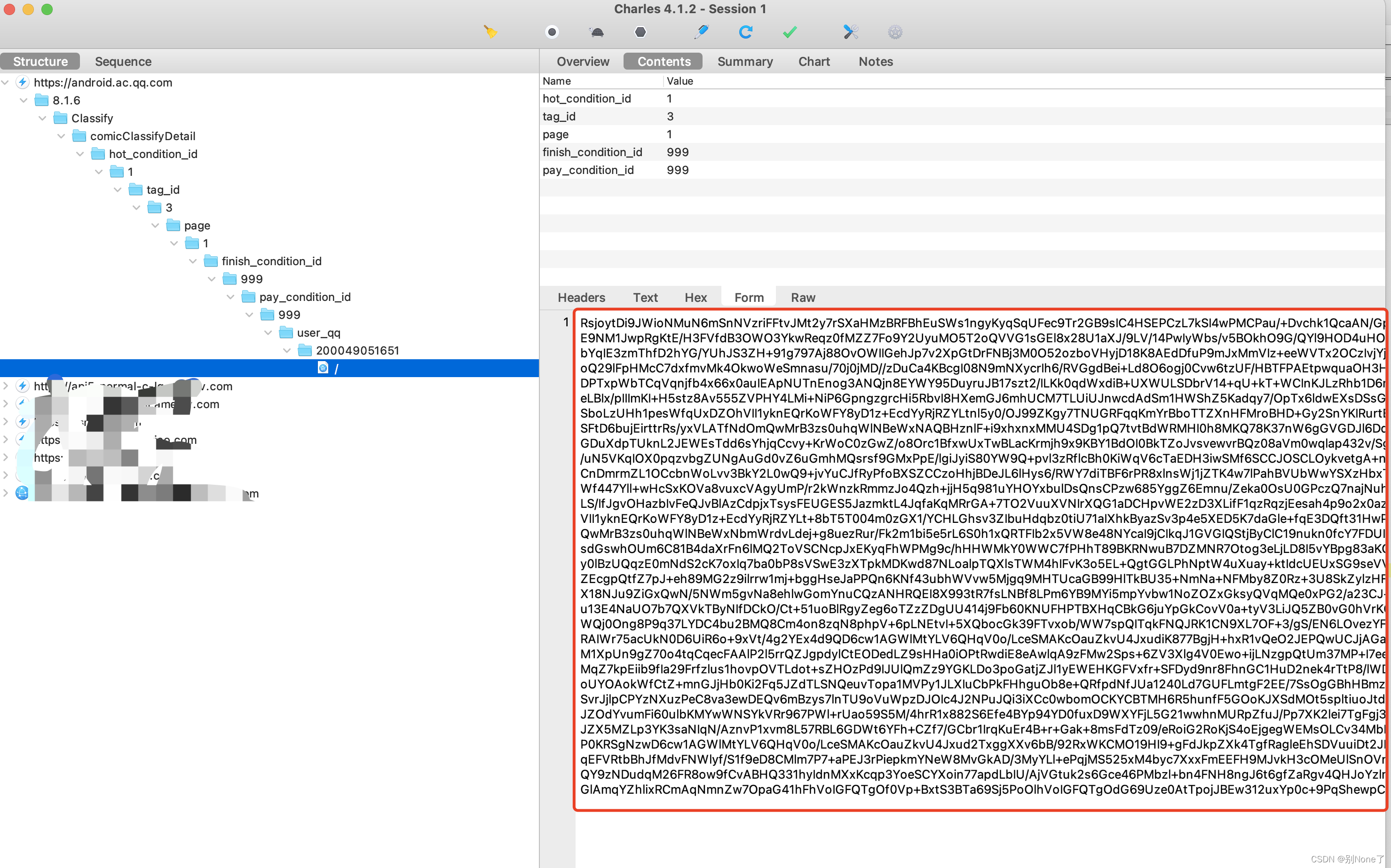

1.1抓包返回加密数据

1.2查壳

未发现加壳 直接打开jadx分析

二、分析

1.1 jadx-gui

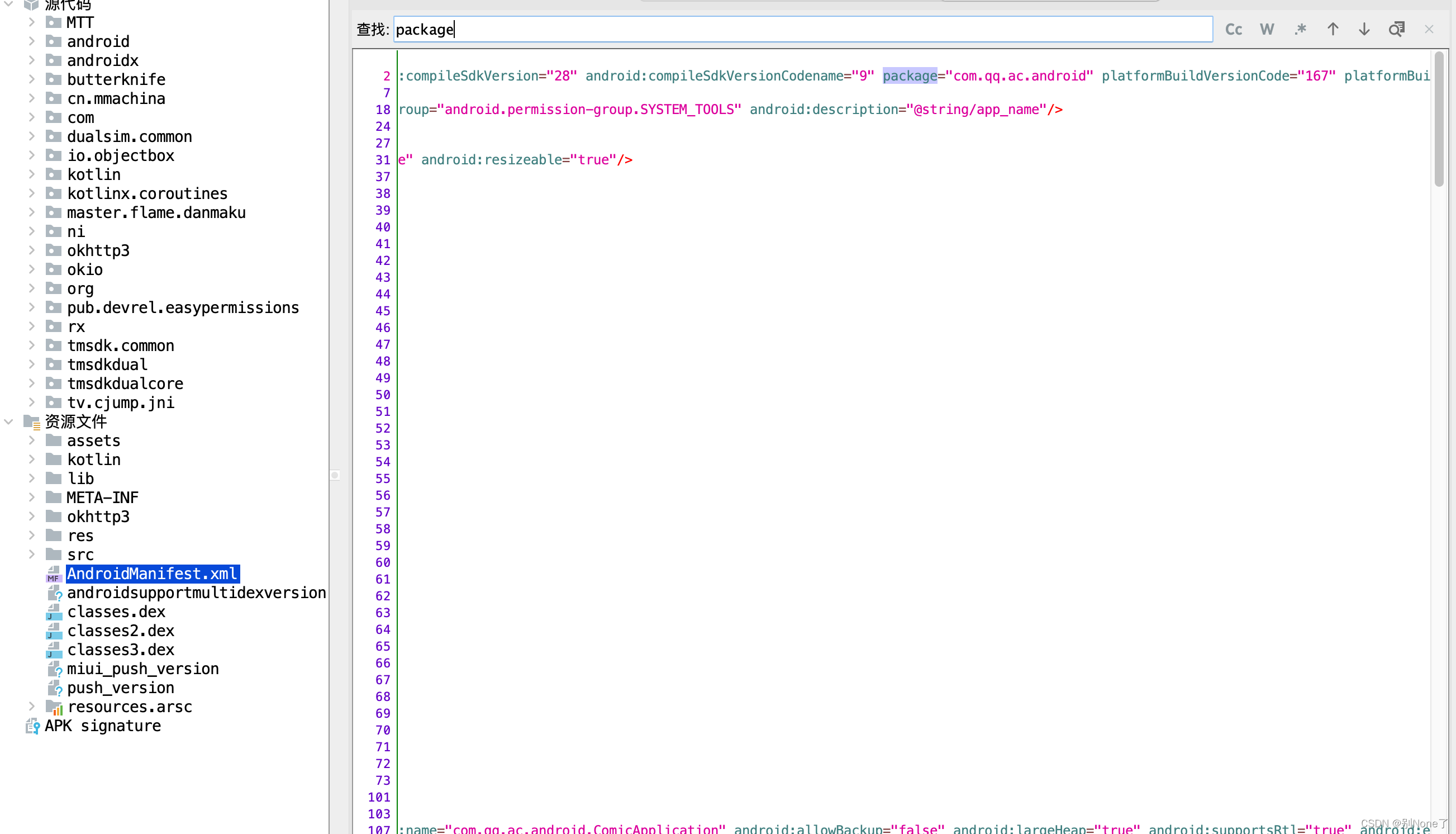

打开jadx-gui把apk文件拖进去等待片刻, 首先先找到包名package=“com.qq.ac.android” 为hook做准备。

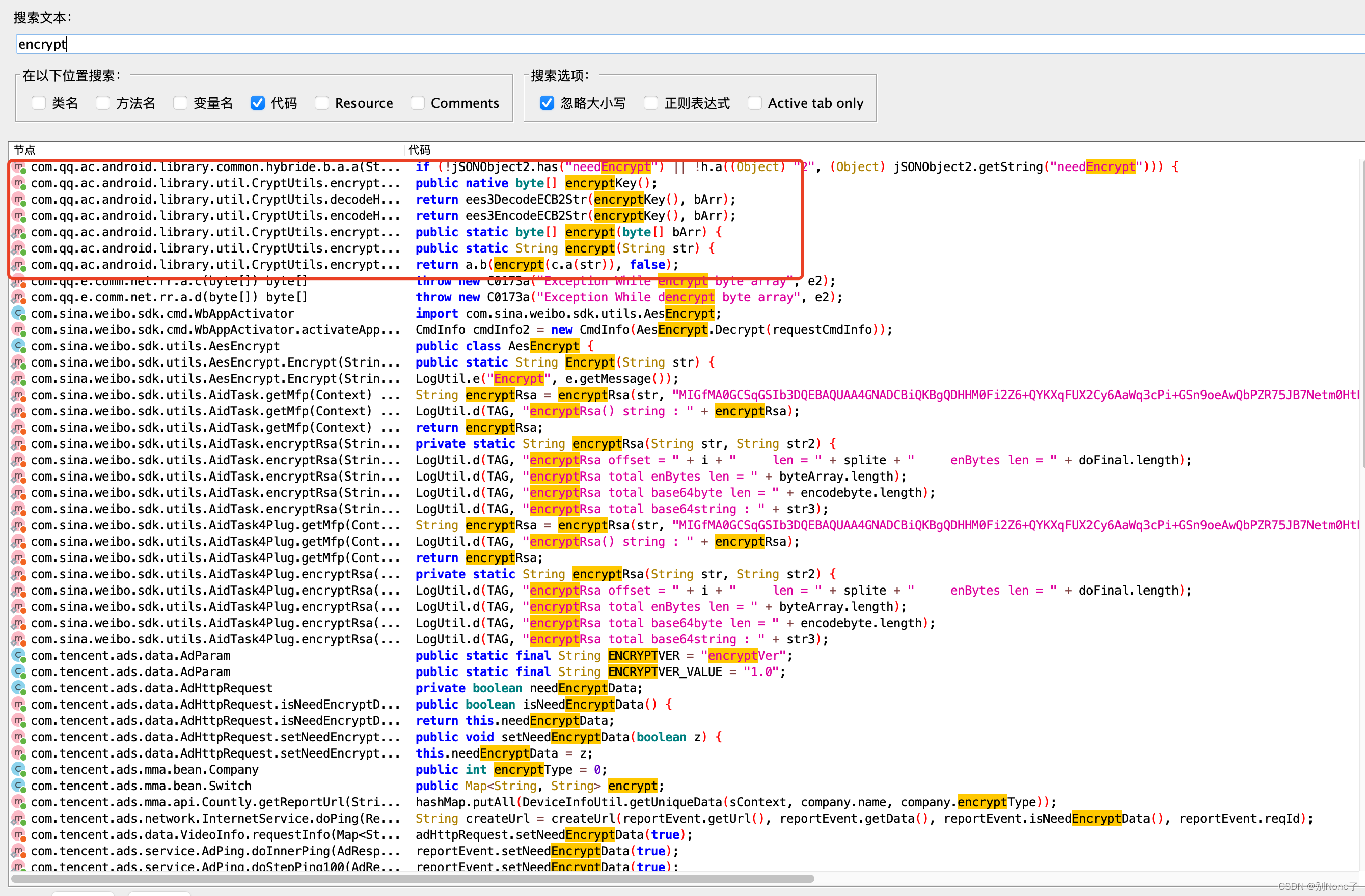

1.2 全局搜索加密函数

在分析加密方法的时候凭借经验找出最可能是的地方,根据这个案例大概能看出来是AES加密的数据,搜索关键词encrypt 。

结果如上, 看搜索出来的包名类com.qq.ac.android.library.util.CryptUtils比较像,点进去看下。

结果如上, 看搜索出来的包名类com.qq.ac.android.library.util.CryptUtils比较像,点进去看下。

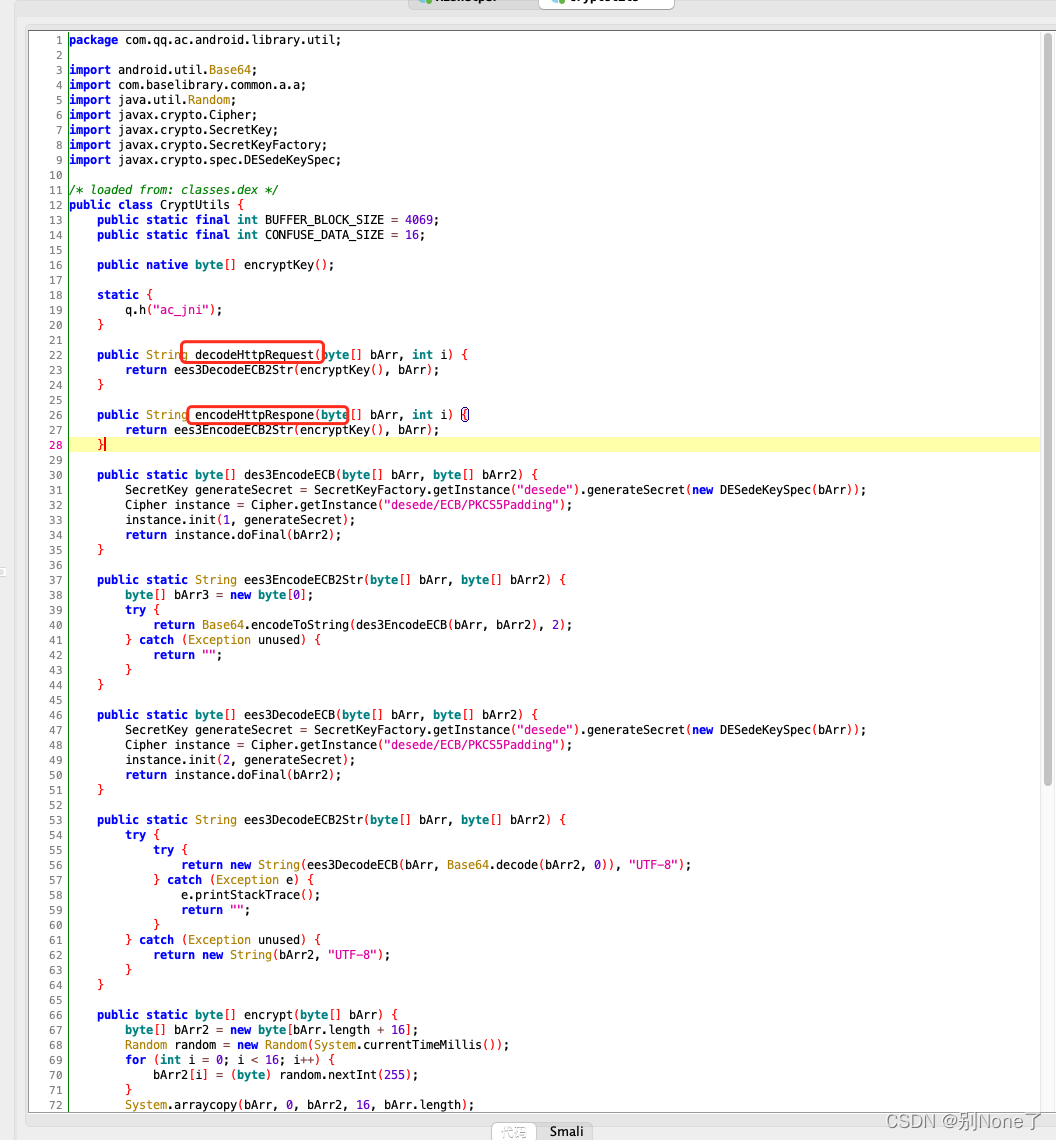

1.3 疑似方法分析

decodeHttpRequest()

encodeHttpRespone()

先不管了上frida hook看看

三、Frida

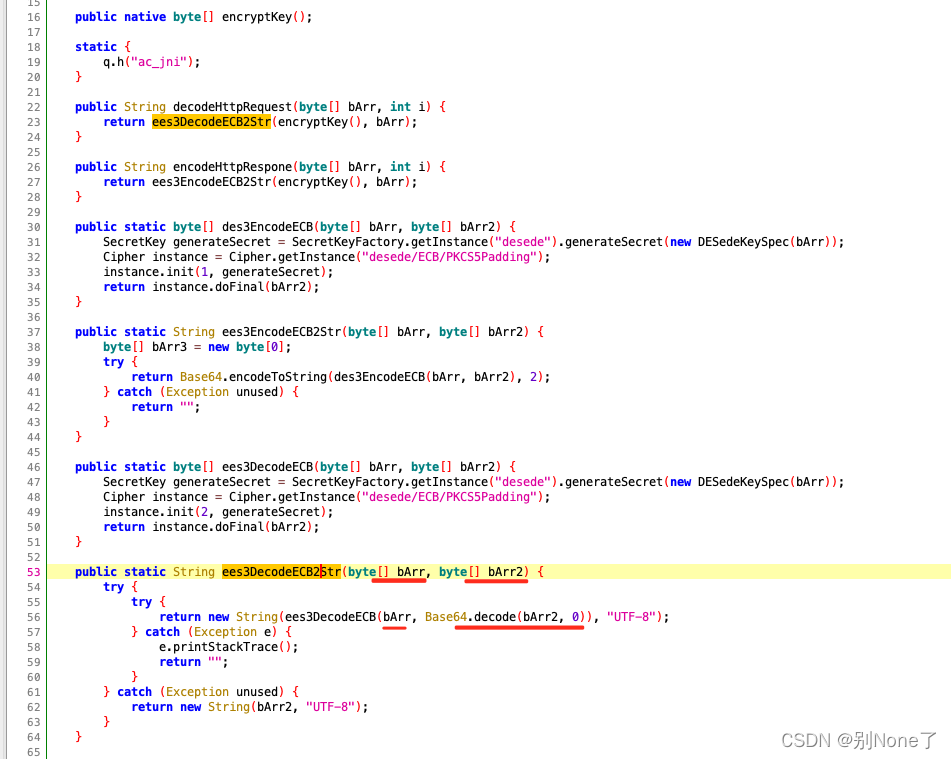

1.1 反编译代码分析

代码如下:

publicStringdecodeHttpRequest(byte[] bArr,int i){returnees3DecodeECB2Str(encryptKey(), bArr);}publicStringencodeHttpRespone(byte[] bArr,int i){returnees3EncodeECB2Str(encryptKey(), bArr);}

ees3DecodeECB2Str()方法传入了两个参数, 参数1:encryptKey(),bArr.

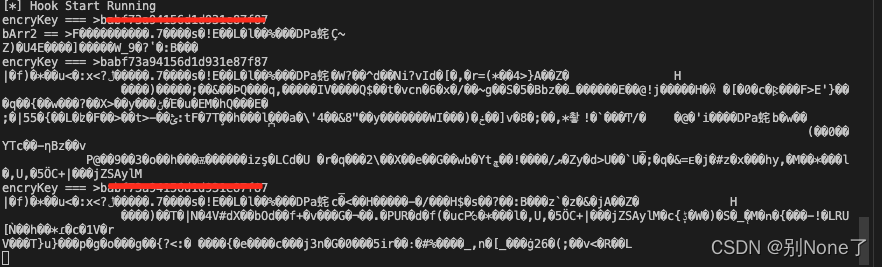

1.2 hook看下结果:

encryptKey() ⇒ 就是秘钥啦 bytes就是对应加密的响应数据。

1.3算法还原

publicstaticbyte[]des3EncodeECB(byte[] bArr,byte[] bArr2){SecretKey generateSecret =SecretKeyFactory.getInstance("desede").generateSecret(newDESedeKeySpec(bArr));Cipher instance =Cipher.getInstance("desede/ECB/PKCS5Padding");

instance.init(1, generateSecret);return instance.doFinal(bArr2);}publicstaticStringees3EncodeECB2Str(byte[] bArr,byte[] bArr2){byte[] bArr3 =newbyte[0];try{returnBase64.encodeToString(des3EncodeECB(bArr, bArr2),2);}catch(Exception unused){return"";}}publicstaticbyte[]ees3DecodeECB(byte[] bArr,byte[] bArr2){SecretKey generateSecret =SecretKeyFactory.getInstance("desede").generateSecret(newDESedeKeySpec(bArr));Cipher instance =Cipher.getInstance("desede/ECB/PKCS5Padding");

instance.init(2, generateSecret);return instance.doFinal(bArr2);}

3DES(或称为Triple DES)是三重数据加密算法(TDEA,Triple Data Encryption Algorithm)块密码的通称。它相当于是对每个数据块应用三次DES加密算法。

能看出来是3DES对称加密 没有魔改的地方。

1.3 Python还原

总结

内容敏感关键部分就不发了,小伙伴跟着做一遍问题不大。欢迎评论、私信交流~

版权归原作者 别None了 所有, 如有侵权,请联系我们删除。