竞赛内容

模块A 基础设施设置与安全加固

(本模块20分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用用户安全管理和密码策略、本地安全策略、日志安全审计、数据库安全策略、Web安全加固、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。本模块要求根据竞赛现场提供的A模块答题模板对具体任务的操作进行截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以“赛位号+模块A”作为文件名,PDF格式文档为此模块评分唯一依据。

二、服务器环境说明

Windows 用户名:administrator,密码:123456

Linux 用户名:root,密码:123456

三、具体任务(每个任务得分以电子答题卡为准)

A-1任务一 登录安全加固(Windows)

1.密码策略

a.密码策略必须同时满足大小写字母、数字、特殊字符;

b.强制密码历史为5个密码;

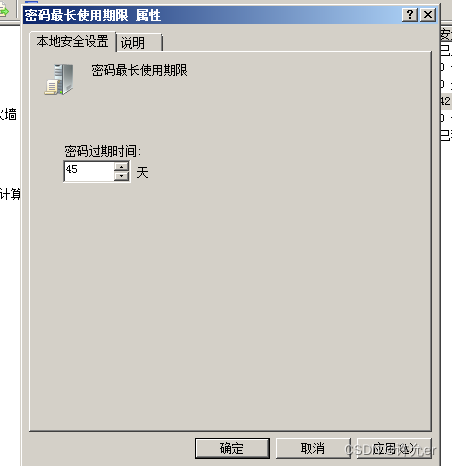

c.密码最长存留期为45天;

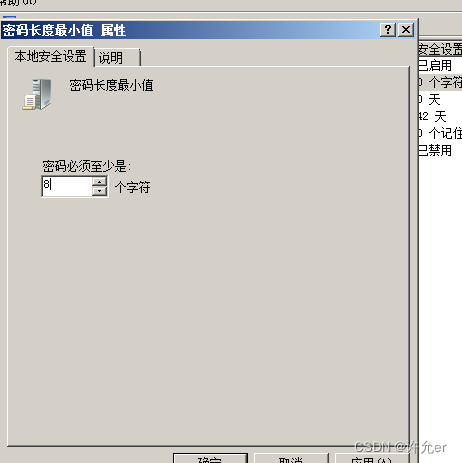

d.最小密码长度不少于8个字符。

2.用户安全管理

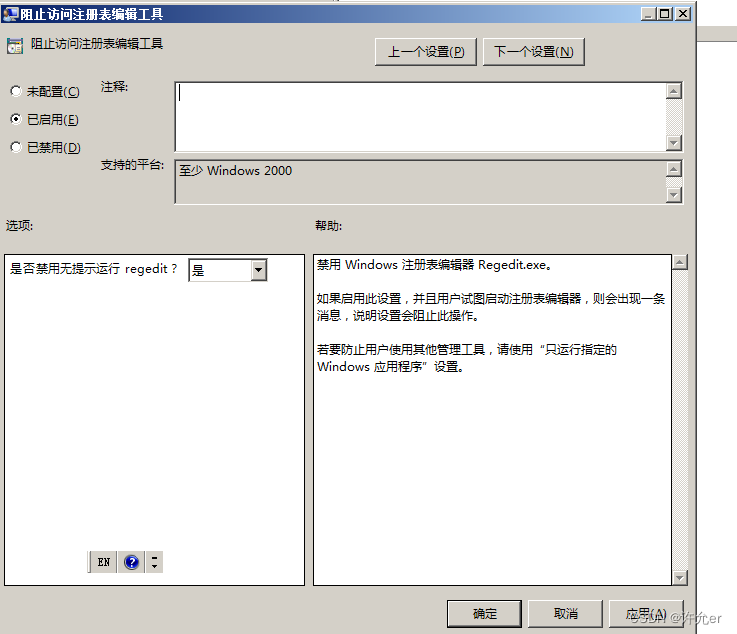

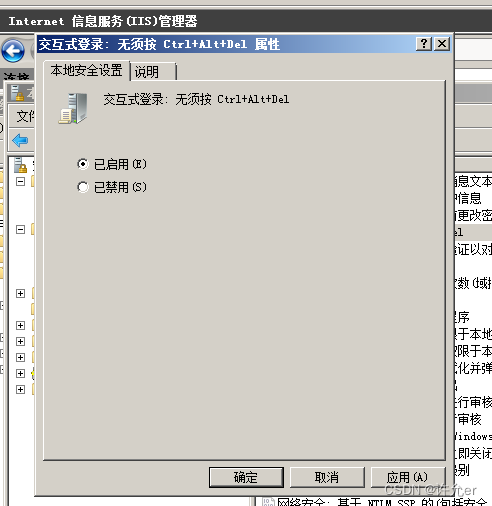

a.禁止普通用户使用注册表编辑工具以及Ctrl+Alt+Del;

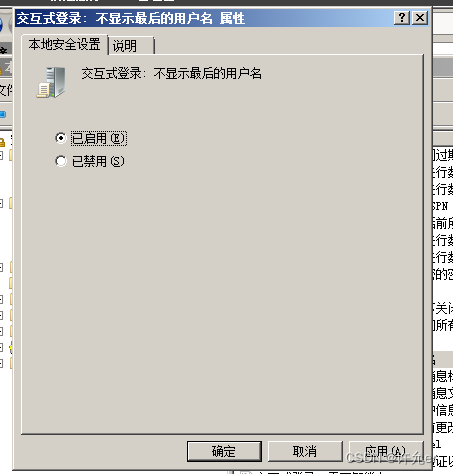

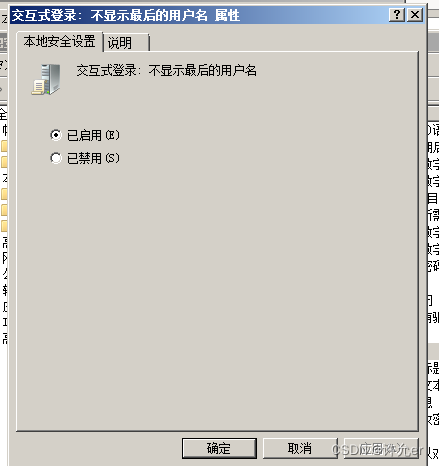

b.交互式登录时不显示用户名;

c.设置取得文件或其他对象的所有权,将该权限只指派给administrators组;

d.禁止普通用户使用命令提示符;

e.设置不显示上次登录的用户名。

A-2任务二 本地安全策略设置(Windows)

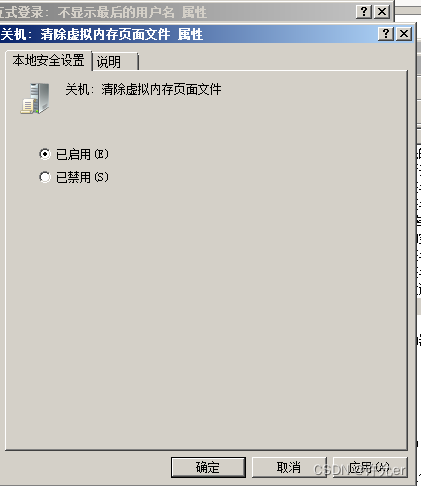

3.关闭系统时清除虚拟内存页面文件;

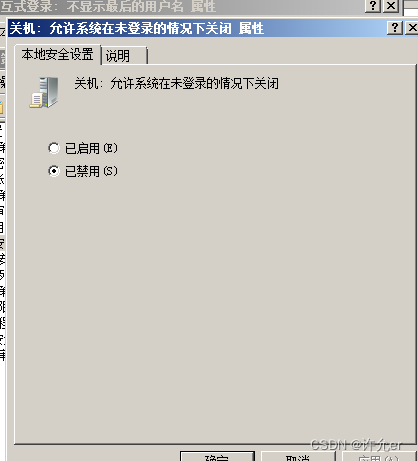

4.禁止系统在未登录的情况下关闭;

5.禁止软盘复制并访问所有驱动器和所有文件夹;

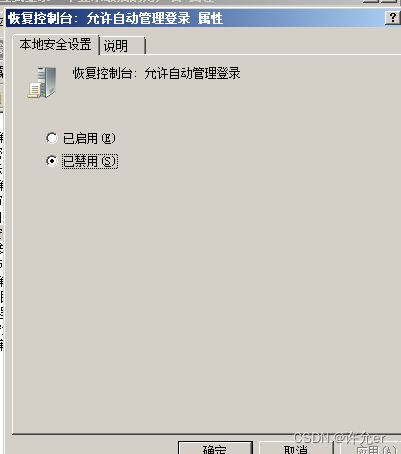

6.禁止自动管理登录;

7.禁止显示上次登录的用户名。

A-3任务三 日志安全审计(Windows)

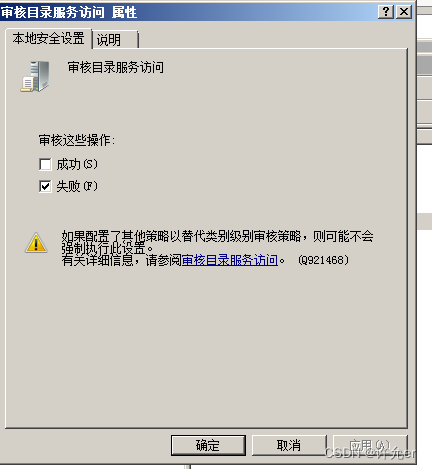

8.启用本地安全策略中对Windows系统的审核目录服务访问,仅需要审核失败操作;

9.启用本地安全策略中对Windows系统的审核特权使用,成功和失败操作都需要审核;

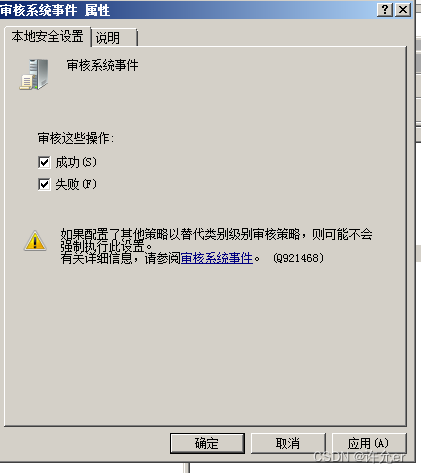

10.启用本地安全策略中对Windows系统的审核系统事件,成功和失败操作都需要审核;

11.启用本地安全策略中对Windows系统的审核帐户管理,成功和失败操作都要审核;

12.启用本地安全策略中对Windows系统的审核进程追踪,仅失败操作需要审核。

A-4任务四 数据库加固(Linux)

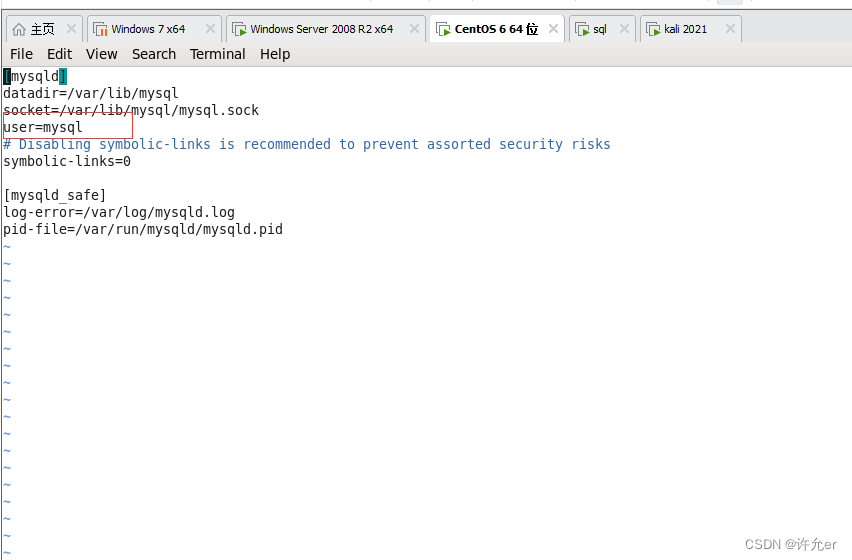

13.以普通帐户mysql安全运行mysql服务,禁止mysql以管理员帐号权限运行;

user=mysql

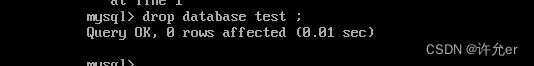

14.删除默认数据库(test);

drop database test ;

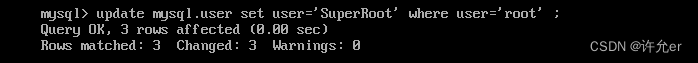

15.改变默认mysql管理员用户为:SuperRoot;

update mysql.user set user='SuperRoot' where user='root' ;

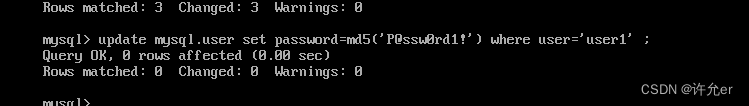

16.使用mysql内置MD5加密函数加密用户user1的密码为(P@ssw0rd1!);

update mysql.user set password=md5('P@ssw0rd1!') where user='user1' ;

17.赋予user1用户对数据库所有表只有select,insert,delete,update权限。

grant select,insert,delete,update on testdb.* to user1@'localhost' ;

A-5任务五 Web安全加固(Linux)

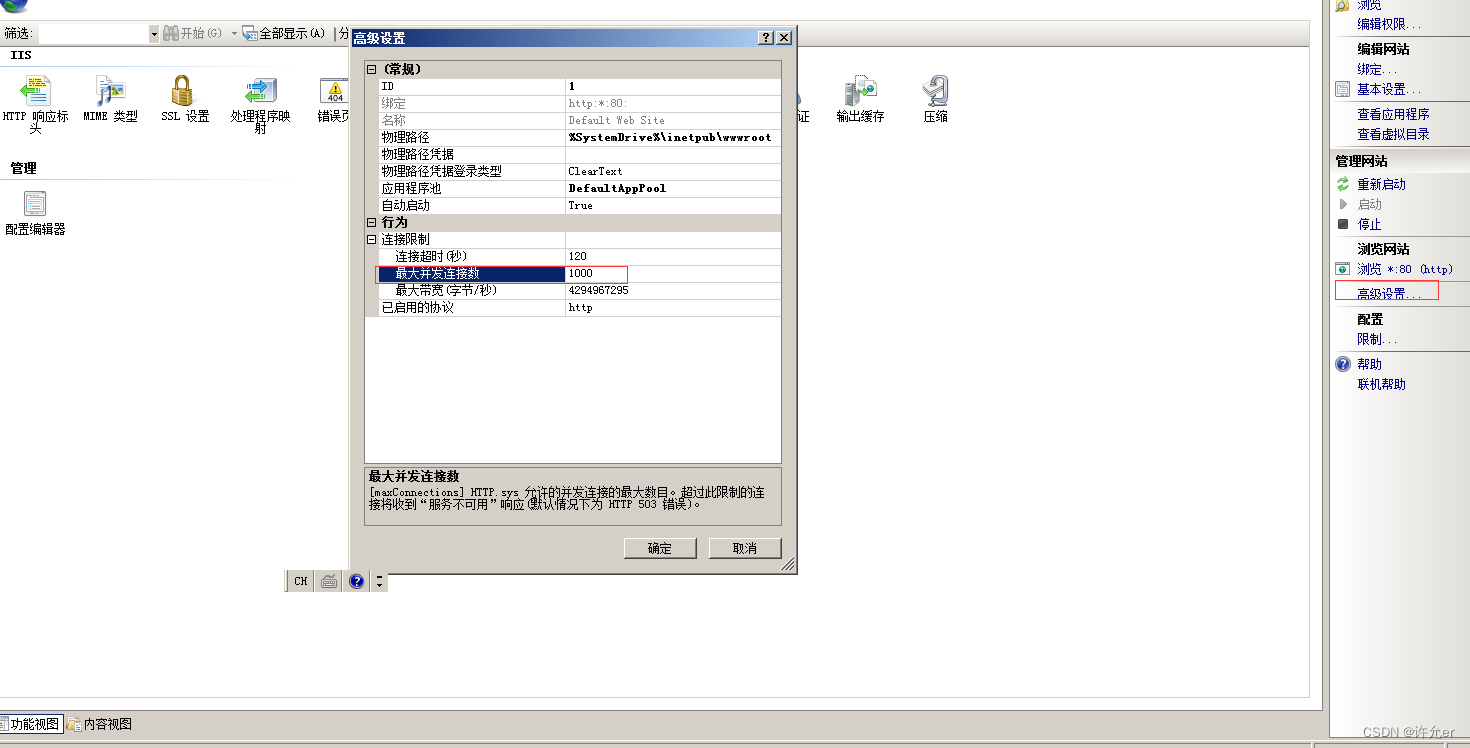

18.为了减轻网站负载,设置网站最大并发连接数为1000;

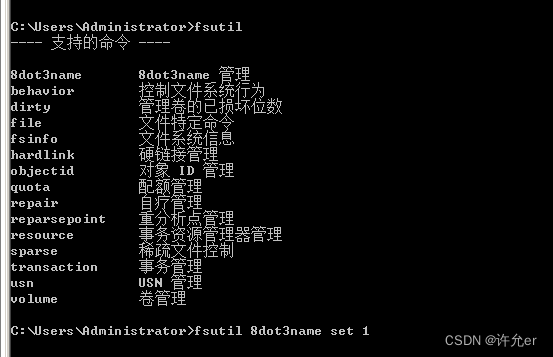

19.防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露;

fsutil 8dot3name set 1

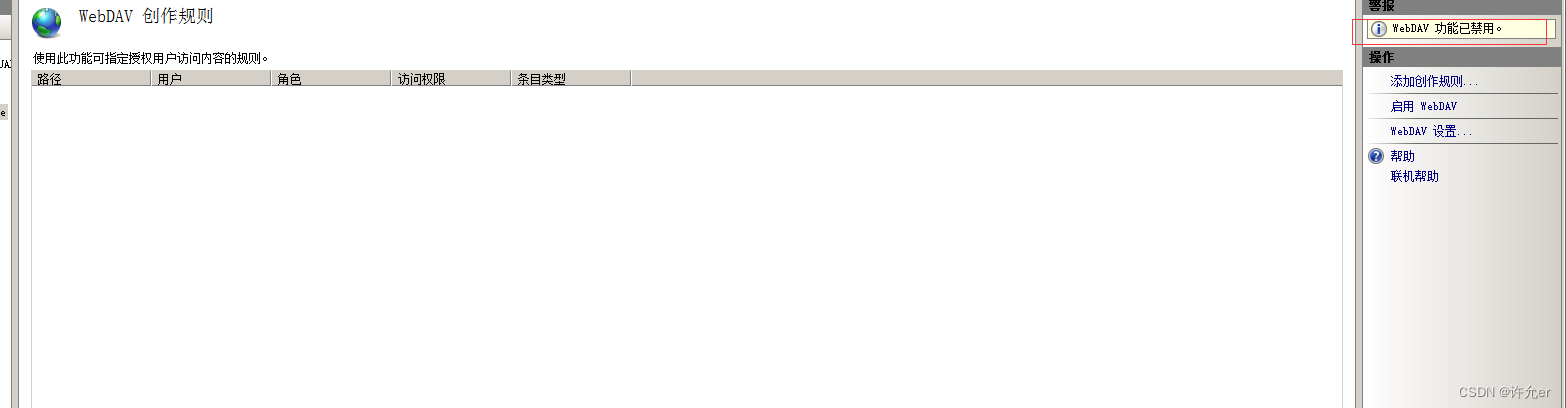

20.关闭IIS的WebDAV功能增强网站的安全性。

A-6任务六 防火墙安全策略(iptables)

21.为确保安全Linux系统禁止所有人通过ssh连接除了172.16.1.1这个ip;

iptables -A IUPUT -p tcp --dport 22 -s 172.16.1.1 -j ACCEPT

iptables -A INPUT -p tcp --dport 22 -j DROP

22.在工作时间,即周一到周五的8:30-18:00,开放本机的ftp服务给 192.168.1.0网络中的主机访问;

iptables -A INPUT -p tcp --dport 21 -s 192.168.1.0/24 -m time --weekdays 1,2,3,4,5 --timestart 08:30 --timestop 18:00 -j ACCEPT

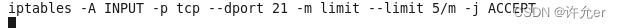

23.要求从ftp服务的数据下载请求次数每分钟不得超过 5 个;

iptables -A OUTPUT -m state --state RELATED -m limit --limit 5/m -j ACCEPT

或者

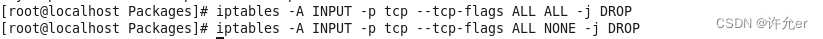

24.拒绝 TCP 标志位全部为 1 及全部为 0 的报文访问本机;

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

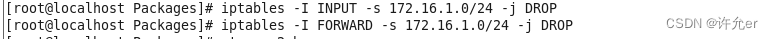

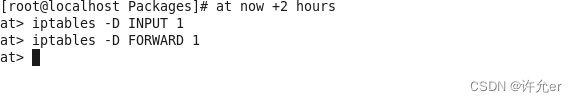

25.配置iptables防火墙过滤规则,以封堵目标网段(172.16.1.0/24),并在两小时后解除封锁。

iptables -I INPUT -s 172.16.1.0/24 -j DROP

iptables -I FORWARD -s 172.16.1.0/24 -j DROP

at now +2 hours

at> iptables -D INPUT 1

at> iptables -D FORWARD 1

版权归原作者 许允er 所有, 如有侵权,请联系我们删除。