前言

CVE-2022-23134是一个中等严重度的漏洞,影响Zabbix Web前端。这个漏洞允许未经身份验证的用户访问

setup.php

文件的某些步骤,这些步骤通常只对超级管理员开放。利用这个漏洞,攻击者可以通过跳过某些步骤来重新配置Zabbix前端,从而可能改变系统的配置 (PortSwigger Security) (CleanCodeTools)。

在通常情况下,

setup.php

脚本用于首次部署Zabbix Web前端时由系统管理员运行,并且后续访问仅限于经过身份验证的高权限用户。然而,由于会话验证不当,攻击者可以构造一个包含特定步骤条目的会话,从而跳过安装过程的部分步骤并重新运行最后的安装步骤 (PortSwigger Security) (CleanCodeTools)。

为了缓解这个漏洞,建议用户尽快升级到修复此问题的Zabbix版本,例如6.0.0beta2、5.4.9、5.0.19或4.0.37 (PortSwigger Security)。

春秋云镜靶场是一个专注于网络安全培训和实战演练的平台,旨在通过模拟真实的网络环境和攻击场景,提升用户的网络安全防护能力和实战技能。这个平台主要提供以下功能和特点:

实战演练:

提供各种网络安全攻防演练场景,模拟真实的网络攻击事件,帮助用户在实际操作中掌握网络安全技术。

场景涵盖Web安全、系统安全、网络安全、社工攻击等多个领域。

漏洞复现:

用户可以通过平台对已知的安全漏洞进行复现,了解漏洞的产生原因、利用方法和修复措施。

通过实战操作,帮助用户掌握漏洞利用和防护的技能。

教学培训:

提供系统化的网络安全课程,从基础到高级,覆盖多个安全领域,适合不同水平的用户。

包含理论讲解和实战操作,帮助学员全面提升网络安全知识和实战能力。

竞赛与评测:

定期举办网络安全竞赛,如CTF(Capture The Flag)比赛,激发学员的学习兴趣和动力。

提供个人和团队的安全能力评测,帮助学员了解自己的安全技能水平。

资源共享:

平台提供丰富的学习资源,包括教程、工具、案例分析等,方便用户随时查阅和学习。

用户可以在社区中分享经验和资源,互相交流和学习。

春秋云镜靶场适合网络安全从业人员、学生以及对网络安全感兴趣的个人,通过在平台上进行不断的学习和实战演练,可以有效提升网络安全技能和防护能力。

介绍

Zabbix 是一种开源的企业级监控解决方案,广泛应用于监控和跟踪服务器、网络设备和其他IT资源的性能和可用性。由Zabbix SIA开发和维护,Zabbix 提供全面的监控功能,包括数据收集、实时图表、告警通知等。

主要特点

- 全面监控:- 支持对多种设备和应用程序的监控,包括服务器、虚拟机、网络设备、数据库、云服务等。- 通过代理和无代理方式收集数据,确保灵活性和可扩展性。

- 强大的数据收集与处理:- 支持SNMP、IPMI、JMX、HTTP、SSH等多种数据收集协议。- 提供灵活的模板和宏,简化监控配置和管理。

- 实时图表与可视化:- 提供详细的实时图表和仪表盘,帮助用户快速了解系统状态和性能趋势。- 支持自定义图表和报表,满足不同用户的需求。

- 告警与通知:- 支持复杂的告警条件和动作,包括邮件、短信、脚本等多种通知方式。- 提供事件关联和自动恢复功能,减少告警噪声和误报。

- 自动化与集成:- 支持自动发现网络设备和服务,简化监控配置。- 提供丰富的API接口,方便与其他系统集成和自动化管理。

- 安全与权限管理:- 提供详细的用户角色和权限管理,确保系统安全和数据保护。- 支持SSL/TLS加密通信,确保数据传输的安全性。

应用场景

- 企业IT基础设施监控:适用于各种规模的企业,帮助监控和管理复杂的IT基础设施,确保系统稳定和高效运行。

- 数据中心监控:适用于数据中心的监控和管理,提供对服务器、存储设备、网络设备的全面监控。

- 云服务监控:支持对公有云、私有云和混合云环境的监控,帮助企业优化云资源的使用和成本管理。

社区与支持

Zabbix 拥有一个活跃的开源社区,提供丰富的资源和支持。用户可以在官方论坛、邮件列表和社交媒体上找到帮助和建议。Zabbix SIA 还提供商业支持和培训服务,帮助企业更好地使用和管理 Zabbix 监控系统。

总结

Zabbix 是一个功能强大且灵活的监控解决方案,广泛应用于各种行业和应用场景。通过其全面的监控功能和强大的数据处理能力,Zabbix 帮助企业提高IT系统的稳定性和可用性,优化资源使用,降低运营成本。

漏洞复现

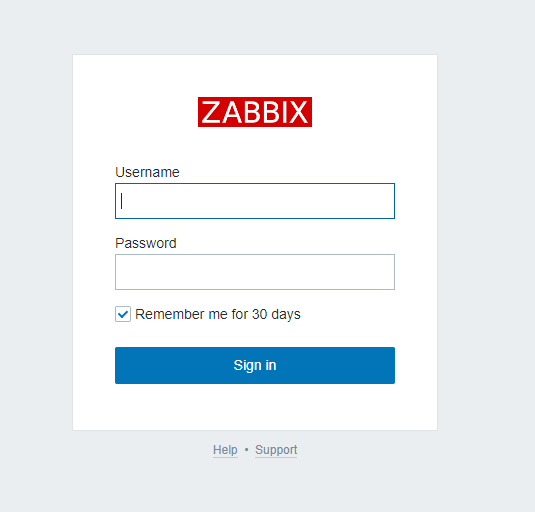

打开靶场

打开是一个登录页面

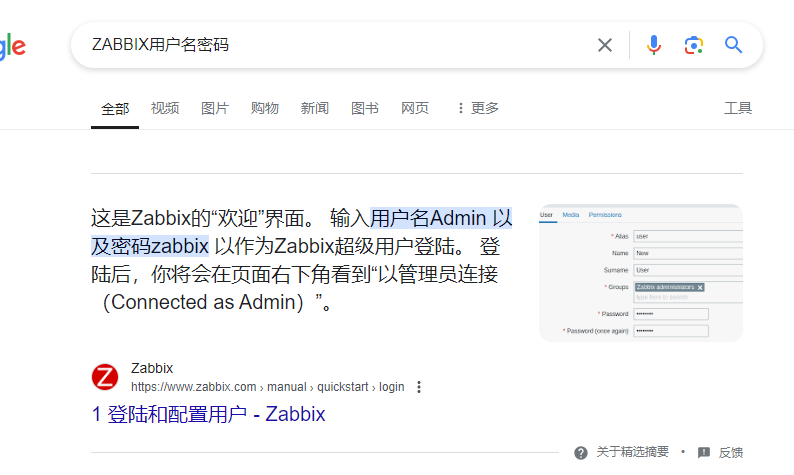

社工搜索默认用户名密码

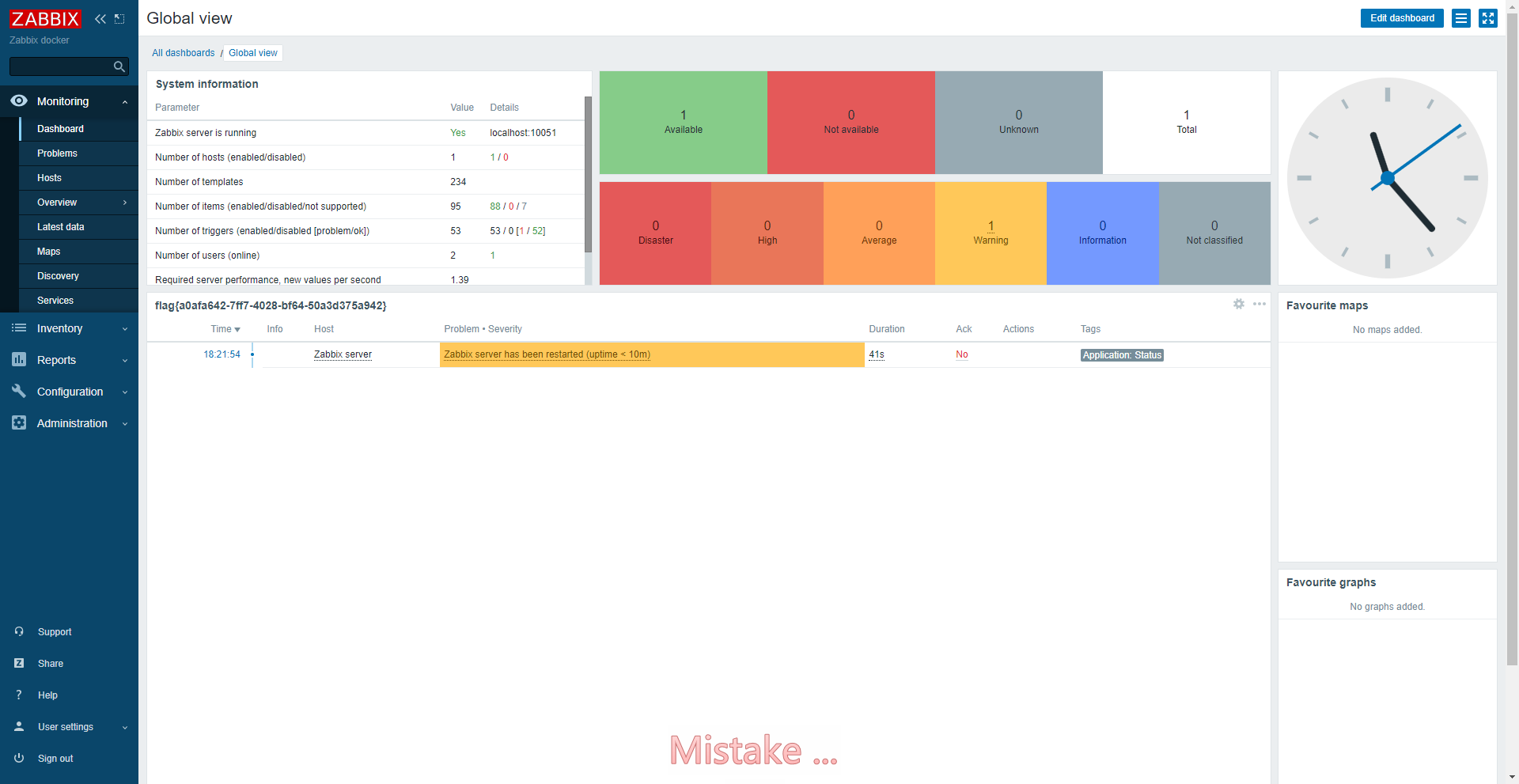

成功登录!!!

这里复现环境太困难了,所以直接给出了 flag

网上还有通过 RCE 命令获得 flag 的,这里给出的是通过题目要求复现的逻辑漏洞

版权归原作者 Suc2es2 所有, 如有侵权,请联系我们删除。