反序列化漏洞详细介绍:

反序列化漏洞是软件开发中一个严重的安全问题,尤其在使用网络通信和持久化数据的应用中更为常见。下面是对反序列化漏洞的详细介绍:

原理

序列化是将对象的状态信息转换为可以存储或传输的格式(如字节流)的过程。相反,反序列化是将这些序列化的数据恢复成对象的过程。在反序列化过程中,应用读取序列化数据并构建对象实例,恢复其原始状态。

成因

反序列化漏洞通常源于以下原因:

- 缺乏验证:应用程序没有对序列化数据进行足够的验证或过滤,允许恶意构造的数据通过。

- 可预测性:序列化数据的结构可被预测,攻击者能构造特定格式的数据来触发特定行为。

- 不安全的类使用:使用了不安全的类或方法,例如重写了

readObject方法但没有正确实现安全检查。

危害

反序列化漏洞可能带来的危害包括:

- 远程代码执行:攻击者可以通过构造特殊的序列化数据包来执行任意代码。

- 拒绝服务(DoS)攻击:通过大量或复杂的序列化数据消耗系统资源,导致服务不可用。

- 敏感信息泄露:攻击者可能访问或修改私有数据。

- 权限提升:攻击者可能通过反序列化漏洞获得更高的系统权限。

攻击示例

- Java反序列化漏洞:Java的

Serializable接口允许对象被序列化和反序列化,如果攻击者可以控制序列化流,他们可以构造恶意对象。 - XML External Entity (XXE) 漏洞:在处理XML文档时,攻击者可以注入外部实体引用,导致文件泄露或DoS。

- JSON/YAML/NET反序列化漏洞:类似Java,其他语言和框架也可能因为不当的反序列化处理而遭受攻击。

防护与修复

防止反序列化漏洞的策略包括:

- 白名单验证:只允许已知安全的对象类型进行反序列化。

- 数据校验:对所有传入的序列化数据进行严格校验,确保其格式和内容符合预期。

- 禁用不安全的类:避免使用已知不安全的类或方法。

- 最小权限原则:限制反序列化对象的权限,以降低潜在的危害。

- 更新与打补丁:定期更新框架和库,应用安全补丁。

一、什么是序列化和反序列化序列化是将对象转换为字符串以便存储传输的一种方式。而反序列化恰好就是序列化的逆过程,反序列化会将字符串转换为对象供程序使用。在PHP中序列化和反序列化对应的函数分别为serialize()和unserialize()。

二、什么是反序列化漏洞当程序在进行反序列化时,会自动调用一些函数,例如__wakeup(),__destruct()等函数,但是如果传入函数的参数可以被用户控制的话,用户可以输入一些恶意代码到函数中,从而导致反序列化漏洞。

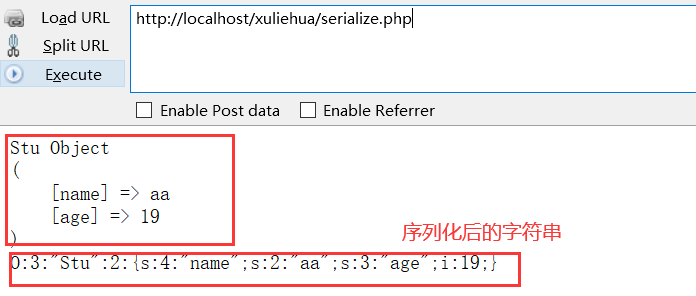

三、序列化函数(serialize)\n当我们在php中创建了一个对象后,可以通过serialize()把这个对象转变成一个字符串,用于保存对象的值方便之后的传递与使用。

总结

反序列化漏洞需要开发者在设计和实现时给予充分的关注,特别是在处理来自不受信任源的数据时,应实施严格的安全措施来预防潜在的攻击。

测试代码:

<php

class Stu{

public $name = 'aa';

public $age = 18;

public function demo(){\n echo "你好啊";

}

$stu = new Stu();

echo "<pre>";

nprint_r($stu);

//进行序列化\

$stus = serialize($stu);

print_r($stus);

}

?>

查看结果:

原文链接: 反序列化漏洞详细介绍

版权归原作者 红客网安 所有, 如有侵权,请联系我们删除。