本文仅供学习,不参与商业应用

- 目标连接: aHR0cHM6Ly93d3cuYW5qdWtlLmNvbS9jYXB0Y2hhLXZlcmlmeS8/Y2FsbGJhY2s9c2hpZWxkJmZyb209YW50aXNwYW0=

- 接口分析

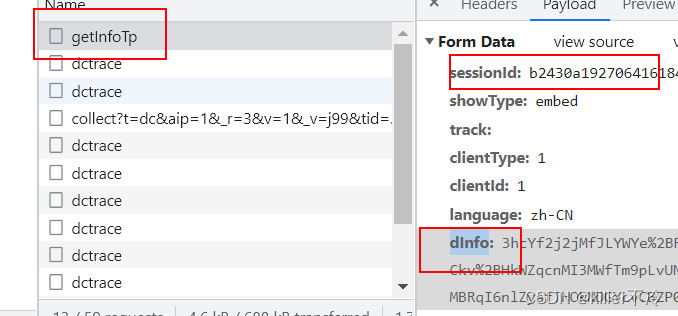

- 刷新链接可以看到getInfoTp的接口,请求参数sessionId及dInfo是加密参数

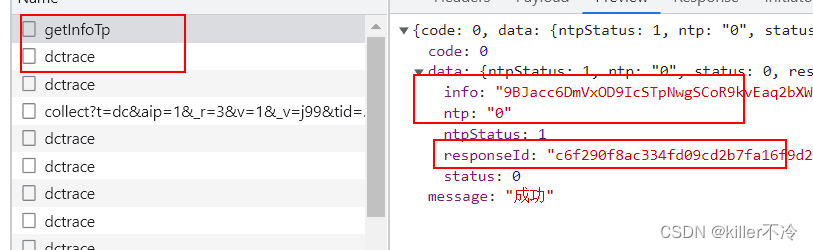

返回的参数包含info(包含图片等信息)和responseId

返回的参数包含info(包含图片等信息)和responseId

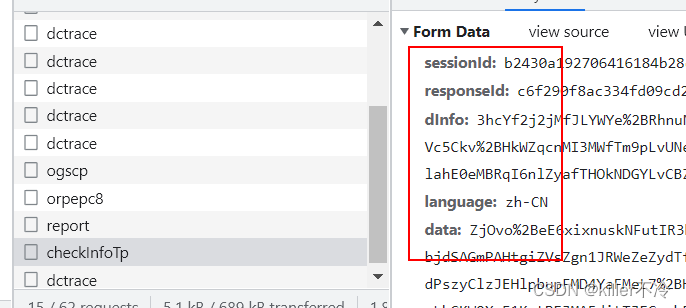

- 滑动滑块校验接口checkInfoTp,请求参数sessionId(上一个请求带上的)、responseId(上个请求返回的)、dInfo(上个请求返回的)、data(轨迹等一些值加密而成)

- 破解分析

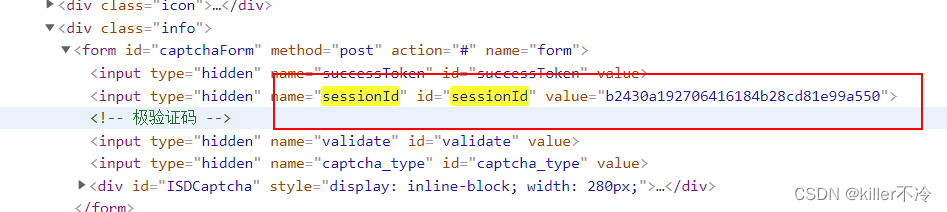

- 第一个参数sessionId,可以在请求页面找到只需要通过正则或者xpath提取

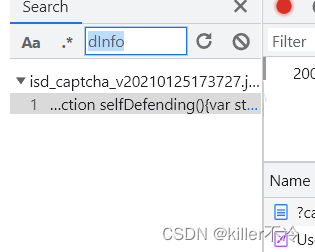

- 第二个参数dInfo,直接全局搜索一下,只有一个文件存在dInfo

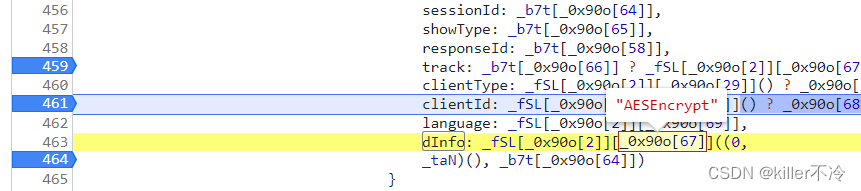

虽然存在四个地方但是看请求参数很快能锁定需要的位置,可以看下图知道他就是AES加密,密钥就是sessionId,加密参数就是一些请求头参数。

虽然存在四个地方但是看请求参数很快能锁定需要的位置,可以看下图知道他就是AES加密,密钥就是sessionId,加密参数就是一些请求头参数。 响应参数info解密的话就是还是AES,可以全局找AESDecrypt(但是经过混淆的)其实就是加密参数往下看就是了。 上述大概已经解决了请求滑块信息的请求了,接下来看提交验证接口checkInfoTp。

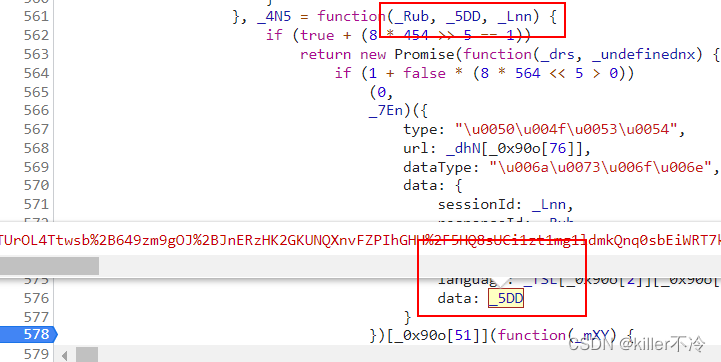

响应参数info解密的话就是还是AES,可以全局找AESDecrypt(但是经过混淆的)其实就是加密参数往下看就是了。 上述大概已经解决了请求滑块信息的请求了,接下来看提交验证接口checkInfoTp。 - 还是同一个文件,可以看到data=_5DD可以看到他是通过传入进来的。

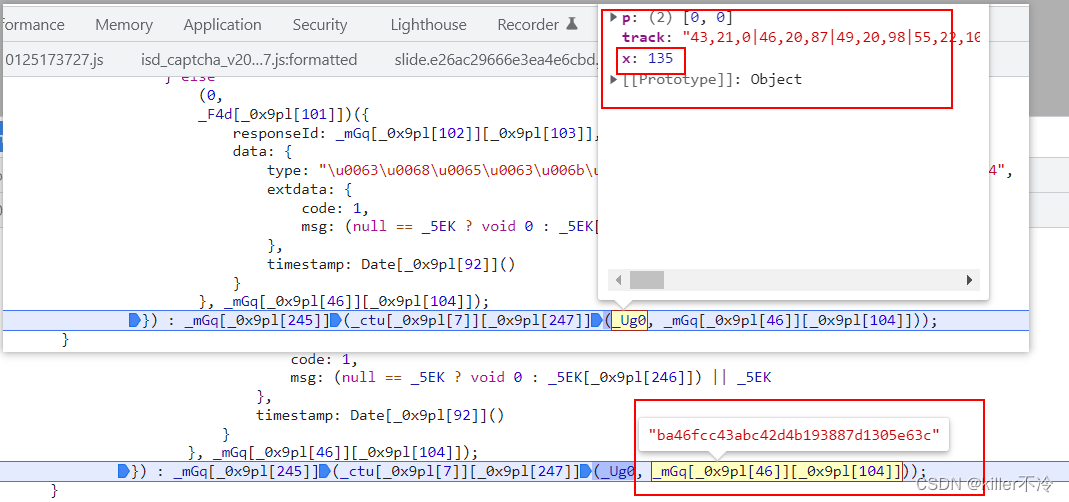

跟栈可以发现_5DD参数生成的地方,可以"AESEncrypt"加密的,加密参数还是"sessionId"为key,而且另一个只为轨迹track和位移x

跟栈可以发现_5DD参数生成的地方,可以"AESEncrypt"加密的,加密参数还是"sessionId"为key,而且另一个只为轨迹track和位移x 需要解密的参数基本分析完成了,剩下就是还原代码了。轨迹通过网上抄写代码生成,位移则是通过ddddocr生成。 遇到问题可以香博主提问

需要解密的参数基本分析完成了,剩下就是还原代码了。轨迹通过网上抄写代码生成,位移则是通过ddddocr生成。 遇到问题可以香博主提问

本文转载自: https://blog.csdn.net/zhp980121/article/details/128867352

版权归原作者 killer不冷 所有, 如有侵权,请联系我们删除。

版权归原作者 killer不冷 所有, 如有侵权,请联系我们删除。