通过Kali模拟CC攻击进行WEB压力测试实操

前言

CC攻击(Challenge Collapsar)是DDOS(分布式拒绝服务)的一种,前身名为Fatboy攻击,也是一种常见的网站攻击方法。攻击者经过代理服务器或者肉鸡向向受害主机不停地发大量数据包,形成对方服务器资源耗尽,一直到宕机崩溃。相比其它的DDOS攻击CC彷佛更有技术含量一些。这种攻击你见不到真实源IP,见不到特别大的异常流量,但形成服务器没法进行正常链接。最让站长们忧虑的是这种攻击技术含量低,利用更换IP代理工具和一些IP代理一个初、中级的电脑水平的用户就可以实施攻击。

一、开始攻击

参数:

ab

ab -n(模拟的请求数) -c (模拟并发出数) 动态网站的链接

提示:每个参数的后面要写空格

二、攻击结束

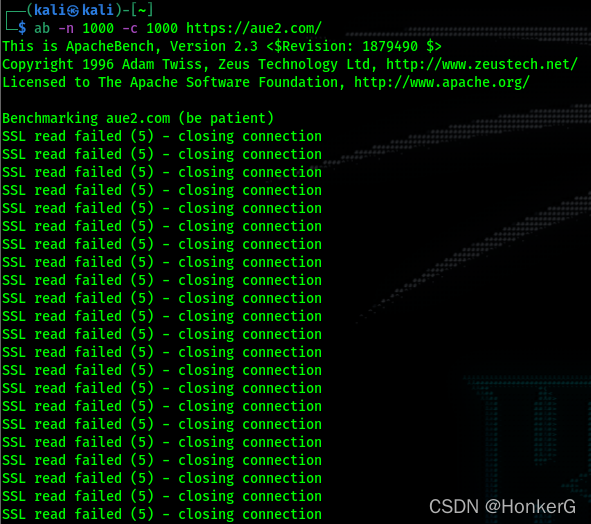

1.发送数据包

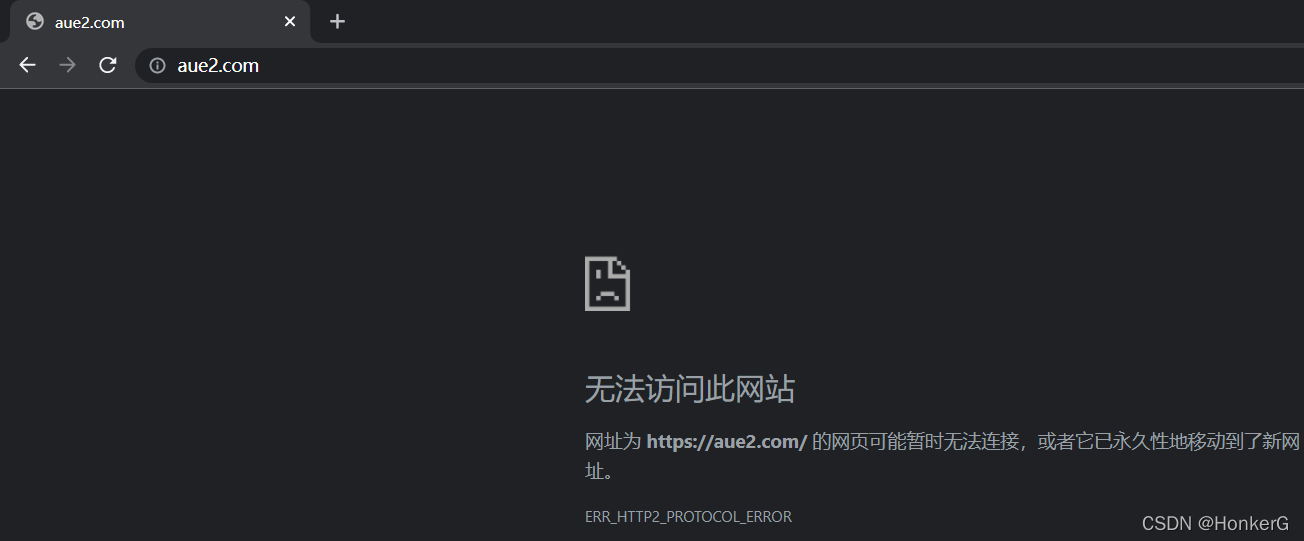

2.攻击成功

三、CC攻击防护方法

- 利用Session作访问计数器:利用Session针对每一个IP作页面访问计数器或文件下载计数器,防止用户对某个页面频繁刷新致使数据库频繁读取或频繁下载某个文件而产生大额流量。(文件下载不要直接使用下载地址,才能在服务端代码中作CC攻击的过滤处理)

- 把网站作成静态页面:大量事实证实,把网站尽量作成静态页面,不只能大大提升抗攻击能力,并且还给骇客入侵带来很多麻烦,至少到如今为止关于HTML的溢出还没出现,看看吧!新浪、搜狐、网易等门户网站主要都是静态页面,若你非须要动态脚本调用,那就把它弄到另一台单独主机去,免的遭受攻击时连累主服务器。

- 加强操做系统的TCP/IP栈 Win2000和Win2003做为服务器操做系统,自己就具有必定的抵抗DDOS攻击的能力,只是默认状态下没有开启而已,若开启的话可抵挡约10000个SYN攻击包,若没有开启则仅能抵御数百个,具体怎么开启,本身去看微软的文章吧!《强化 TCP/IP 堆栈安全》。也许有的人会问,那我用的是Linux和FreeBSD怎么办?很简单,按照这篇文章去作吧!《SYN Cookies》。

- 在存在多站的服务器上,严格限制每个站容许的IP链接数和CPU使用时间,这是一个颇有效的方法。CC的防护要从代码作起,其实一个好的页面代码都应该注意这些东西,还有SQL注入,不光是一个入侵工具,更是一个DDOS缺口,你们都应该在代码中注意。举个例子吧,某服务器,开动了5000线的CC攻击,没有一点反应,由于它全部的访问数据库请求都必须一个随机参数在Session里面,全是静态页面,没有效果。忽然发现它有一个请求会和外面的服务器联系得到,须要较长的时间,并且没有什么认证,开800线攻击,服务器立刻满负荷了。代码层的防护须要从点点滴滴作起,一个脚本代码的错误,可能带来的是整个站的影响,甚至是整个服务器的影响!

- 服务器前端加CDN中转(免费的有百度云加速、360网站卫士、加速乐、安全宝等),若是资金充裕的话,能够购买高防的盾机,用于隐藏服务器真实IP,域名解析使用CDN的IP,全部解析的子域名都使用CDN的IP地址。此外,服务器上部署的其余域名也不能使用真实IP解析,所有都使用CDN来解析。 另外,防止服务器对外传送信息泄漏IP地址,最多见的状况是,服务器不要使用发送邮件功能,由于邮件头会泄漏服务器的IP地址。若是非要发送邮件,能够经过第三方代理(例如sendcloud)发送,这样对外显示的IP是代理的IP地址。 总之,只要服务器的真实IP不泄露,10G如下小流量DDOS的预防花不了多少钱,免费的CDN就能够应付得了。若是攻击流量超过20G,那么免费的CDN可能就顶不住了,须要购买一个高防的盾机来应付了,而服务器的真实IP一样须要隐藏

版权归原作者 HonkerG 所有, 如有侵权,请联系我们删除。