📅大四是整个大学期间最忙碌的时光,一边要忙着准备考研,考公,考教资或者实习为毕业后面临的就业升学做准备,一边要为毕业设计耗费大量精力。近几年各个学校要求的毕设项目越来越难,有不少课题是研究生级别难度的,对本科同学来说是充满挑战。为帮助大家顺利通过和节省时间与精力投入到更重要的就业和考试中去,学长分享优质的选题经验和毕设项目与技术思路。

🚀对毕设有任何疑问都可以问学长哦!

本次分享的课题是

🎯网络流量的在线恶意应用检测系统

课题背景与意义

作为基于规则的恶意流量检测方法的补充,基于机器学习模型的恶意流量检测系统越来越多地受到安全公司和研究人员的重视。基于机器学习模型的恶意流量检测模型的一大优点在于其能对未知的网络攻击进行检测,也就是可以识别所谓的零日漏洞攻击(zero-day attack)。然而,目前的基于机器学习的恶意流量检测方法存在着致命的缺陷。比如说,现有的检测方法无法对实时的网络流量进行检测,无法在第一时间对恶意流量进行报警;现有的检测模型还非常容易被绕过,如果攻击者在流量中加入某些噪音的话,这些模型就无法正确地识别出恶意流量。

为了填补这一研究上空白,该论文提出了一种基于频域特征分析的新型恶意流量检测系统,Wisper。这个检测系统不仅在检测的准确性上有所提升,还实现了在实时环境下对高速流量的检测。不仅如此,由于攻击者很难对流量的频域特征进行混淆,这个检测系统还拥有相当的鲁棒性,能够检测插入了正常流量的恶意流量。

课题实现技术思路

OVERVIEW OF WHISPER

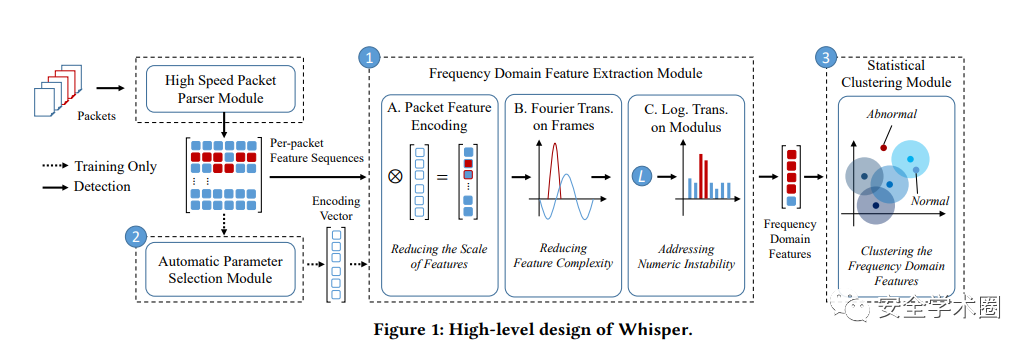

Wisper的整体设计框架下图所示:

在Wisper中,先将流量中单个数据包的特征值(如数据包长度,到达时间间隔)提取出来,再使用训练出来的编码向量将数据包特征映射到低维向量空间中。然后对处理后数据包特征序列进行切片,应用离散傅里叶变换将特征转换为频域上的特征。最后应用一个轻量级的机器学习聚类算法学习正常流量的特征分布,并以此判断网络流量是否为恶意流量。

EVALUATION

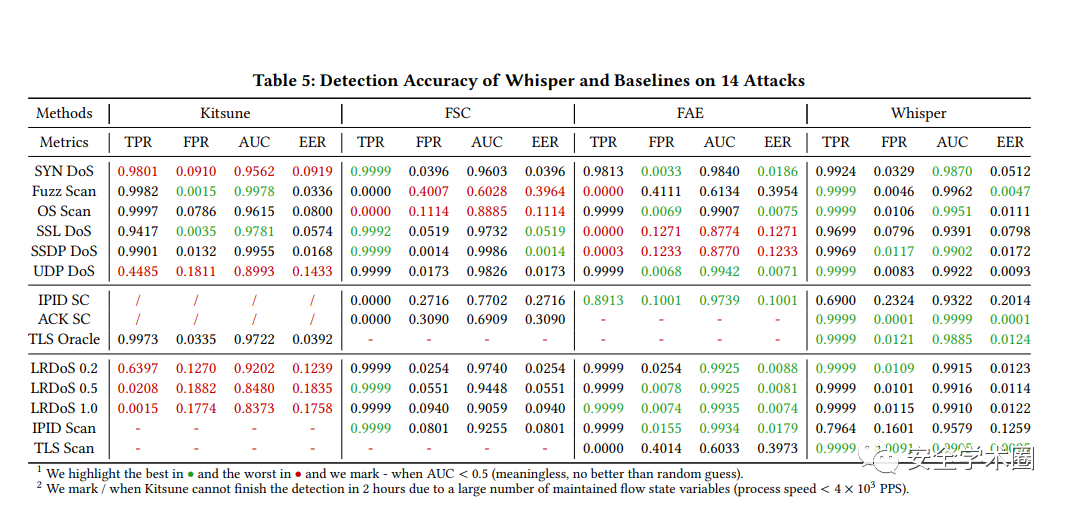

为了验证Wisper能够达到预设的目标,作者选取不同恶意流量数据集和恶意流量检测模型对Wisper进行验证。验证主要围绕检测的准确性,检测的健壮性,以及检测在高速流量下的实时性三个方面展开。实验选用是评价指标有:true-positive rates,false-positive rates,the area under ROC curve以及equal error rates。

Detection Accuracy

实验的结果表明:相较于现有的最新的恶意流量检测系统,Wisper在检测的准确率上有所提升。

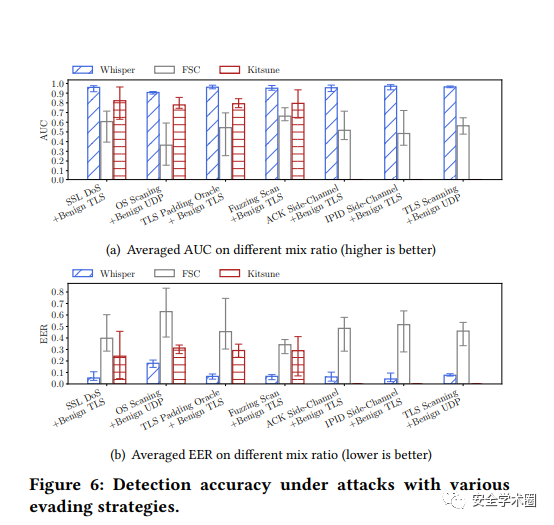

Robustness of Detection

为了验证Wisper的抗干扰性,论文在攻击流量中插入正常的TLS流量以及UDP视频流量,测试Wisper是否还能将恶意流量检测出来。实验的结果表明:相较于其它检测系统,Wisper能够更好地屏蔽混淆流量带来的干扰。

Detection Latency and Throughput

实验的结果表明:Wisper能够在吞吐量最高为13.22Gbps时,在0.06秒检测出恶意流量,而不对检测的准确性造成影响。

🚀海浪学长的作品示例:

大数据算法项目

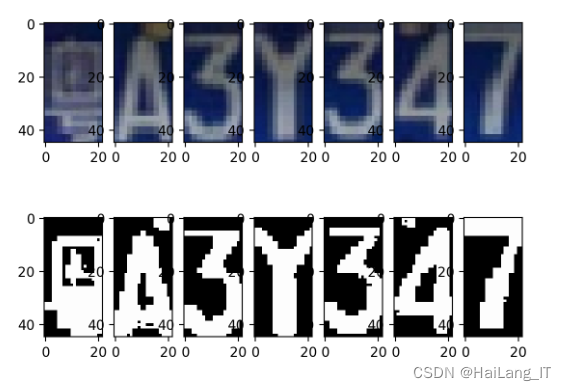

机器视觉算法项目

微信小程序项目

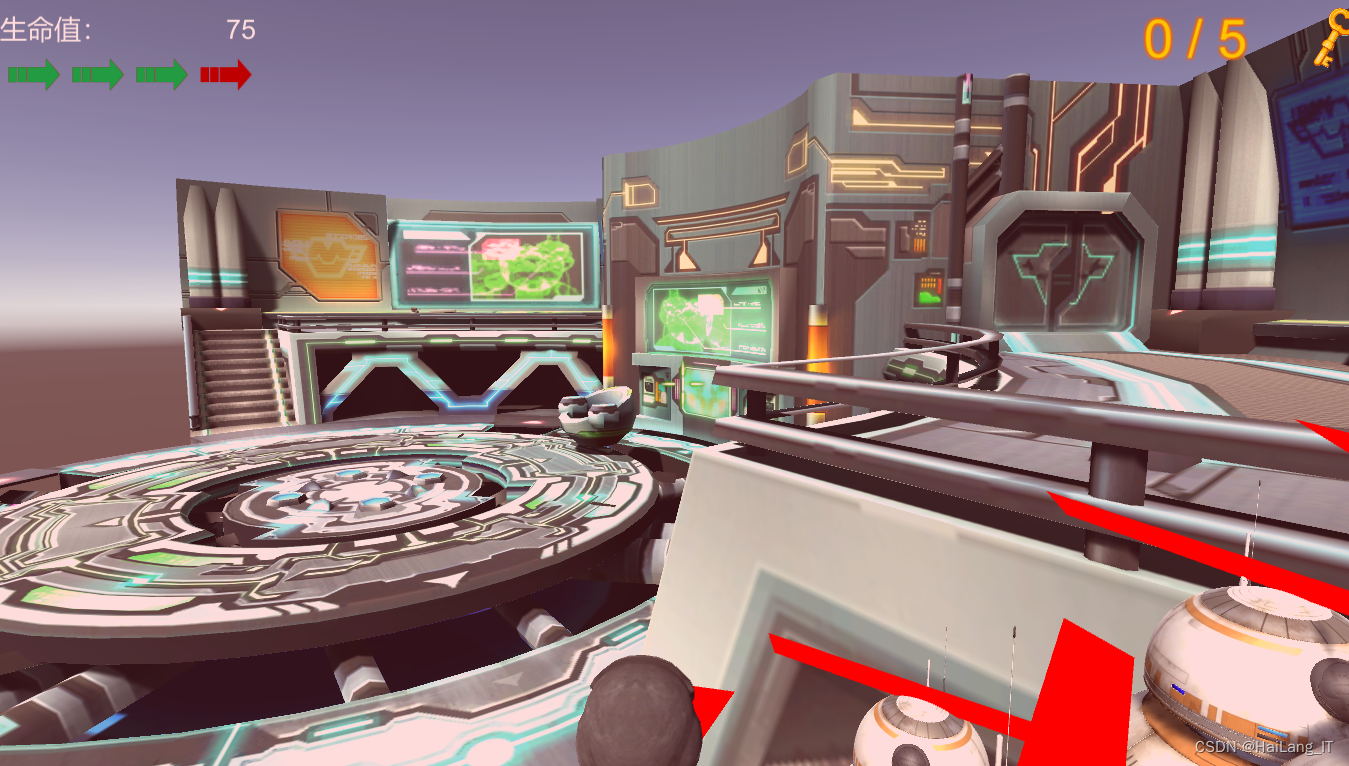

Unity3D游戏项目

最后💯

🏆为帮助大家节省时间,如果对开题选题,或者相关的技术有不理解,不知道毕设如何下手,都可以随时来问学长,我将根据你的具体情况,提供帮助。

版权归原作者 HaiLang_IT 所有, 如有侵权,请联系我们删除。