文章仅供参考,禁止用于非法活动

文章目录

前言

目标网站:aHR0cHM6Ly9tbXMucGluZHVvZHVvLmNvbS9sb2dpbi8=

一、触发滑块

多次点击登入后,就会出现这个滑块了

二、参数分析

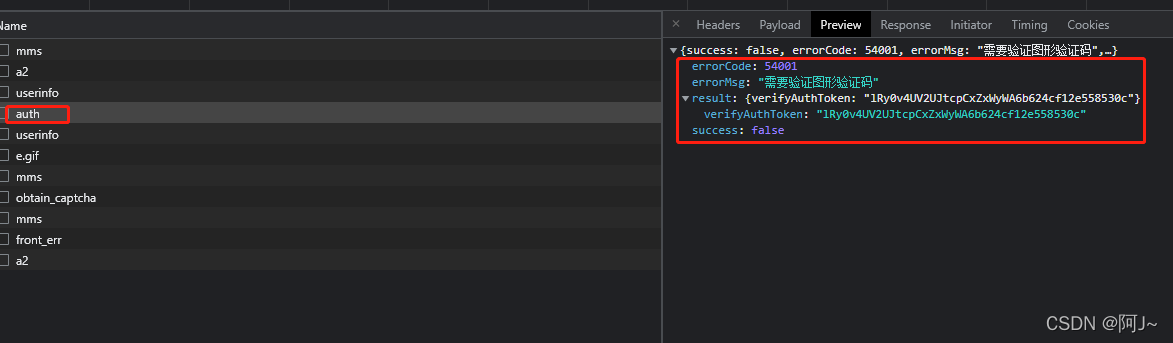

先来看看出验证码的这个接口

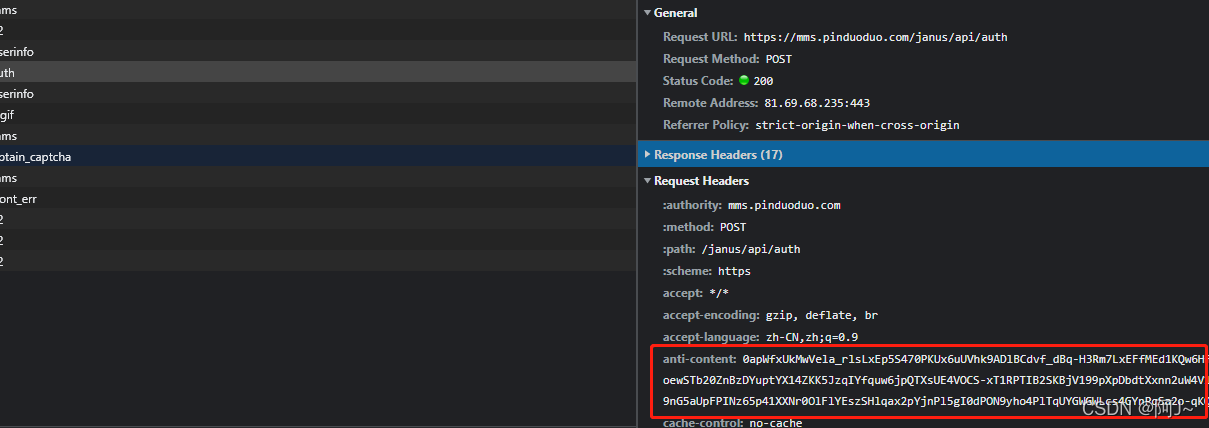

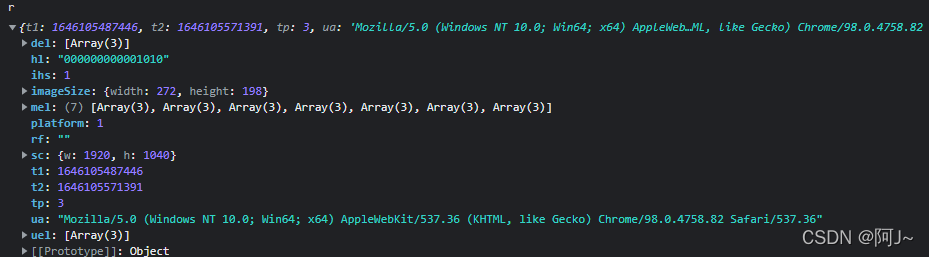

参数还是蛮多的,其中crawlerInfo这个就是pdd系列的,也就是请求头中的anti-content,这篇文章主讲滑块,这个参数就不聊了,主要是补环境,网上也有开源的

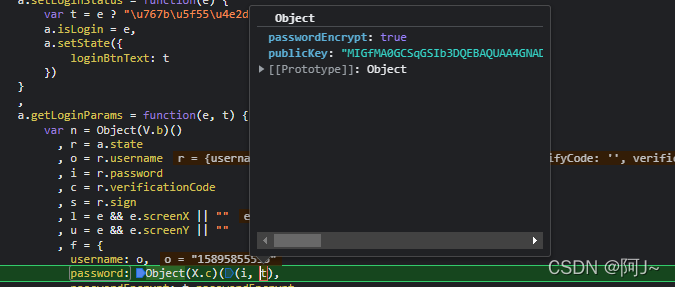

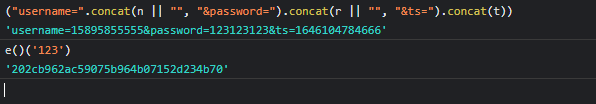

fingerprint就是浏览器指纹了,password是密码的rsa加密

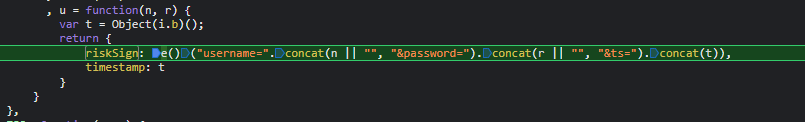

riskSign是账号密码+时间戳的组合md5

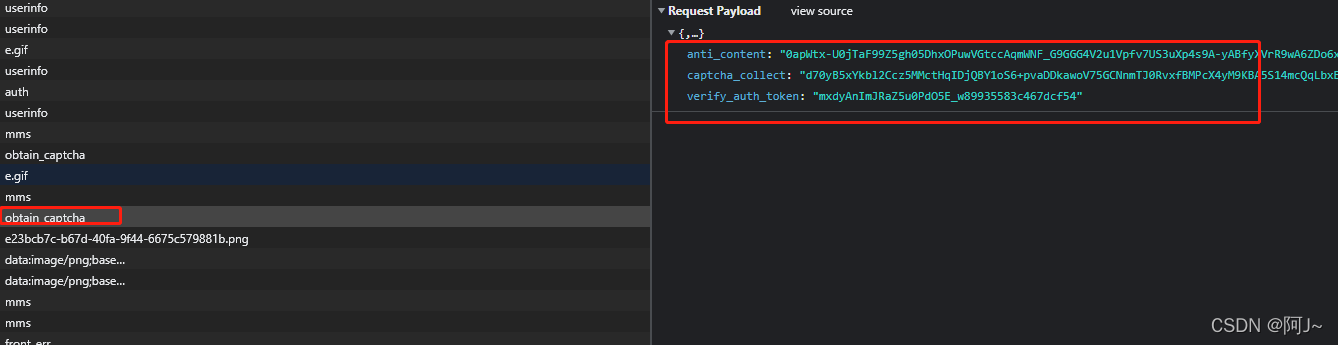

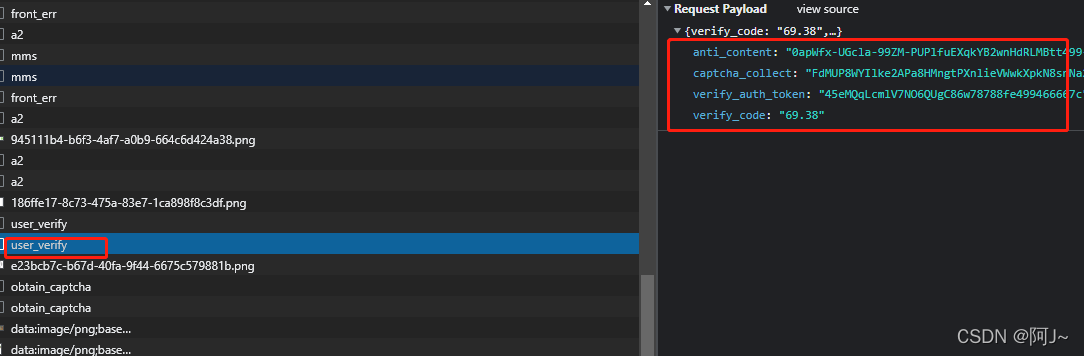

然后请求下这个接口,拿到了verifyAuthToken

然后就是获取验证码图片的接口,这里出了个新的参数captcha_collect,是鼠标轨迹的加密,这个接口可以写空

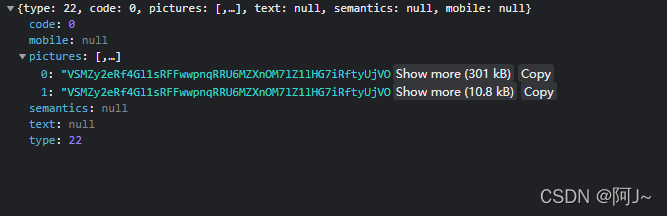

然后就拿到了图片的信息,然而返回的并不是图片的base64编码,是经过加密的

图片解密在这个位置,接出来后就是base64编码的信息

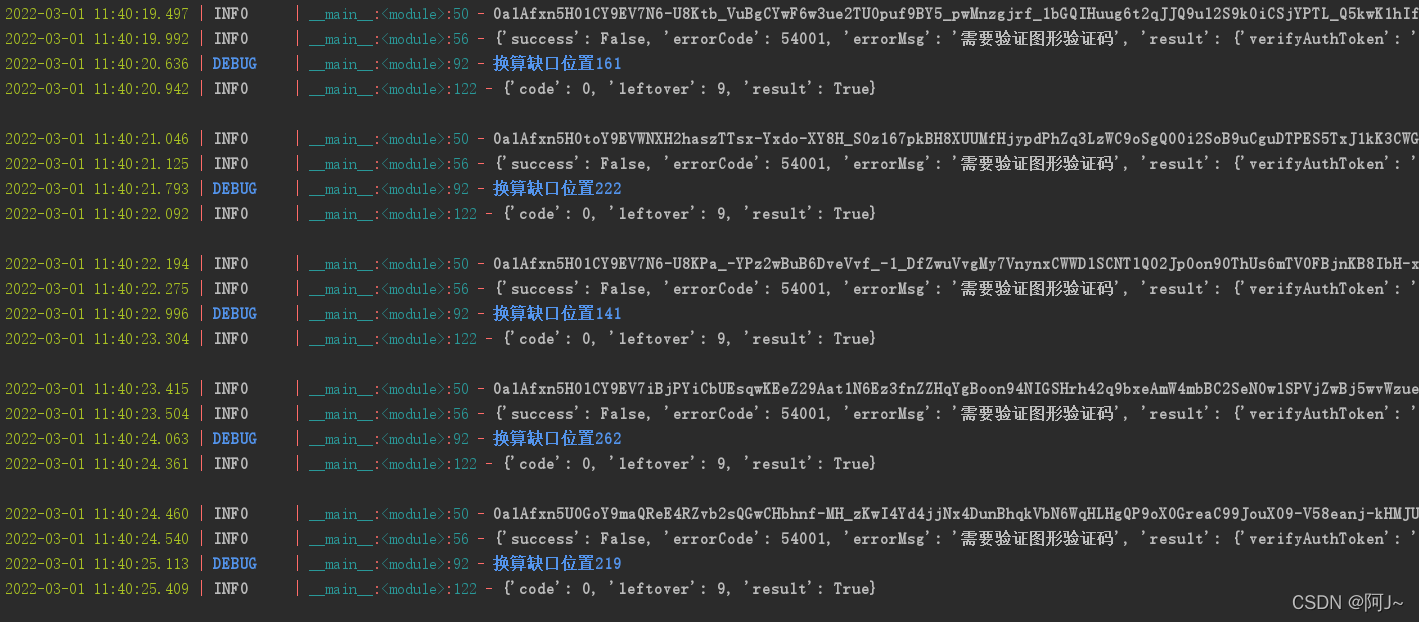

之后就是搞下缺口位置,方法很多,网上自行copy,然后就是看验证滑块的接口了

这里captcha_collect是需要的轨迹加密信息

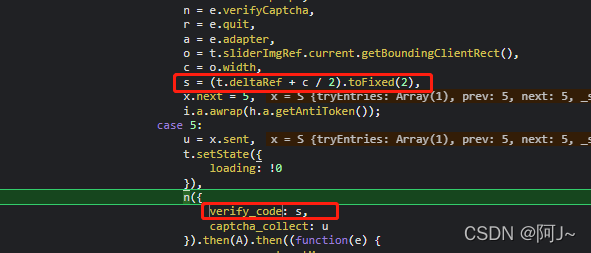

verify_code这个东西很神秘,是换算后的缺口位置

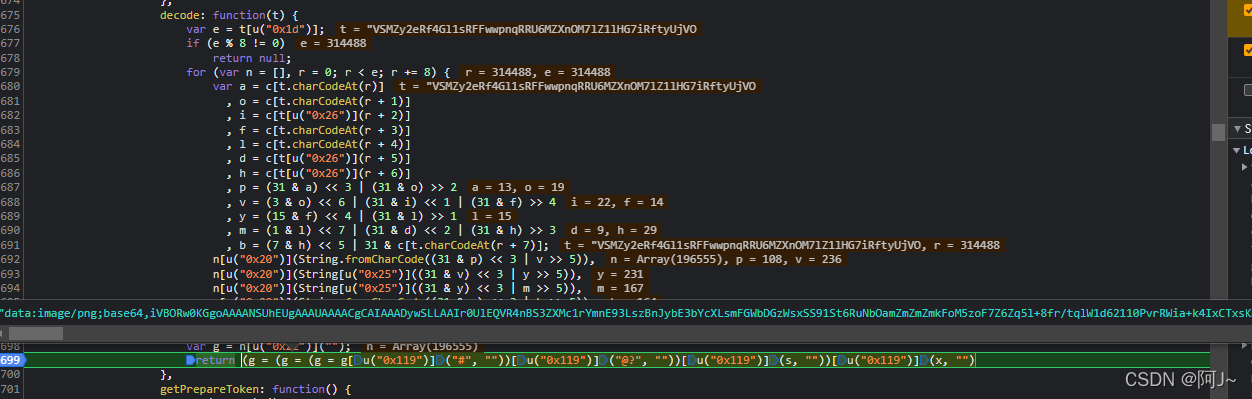

然后轨迹加密的位置在这,

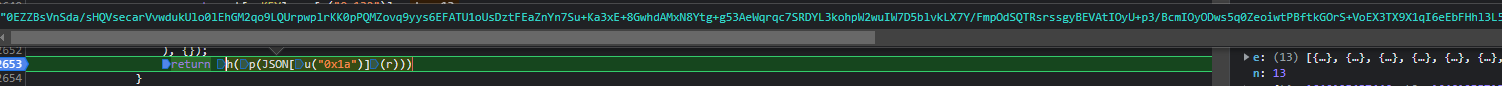

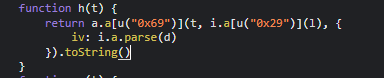

h(p(JSON[u("0x1a")](r)))

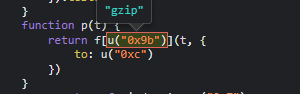

,这里p函数是gzip加密,然后h是AES加密

入口参数r是这么些东西,包含轨迹信息,浏览器指纹等

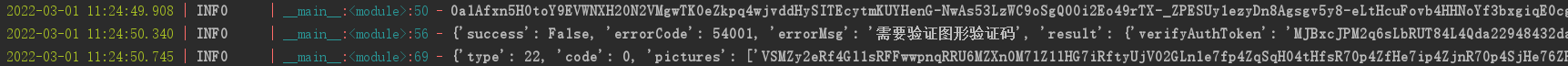

captcha_collect基本上就能搞定了,之后就是这个verify_code,在这里生成的

参数都能搞定了,最后发下请求看看,基本上都是可以过得

三、总结

最后总结下,这个轨迹是不校验的,主要是缺口位置,直接opencv模板匹配出来的是不对的,需要经过一定换算,然后这个verify_code,跟轨迹里的最终位置也是不同的,也需要一点的换算。

版权归原作者 阿J~ 所有, 如有侵权,请联系我们删除。