本文仅供参考学习,禁止用于非法活动

文章目录

前言

目标网站:aHR0cHM6Ly93d3cuaWMubmV0LmNuL3NlYXJjaC9TVE0zMkYxMDNDOFQ2Lmh0bWw=

一、页面分析

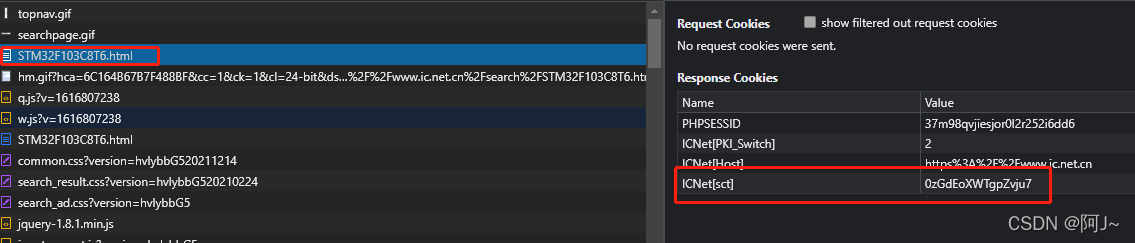

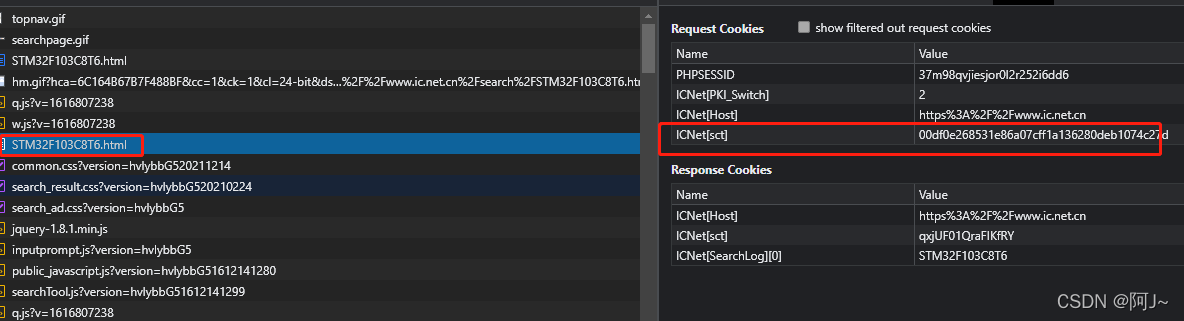

打开了控制台,这两个点上,再刷新下。

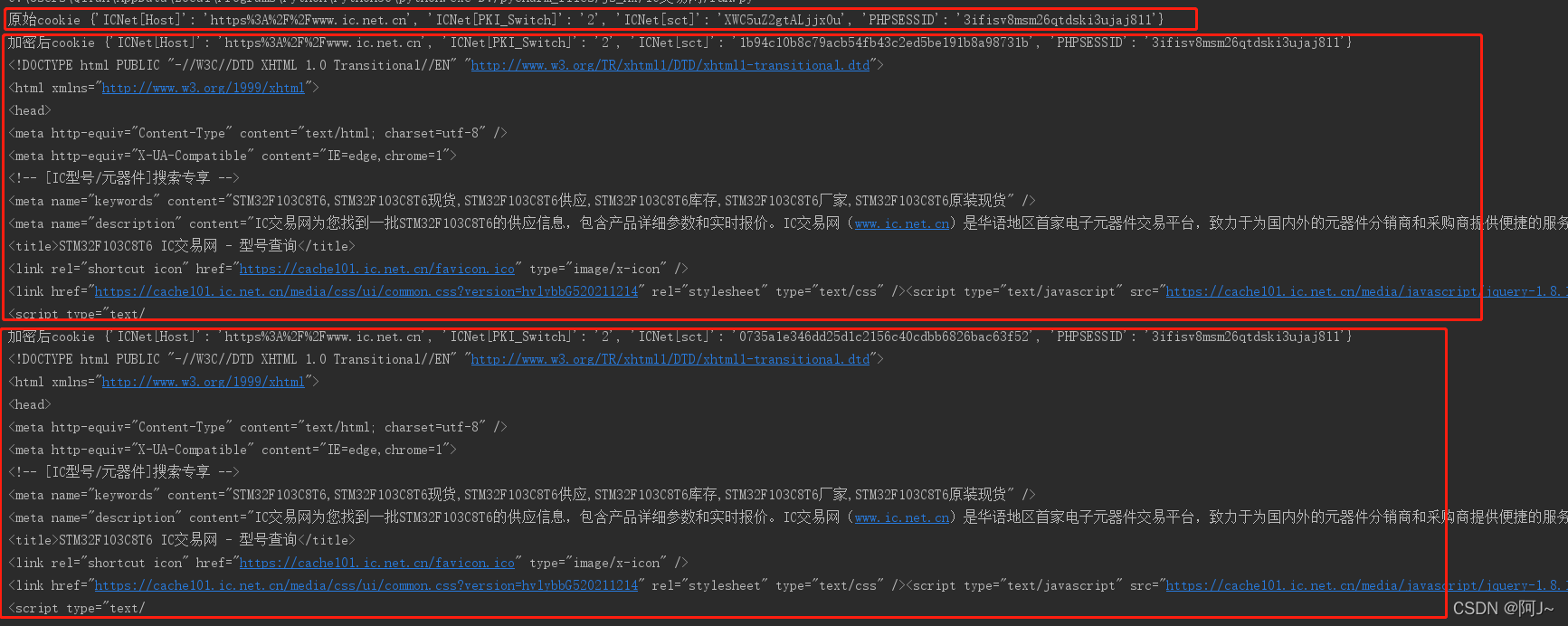

请求了两次主页,先看第一次ck

再看第二次ck,说明了这个ck是经过加密了的

二、开始搞吧

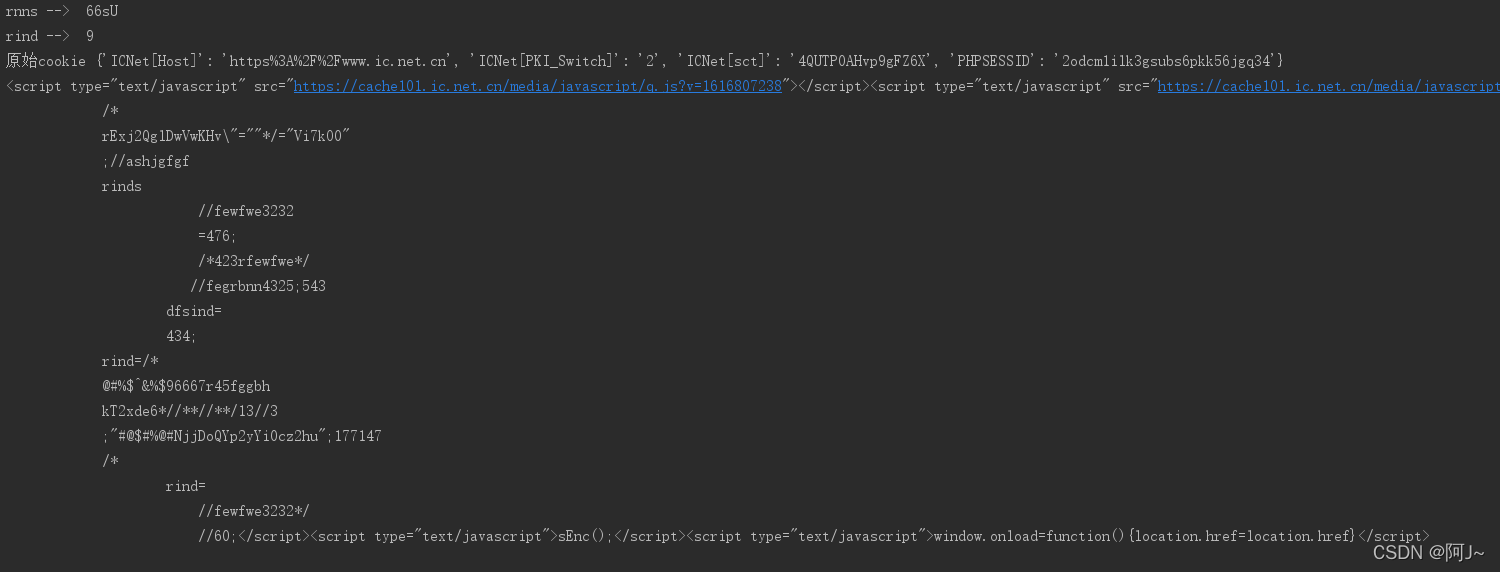

打开v神的神器,hook下cookie,再次刷新

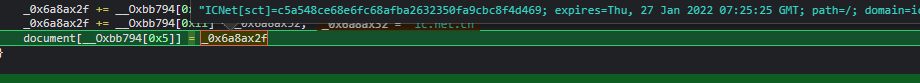

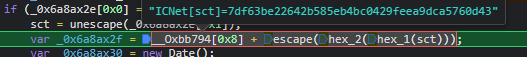

断在了这里,可以看到这是的ck 是加密后的,我们网上再下个断电,再次刷新

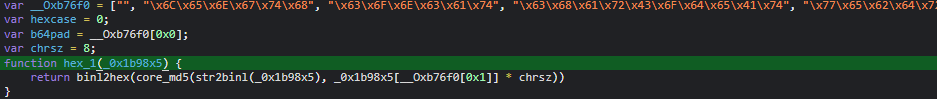

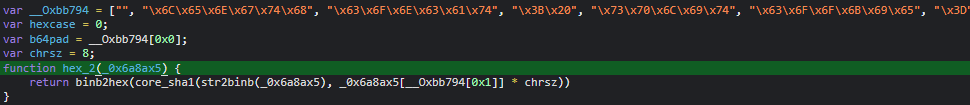

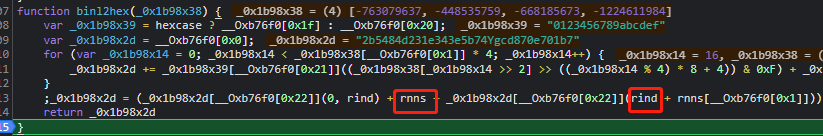

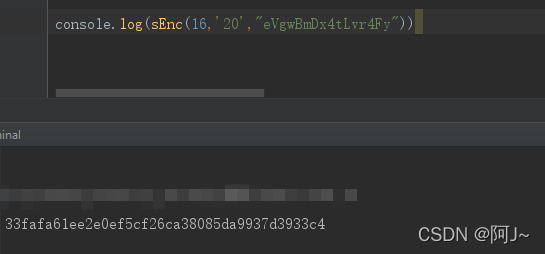

hex_1、hex_2方法,小小ob,直接扣他完事

方法扣了后,就开始补点东西了,自然要传入参数

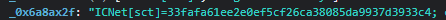

sct

,这个就是上一次请求的cookie里的

ICNet[sct]

,有了参数后直接调方法,发现报错了哈,需要这两个参数,也是动态返回的,

需要用正则匹配下哦

然后就可以看下扣得加密结果如何,还是ok的!

三、拿下

版权归原作者 阿J~ 所有, 如有侵权,请联系我们删除。