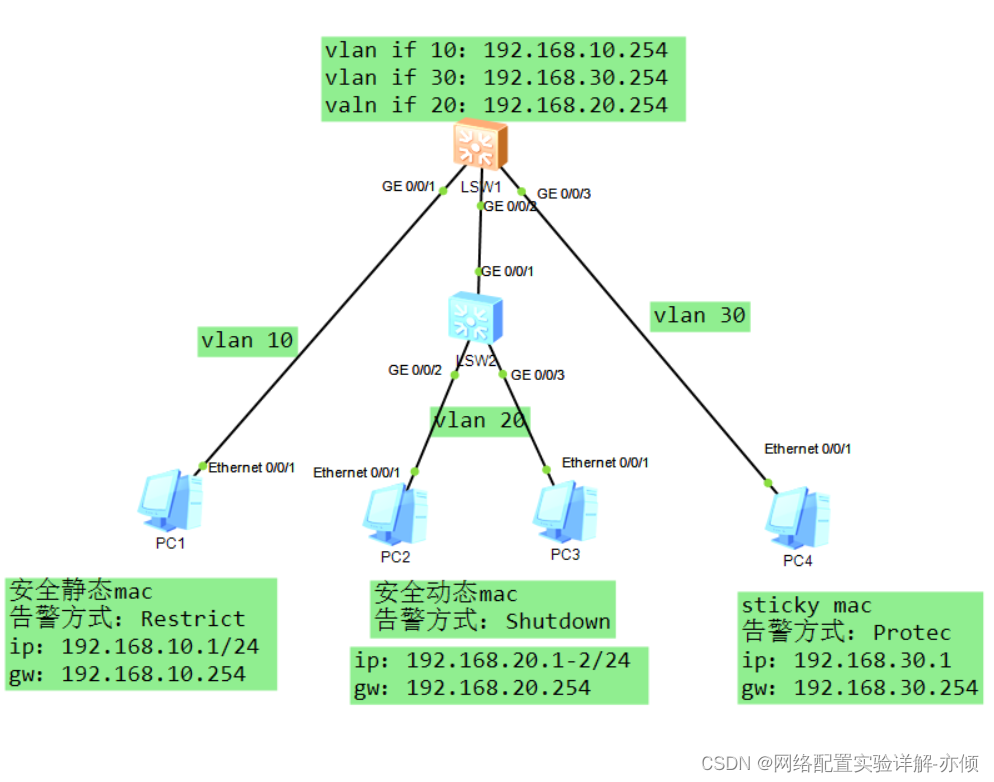

一、实验拓扑图

二、实验要求

1.完成如图所示的基础配置。

2.接口g0/0/1开启安全端口,手工配置安全静态MAC地址表项,告警方式为restrict。

接口g0/0/2开启安全端口,配置安全动态MAC地址表项,告警方式为shutdown, 接口下最大允许存在两个mac地址 配置地址老化时间为800s。

接口g0/0/3开启安全端口,配置sticky MAC地址表项,告警方式为protect。

三、配置详解

SW1:

vlan bztch 10 20 30

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

port-security enable---开启端口安全

port-security mac-address sticky---开启接口Sticky MAC功能

port-security mac-address sticky 5489-9830-0D4B vlan 10--写入安全静态mac

注意:缺省情况下,端口安全保护动作为restrict。

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

port-security enable---开启端口安全

port-security protect-action shutdown---端口安全保护动作为shutdown。

port-security max-mac-num 2---接口下接口学习的安全MAC地址限制数量为2。

port-security aging-time 800----配置地址老化时间为800s(默认老化时间无限)

注意:设备重启后表项会丢失,需要重新学习。缺省情况下不会被老化,只有在配置安全MAC的老化时间后才可以被老化。

interface GigabitEthernet0/0/3

port link-type access

port default vlan 30

port-security enable---开启端口安全

port-security protect-action protect---端口安全保护动作为protect。

port-security mac-address sticky---开启接口Sticky MAC功能

注意:接口开启接口Sticky MAC功能,没有手动写入mac地址的话,会讲第一次识别到的mac地址作为安全静态mac

interface Vlanif10

ip address 192.168.10.254 255.255.255.0

interface Vlanif20

ip address 192.168.20.254 255.255.255.0

interface Vlanif30

ip address 192.168.30.254 255.255.255.0

SW2:

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

interface GigabitEthernet0/0/3

port link-type access

port default vlan 20

四、配置验证

让自己的客户端ping自己的网关使得交换机可以学习到mac地址

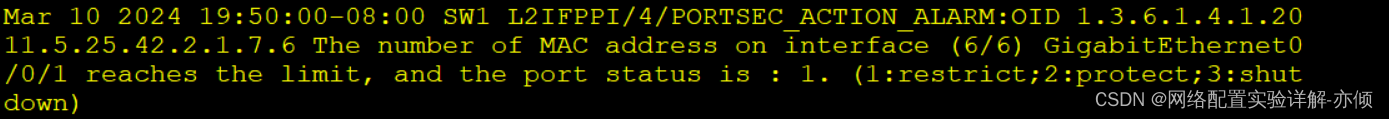

五、不同的告警方式所产生结果日志

▫ Restrict:丢弃源MAC地址不存在的报文并上报告警。

将pc1的mac地址更改后,ping网关,可以看到产生了告警信息。

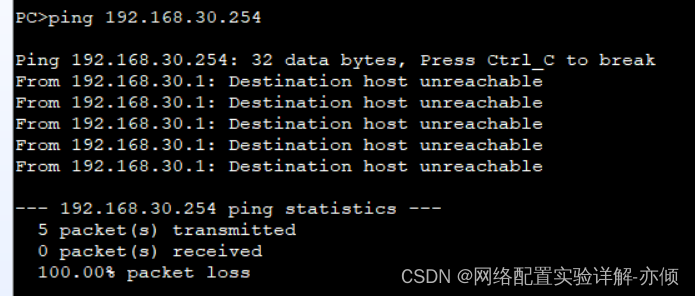

▫ Protect:只丢弃源MAC地址不存在的报文,不上报告警。

将pc4的mac地址更改后,ping网关,可以发现没有产生告警信息,但是没办法ping通网关。

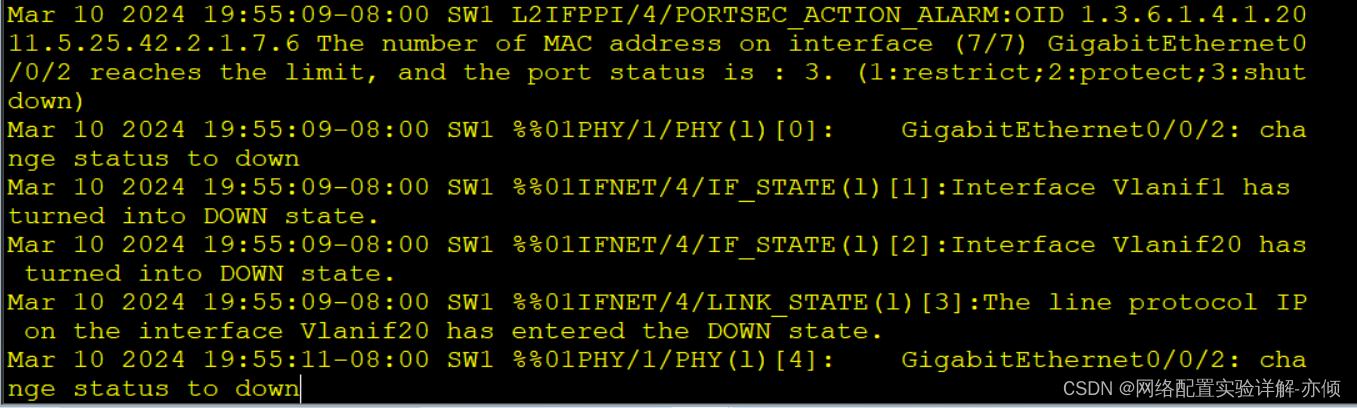

▫ Shutdown:接口状态被置为error-down,并上报告警。

将pc2的mac地址更改后,ping网关,可以看到直接将接口给关闭了。

不好的的地方,或者有哪些地方有错误,请大家批评指正。谢谢!

不好的的地方,或者有哪些地方有错误,请大家批评指正。谢谢!

版权归原作者 网络配置实验详解-亦倾 所有, 如有侵权,请联系我们删除。