文章目录

前言

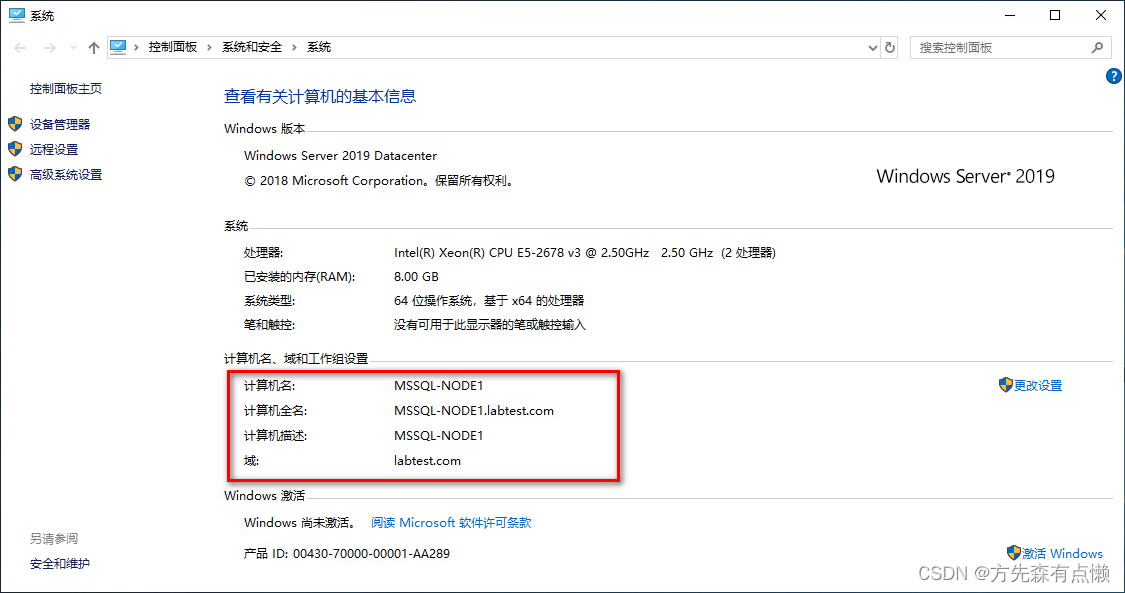

近期想要搭建一套 SQL Server AlwaysOn 实验环境,由于需要用到域控服务器(DC),所以记录下域控服务器的简易安装配置过程。

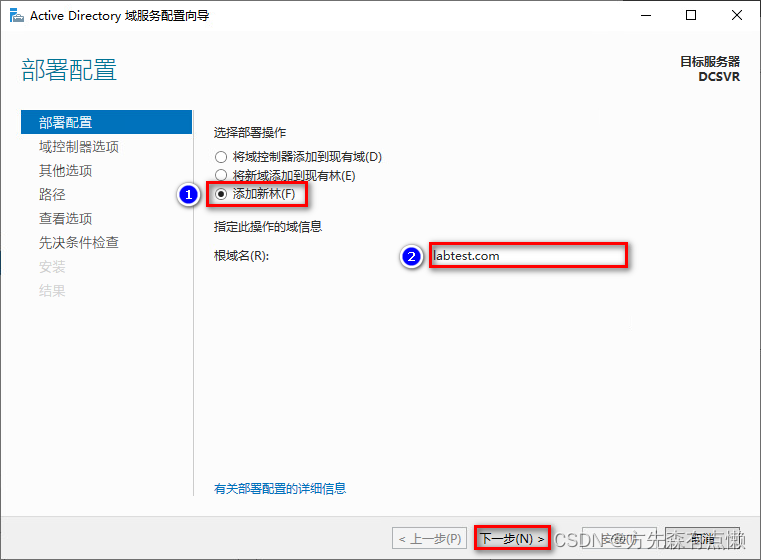

1. 域控服务器设计规划

DescriptionValueOS VersionWindows Server 2019 DatacenterHostnameDCSVRIP172.16.206.1根域名labtest.comNetBIOS 域名LABTEST

2. 安装部署域控服务器

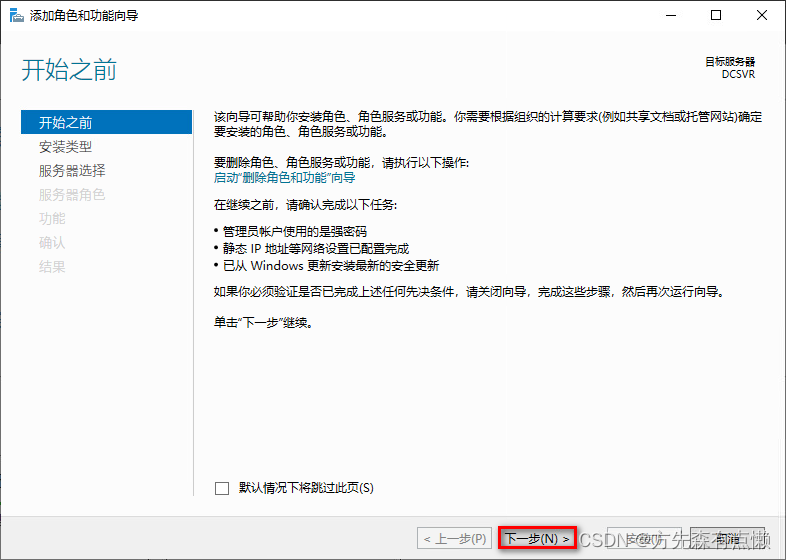

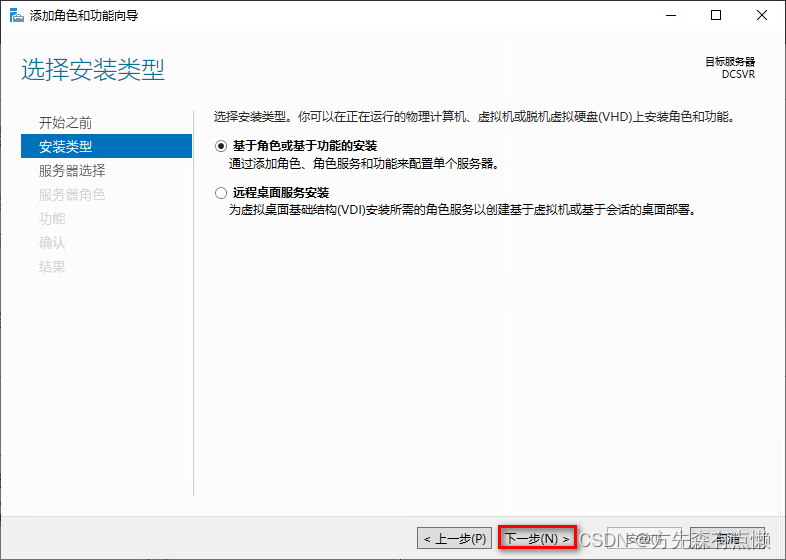

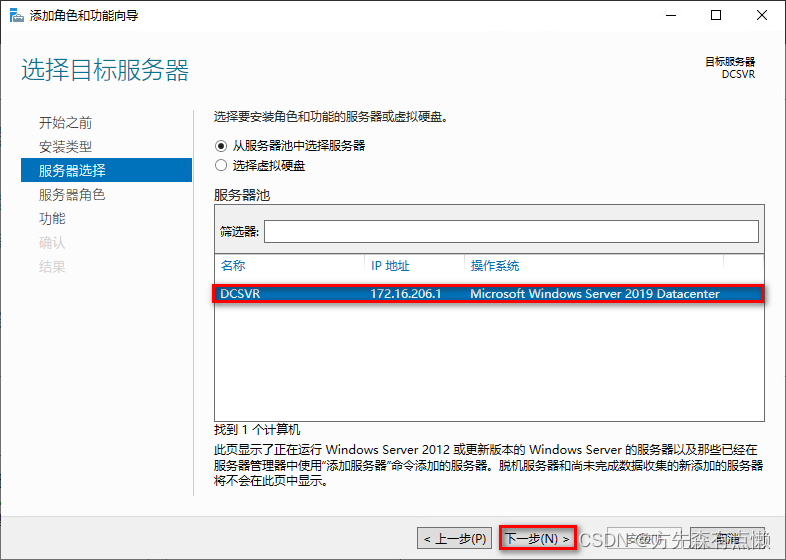

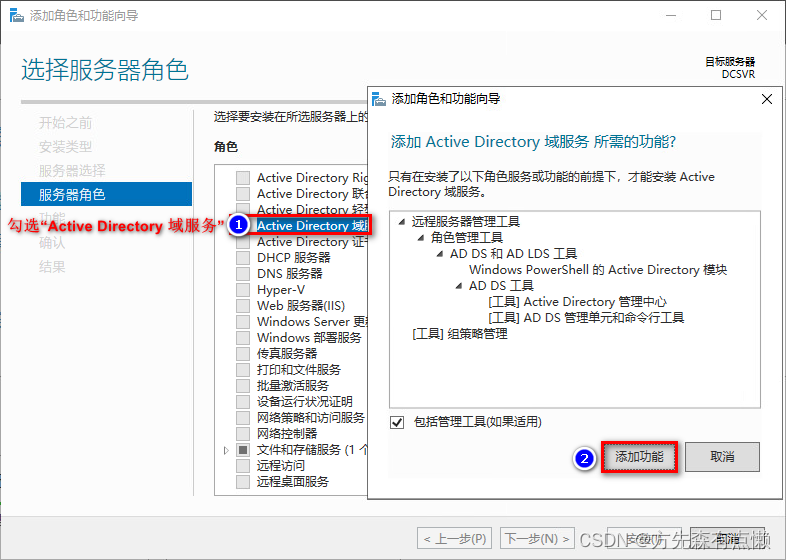

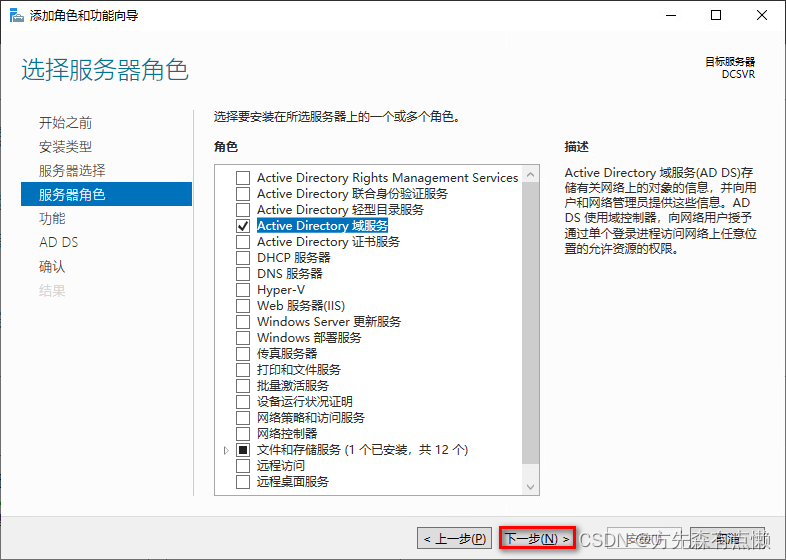

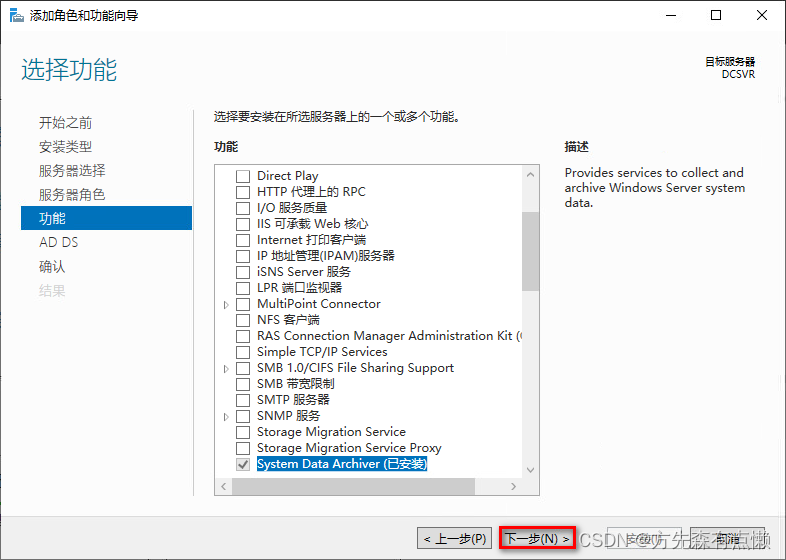

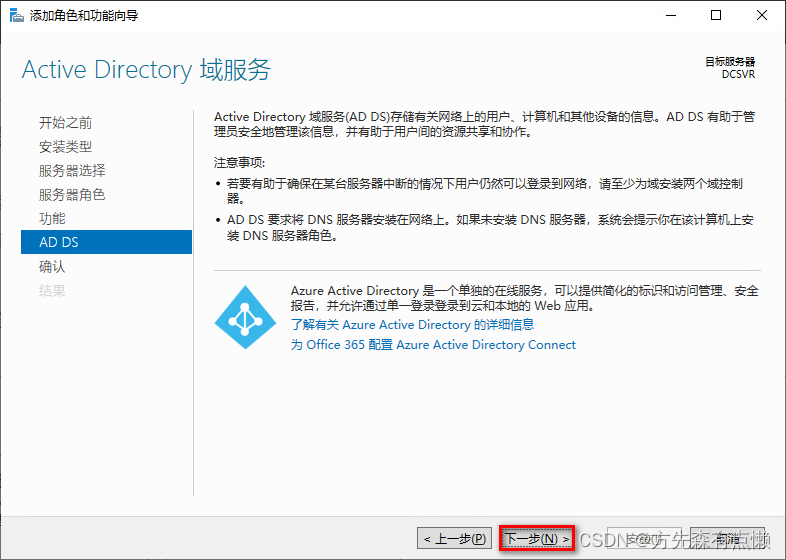

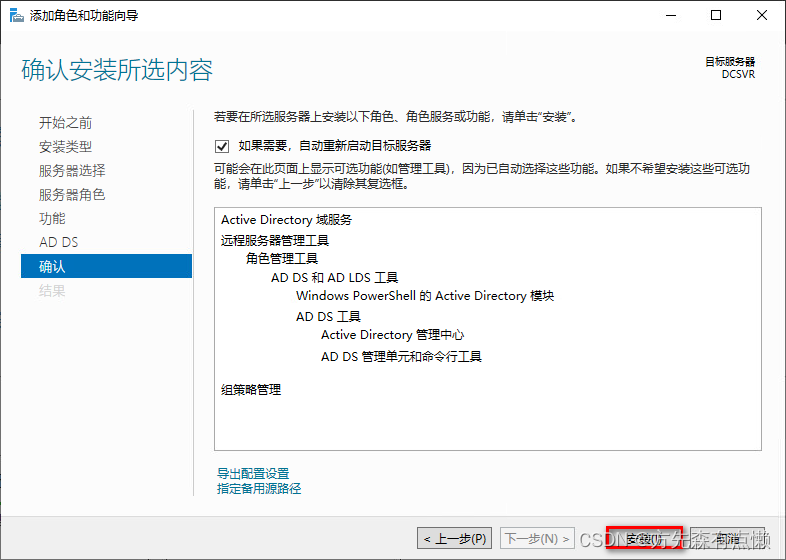

2.1. 添加 Active Directory 域服务

在开始添加 AD 域服务之前,我关闭了系统防火墙、开启了远程服务、关闭了主机休眠,并修改了主机名,以上这些操作并不是配置 AD 域服务所必须的,大家根据自己的情况来做就好。由于我这台 DC 服务器还要充当我的 DNS 服务器,所以 DC 服务器的

首选 DNS 地址,我设置成了本机 IP。下面我们打开服务器管理器并添加角色和功能,选择

Active Directory 域服务并进行添加。

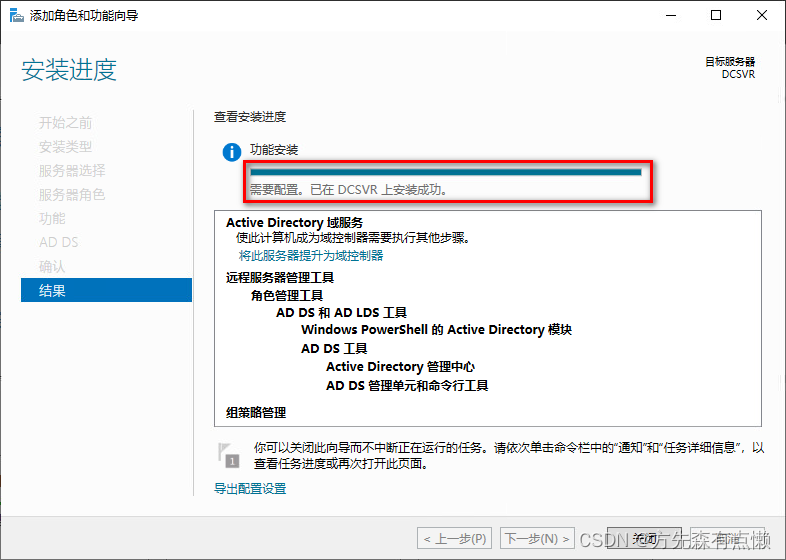

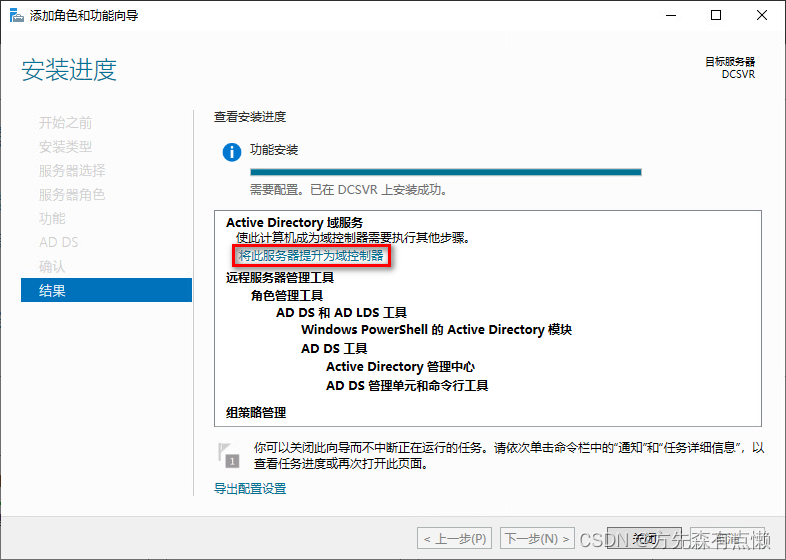

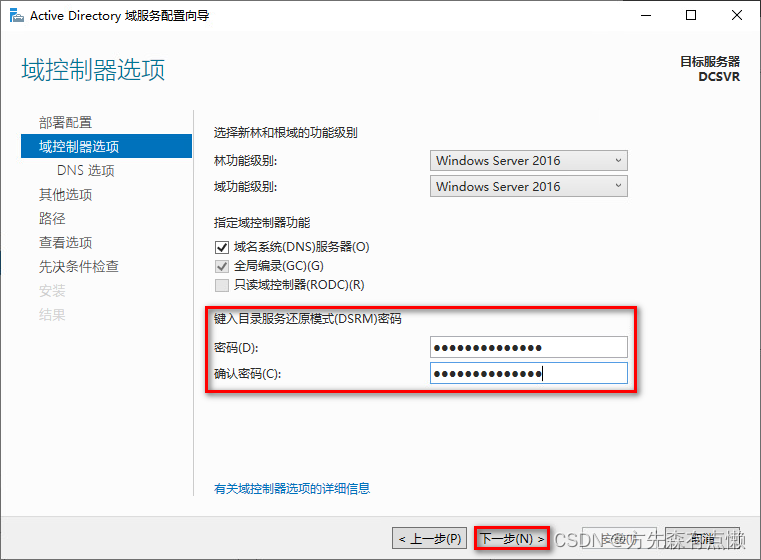

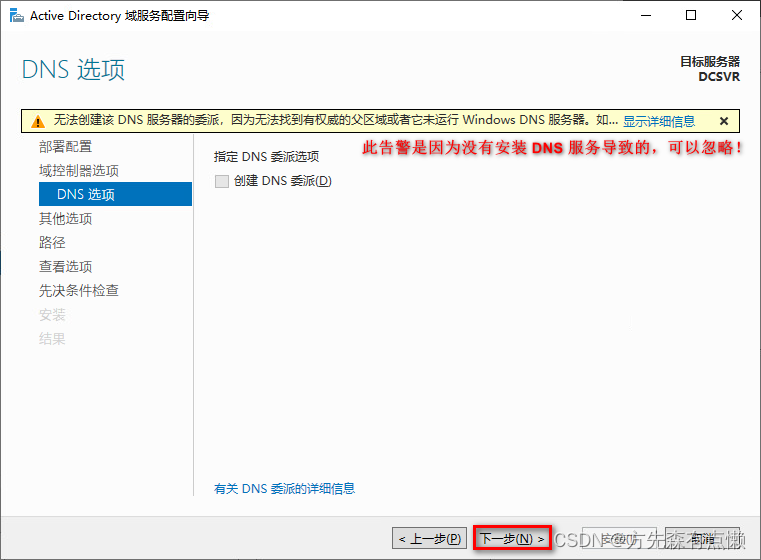

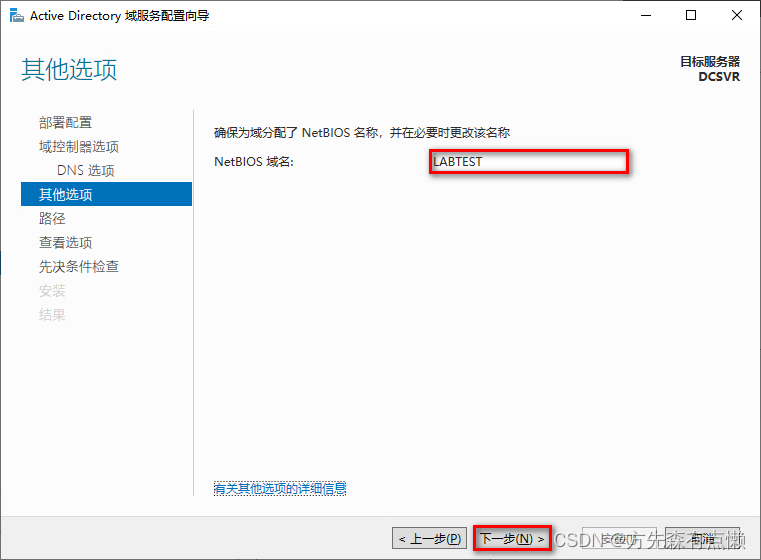

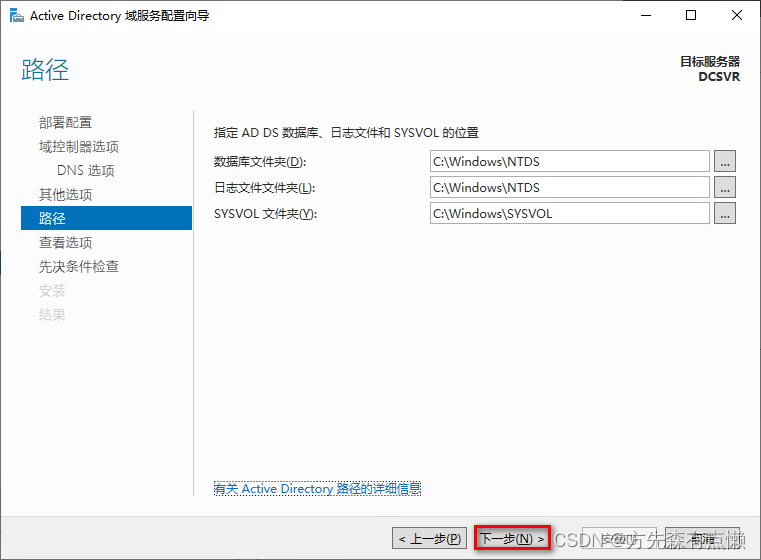

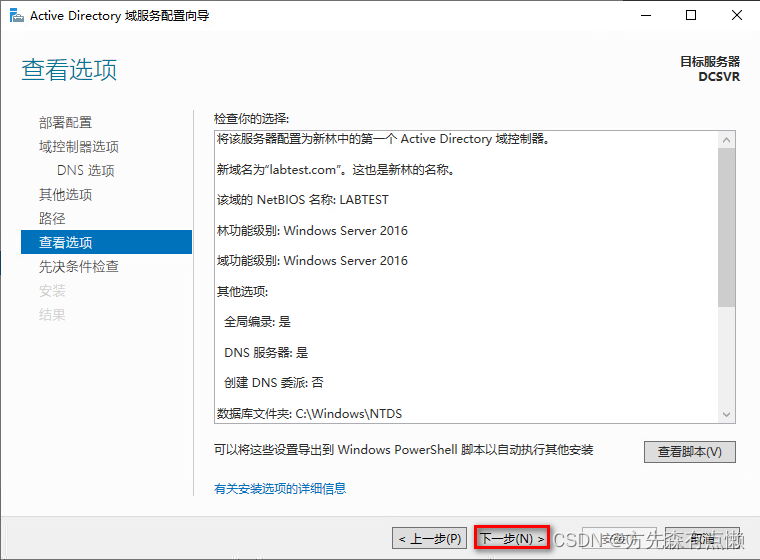

2.2. 将服务器提升为域控制器

紧接着上面的步骤,我们来将此服务器提升为

域控制器。

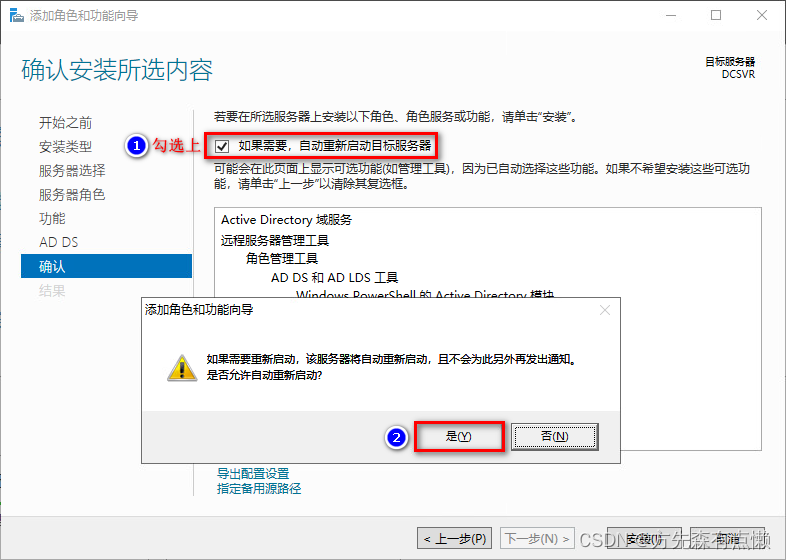

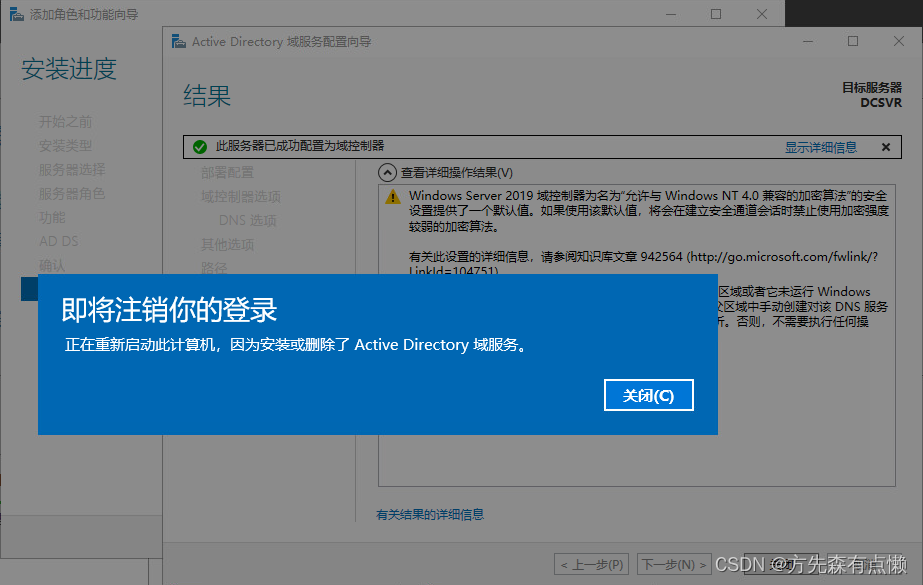

由于前面我们勾选了

如果需要,自动重新启动目标服务器

选项,所以在功能安装成功后,会自动重启服务器。

2.3. 检查域控服务器配置信息

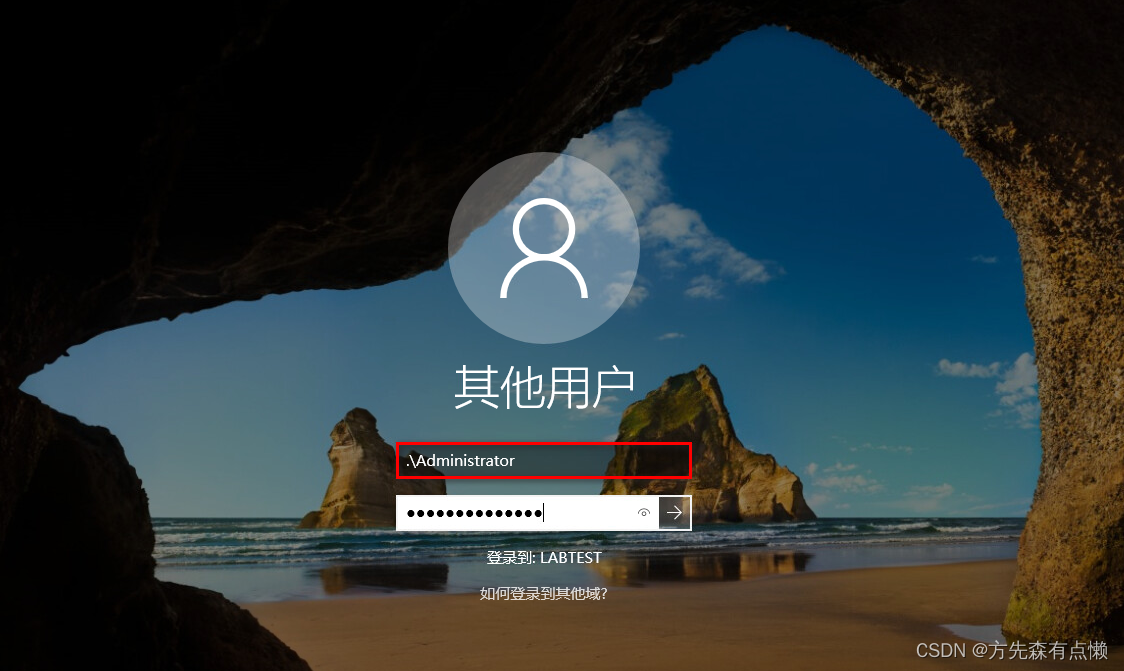

在域控服务器重启成功后,我们至少可以发现以下3点不同之处。

**

不同之处1**:域控服务器在重启后,自身已经完成了加域动作,当我们在登录服务器时,默认是以域账号进行登录的;如果我们需要使用本地系统管理员进行登录,需要点击其他用户,以

.\Administrator身份进行登录。

以域账号身份登录:

以本地系统管理员身份登录:

**

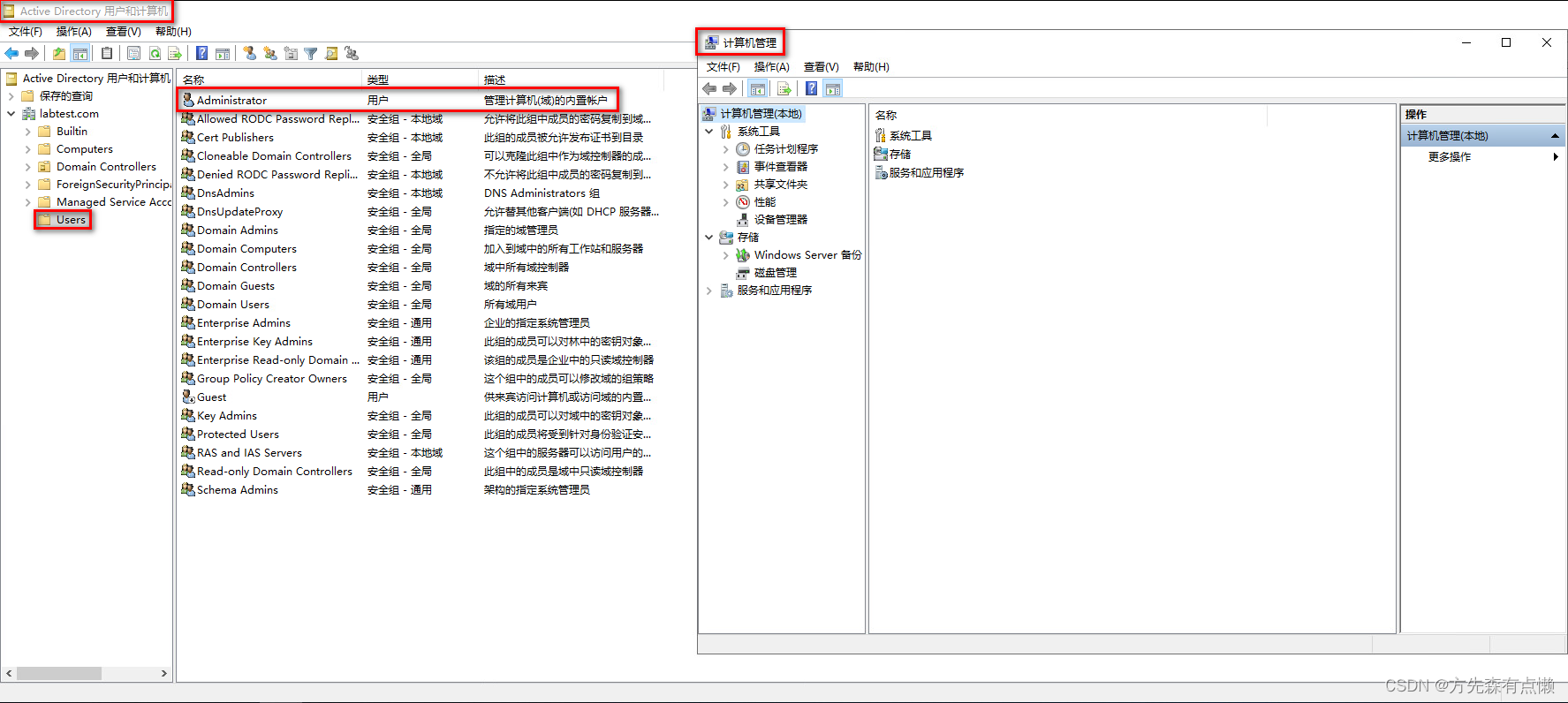

不同之处2**:域控服务器除了自动完成了加域动作,还自动安装了 DNS 服务。

**

不同之处3**:加域之后在计算机管理中无法看到组和用户的信息,此时只能在

Active Directory 用户和计算机中看到所有的用户信息。

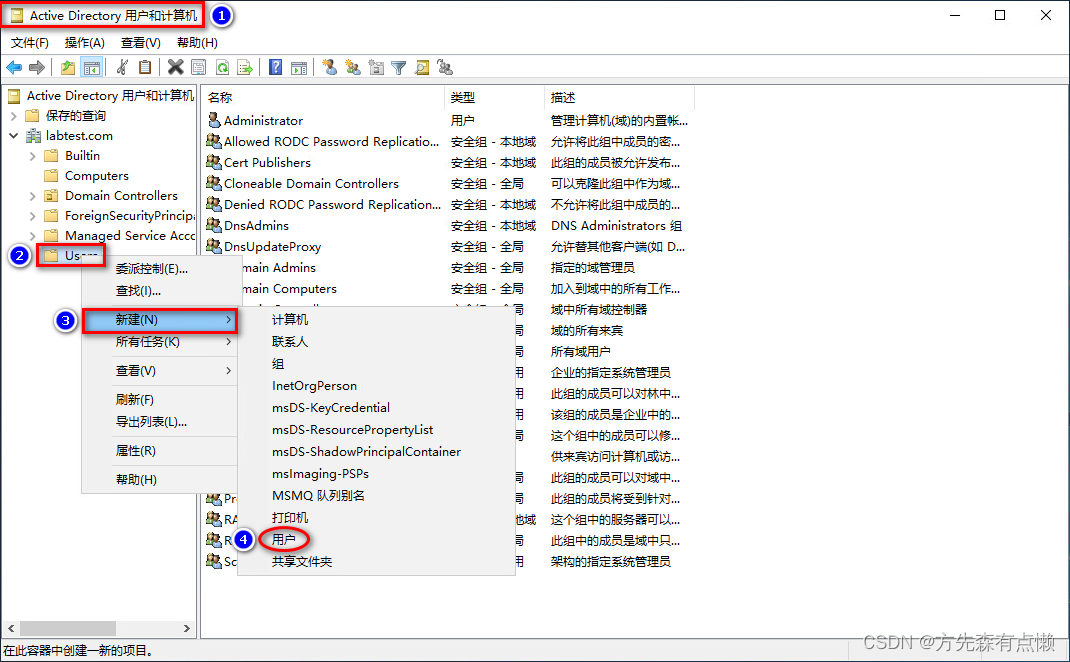

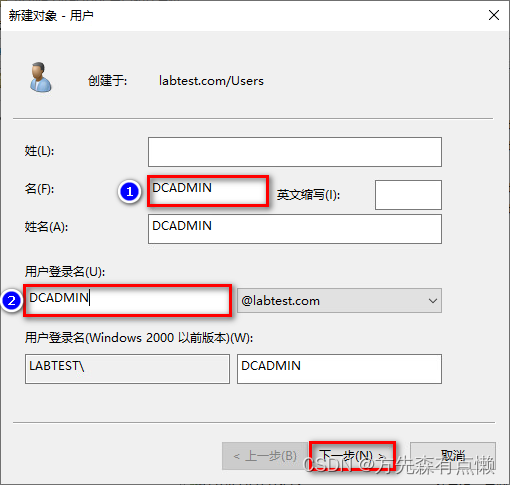

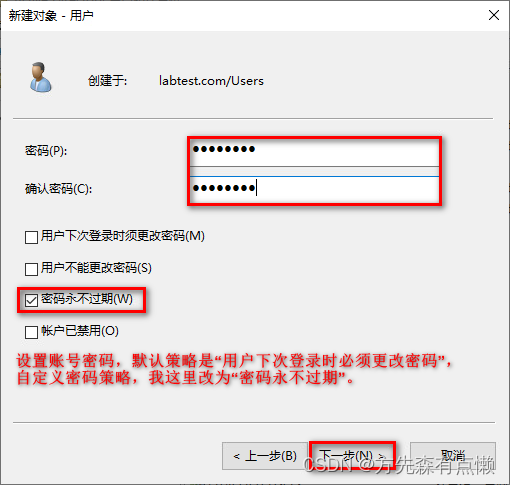

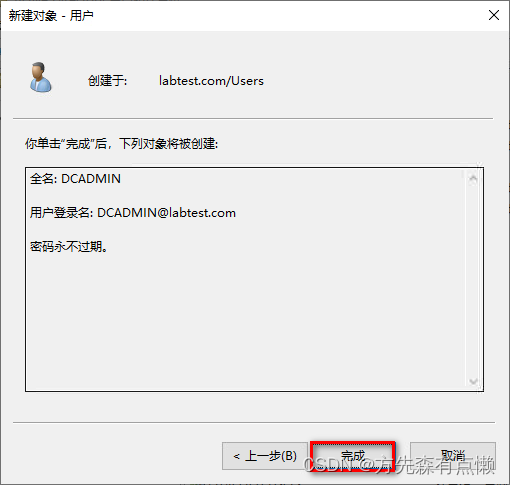

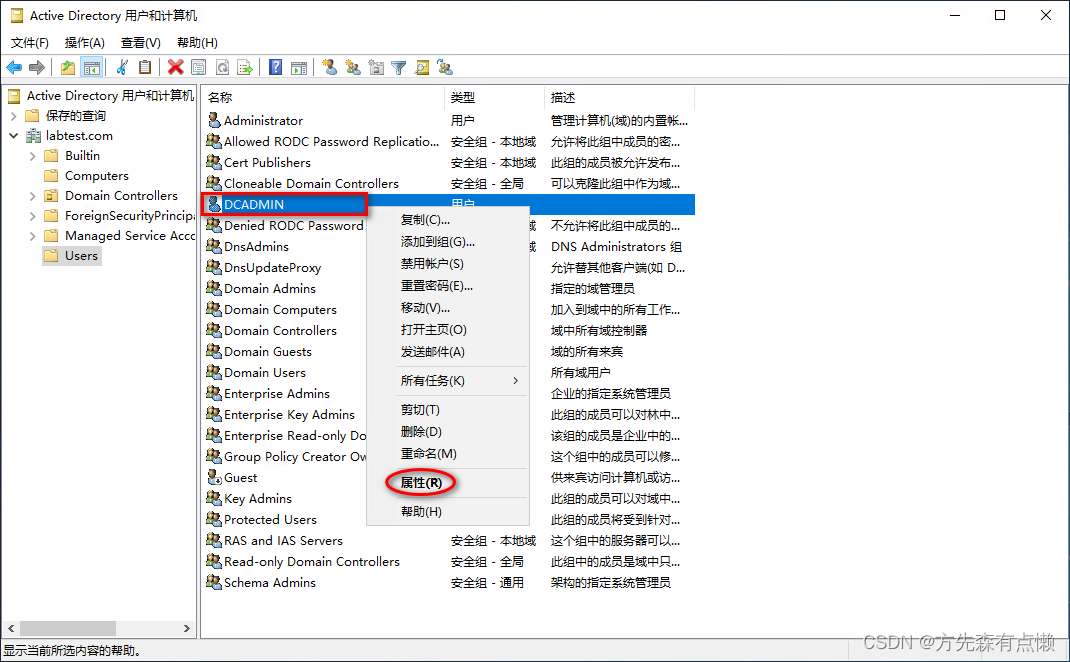

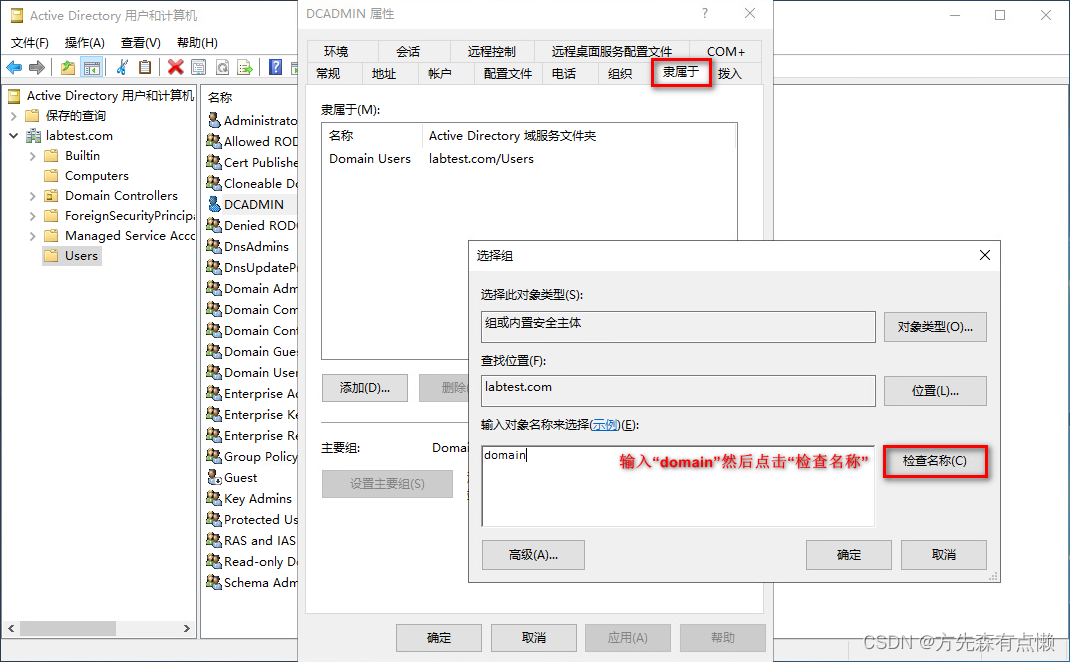

3. 管理域账号

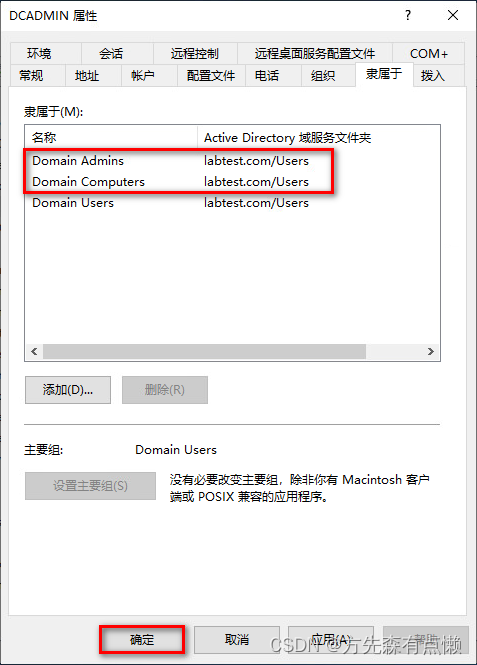

3.1. 新建域管理员账号

域管理员账号通常指的是具有对整个域进行管理权限的账号,例如域管理员(Domain Administrators)组中的成员;域管理员账号具有广泛的权限,可以访问和修改域内几乎所有对象和设置。由于其权限非常高,因此需要严格的安全措施,如强密码、定期更换密码、多因素认证等。

3.2. 新建普通域账号

普通域账号通常指的是具有一定权限但不是最高级别权限的域用户账户,在 AD 域环境中,普通域账号可能属于以下几个组,他们具有执行特定任务的权限,但权限范围有限,不像域管理员那样具有广泛的控制权。在实际工作环境中,根据组织的需求和安全策略,普通域账号的权限可能会有所不同;重要的是确保权限的分配既满足工作需要,又不超出必要的安全范围。

- Domain Admins(域管理员组):具有对域内所有对象和设置进行管理的最高权限的组,普通域管理员通常不是指这个组的成员。

- Enterprise Admins(企业管理员组):这个组的成员具有管理整个 Active Directory 森林的权限,权限级别高于域管理员。

- Group Policy Creator Owners(组策略创建者所有者组):这个组的成员可以创建、修改和管理组策略对象(GPO)。

- Account Operators(账户操作组):这个组的成员可以创建、修改和管理用户和组账户,但不具有删除账户的权限。

- Server Operators(服务器操作组):这个组的成员可以管理服务器服务和设备,但不具有登录到服务器的权限。

- Print Operators(打印操作组):这个组的成员可以管理打印队列和打印机。

- Backup Operators(备份操作组):这个组的成员可以执行备份和恢复操作。

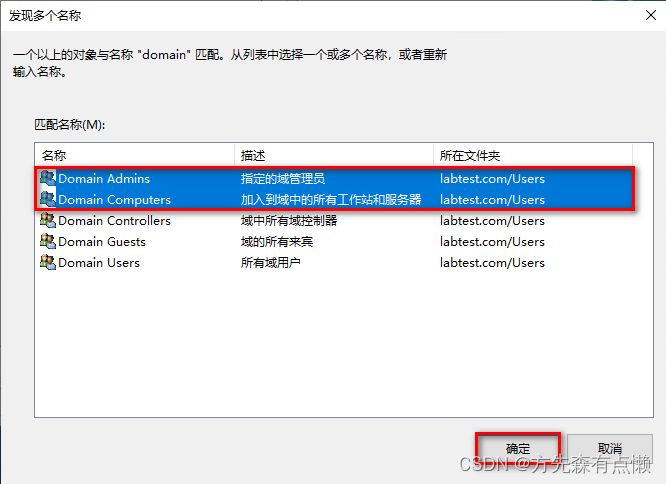

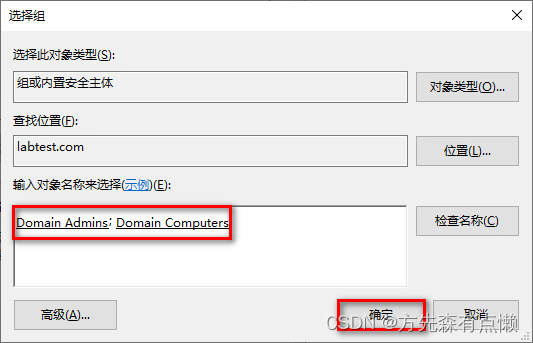

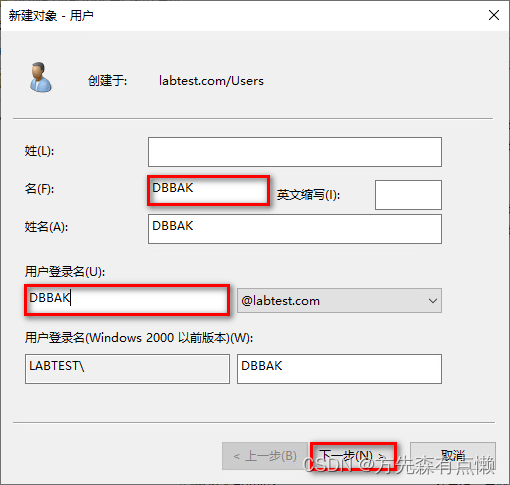

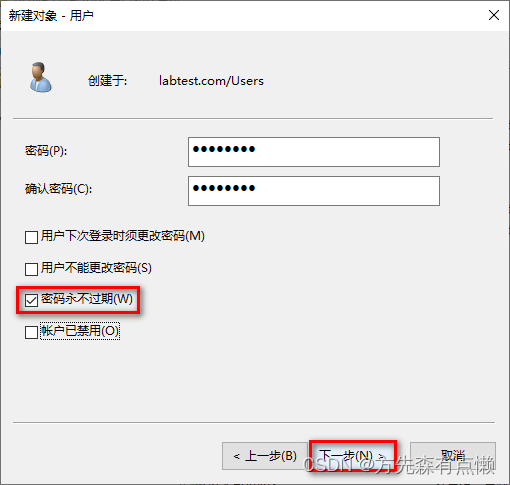

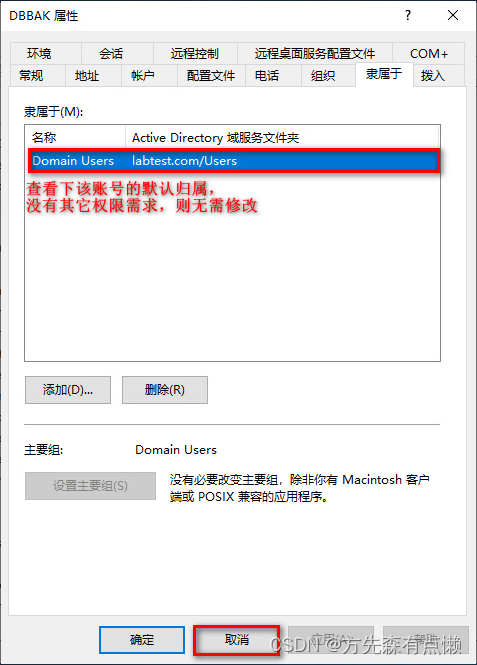

新建一个普通域账号,与上面创建域管理员账号步骤几乎一样,就是不要赋予域管理员权限而已,下面以创建一个名为 DBBAK 普通域账号为例。

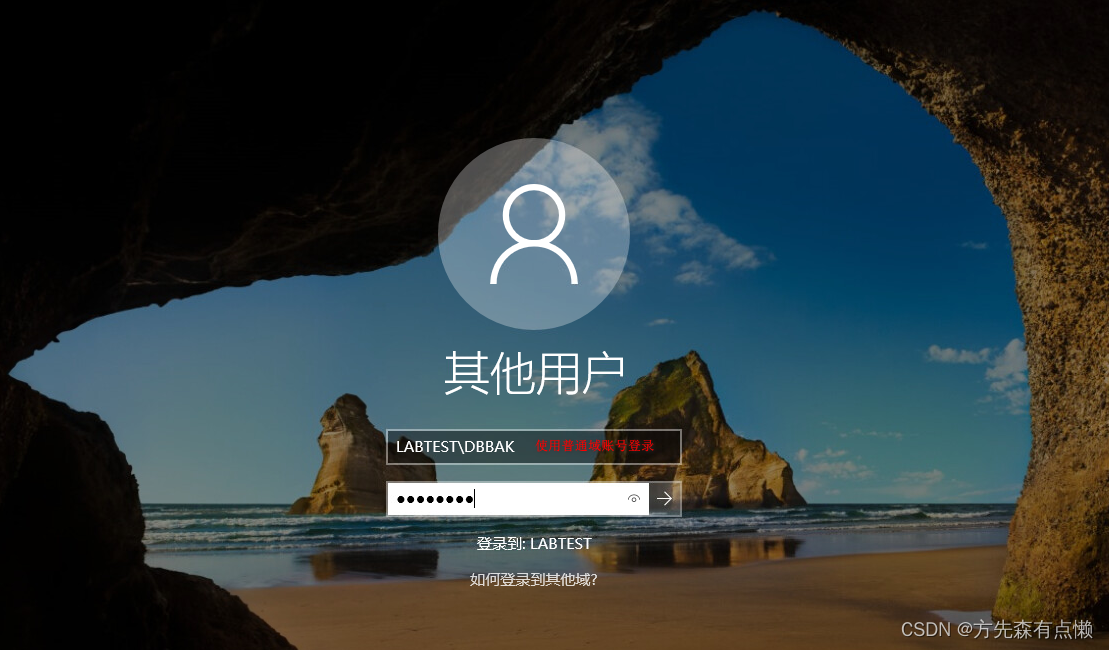

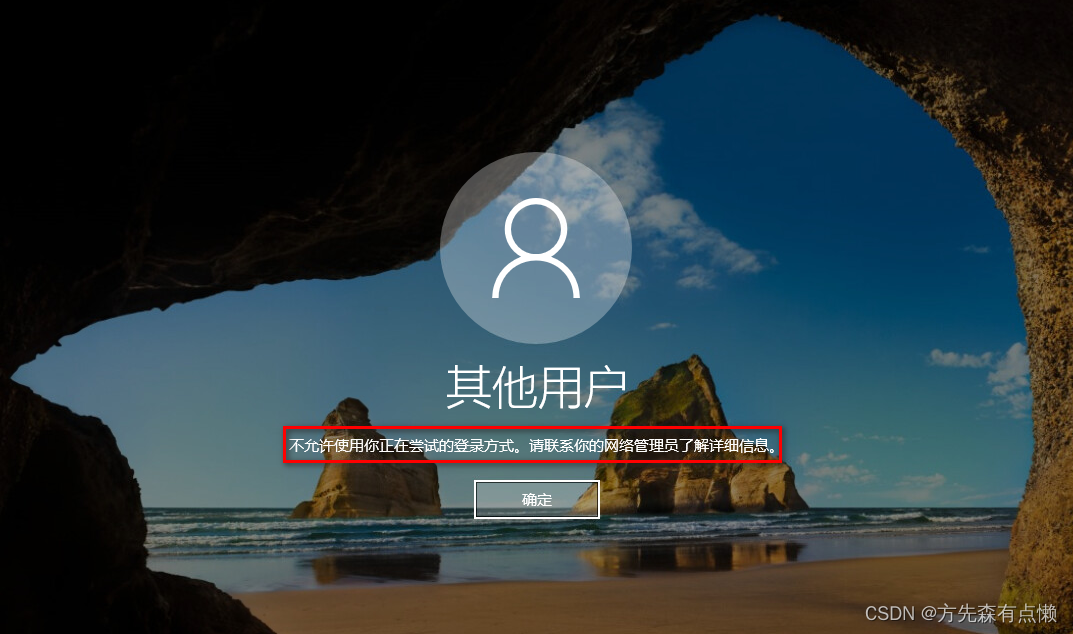

当 DBBAK 这个普通域账号建立好以后,可以使用 DBBAK 域账号登录到其它加入到该域的服务器,但是在登录域控时会提示

不允许使用你现在正在尝试的登录方式。请联系你的网络管理员了解详细信息。此时我们需要将该账号归属到具备本地登录权限的用户组中。

如下图所示,当在使用 DBBAK 域账号登录域控服务器时会报错:

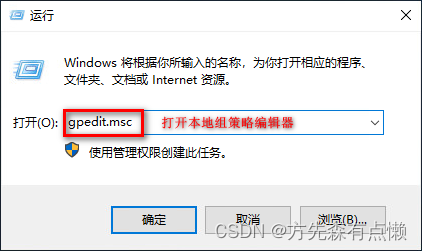

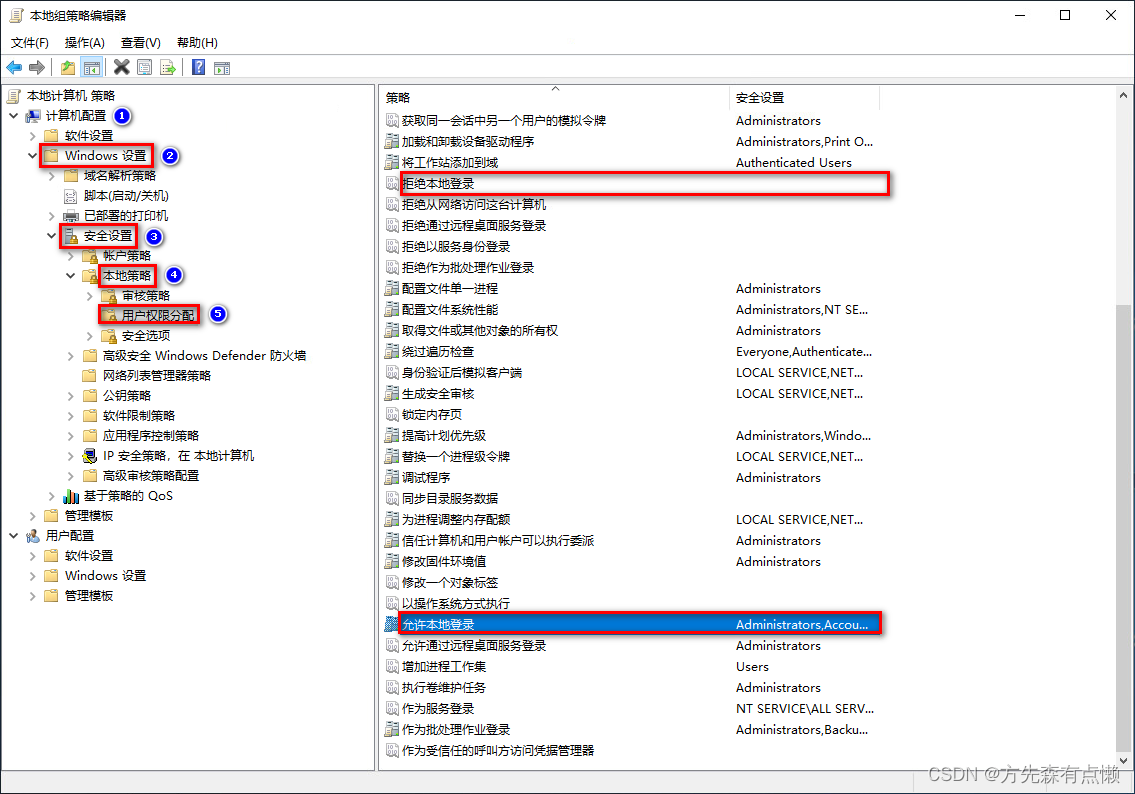

打开本地组策略编辑器,查看是否限制了该账号进行本地登录(实际上既没有限制,也没有允许):

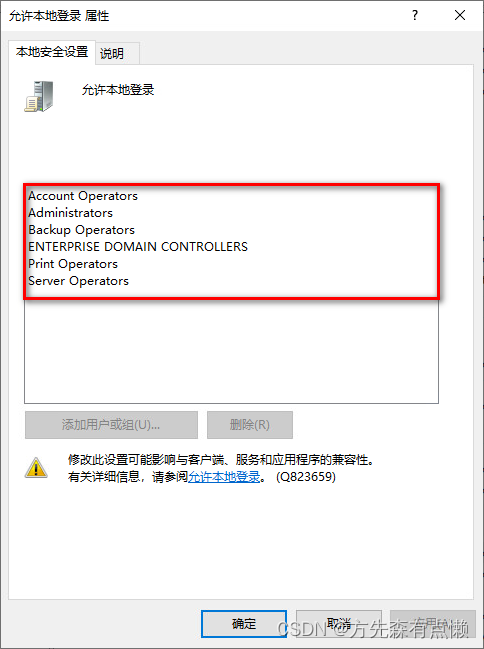

查看哪些组和用户允许本地登录:

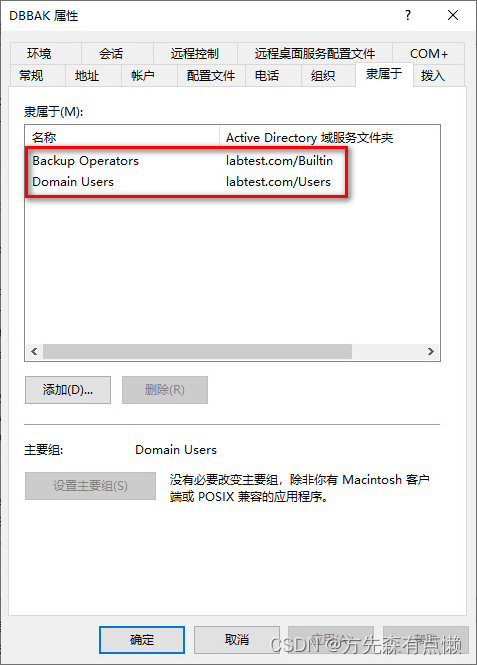

将 DBBAK 账号加入到 Backup Operators 用户组中,该用户组的成员具备本地登录的权限:

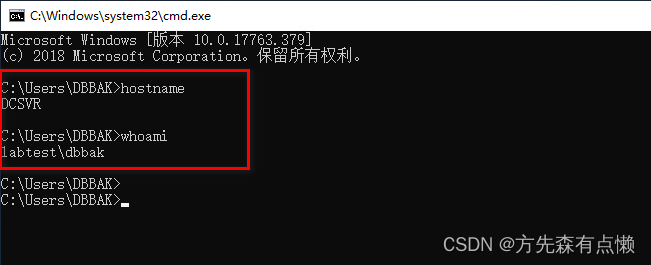

再次使用 DBBAK 域账号登录域控服务器,此时可以成功登录上:

至此,关于域账号的管理就简单分享到这里啦 ~~

4. 服务器加域和退域

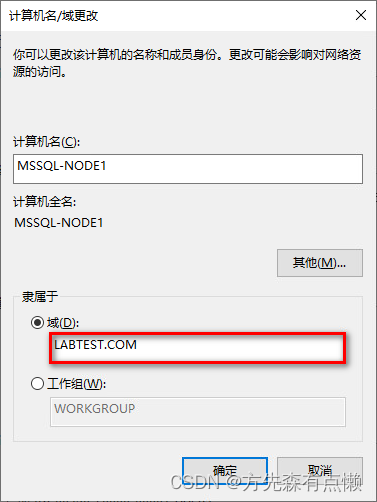

4.1. 服务器加域操作

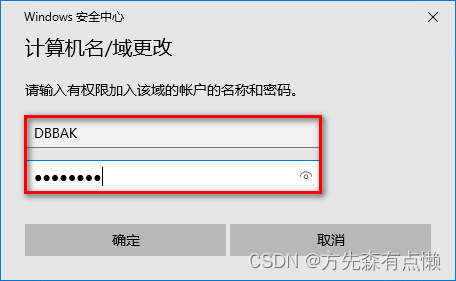

在服务器加域之前,我们需要正确配置 DNS 地址,以确保该节点可以正常解析域名,譬如我这里需要加入到 “LABTEST.COM” 域,那么需要加域的节点必须可以解析这个域名;此外还需要有一个具备权限加入此域的账号和密码;最后,服务器加域后需要进行重启操作。

在实际工作环境中,管理员往往需要对账号权限做精细化管理,即遵循

使用具有执行特定任务所需最小权限的原则,所以通常会创建一个专用的域账号来执行服务器加入域操作,不会随随便便使用一个普通的域账号,更不会轻易使用域管理员账号。

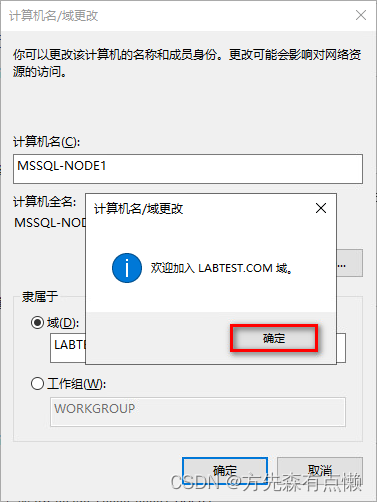

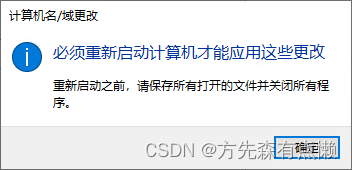

加域步骤如下:

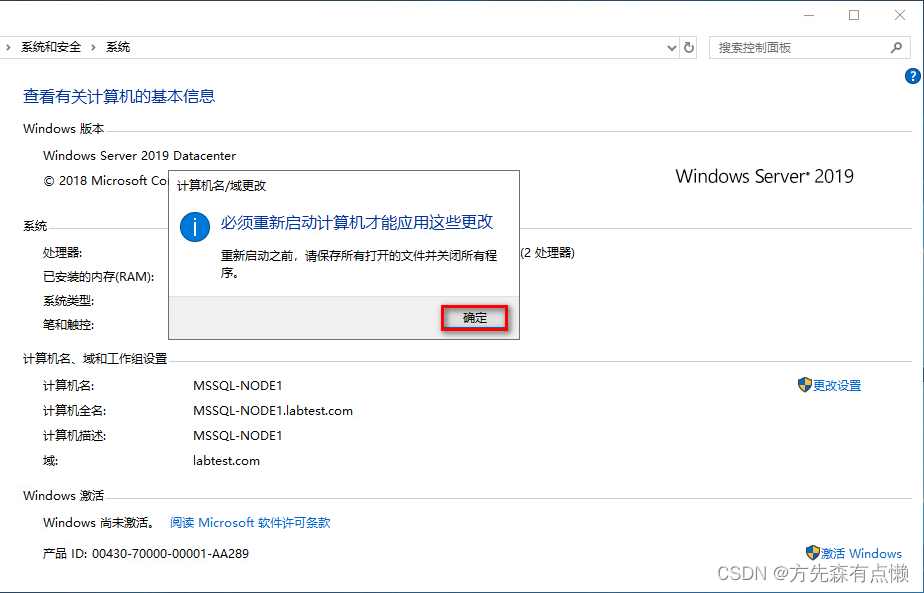

重启后进入系统,可以看到当前服务器节点加域成功。

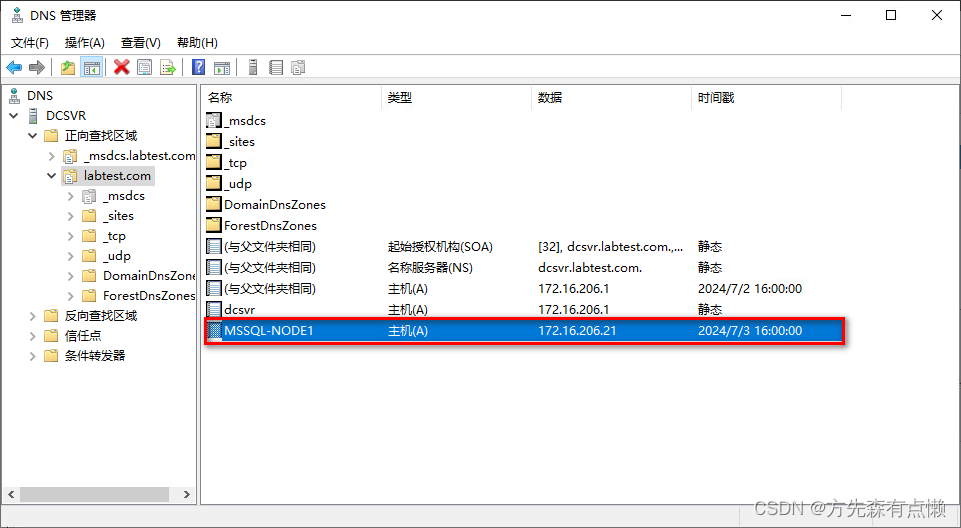

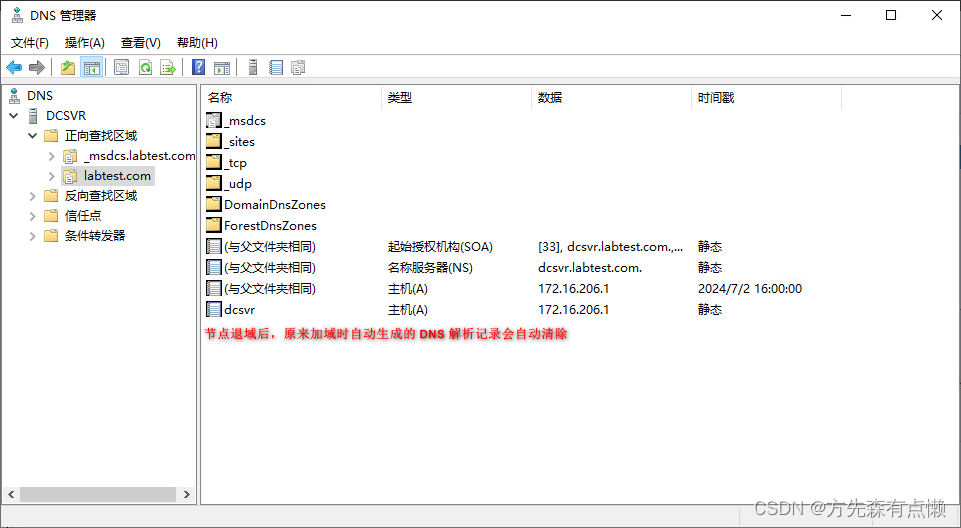

与此同时,从域控服务器上查看,加域后的主机,会自动生成一条主机 A 记录。

4.2. 服务器退域操作

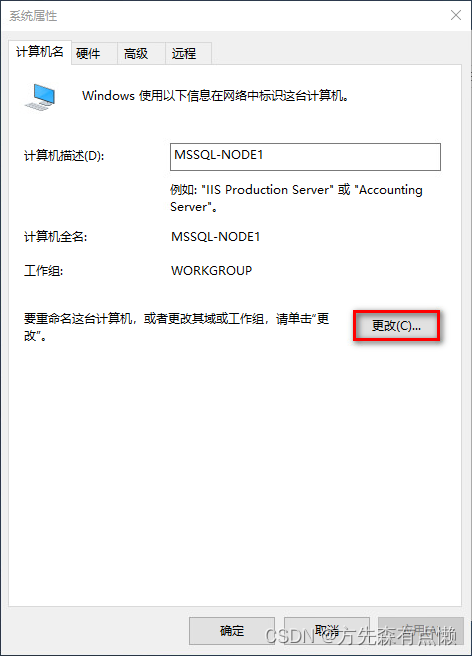

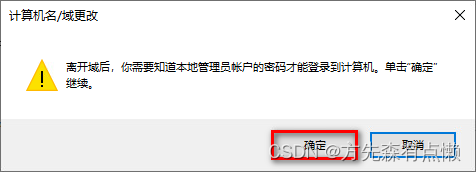

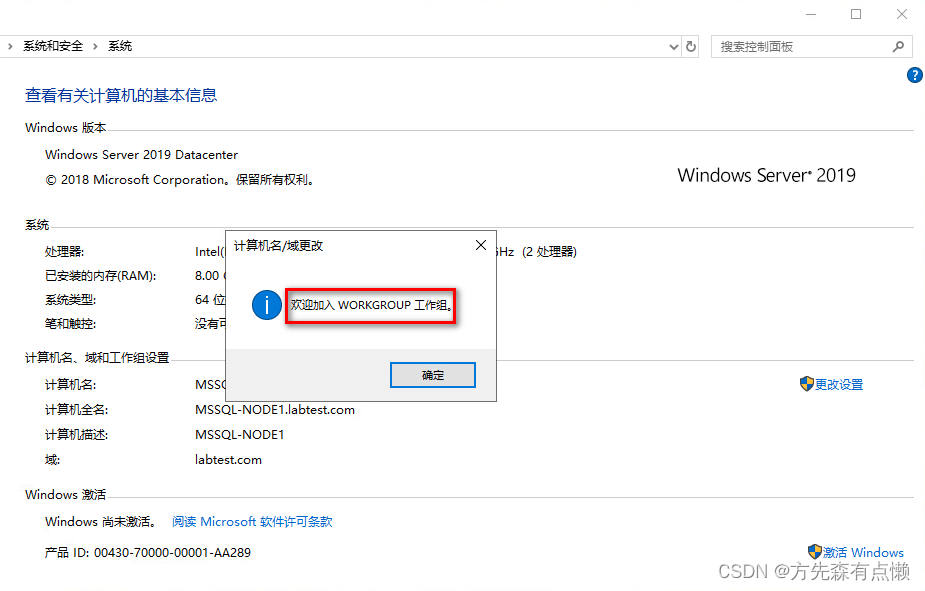

一般来说将服务器重新加入到“WORKGROUP”工作组,即可完成退域操作,退域也是需要进行重启操作的。

**

注意事项**:由于退域后服务器将不再与域控制器进行通信,相应的域用户和组策略也将对其有效,并且失去了与其他域成员的通信权限,因此在实际生产环境中,退域之前,需要确保服务器上没有正在运行的依赖于域的应用程序或服务,并且做好相关的备份工作。

退域步骤如下:

重启后进入系统,可以看到当前服务器节点退域成功。

与此同时,从域控服务器上查看,退域后的主机,其主机 A 记录会被同步清除掉。

总结

域控的管理和维护还是比较复杂的,往往需要具备深入的 Windows Server 操作系统知识,以及网络、安全和系统管理方面的专业技能,企业一般会有专门的域控管理员去做运维和管理。

版权归原作者 方先森有点懒 所有, 如有侵权,请联系我们删除。