ARL资产侦察灯塔系统搭建及使用

资产侦察灯塔系统简介

ARL(Asset Reconnaissance Lighthouse)资产侦察灯塔 快速发现并整理企业外网资产并为资产构建基础数据库,无需登录凭证或特殊访问即可主动发现并识别资产,以便快读寻找到制定企业资产中的脆弱点,降低资产被威胁利用的可能性并及时规避可能带来的不利影响。

新搭建虚机:

系统:Centos7 应用环境:docker、github

1、下载国内阿里云yum源

wget -O /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo

收藏中科大yum源安装帮助方式

https://mirrors.ustc.edu.cn/centos/7-stream/BaseOS/x86_64/os/

http://mobile.mirrors.ustc.edu.cn/help/centos.html

2、安装相关工具。

yum clean all

yum makecache

yum install yum-utils device-mapper-persistent-data lvm2 epel-repo -y ##yum管理工具,卷映射工具,卷管理工具

3、安装docker yum源

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo ##由yum-utils提供命令

4、安装docker相关工具

yum install docker-ce docker-ce-cli containerd.io docker-compose-plugin -y #新版本```

docker compose help #查看docker compose帮助。

docker-ce-cli : docker命令行工具包

containerd.io : 容器接口工具包

compose : 用于定义和运行多容器docker应用程序的工具。通过compose使用yml文件来配置应用程序需要的所有服务。

启用docker。

systemctl start docker && systemctl enable docker --now

设置docker镜像加速。

cat /etc/docker/daemon.json

{

"registry-mirrors": ["https://e9yneuy4.mirror.aliyuncs.com"]

}

重新加载守护进程,并重启docker。

systemctl daemon-reload && systemctl restart docker

5、git克隆ARL源代码。

git clone https://github.com/TophantTechnology/ARL ##运行这个玩意属实很慢,可以直接网站搜索,或开个小飞机

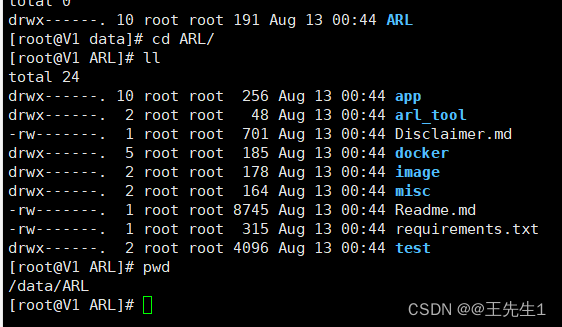

6、克隆完成后、切换到ARL/docker/目录下运行。

##安装python依赖

cd /data/ARL/

pip install -r requirements.txt ##或者pip3 install 。。。

##

cd /data/ARL/docker/

docker volume create --name=arl_db ##先运行

不然会报:"external volume "arl_db" not found"

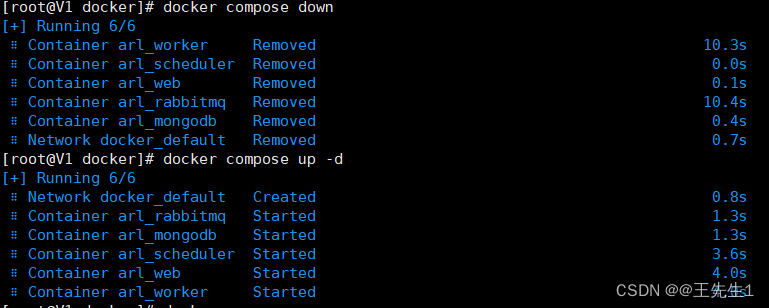

docker compose up -d ##up:启服务。-d:放在后台运行

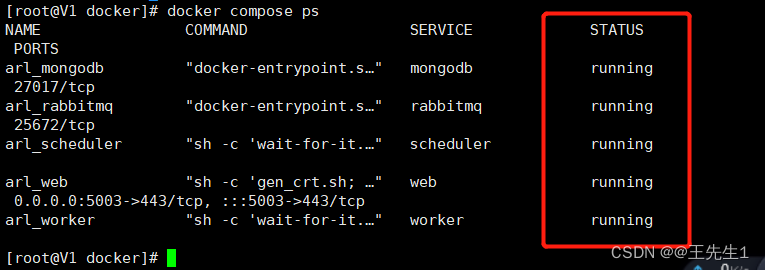

起来之后,可以查看进程

docker compose ps ##当其状态全部为running时,启动成功。

如果出现其他状态,可重启

docker compose restart

7、运行成功后可以看到docker:arl_web映射端口为5003->443/tcp .

搭建完成,资产灯塔的使用

1、登录https://ip:5003

默认用户密码:admin/arlpass

资产灯塔系统,顾名思义所有功能都是建立在资产上的

2、新建资产分组。

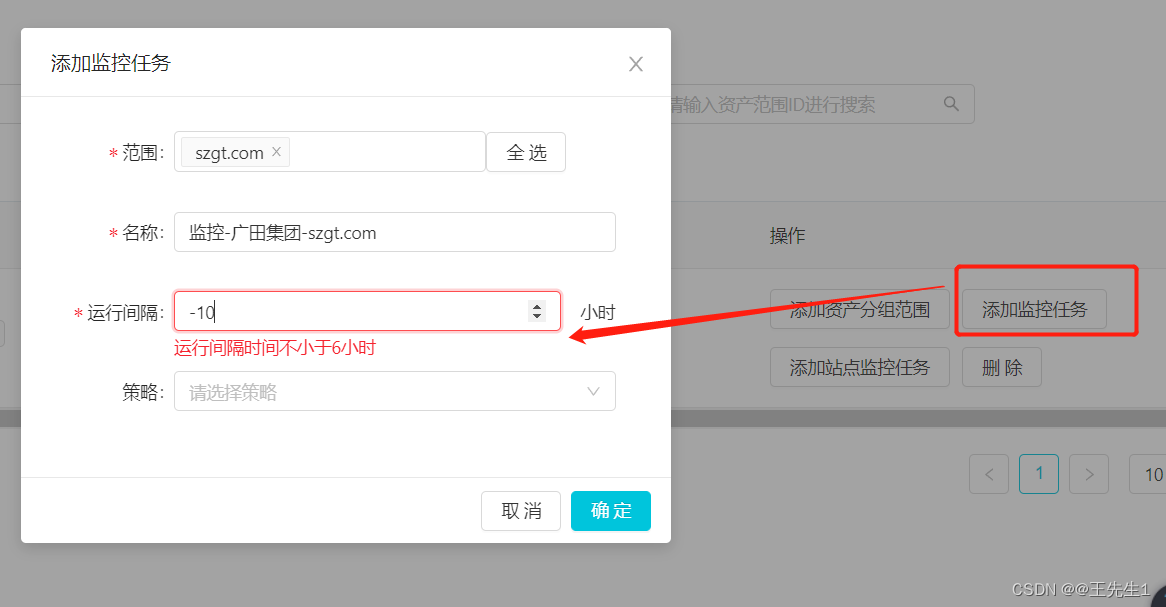

3、添加监控任务

运行间隔最短六小时。

4、查看运行结果

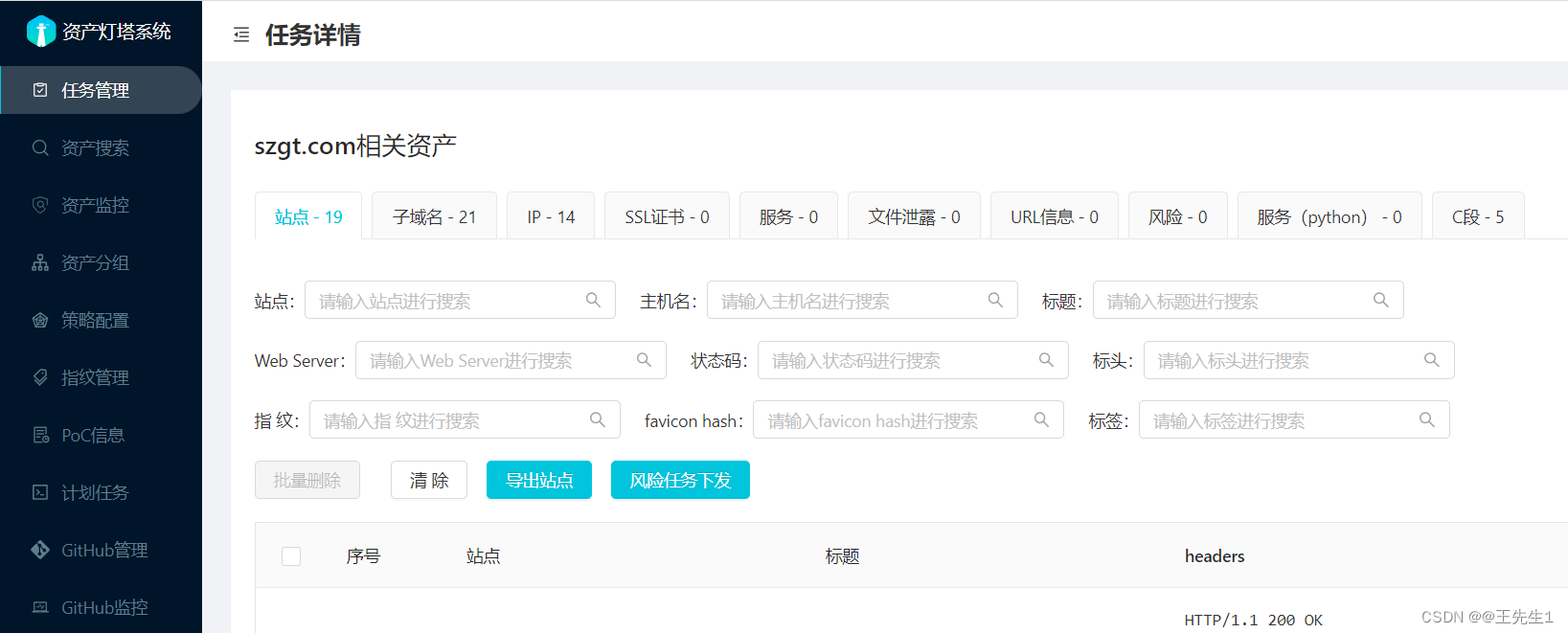

添加完成后,在“资产监控”中查看任务,在“任务管理”中查看任务具体状态,任务运行状态为done时则表示此次任务完成。点击“任务名”或“task_id”查看运行结果。

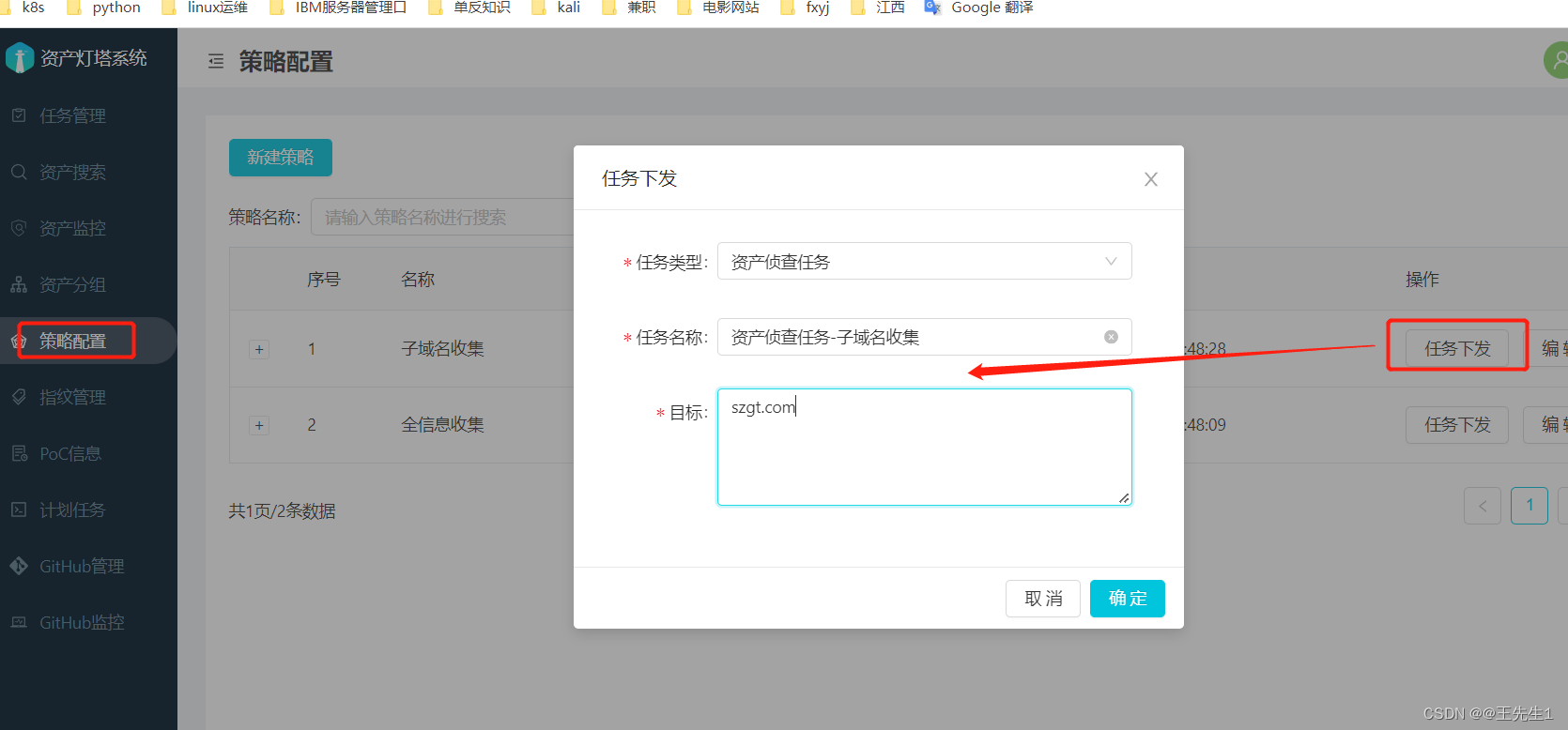

5、新建策略。

通过创建不同的策略,可以对资产进行不同方案的扫描,针对不同类型的资产,根据资产的功能创建指定策略。

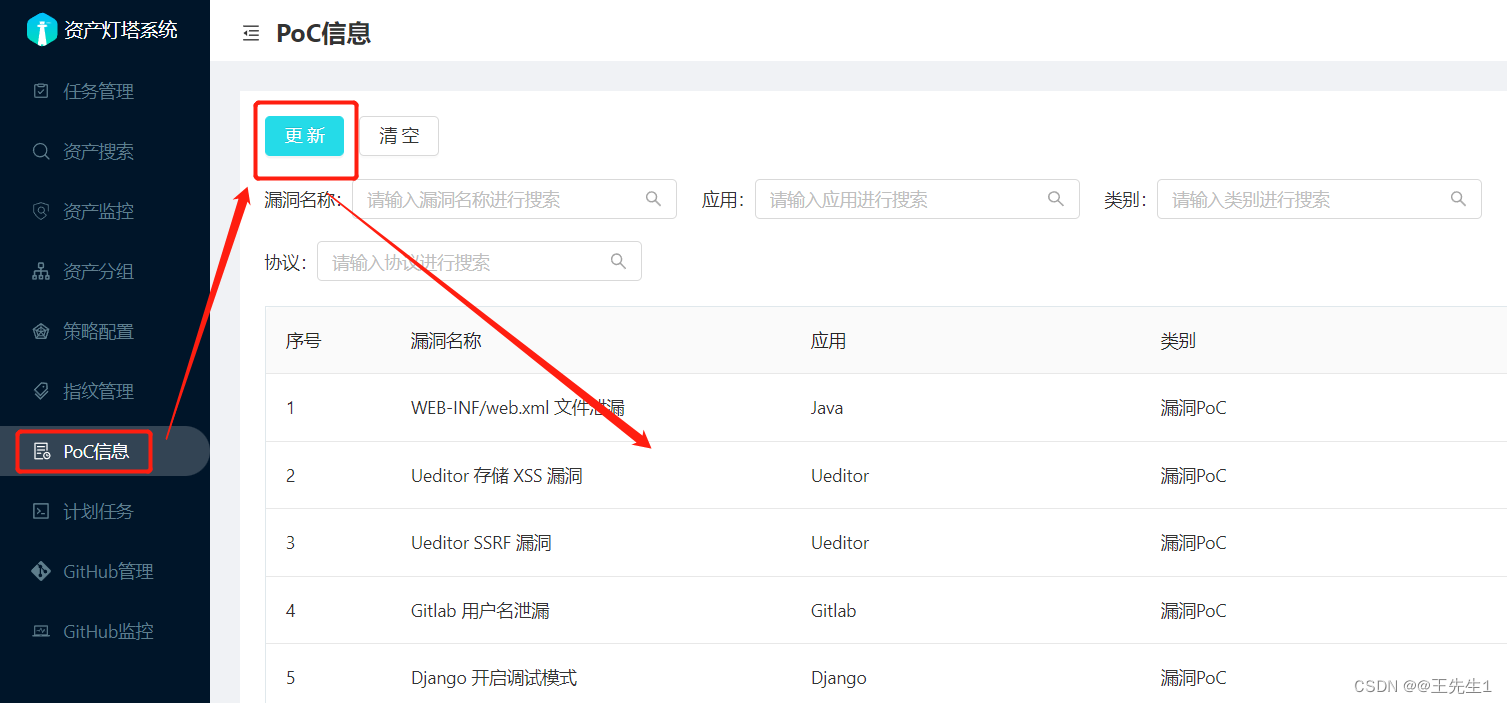

创建策略前,需要更新下PoC信息。

PoC(Proof of Concept)概述:语义 观点验证程序。对于某个可能存在的漏洞运行程序进行实际验证。

策略配置

策略配置完成后,进行“任务下发”。然后返回“任务管理”查看任务运行状况。

基本策略介绍:

TOP:代表常用端口80、443、3306…

全部端口:所有端口1-65535

域名爆破:是否开启域名爆破

DNS字典智能生成:根据已有的域名生成字典进行爆破

Riskiq 调用:利用RiskIQ API进行查询域名

ARL 历史查询:对ARL历史任务结果进行查询用于本次任务

crt.sh 调用:利用 crt.sh 网站 API 进行子域名发现(https://crt.sh)

端口扫描:是否开启端口扫描,不开启站点会默认探测80,443

服务识别:是否进行服务识别,有可能会被防火墙拦截导致结果为空

操作系统识别:是否进行操作系统识别,有可能会被防火墙拦截导致结果为空

Fofa IP查询:利用Fofa API进行查询域名

SSL 证书获取:对端口进行SSL 证书获取

服务(python)识别:使用python脚本进行服务识别

PoC验证库自行添加参考:

http://www.hackdig.com/09/hack-466765.htm

版权归原作者 @王先生1 所有, 如有侵权,请联系我们删除。