1.drozer简介

drozer是一款针对Android的安全测试框架,分为安装在PC端的控制台、安装在终端上的代理APP两部分。可以利用APP的IPC通信,动态的发现被测试APP的安全风险。drozer最主要的功能就是对安卓APP四大组件activity、 broadcast receivers、 content providers、 services进行安全测试。

2.drozer安装

**环境配置 **

Python2.7

Protobuf 2.6+

Pyopenssl 16.2+

Twisted 10.2+

Java Development Kit 1.7

Android Debug Bridge

安装方法

直接下载drozer

下载地址:https://labs.mwrinfosecurity.com/tools/drozer/ (下载drozer (RPM))

解压后drozer在drozer\usr\bin路径下

电脑上下载agent.apk,用命令行安装到手机上 adb install 安装路径/agent.apk

注意,电脑上的drozer版本的手机上的agent.apk版本要一致

常见问题

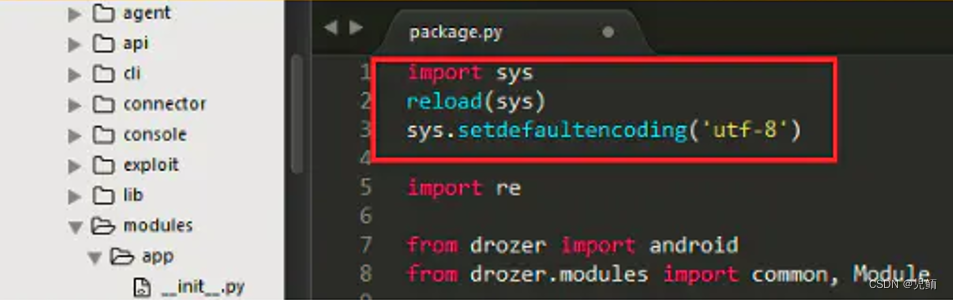

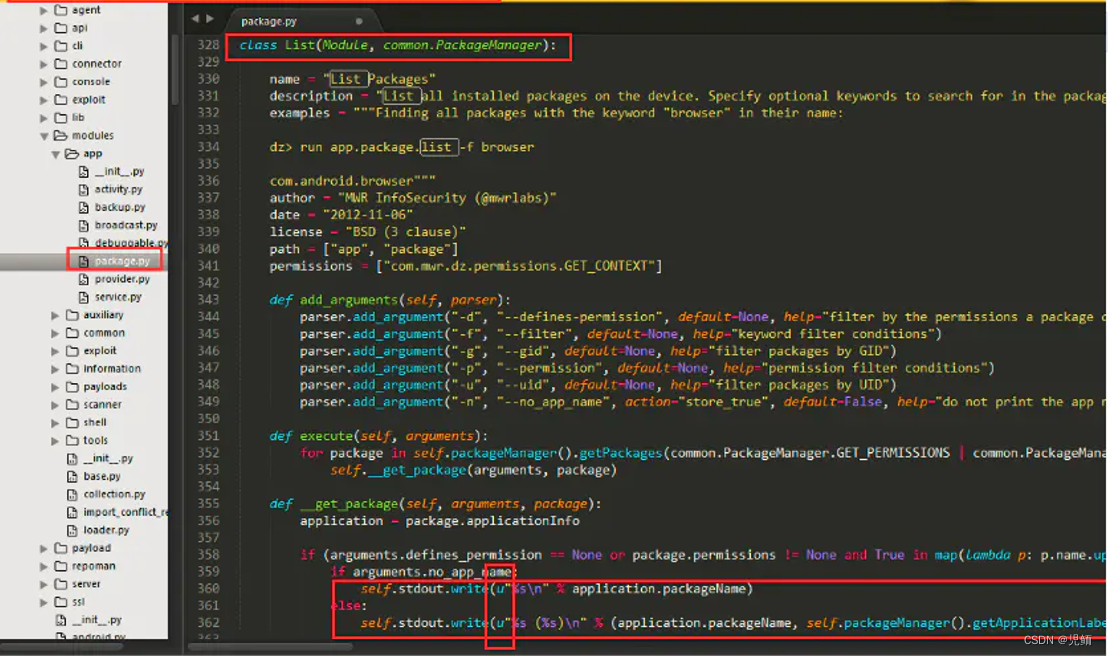

使用run app.package.list命令可能会出现中文乱码,找到下图路径下文件进行对应修改,就可以了。

3.drozer使用

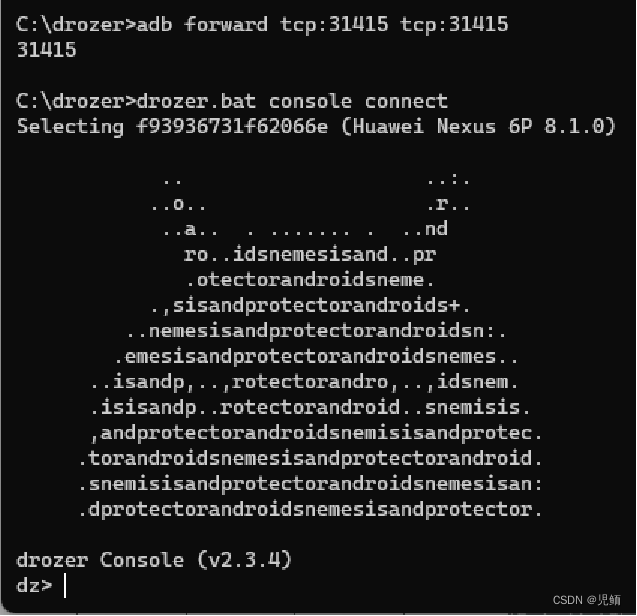

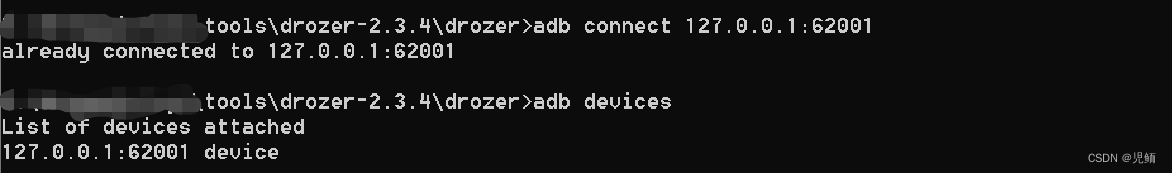

首先是连接pc与手机或模拟器(这里我使用的是夜神模拟器)

在电脑命令行输入adb forward tcp:31415 tcp:31415 //设置端口转发

Android设备中,启动agent.apk,选 择drozer>Embedded Server>Enabled

drozer.bat console connect //在PC端drozer目录下运行此命令

常见问题

运行drozer console connect后,报“ Could not find java. Please ensure that it is install ed and on your PATH. ”

检查下自己本地的java环境变量是否有问题,如果设置正确,但是drozer还是找不到的话,Windows用户在“c:\users\用户名”文件夹下新建.drozer_config文件:

文件内容为:

[executables]

java=C:\Program Files\Java\jdk1.7.0_79\bin\java.exe

javac=C:\Program Files\Java\jdk1.7.0_79\bin\javac.exe

(路径为自己的jdk目录)

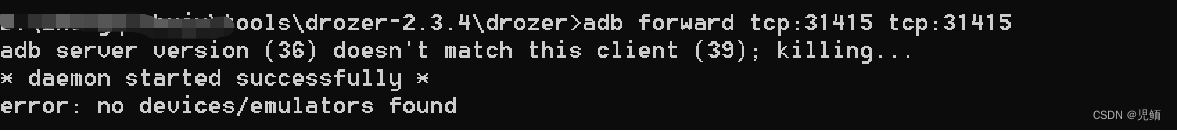

adb forward tcp:31415 tcp:31415 命令报错

原因是模拟器的adb版本和安装的adb版本不一致导致的。 替换掉夜神安装目录下的adb.exe,保持一致。 问题解决,报错消失:

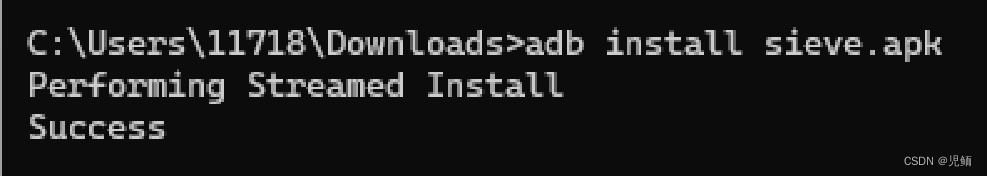

在手机上安装官方测试APK,下载地址为https://labs.f-secure.com/tools/drozer/

在电脑上下载完成后,在电脑上apk文件保存的文件输入命令adb install sieve,把apk安装到手机中,模拟器的话直接拖进去就好。

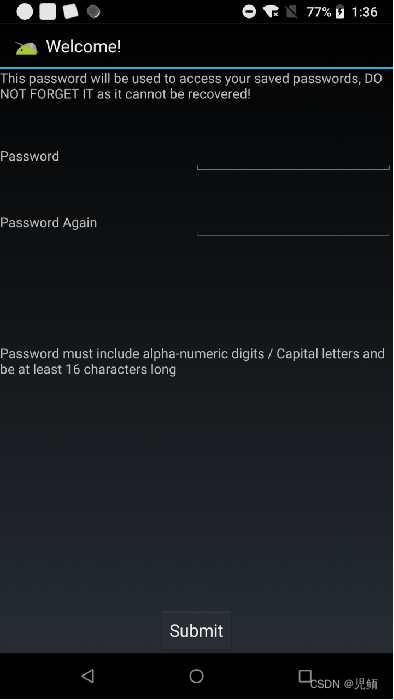

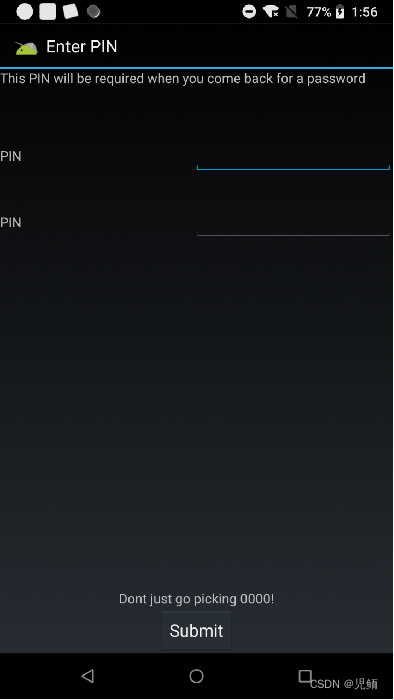

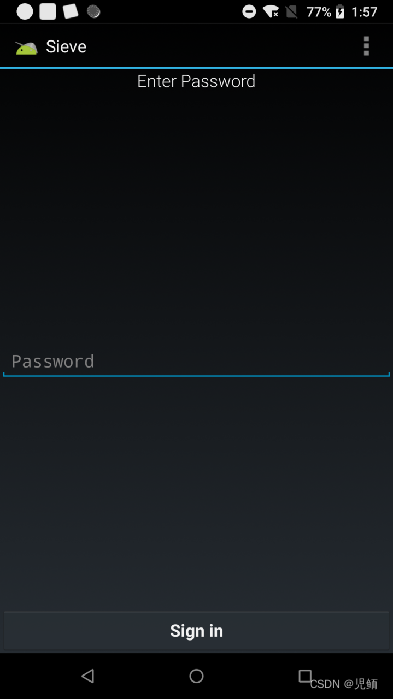

在手机上打开刚刚下载的APP,设置一个自己记得住的密码,再设置一个pin码

查找目标包名

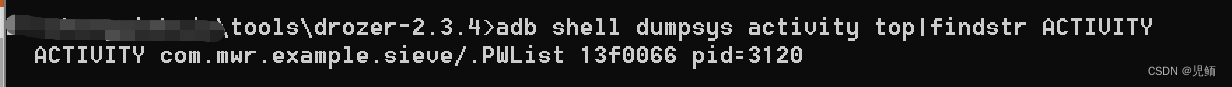

当前启动应用显示的Activity:

在电脑命令行输入adb shell dumpsys activity top|findstr ACTIVITY 列出所有包名

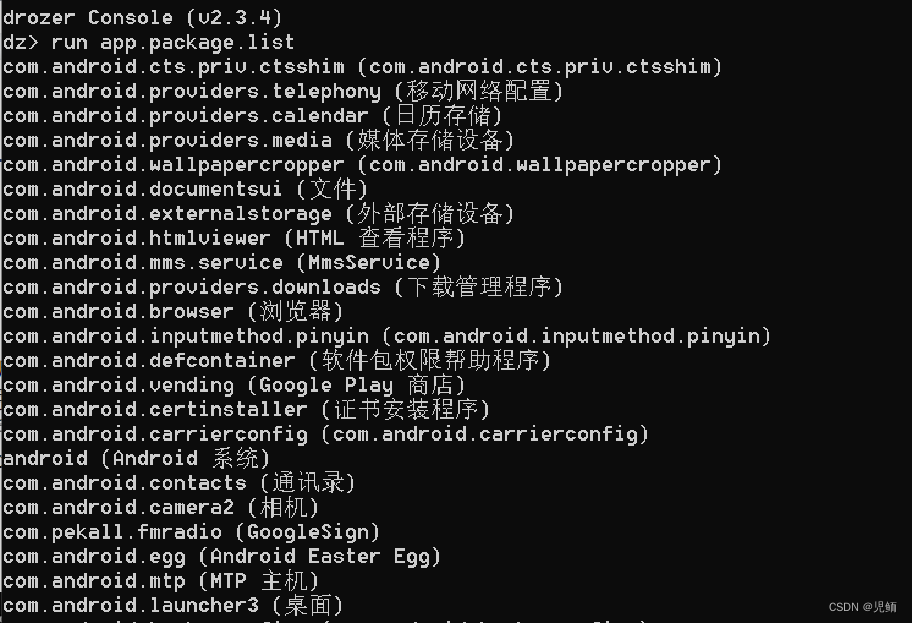

在drozer命令行输入run app.package.list

drozer中寻找包名和查看app信息

drozer中寻找包名和查看app信息

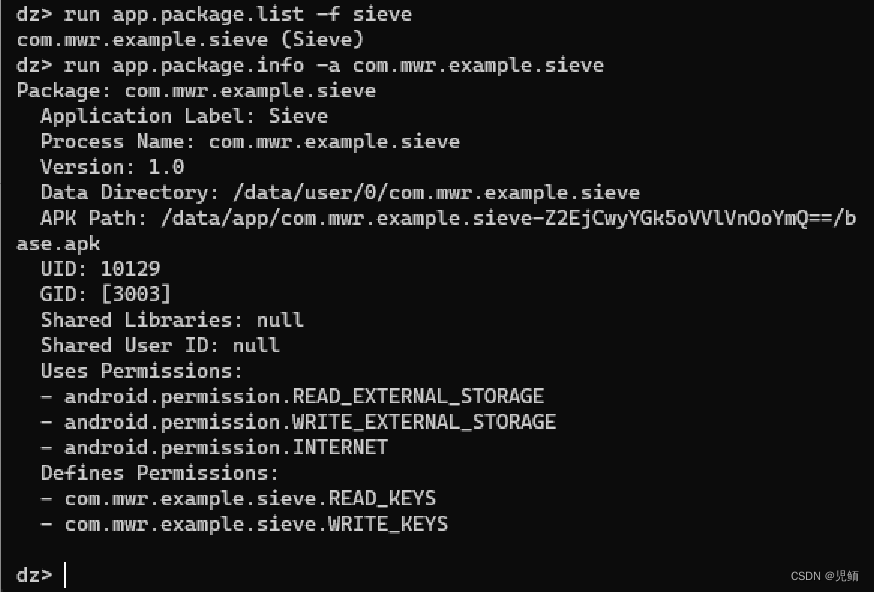

筛选查询包名

run app.package.list -f <app name>

查看app信息

run app.package.info -a <package name>

app信息包括很多内容,包名,标签,进程名,版本号,数据目录,APK路径,UID,GID,权限信息等等。

识别攻击面命令

run app.package.attacksurface <package name>

检测到攻击面,可进行的攻击:

- activities exported 越权攻击,发送伪造消息等;

- broadcast receivers exported 发送恶意广播,伪造广播消息,越权攻击等;

- content providers exported 数据泄漏,SQL注入等;

- services exported 越权攻击,服务拒绝,权限提升等;

activity组件的测试

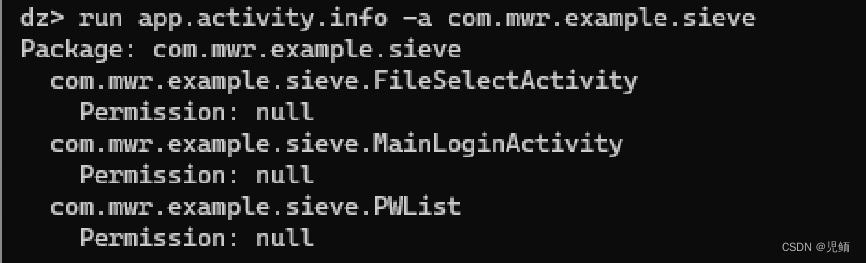

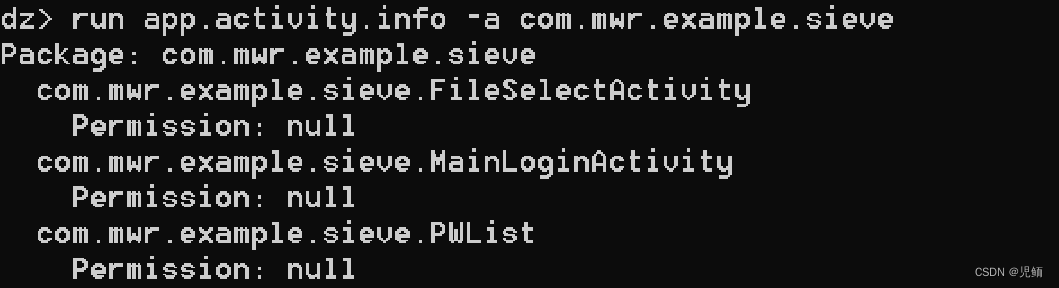

查看导出的activity组件

run app.activity.info -a <package name>

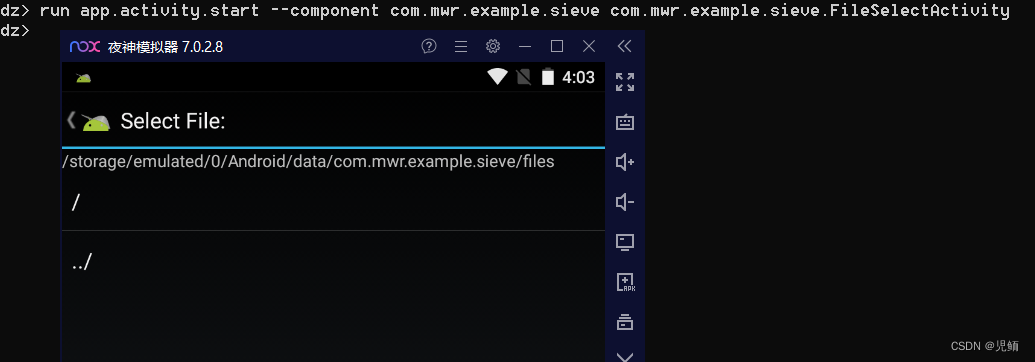

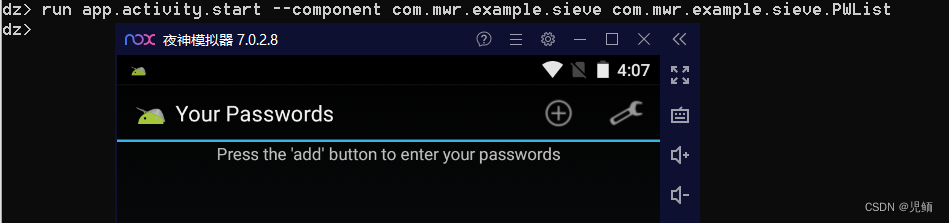

启动某个Activity组件,判断是否有越权访问的漏洞 run app.activity.start --component <package name> <component name> 这里我们根据名称判断

activity组件的测试

查看导出的activity组件

run app.activity.info -a <package name>

启动某个Activity组件,判断是否有越权访问的漏洞

run app.activity.start --component <package name> <component name>

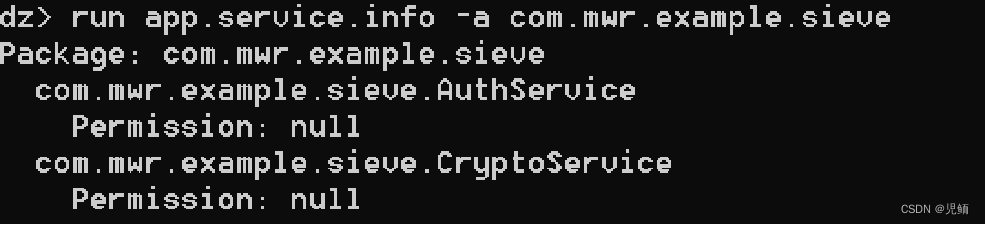

service组件的测试

service组件的测试

查看导出的service组件

run app.service.info -a <package name>

启动某个service组件

启动某个service组件

run app.service.start --action <action> --component <package name> <component name>

和某个service组件交互

run app.service.send <package name> <component name> --msg <what> <arg1> <arg2> --extra <type> <key> <value> --bundle-as-obj

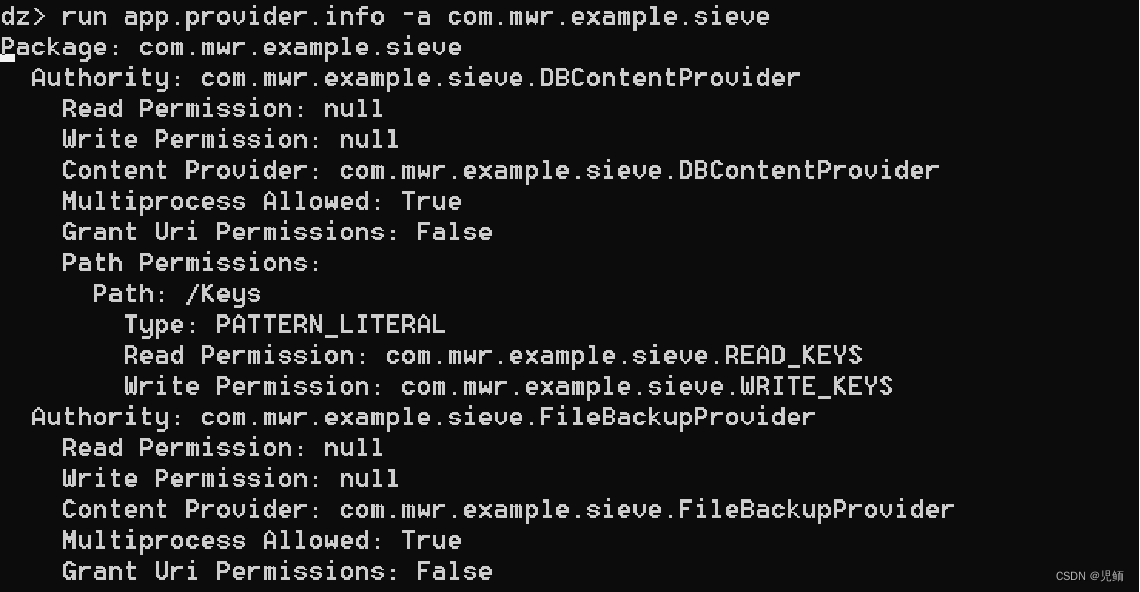

content provider组件的测试

查看导出的content provider组件

run app.provider.info -a <package name>

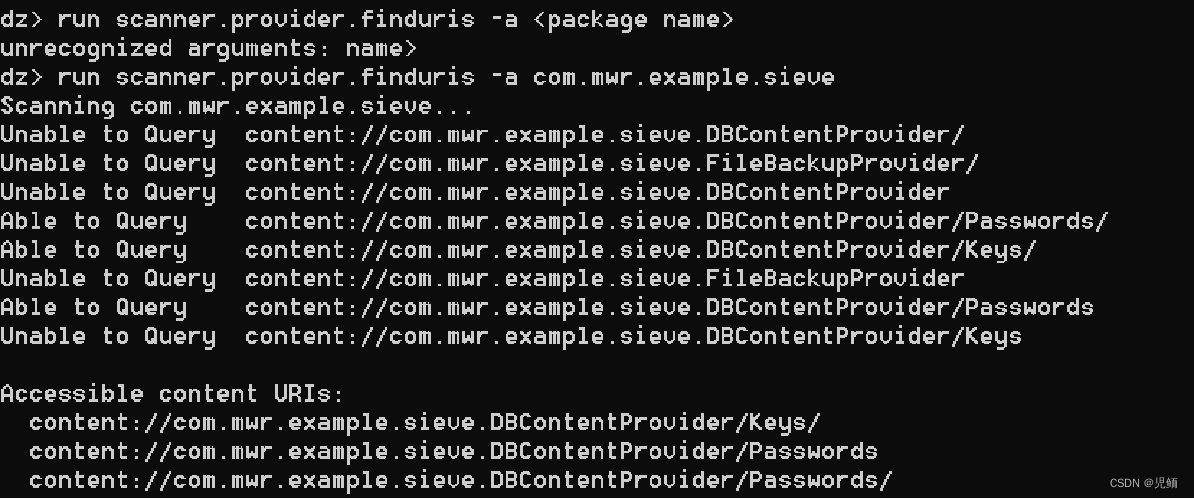

获取所有可以访问的URI

run scanner.provider.finduris -a <package name>

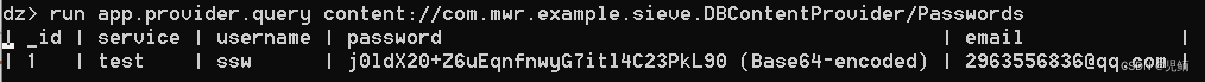

获取各个Uri的数据

run app.provider.query <uri>

通过SQL注入查找表名

run scanner.provider.sqltables -a <package name>

检测SQL注入

run scanner.provider.injection -a <package name>

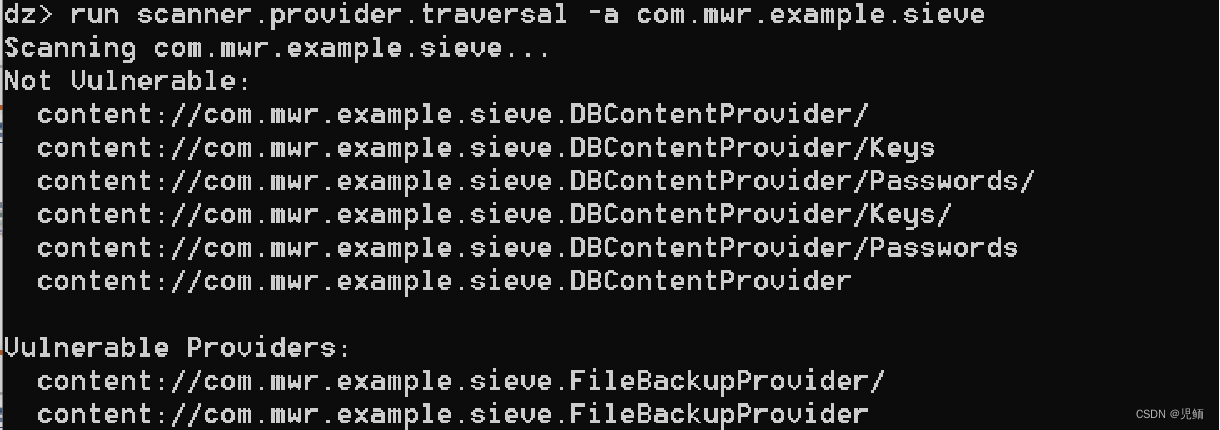

检测目录遍历

run scanner.provider.traversal -a <package name>

使用drozer工具,获取可能的content URIs,如果暴露的接口不是本身应用的接口(而是那种SinaSDK第三方的接口),对程序本身用户的敏感信息安全影响不大,所以视为安全。如果暴露的是本身程序的接口,则需要对获取到的每个URI再进行分析。

broadcast组件的测试

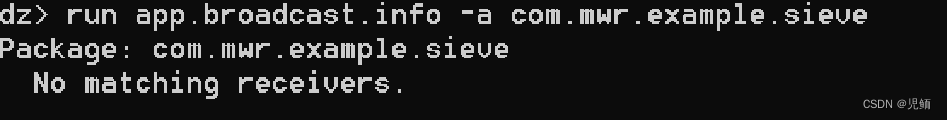

获取broadcast receivers信息

run app.broadcast.info -a <package name>

发送广播

run app.broadcast.send --component <package name> <component name> --extra <type> <key> <value>

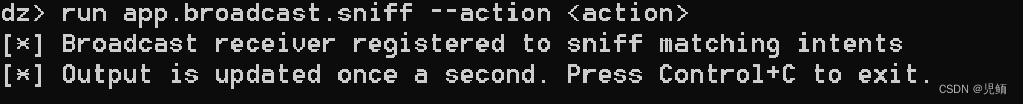

嗅探广播的数据

run app.broadcast.sniff --action <action>

- 发送恶意广播包

run app.broadcast.send --action org.owasp.goatdroid.fourgoats.SOCIAL_SMS --extra string phoneNumber 15618941362 --extra string message pwnd!

- 拒绝服务攻击,向广播组件发送不完整intent或者空extras,可看到应用停止运行空action: run app.broadcast.send --component 包名 广播名

例如:run app.broadcast.send –component org.owasp.goatdroid.fourgoats org.owasp.goatdroid.fourgoats.broadcastreceivers.SendSMSNoReceiver

版权归原作者 児鲕 所有, 如有侵权,请联系我们删除。