Docker安全与最佳实践:保护你的容器化应用程序

一、保持Docker更新

1.使用容器编排工具

2. 蓝绿部署

3. 滚动更新

4. 就地更新

5. 监控和回滚

二、最小权限原则

三、网络隔离

四、其他安全措施

前言

Docker

是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的Linux或Windows操作系统的机器上,也可以实现虚拟化,容器是完全使用沙箱机制,相互之间不会有任何接口。

随着容器化技术的普及,Docker已经成为现代应用程序部署的首选工具。然而,随之而来的安全问题也不可忽视。保护Docker容器和基础设施的安全,对于确保应用程序的稳定运行和数据的安全至关重要。本文将介绍Docker安全的最佳实践,以帮助您保护容器化应用程序。

一、保持Docker更新

1. 使用容器编排工具

容器编排工具(如Kubernetes、Docker

Swarm等)可以帮助管理和调度容器,从而实现高可用性和零停机时间更新。这些工具可以自动处理容器的部署、更新和扩缩容,确保应用程序在更新期间不会中断服务。通过使用容器编排工具,可以在集群中逐步替换旧容器实例,以确保应用程序的持续可用性。

2. 蓝绿部署

蓝绿部署是一种常用的更新策略,旨在确保零停机时间或最少停机时间。在蓝绿部署中,同时运行两个完全相同的环境(蓝色和绿色),其中一个环境是主要的(蓝色),而另一个环境是用于更新的备用环境(绿色)。更新过程如下:

首先,将流量从蓝色环境切换到绿色环境。这可以通过负载均衡器或容器编排工具来完成。

接下来,在绿色环境中部署新的容器版本,并确保新版本正常运行。

验证新版本是否满足预期,并进行必要的测试和监控。

如果新版本稳定可靠,可以逐步将流量从蓝色环境切换回绿色环境,实现从旧版本到新版本的平滑过渡。

最后,停止蓝色环境中的旧容器实例。

通过蓝绿部署,可以确保应用程序的持续可用性,因为在更新过程中总是有一个稳定的环境对外提供服务。

3. 滚动更新

滚动更新是另一种实现最少停机时间的策略。

滚动更新逐步替换旧容器实例,以确保在更新期间至少有一部分容器保持运行状态。这可以通过容器编排工具的滚动更新功能来实现。滚动更新的过程如下:

首先,容器编排工具启动一个新的容器实例,同时保持旧版本的容器实例运行。

新版本容器实例开始接收流量并处理请求。

逐步增加新版本容器实例的数量,同时逐渐减少旧版本容器实例的数量。

在每次更新期间,监控新版本容器的运行状态,确保其正常工作并满足预期。

如果新版本容器出现问题或性能下降,容器编排工具可以自动回滚到之前的稳定版本。

当所有旧版本容器实例都被替换为新版本后,停止旧版本容器的运行。

通过滚动更新,可以保持一部分容器实例的持续运行,以确保应用程序的可用性,并逐步完成更新过程,最大限度地减少停机时间。

4. 就地更新

就地更新是一种将新版本容器直接替换旧版本容器的策略。

这意味着在更新过程中会出现一段短暂的停机时间,因为新版本容器需要启动并接管旧版本容器的功能。虽然就地更新会导致一小段停机时间,但它通常比其他策略更简单且更快速。在选择就地更新策略时,需要确保停机时间不会对应用程序的业务造成重大影响,并在更新过程中进行适当的监控和测试。

- 监控和回滚 无论采用哪种更新策略,监控和回滚都是至关重要的步骤。

在更新过程中,持续监控应用程序的性能和运行状态,以确保新版本容器的稳定性和正确性。如果出现问题或性能下降,容器编排工具可以自动回滚到之前的版本,恢复应用程序的正常运行。此外,及时备份和存储应用程序的数据也是重要的预防措施,以防止数据丢失或损坏。

确保您使用的Docker版本是最新的。新版本通常包含安全修复和漏洞补丁,因此及时更新可以减少潜在的安全风险。

二、最小权限原则

使用非特权用户,在容器内部,尽可能使用非特权用户运行应用程序。避免在容器内使用 root 用户,因为 root

用户拥有较高的权限,可能导致容器越权操作或安全漏洞。

限制文件系统权限,使用 Docker 的 --read-only

参数将容器的文件系统设置为只读模式,以防止容器内部的应用程序对文件系统进行写操作。此外,可以通过 --tmpfs

参数将临时文件系统挂载为内存文件系统,避免写入磁盘。

限制网络权限,通过 Docker 的网络隔离功能(如自定义桥接网络、None

网络模式等)限制容器的网络访问权限,仅允许容器访问必要的网络资源,以减少网络攻击风险。

遵循最小权限原则,只授予容器和Docker进程所需的最低权限。避免使用root用户运行容器,并限制容器的系统调用能力。通过Docker的命名空间和安全标签(SELinux或AppArmor),可以实现更严格的访问控制。

三、网络隔离

Docker 提供了几种网络隔离技术,以确保容器之间的通信安全,并允许用户根据需要配置网络环境。

- 默认桥接网络:Docker 默认使用桥接网络(bridge network),在它下面创建的容器可以相互通信,但默认情况下与外部网络是隔离的。每个容器都分配了一个唯一的 IP 地址,并且可以通过主机的 IP地址进行访问。

- 自定义桥接网络:用户可以创建自定义的桥接网络,并将容器连接到该网络。这样做可以更好地控制容器之间的通信方式和隔离程度。用户可以定义子网、网关等参数来满足特定需求。

- Host 网络模式:使用 Host网络模式时,容器与主机共享网络命名空间,即它们共享相同的网络栈。这意味着容器可以直接使用主机的网络接口,从而获得更高的网络性能,但也可能导致安全风险。

- None 网络模式:在 None 网络模式下,容器没有网络连接。这意味着容器内部无法与外部通信,适用于一些安全性要求较高的场景。

- Overlay 网络:对于跨多个 Docker 守护程序主机的容器,可以使用 Overlay网络,以实现容器之间的跨主机通信。这种网络模式适用于容器集群和分布式系统的场景。

- Macvlan 网络:Macvlan 允许容器直接使用主机的 MAC 地址,使容器看起来像是主机网络上的物理设备。这对于一些需要直接暴露网络给容器的场景非常有用,例如运行网络服务或者容器中运行的应用需要独立 IP 的情况。 使用Docker的网络功能,实现容器间的网络隔离。通过配置Docker网络,限制容器之间的直接通信,并仅允许必要的网络流量。此外,使用防火墙规则保护Docker宿主机的网络接口。

四、其他安全措施

访问控制和身份认证、安全审计和日志记录、使用经过审查的镜像、加密和秘密管理。

限制对Docker API和容器的直接访问,仅允许受信任的用户和网络访问。使用身份验证机制,如用户名/密码或身份令牌,确保只有合法用户能够执行敏感操作。另外,采用日志记录和监控工具,实时检测并警报异常行为。

启用Docker的日志记录功能,并配置日志导出到安全的位置。这有助于进行安全审计和事件响应。同时,定期检查Docker的日志,以发现潜在的安全事件和异常行为。

只从受信任的源获取Docker镜像,确保镜像没有被篡改或植入恶意代码。对于内部开发的镜像,实施代码审查和安全扫描,以确保其中没有漏洞。

对于敏感数据和密钥,不要在容器镜像或环境变量中明文存储。使用加密技术,如TLS/SSL,来保护容器之间的通信。同时,利用第三方工具(如Hashicorp Vault)实现密钥和机密信息的集中管理。

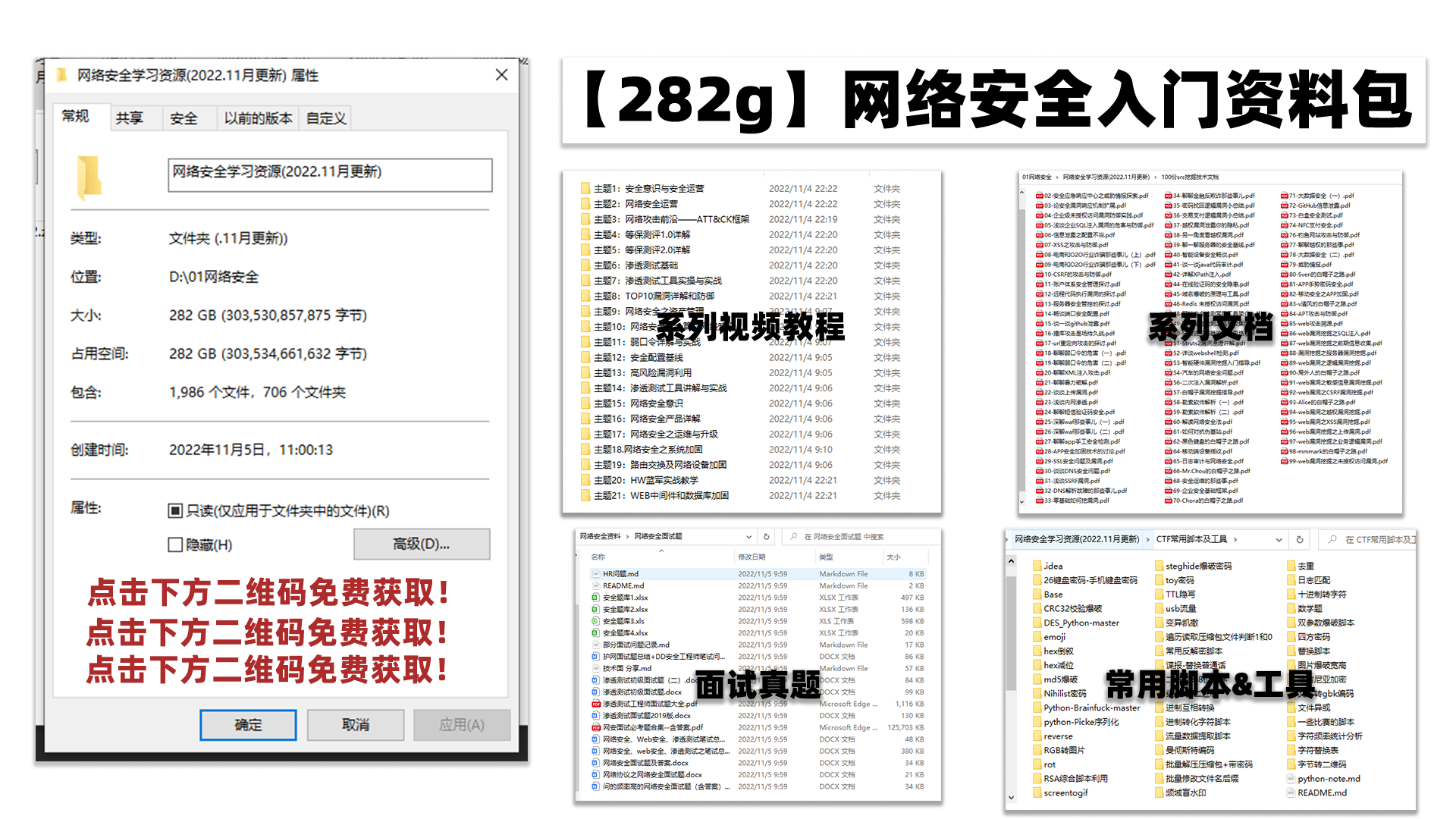

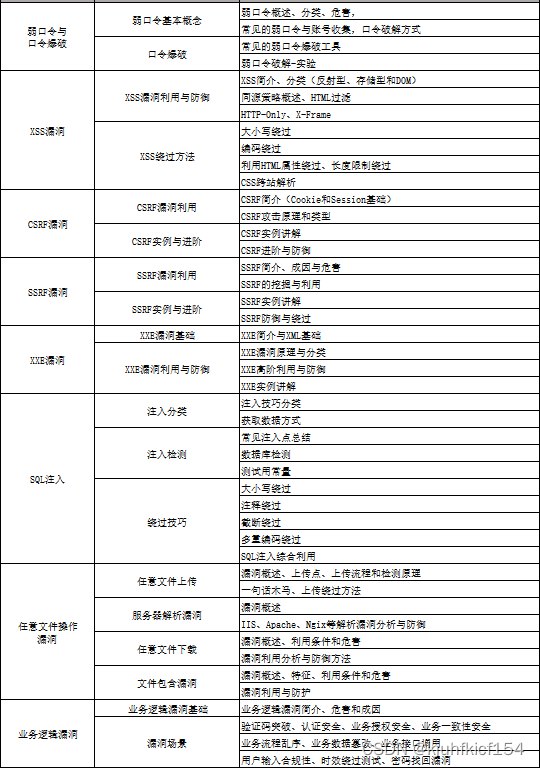

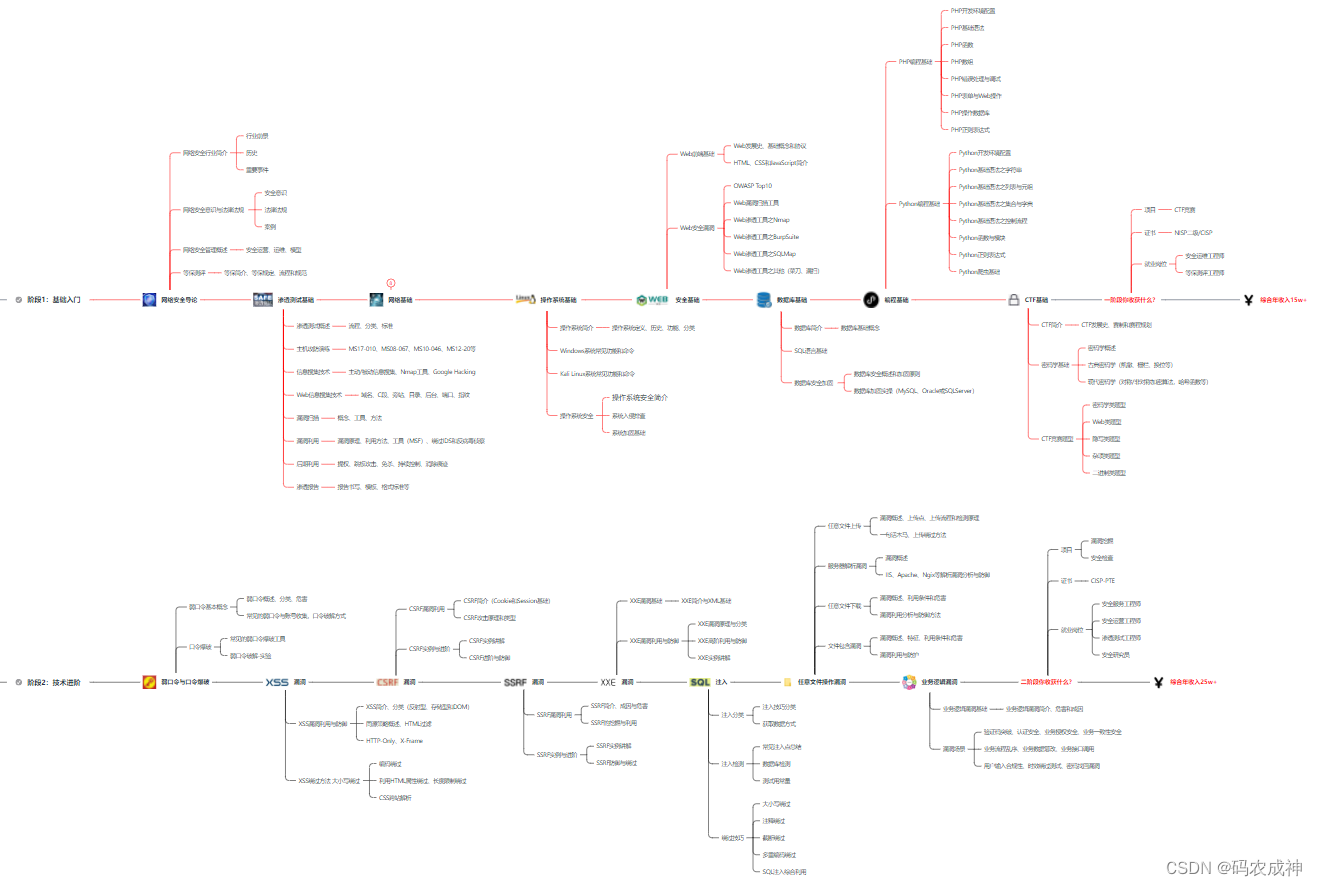

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

网络安全工程师技术好学吗?

不过在学习之前,我们需要有一个高效的网络安全学习计划,这能帮助我们少走很多弯路,快速上手和就业!

网络安全学习路线&学习资源

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

【“脚本小子”成长进阶资源领取】

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

版权归原作者 QXXXD 所有, 如有侵权,请联系我们删除。