MISC方向的开篇之题

前言

从前向从PWN入门,发现还是太不自量力了

听从学长的建议,大二先由好入门的MISC方向开始,逐步学习CTF的相关知识。

虽然难度为1,但是作为没有任何基础的萌新来说,就算是看wp,也一知半解。自己写wp,是一个成长的过程,也是希望能给和我一样刚步入的童鞋一点帮助(大犇忽略~)

一、题目

一张图片找flag:

二、解题思路以及步骤

懵的很QAQ

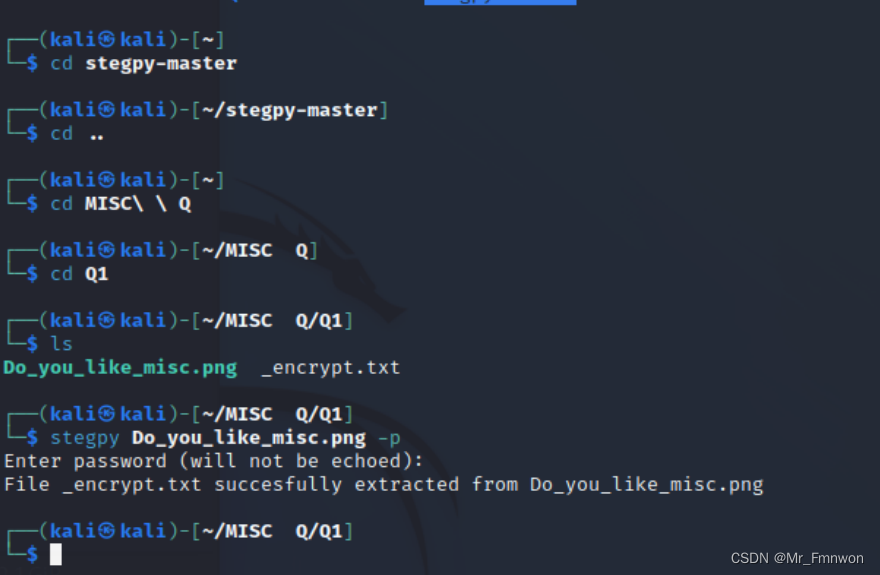

1.题目?stegpy?

题目是啥意思?stegpy?

通过度娘,找到了stegpy这个软件的相关介绍,关于安装等,点这里:

stegpy是一种将编码信息隐写在图片和音频中的程序。使用Python编写。

2.安装stegpy

作为一个萌新,我还得去kali官网下个虚拟机,再将stegpy安装好,安装流程在上面有链接~

在kali上用stegpy解密图片文件,需要密码~

3.密码

emmmm密码我是没想到的,就是文件名。。。 (据说原比赛有提示16位,而文件名刚好16)

然后就得到了:

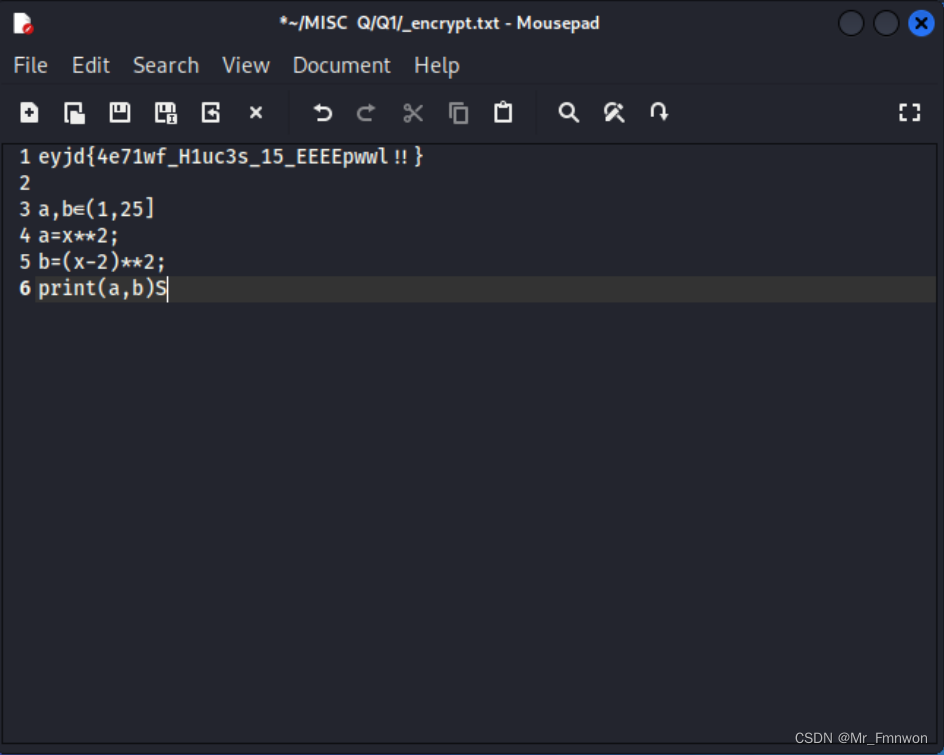

这又是啥?于是又得查——仿射Affine密码

4.Affine密码

仿射密码是一种表单代换密码,字母表的每个字母相应的值使用一个简单的数学函数对应一个数值,再把对应数值转换成字母。

可以点这里看一下CSDN上一个博主的优质文章。

发现只要有a,b就可以解密了,a,b由上面几个限制调节得到,a=25,b=9(为什么不是其他的我也想知道,有知道的可以评论区告诉我吗QAQ)(更新:发现a只能是奇数?!“a必须是1、3、5....25中的一个)

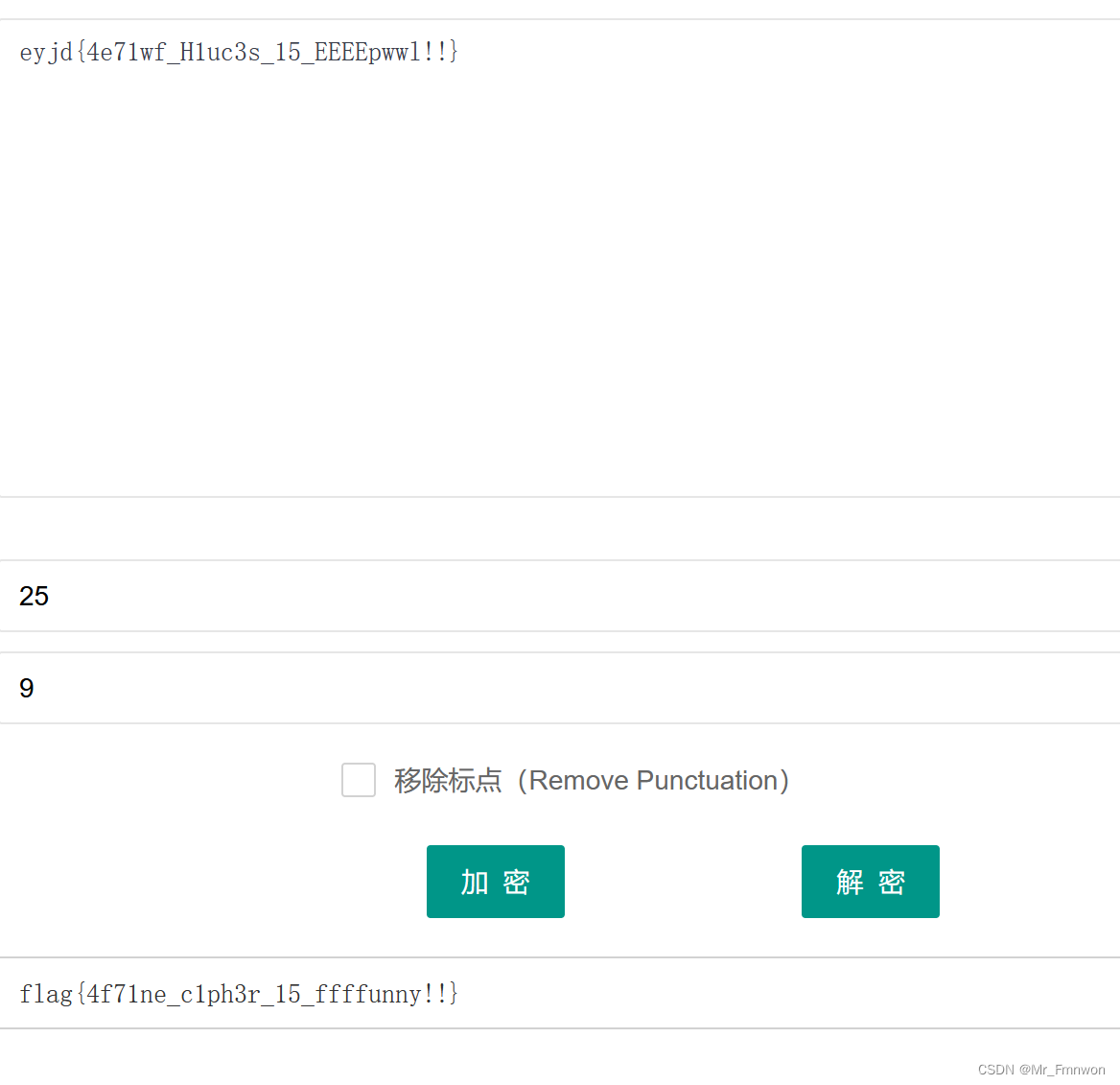

同时我也查到了一个集成了很多加解密功能的宝藏网站:

CTF在线工具-在线仿射密码加密|在线仿射密码解密|仿射密码算法|Affine Cipher

将加密字符串、a、b填入解密后,就得到了答案:

注意flag的大小写问题哦~原加密字符串大写的地方要改成大写,提交,过了。

总结

对于经验丰富的CTFer来说,应该很简单,但是对于一张白纸来说,什么都不知道就很难,刚起步,加油!!

版权归原作者 Mr_Fmnwon 所有, 如有侵权,请联系我们删除。