what is 密码套件 (TLS cipher suit)

当一个client端browser试图去访问webapp的时候:https://webapp.com

密码套件用来在client和server直接建立安全的通信

我们说套件suit的时候,其实是一组内容,包括通信的协议,加密算法,共享密钥的加解密算法。。。套件是web server配置定义的。如果client端不支持呢,也访问不了。为什么有时候用一些不安全的套件,可能存在业务上的考虑,用户不支持。

potocol版本

- TLS 1.3 安全

- TLS 1.2 安全

- TLS 1.1 后面不安全

- TLS 1,0

- SSL v3

- SSL v2

SSL vs TLS

安全套接字层(SSL)是最初的协议,用于以HTTPS的形式为HTTP通信提供加密。SSL有两个公开发布的版本——版本2和版本3。这两种方法都有严重的密码弱点,不应再使用。由于各种原因,该协议的下一个版本(有效的SSL 3.1)被命名为传输层安全(TLS)版本1.0。随后又发布了TLS 1.1、1.2和1.3版本。SSL协议有大量的弱点,在任何情况下都不应使用。一般用途的web应用程序应该默认使用TLS 1.3,禁用所有其他协议

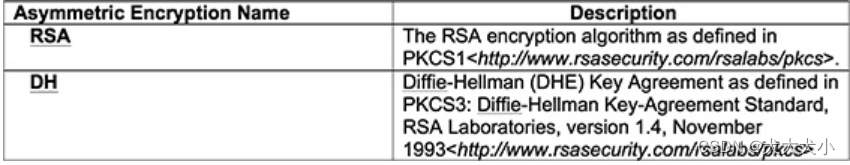

key exchange

用的是非对称加密算法

- RSA

- DH(ECDHE)

密钥共享的加密算法。在安全通信中,对称和非对称加/解密方法都被使用。较慢的非对称加密(公钥是分布式的,私钥是秘密的)用于开启安全通信session 或者tunnel。然后生成加密sessin key,并用前面的安全的session 或者tunnel来交换。后面的数据用对称算法来加解密。

**Authentication **:

- RSA

- ECDSA

这个authentication是关于对web server的认证,你要访问csdn的时候,要先确认我访问的是csdn吗,会不会是哪个坏人搞的bsdn呢。web server 发送certificate,涉及到公钥,私钥,所有需要非对称加密算法

再具体点说:

为了证明一段信息来自特定的个人(用于此的术语是不可抵赖性)或实体,使用了数字签名。使用非对称加密来实现这一点。例如,A生成一个私钥和一个公钥。然后A把公钥给了b。然后a使用私钥加密一个数据消息并将其发送给b。b用a的公钥解密了消息。这证明消息来自a。这种身份验证是在安全通信进程的初始设置期间完成的。在安全通信协商过程中交换challenge string(加密形式),以验证双方的身份。

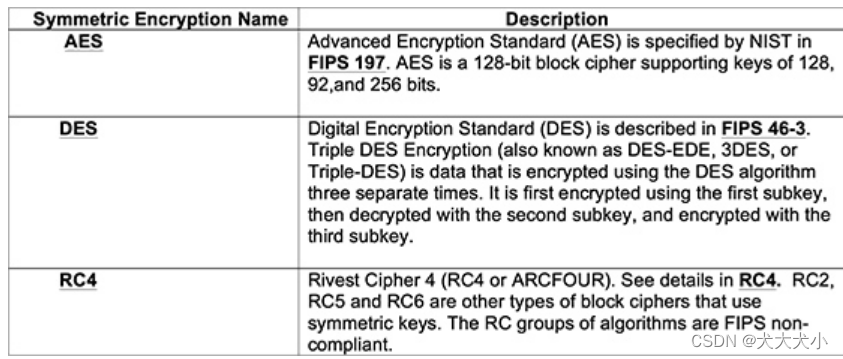

**Cipher: **

对称算法,用来加解密。传输的数据上使用的加/解密算法

- AES (GCM/CBC模式)安全

- 3DES

- DES

- RC4

- RC2

MAC:

- MD5

- SHA1

- SHA256

hash /MAC算法用于创建一条信息(即传输的数据包)的唯一“指纹”。哈希算法处理要交换的消息并生成唯一标识符。无论交换的数据量如何,散列标识符总是相同的固定大小。此散列或消息摘要(即指纹)用于验证正在交换的数据在传输过程中没有被更改。哈希值保证了信息的完整性,而无需一点一点地验证消息内容。通常使用单向哈希(即不能反向工程哈希值)。每个安全端点计算一个散列值并在两端进行比较。如果哈希值匹配,则消息在传输中未被更改。

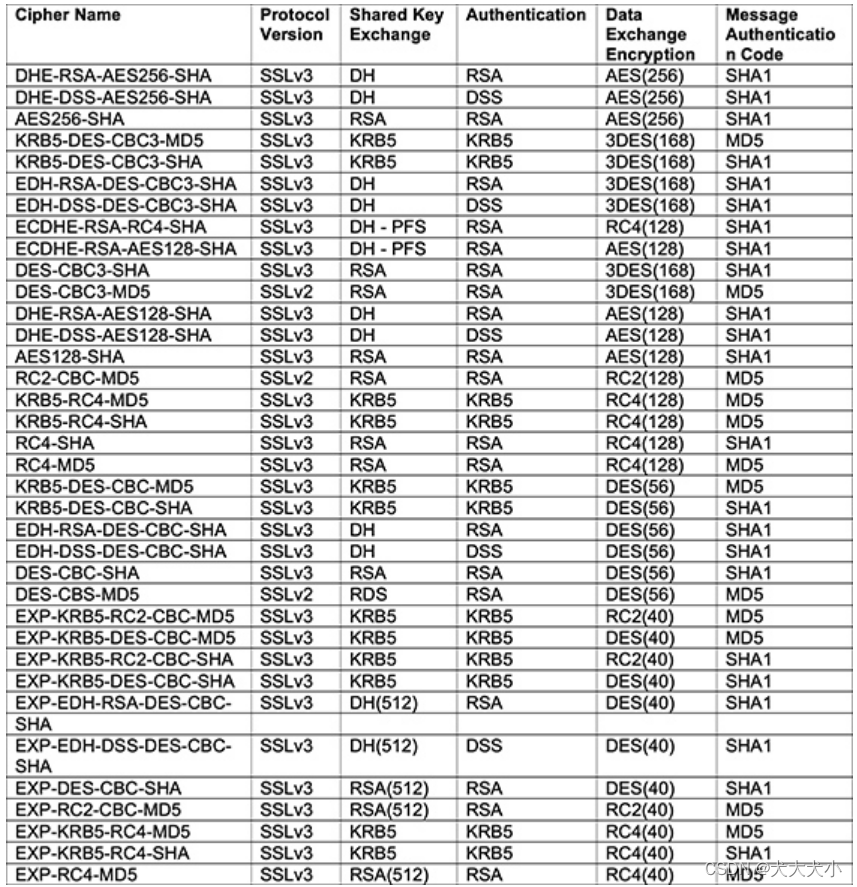

常见密码套件

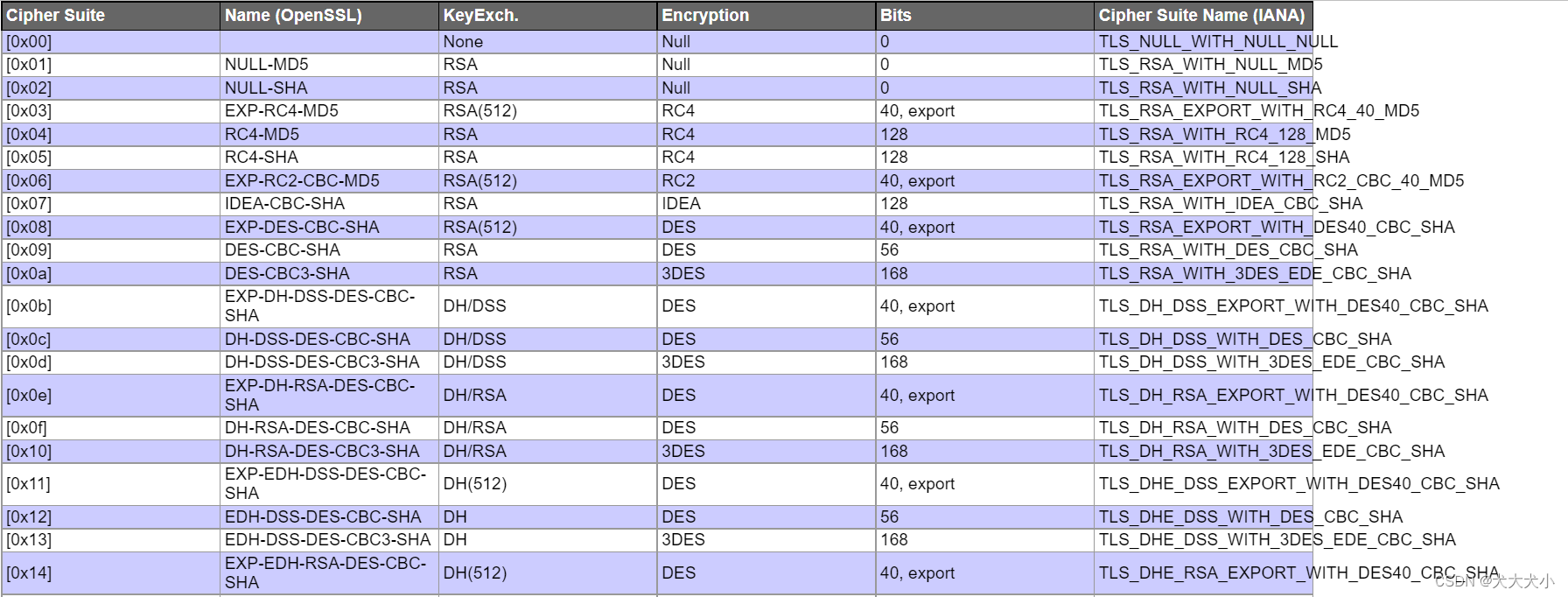

Mapping OpenSSL cipher suite names to IANA names (testssl.sh)

什么是“弱密码套件”漏洞

弱密码被定义为使用长度不足的密钥的加密/解密算法。在加密/解密算法中使用长度不足的密钥会增加加密方案被破坏的可能性(或概率)。密钥大小越大,密码就越强。弱密码通常被称为加密/解密算法,它使用长度小于128位(即16字节…一个字节8位)的密钥大小。

任何密钥长度小于128的加密算法都被认为是弱密码

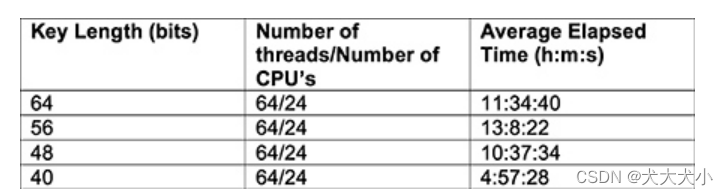

暴力破解不同长度密码所需时间

如何发现此类问题:

工具如nmap工具

- SSL Labs Server Test

- CryptCheck

- CypherCraft

- Hardenize

- ImmuniWeb

- Observatory by Mozilla

- Scanigma

- OWASP PurpleTeam

cloud

在线工具例如

- O-Saft - OWASP SSL advanced forensic tool

- CipherScan

- CryptoLyzer

- SSLScan - Fast SSL Scanner

- SSLyze

- testssl.sh - Testing any TLS/SSL encryption

- tls-scan

- OWASP PurpleTeam

local

版权归原作者 犬大犬小 所有, 如有侵权,请联系我们删除。