前提

1、搭建好kali Linux虚拟机,可以看我前面发布的文章

2、有DVWA-master压缩包,可以看我前面的文章,里面含有DVWA-master压缩包

一、开启Apache、mysql服务

1.1 下载Apache2文件

apt intsall apache2 -y

回车命令的时候可能会遇到这种情况

这个时候你就需要运行下面的命令,更新一下当前的软件包

apt update

等运行结束后,在执行上一条的命令,就可以运行成功,Apache2软件包安装成功

1.2 开启Apache2服务

service apache2 start

你也可以使用下面的命令开启Apache2服务,此服务是开启自启动Apache

systemctl start apache2

1.3 开启mysql服务

在kali中已经安装有mysql服务,所以只需要开启mysql服务

systemctl start mariadb.service

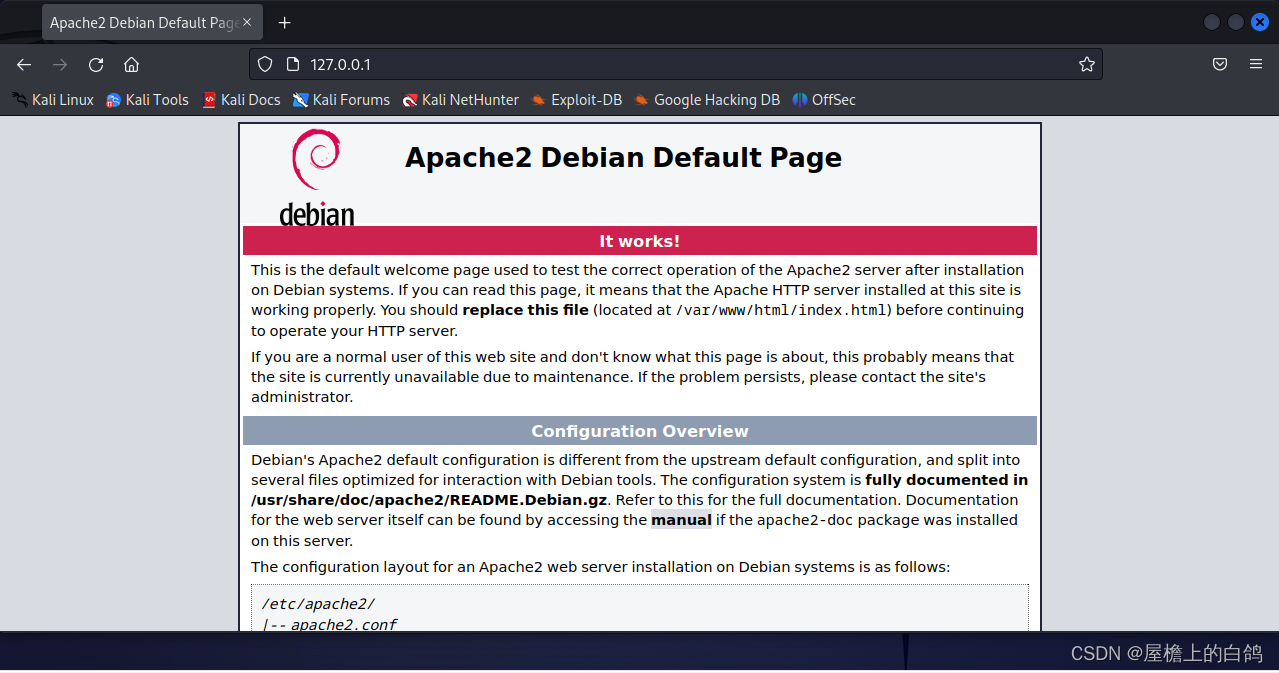

1.4 验证Apache2服务是否成功开启

在浏览器中输入:127.0.0.1,回车

如果显示如下界面,则apache服务成功开启

二、解压并安装DVWA环境

2.1 压缩包解压

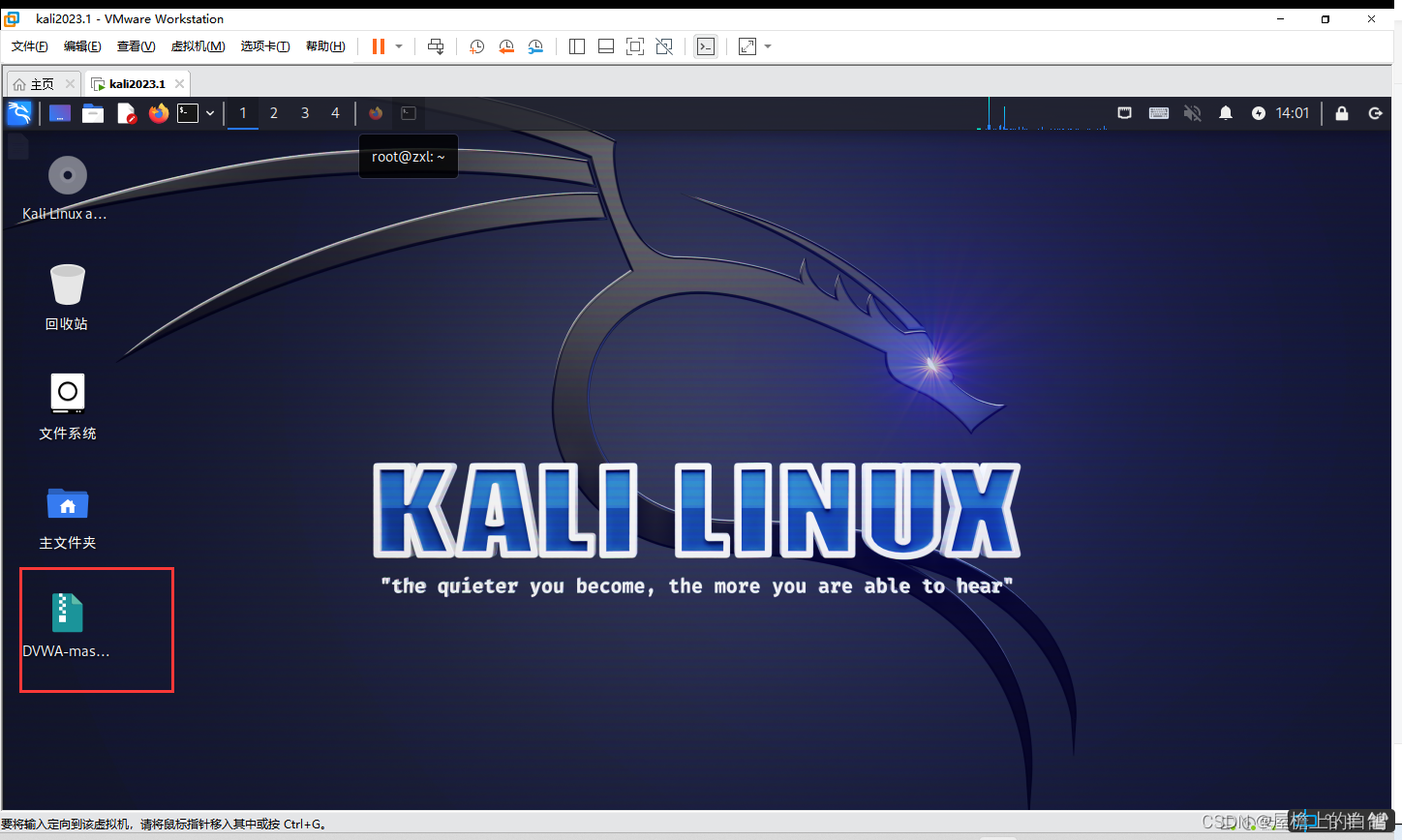

将下载好的压缩包导入到kali系统中

右键,选择在这里打开终端

输入命令:

unzip DVWA-master.zip

解压之后在桌面会显示出一个解压好的文件夹

将mv DVWA-master文件移动到/var/www/html/中并重命名为dvwa

mv DVWA-master /var/www/html/dvwa

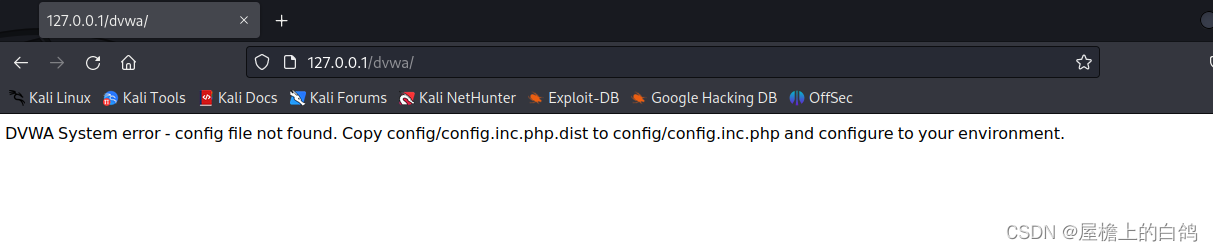

下面在浏览器中访问dvwa会显示如下界面

原因是缺少环境的配置,下面进行如下操作;

进入到/var/www/html/dvwa/config中去

输入命令:

cp config.inc.php.dist config.inc.php

将源文件复制为另一个文件之后重命名,再次刷新就可进入下面此界面

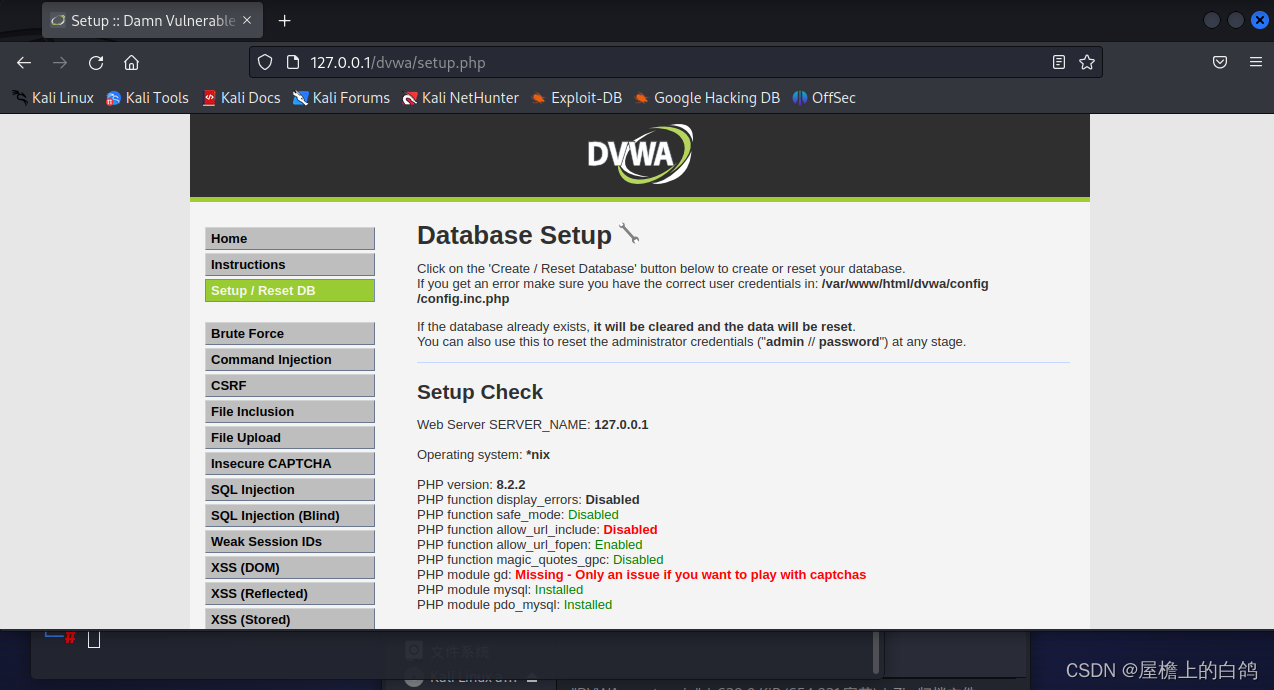

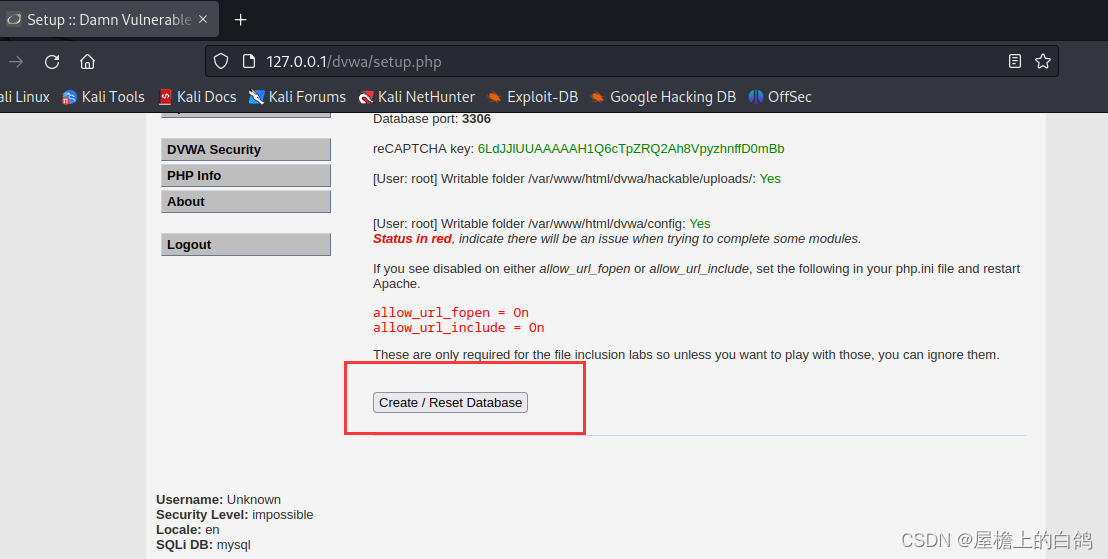

点击Setup / Reset DB

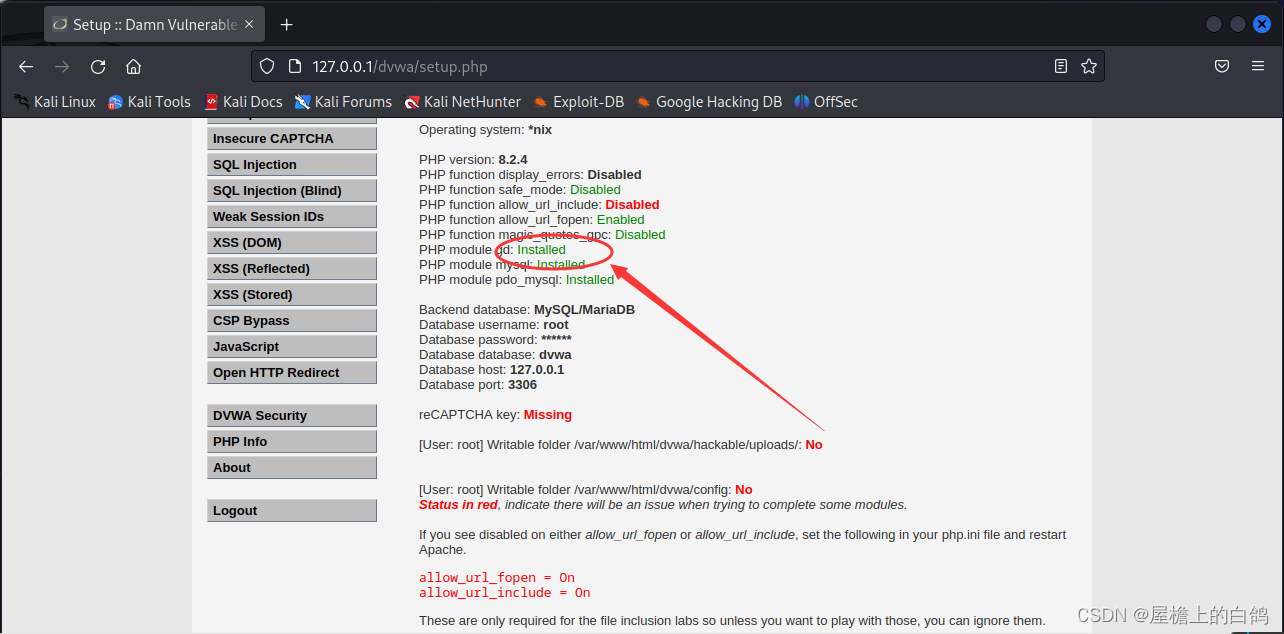

将会看到下面几个标红的地方

下面我们会针对每一个数字对应存在的问题一一进行解决

2.2 问题解决

2.2.1 PHP module gd: Missing - Only an issue if you want to play with captchas

apt install php-gd

安装php-gd

如果安装失败,尝试更新一下软件包,上面有提到过

结束之后,重启Apache2服务

systemctl restart apache2

再次刷新界面,问题解决

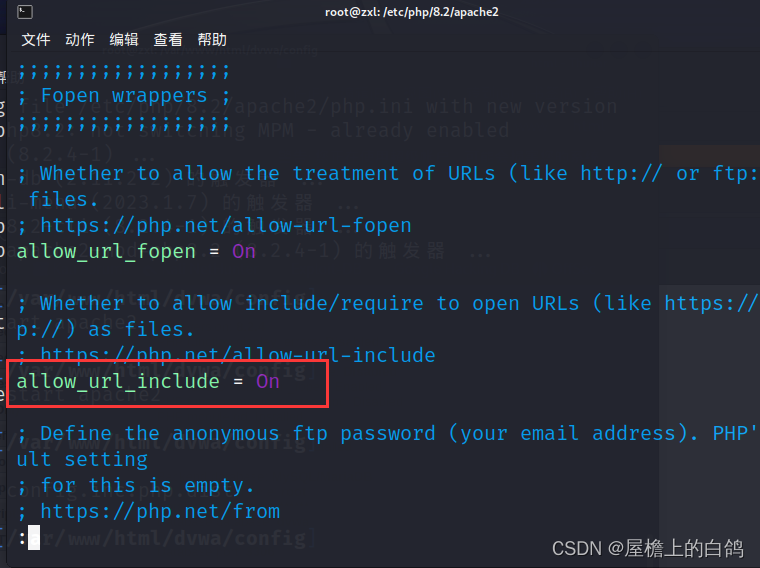

2.2.2 PHP function allow_url_include: Disabled

进入到/etc/php/8.2/apache2目录中,编辑php.ini文件,将allow_url_include修改为On

重启Apache2服务,刷新浏览器。

问题解决

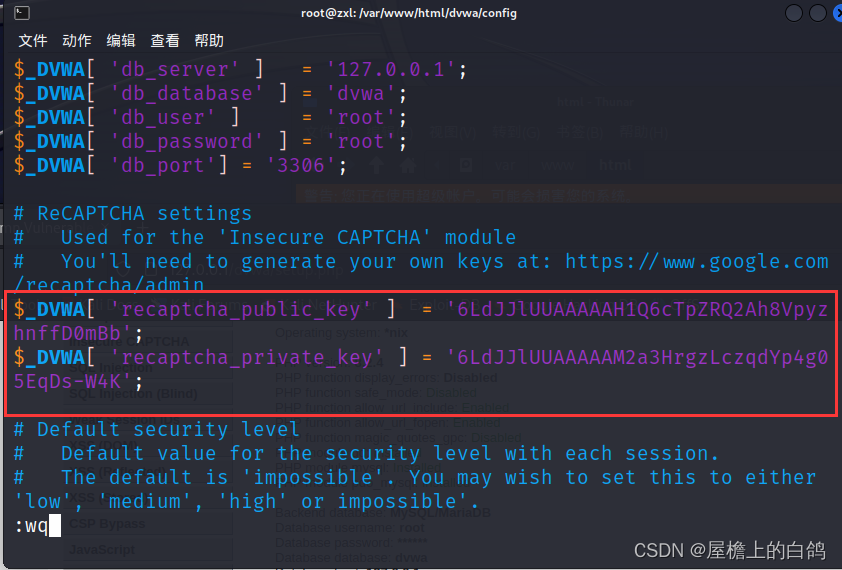

2.2.3 reCAPTCHA key: Missing

定位到/var/www/html/dvwa/config目录

编辑 config.inc.php文件

将这两串key输入进去

public:

6LdJJlUUAAAAAH1Q6cTpZRQ2Ah8VpyzhnffD0mBb

private:

6LdJJlUUAAAAAM2a3HrgzLczqdYp4g05EqDs-W4K

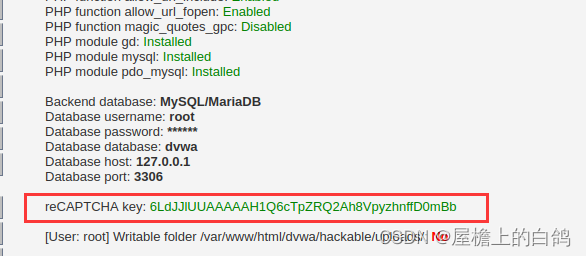

重启Apache2服务

问题解决

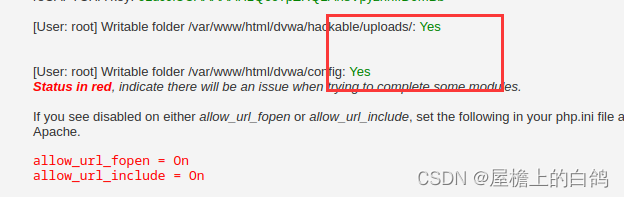

2.3.4 权限不足

[User: root] Writable folder /var/www/html/dvwa/hackable/uploads/: No

[User: root] Writable folder /var/www/html/dvwa/config: No

这两个问题的解决方法是一样的,问题都是所定位的文件权限不够导致的

chmod 777 uploads

chmod 777 config

刷新网页

问题解决

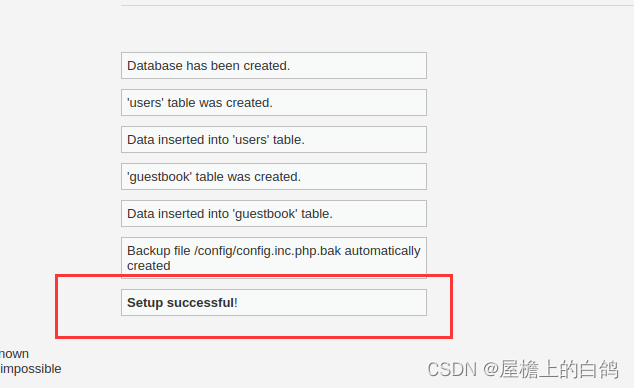

2.3.5 创建数据库不成功

点击下面的创建数据库可能会出现空白界面,原因是不支持使用root用户进行登陆操作,解决需要创建一个普通用户。

下面进行创建,在命令框里输入mysql

输入以下三个命令;

create user "dvwa"@"localhost" identified by '';

grant all privileges on *.* to "dvwa"@"localhost";

flush privileges;

最好不要复制,我复制的时候出现了格式错误,建议手动敲完。

创建完毕之后还需要在/var/www/html/dvwa/config目录下

编辑config.inc.php

将里面的数据库用户修改为dvwa用户

保存并退出,重启mysql服务和Apache服务

systemctl restart mariadb.service

systemctl restart apache2.service

再一次点击刚才的按钮,将会出现Setup successful!

有的可能会直接跳转到登陆页面,有的需要你自己在url地址中输入/login.php

DVWA默认登陆的用户名:admin ,默认密码:password

登陆成功!

总结

以上在kali Linux中安装DVWA漏洞靶场环境基本上已经操作完成。我是自己一边学习安装,一边写博客,所以在里面有错误,或者不正确的操作步骤,还希望在CSDN的各位大佬们提出指正。

版权归原作者 屋檐上的白鸽 所有, 如有侵权,请联系我们删除。