1技术人员要记录一所大学中所有网络设备的当前配置,包括校园外的建筑物中的设备。为了安全地访问网络设备,最好使用哪一项协议?

FTP

Telnet

SSH

HTTP

必须在路由器上配置哪个命令才能完成 SSH 配置?

domain-name cisco.com

service password-encryption

enable secret class

transport input ssh

D

3在路由器上配置 SSH 以实施安全的网络管理时,网络工程师已发出 login local 和 transport input ssh vty 线路命令。要完成 SSH 配置,必须执行下列哪三项额外的配置操作?(选择三项。)

设置用户权限级别。

配置基于角色的 CLI 访问。

生成非对称 RSA 密钥。

生成 RSA 密钥之后手动启用 SSH。

配置正确的 IP 域名。

创建有效的本地用户名和密码数据库。

4下列哪种方法被认为是缓解蠕虫攻击的最有效方法?

每 30 天更改一次系统密码。

从操作系统供应商处下载安全更新,并为所有存在漏洞的系统应用补丁。

确保在网络中配置 AAA。

确保所有系统都有最新的病毒定义。

B

5以下对 ping 和 tracert 命令的描述哪一项是正确的?

Ping 显示传输是否成功; tracert 则不会。

命令 ping 和 tracert 都可以通过图形显示结果。

Tracert 使用 IP 地址; ping 不使用。

Tracrt 显示每一跳,而 ping 仅显示目的主机的应答信息。

6在哪两个接口或端口上可以通过配置执行超时设置来提高安全性?(请选择两项。)

vty 端口

环回接口

控制台端口

快速以太网接口

串行接口

7哪种攻击涉及两个端点之间发生的数据泄露?

中间人攻击

用户名枚举

安全参数提取

拒绝服务

8在哪种类型的攻击中,攻击者会试图收集关于网络的信息来识别漏洞?

DoS

中间人

侦查

字典

9哪种防火墙功能用于确保传入网络的数据包是对内部主机所发出请求的合法响应?

URL 过滤

应用程序过滤

数据包过滤

状态包侦测

10某用户正在为一家小公司重新设计网络,并希望以合理的价格确保安全性。该用户在 ISP 连接上部署具有入侵检测功能的新应用感知防火墙。该用户还安装了第二个防火墙,以将公司网络与公共网络分离。此外,该用户还在公司的内部网络上安装了 IPS。该用户实施的是哪种方法?

结构化

分层

基于风险

基于攻击

11.网络安全身份验证功能的目的是什么?

要求用户证明他们是谁

确定用户可以访问哪些资源

跟踪用户的行为

提供挑战性和需要响应的问题

12将信息安全威胁类型与场景配对。 (并非所有选项都会用到)

安装病毒代码,以毁坏一定天数内的监控记录

----数据丢失

使用窃取到的个人信息,假扮他人申请信用卡

----身份盗窃

通过在短时间内发送大量链路请求来阻止用户访问网站

-----服务中断

非法获取商业机密文件

----信息盗窃

破解服务器上管理员帐户密码

13当应用到路由器时,下列哪个命令可以缓解对路由器的暴力密码攻击?

login block-for 60 attempts 5 within 60

service password-encryption

exec-timeout 30

banner motd Max failed logins = 5

14确定配置 SSH 交换机所需的步骤。 回答顺序并不重要。 (并非所有选项都会用到。)

15IPS 的作用是什么?

实时检测和阻止攻击

将全球威胁信息连接到思科网络安全设备

认证和验证流量

过滤恶意网站

16相较于 Telnet,使用 SSH 有什么优势?

SSH 易于使用。

SSH 的运行速度比 Telnet 快。

SSH 提供安全通信以访问主机。

SSH 支持对连接请求的身份验证。

17哪种恶意代码的例子将被分类为特洛伊木马?

编写得看起来像一个视频游戏的恶意软件

需要用户手动干预才会在系统之间传播的恶意软件

利用目标中的漏洞从一个系统向另一个系统自动传播的恶意软件

将自身附加到合法程序中,并在启动时传播到其他程序中的恶意软件

18支持技术人员需要知道 MAC 上无线接口的 IP 地址。能够完成任务的最佳命令是什么?

ipconfig getifaddr en0

show interfaces

show ip nat translations

copy running-config startup-config

19一名网络管理员正在升级一个小型业务网络,以便对实时应用程序流量给予高度优先级。网络管理员试图调整哪两种类型的网络服务?(选择两项。)

视频

即时消息

语音

SNMP

FTP

20要将调试消息发送到 vty 线路,管理员可在思科路由器上发出哪个命令?

logging synchronous

logging console

terminal monitor

logging buffered

21网络技术人员在一台 Windows PC 上发出 C:> tracert -6 www.cisco.com 命令。 -6 命令选项的作用是什么?

它为每次重播设置 6 毫秒的超时。

它会将跟踪限制为仅 6 跳。

它会在每个 TTL 时段发送 6 次检测。

它将迫使跟踪使用 IPv6

22使用哪种方法发送 ping 消息,能够指定 ping 的源地址?

关闭不需要的接口后发出 ping 命令。

在不指定目的 IP 地址的情况下发出 ping 命令。

在没有扩展命令的情况下发出 ping 命令。

从接口配置模式中发出 ping 命令。

23哪个是有关冗余的准确描述?

将网络设计为使用多个虚拟设备,以确保所有流量使用通过网际网络的最佳路径。

将网络设计为在交换机之间使用多条路径,以确保不出现单点故障。

为交换机配置适当的安全措施以确保过滤通过接口转发的所有流量。

为路由器配置完整的 MAC 地址数据库以确保所有帧都能转发到正确的目的地。

24小公司使用协议分析器实用程序捕获网段上的网络流量,公司考虑进行网络升级的目的是什么?

记录和分析每个网段的网络流量需求

网络升级后建立安全分析基线

捕捉互联网连接带宽要求

识别本地网络流量的源和目的地

25管理员可以执行哪个命令来确定路由器会使用哪个接口来访问远程网络?

show protocols

show arp

show ip route

show interfaces

26用户报告无网络连接。技术人员控制用户计算机,并尝试对网络中的其他计算机执行 ping 操作,这些 ping 操作都是失败的。技术人员对默认网关执行 ping 操作也失败了。根据这些测试的结果可以肯定存在什么状况?

PC 中的网卡已损坏。

作为工作站连接到同一网络的路由器发生故障。

此时还不能确定任何问题。

TCP/IP 协议未启用。

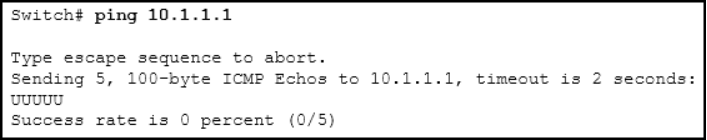

27请参见图示。一名管理员正在测试到一台远程设备(IP 地址 10.1.1.1)的连接。此命令的输出表示什么?

到远程设备的连接成功。

路径沿途的某个路由器没有通往目的地的路由。

ping 数据包被沿途的某个安全设备拦截。

在等待远程设备应答时连接超时。

28员工抱怨 Windows PC 无法连接到互联网。网络技术人员在 PC 上发出 ipconfig 命令,显示的 IP 地址为 169.254.10.3。这可以得出哪两个结论?(选择两项。)

默认网关地址没有配置。

企业网络的动态路由配置错误。

电脑无法联系 DHCP 服务器。

PC 配置为自动获取 IP 地址。

DNS 服务器的地址配置错误。

29哪项网络服务自动为网络上的设备分配 IP 地址?

Telnet

DHCP

DNS

traceroute

30请参见图示。一家小公司的基线文档显示出,在主机 H1 和 H3 之间 ping 往返时间统计信息为 36/97/132。今天,网络管理员通过主机 H1 和 H3 之间的 ping 检查连接,产生了 1458/2390/6066 的往返时间。这对网络管理员意味着什么?

H1 和 H3 之间的连接很好。

某些东西导致网络之间的时间延迟。

H3 未正确连接到网络。

网络之间的性能在预期的参数范围内。

某些东西在 H1 和 R1 之间引起了干扰。

31要允许日志消息在使用 Telnet 或 SSH 实现的远程连接会话中显示,应该在思科路由器或交换机上使用哪个命令?

debug all

logging synchronous

terminal monitor

show running-config

32使用 show version 命令可以验证有关思科路由器的哪些信息?

配置寄存器的值

串行接口的运行状况

用于访问网络的管理距离

启用的路由协议版本

33网络工程师正在分析来自最近实施的网络基线的报告。 以下哪种情况描述了可能的延时问题?

根据 show interfaces 的输出,带宽发生改变

traceroute 显示下一跳超时

根据 show version 的输出,RAM 的大小发生改变

主机到主机的 ping 操作响应时间增长

34用户抱怨他们无法浏览互联网上的某些网站。管理员可以通过 Web 服务器的 IP 地址成功 ping 通 Web 服务器,但无法浏览到网站的域名。哪种故障排除工具在确定出现问题的位置时最有用?

ipconfig

tracert

nslookup

netstat

35管理员决定使用 “WhatAreyouwaiting4" 作为新安装的路由器上的密码。哪种叙述适用于密码选择?

它很强,因为它使用了多个单词。

它很弱,因为它通常是新设备的默认密码。

它很弱,因为它是一个很容易在字典中找到的单词。

它很弱,因为它使用了容易找到的个人信息。

整理得不是很好,如有问题请在评论区提出问题

版权归原作者 伊斯电子编程 所有, 如有侵权,请联系我们删除。