前言

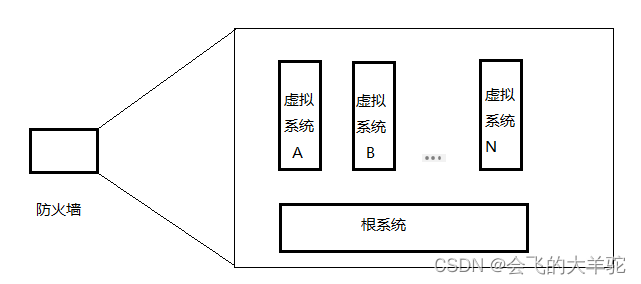

虚拟防火墙就是可以将一台防火墙在逻辑上划分成多台虚拟的防火墙,每个虚拟防火墙系统都可以被看成是一台完全独立的防火墙设备。

提示:以下是本篇文章正文内容,下面案例可供参考

一、虚拟防火墙应用场景

通过防火墙的虚拟系统将网络隔离为研发部门、财经部门和行政部门。各部门之间可以根据权限互相访问,不同部门的管理员权限区分明确。

二、防火墙虚拟系统概念

1、根系统(Public)

缺省即存在的一个特殊虚拟系统。缺省时,管理员对防火墙进行配置等同于对根系统进行配置。

2、虚拟系统(VSYS)

虚拟系统是在防火墙上划分出来的、独立运行的逻辑设备。

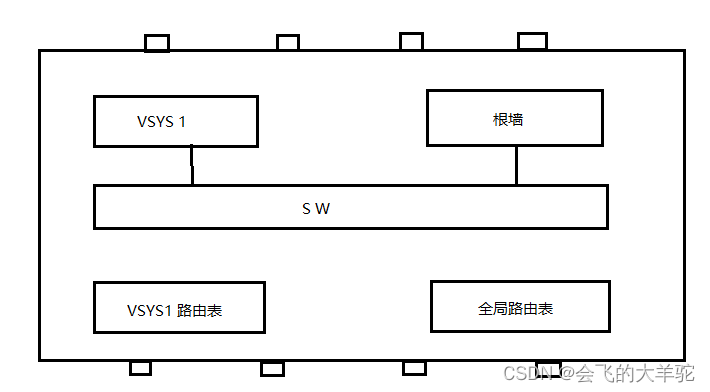

所有的接口都属于根墙之上

根墙也是一个虚拟墙,只不过所有资源默认给到了根墙,CPU等资源

根墙提供:1、防火墙系统2、防火墙策略3、安全表象

根墙对应的路由表是全局路由表

VSYS1 对应VSYS1的表象,以vrf实例的情况显示

VSYS1提供:1、防火墙系统2、防火墙策略3、安全表象

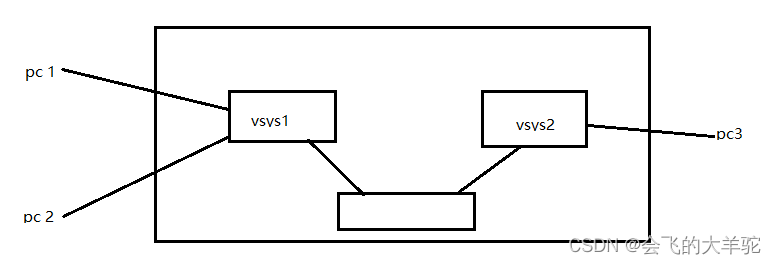

创建VSYS后相当于多了一台交换机,所有的VSYS都连接到交换机

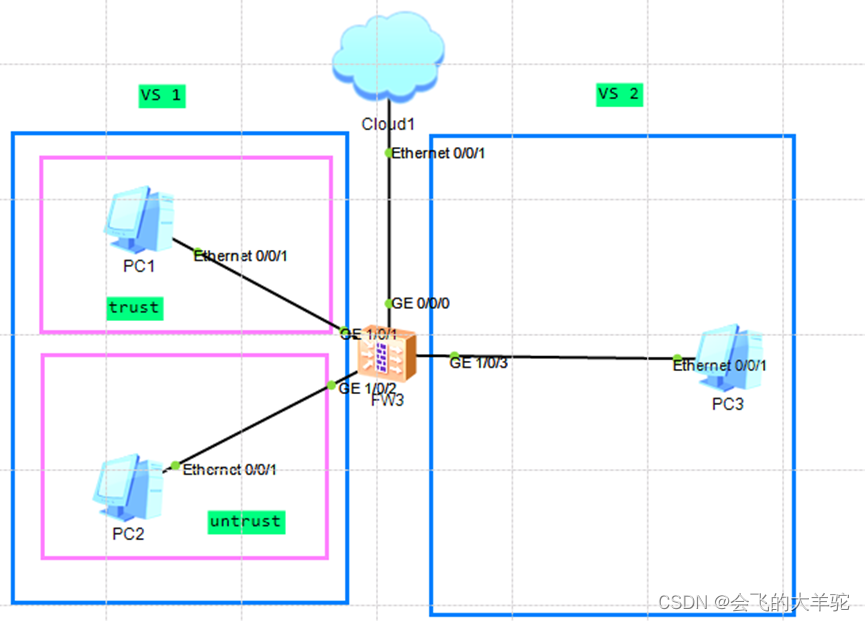

三、虚拟防火墙实验

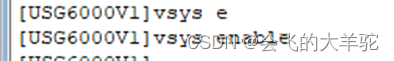

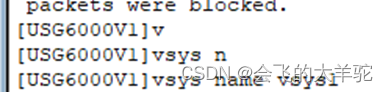

1、首先创建开启VSYS系统,创建一个VSYS 配置新的VSYS名字

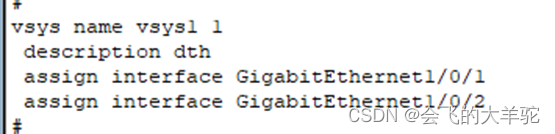

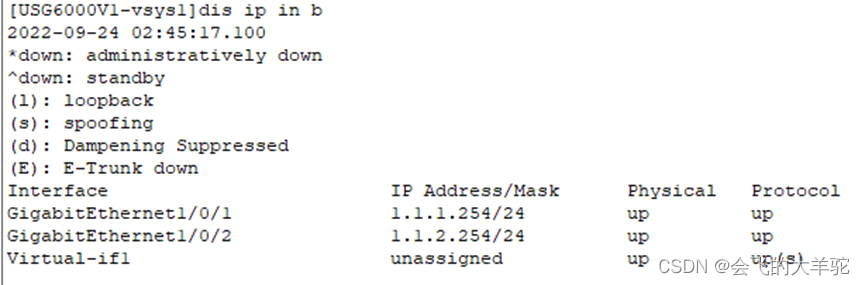

** 2、把接口划分到vsys虚拟系统**

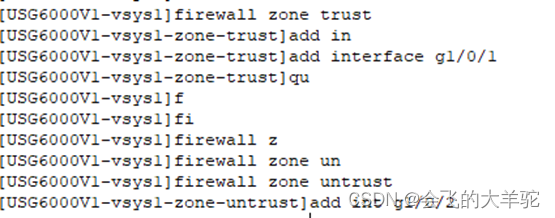

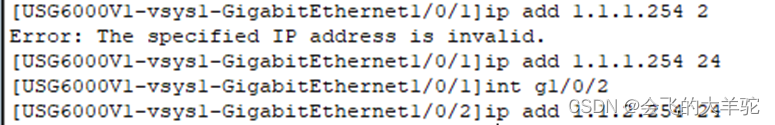

** 3、切入到虚拟系统中,配置区域将接口加入,配置区域和接口ip地址,配置策略**

** 4、多了一个virtual-if1接口,这个接口就是连接中间交换机的**

查看vsys2中也有virtual-if2

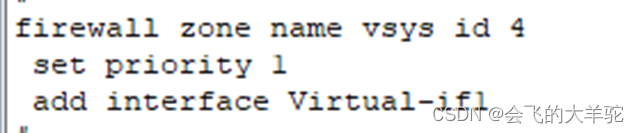

5、给vsys单独设置一个zone并加入virtual-if1接口,添加优先级

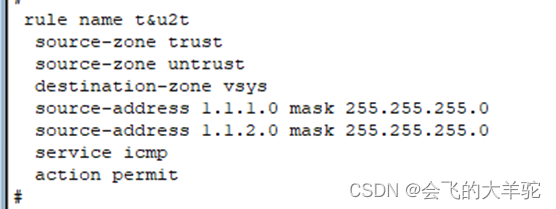

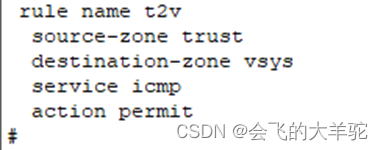

** 6、配置vsys1到vsys2的策略,首先创建trust/untrust到vsys区域的策略**

在vsys1上配置

在vsys2上配置,vsys到trust的策略

** 7、配置缺省路由**

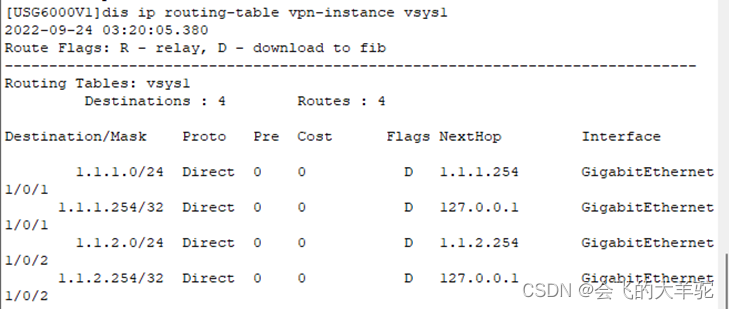

虚墙1路由表

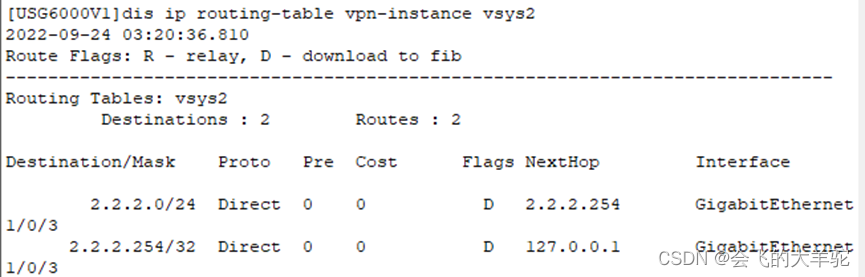

虚墙2路由表

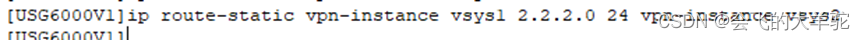

** 8、为vsys1写一条静态路由,静态路由内容是2.2.2.0 24 下一条直接进实例**

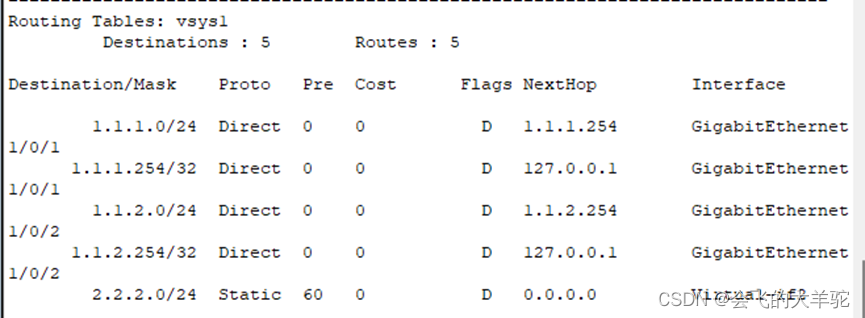

查看vsys1上的路由表

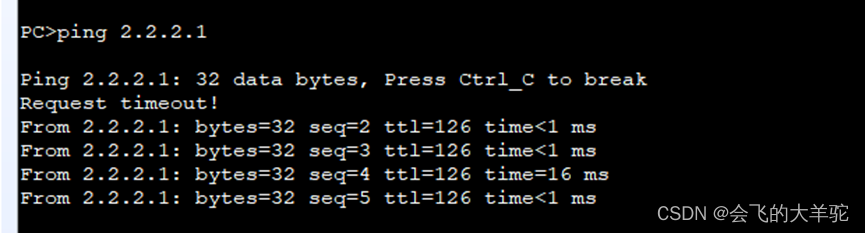

pc1可以ping通pc3

注:为何没有回程路由可以通?

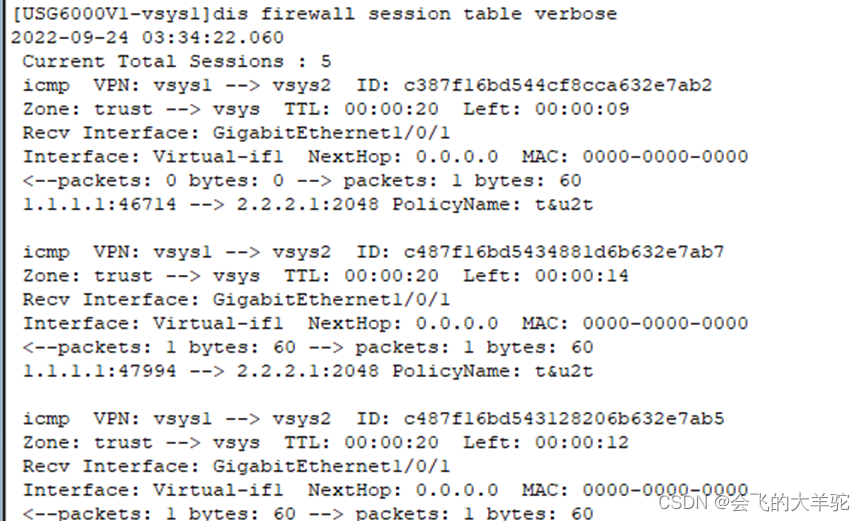

答:pc1到达vsys1上面有会话 trust到vsys的会话 1.1.1.1-2.2.2.2 可以看到vsys1中会话表示vsys1到vsys2的会话

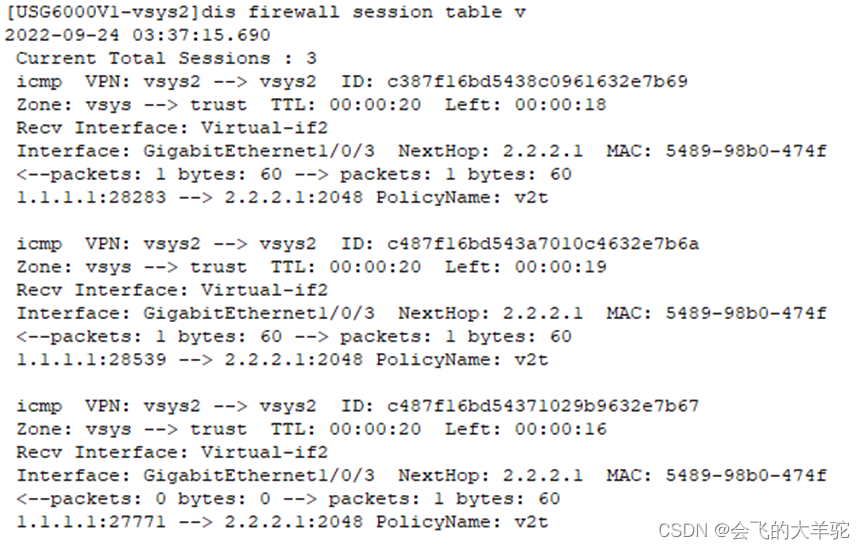

在vsys2中可以查看到发送到vsys2上面的路由是哪个接口传过来的,可以看到是从virtual-if2上进来的,PC3回包再从virtual-if2出去

先查会话表

在查路由表,路由回包,先查会话表,从3口进来的然后从v2口出去,sw相当于交换机,流量泛洪,当泛洪到上面时查看会话表,从v1接口进来的从1接口出去

为什么去的时候非要配路由表?

因为一开始没有会话,要创建会话就要匹配路由表,匹配静态,到右边,也没有路由表,通过直连创建会话表

为什么PC3 ping PC1 ping不通?

因为没有路由创建不出来会话

防火墙的转发流程

(1)收到数据先做一个基本检查

(2)如果有会话表,直接转发

(3)如果没有会话表,需要查询路由表,在创建路由表在转发

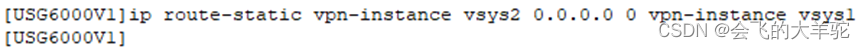

9、PC3想ping通PC1需要配置全局下配置静态路由

因为虚墙只能跳到根墙下,才能操作虚墙之间之间的互跳

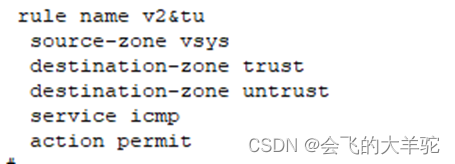

在vsys2上配置trust到vsys的策略

在vsys1上配置到trust和untrust的策略

pc3可以ping通pc1

版权归原作者 会飞的大羊驼 所有, 如有侵权,请联系我们删除。