注:本文章仅供学习交流网络安全相关技术,请严格遵守相关法律法规!

一、环境准备

1.使用VMware创建两台虚拟机

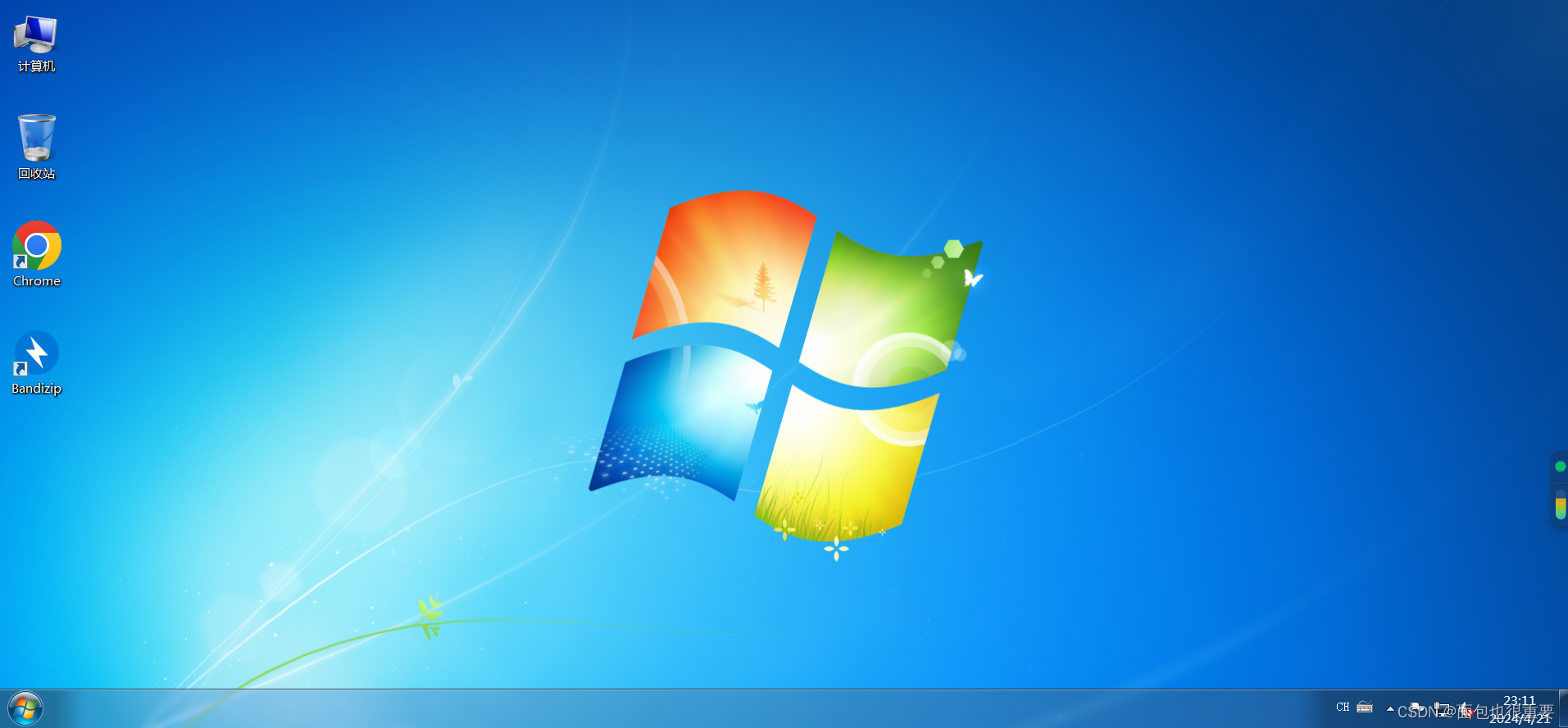

1)Windows7

用来搭建站点和靶场

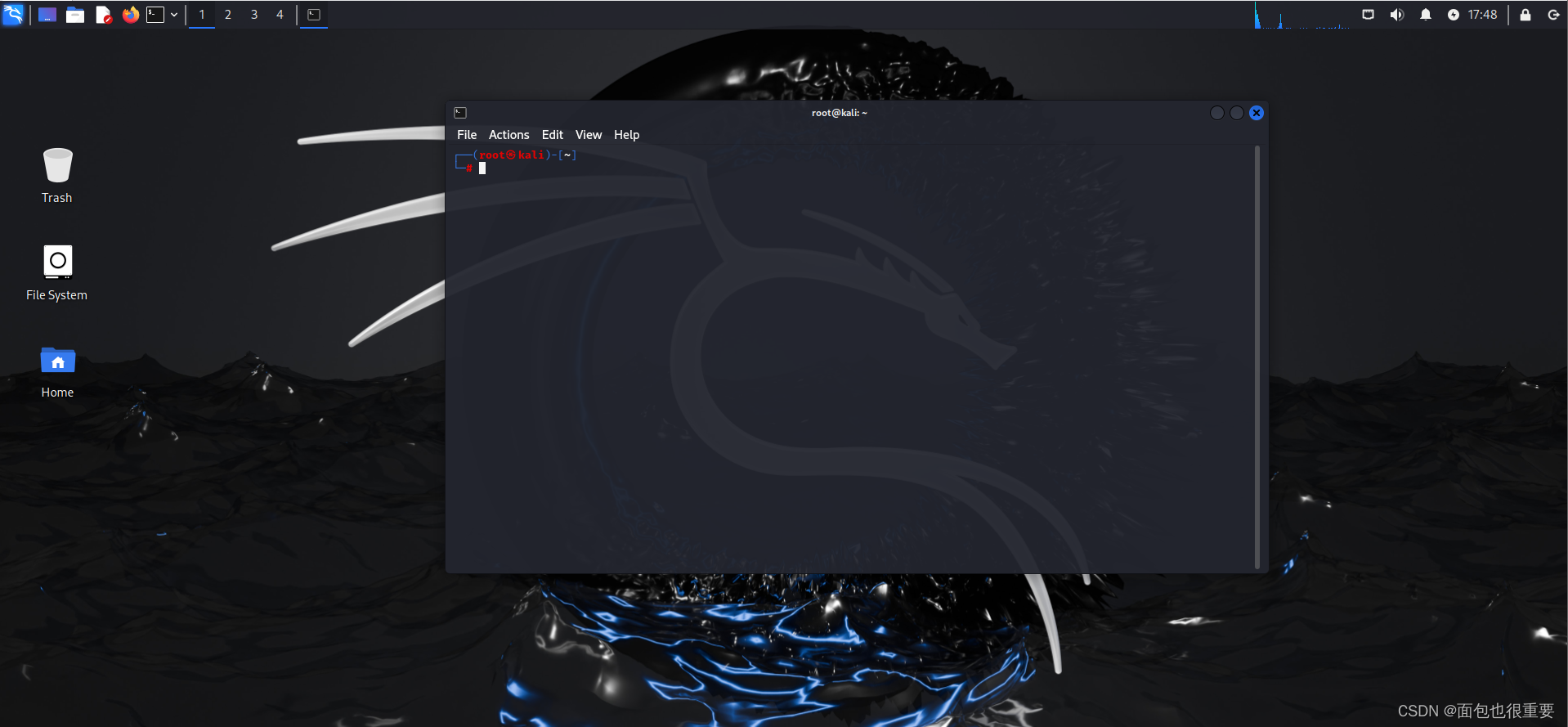

2)Kali

通过Kali上的skipfish对web应用程序进行安全扫描

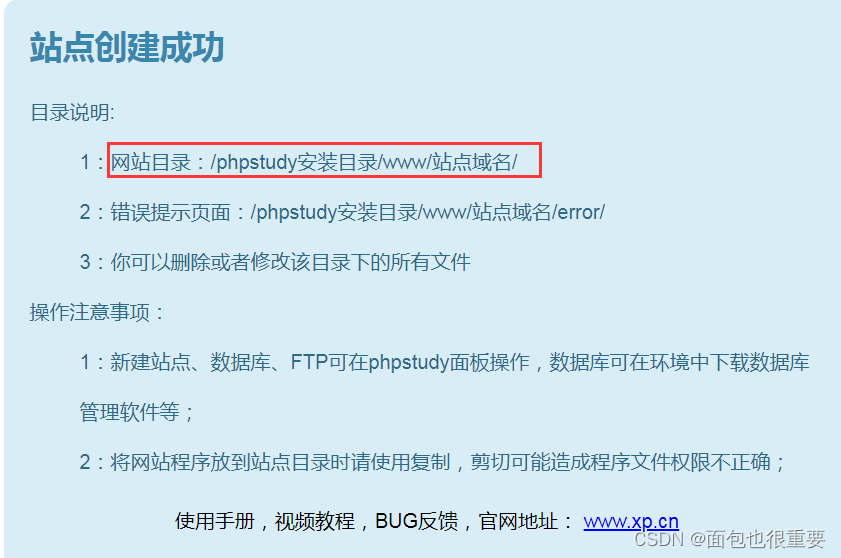

二、站点搭建

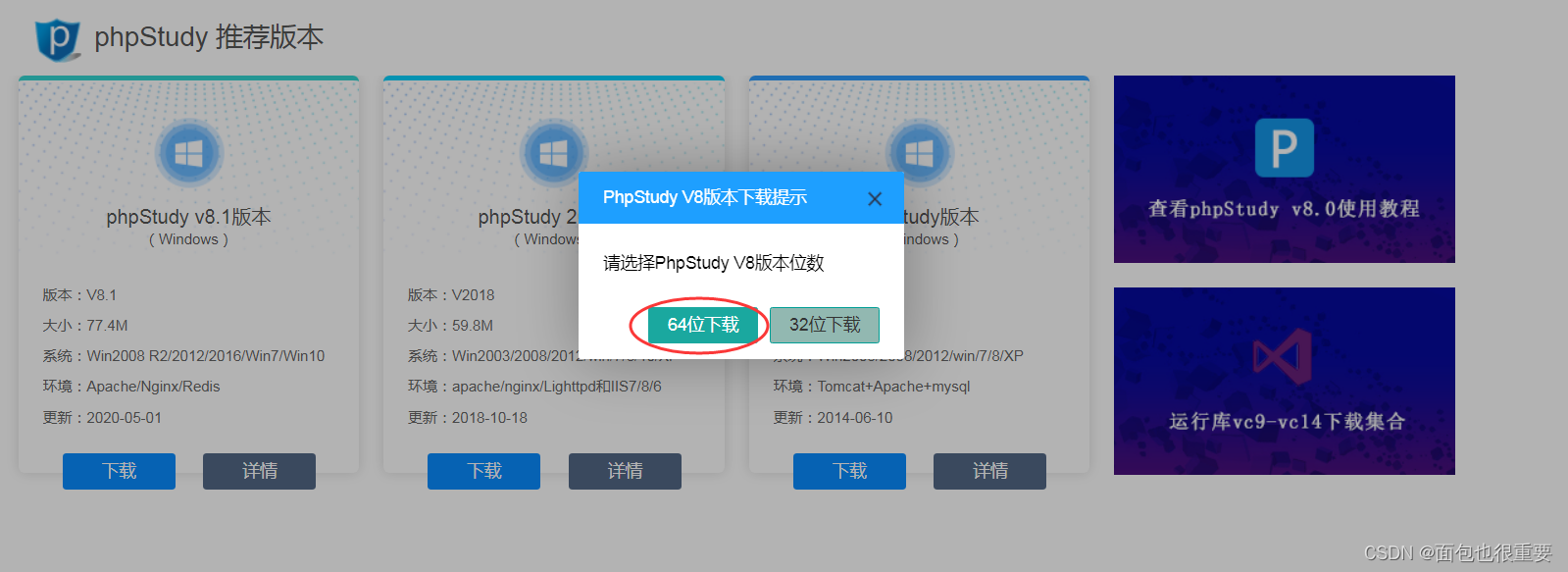

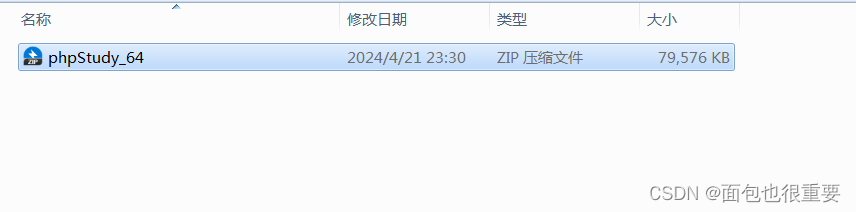

1.下载PhPStudy软件安装包(简单易用的一站式站点搭建工具)

下载地址: https://www.xp.cn/

根据自己的电脑配置选择下载64位或32位

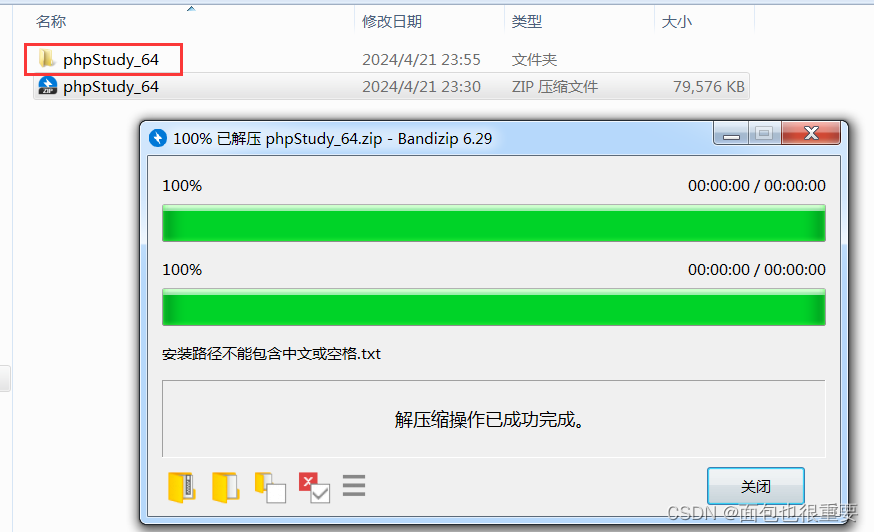

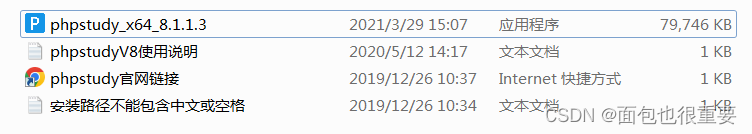

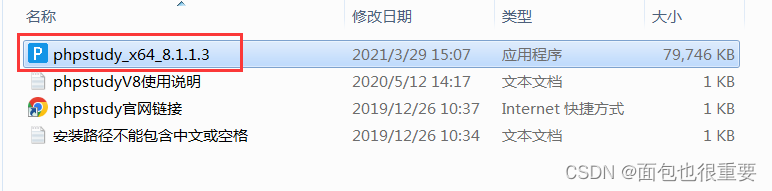

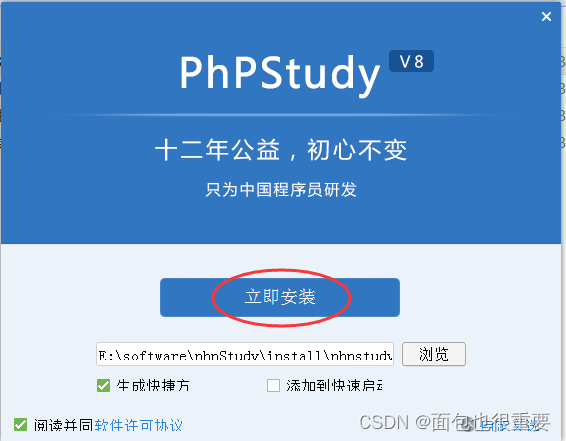

2.安装软件

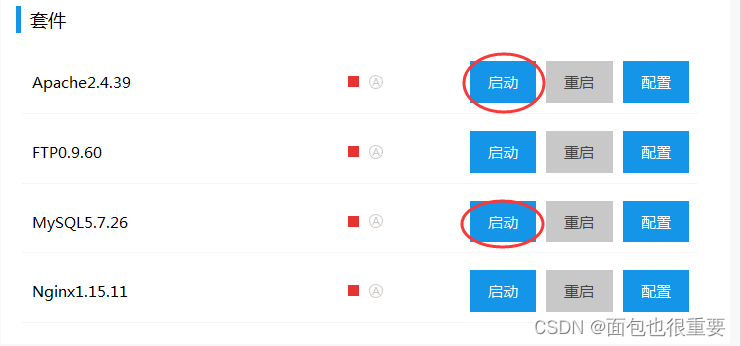

3.通过PhPStudy打开Apache,Mysql服务

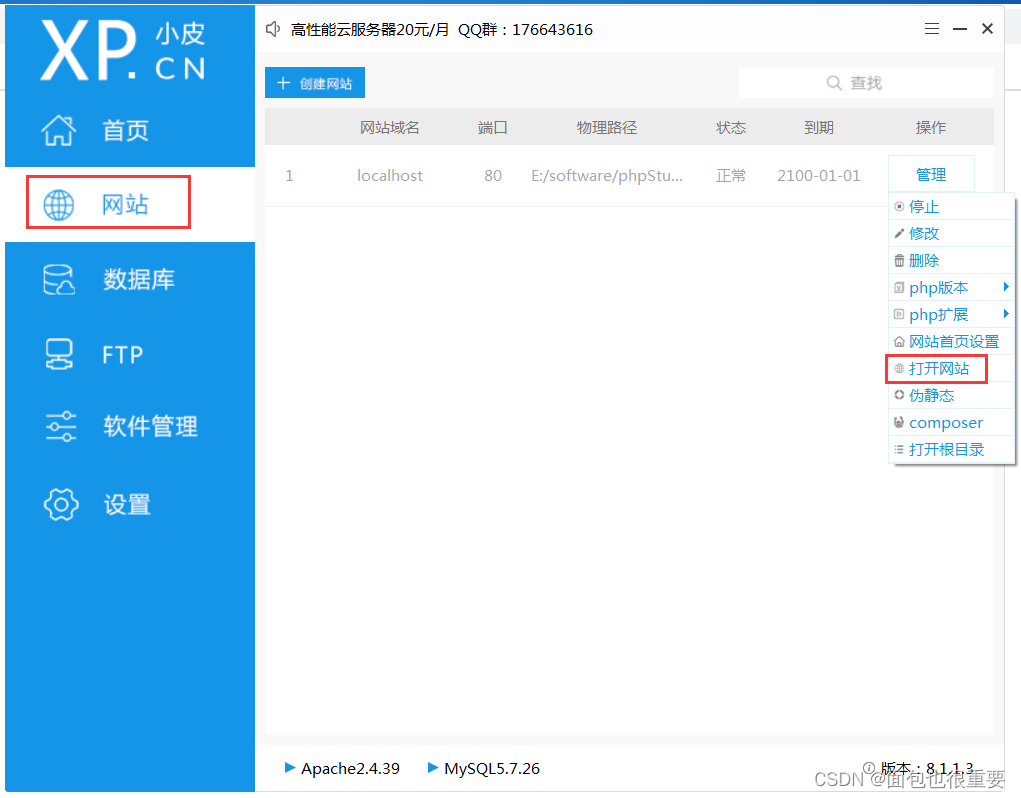

4.测试基础站点(win7和kali上均进行)

1)通过PhPStudy访问

2)直接访问本机ip地址

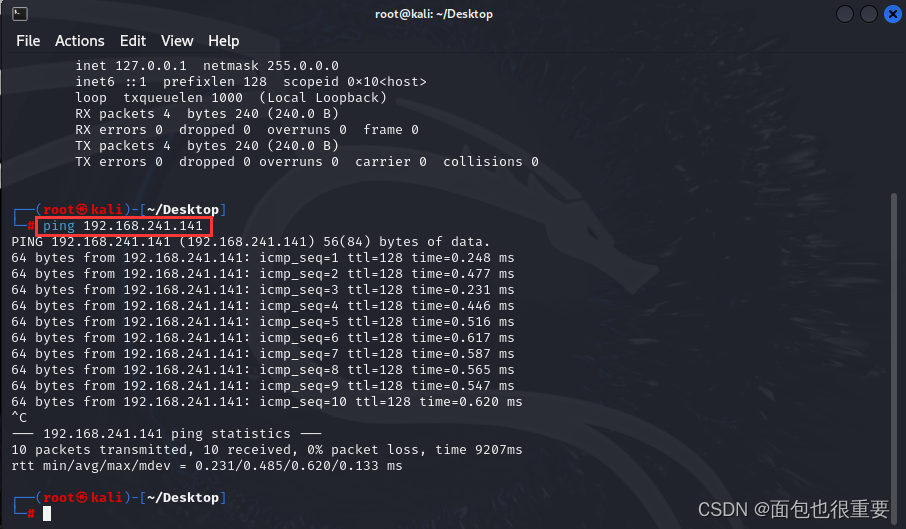

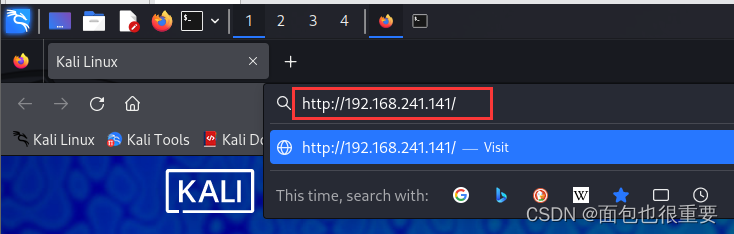

3)通过kali访问

三、DVWA靶场搭建

(参考文章:dvwa下载及安装-图文详解+phpStudy配置-CSDN博客)

1.下载DVWA资源包

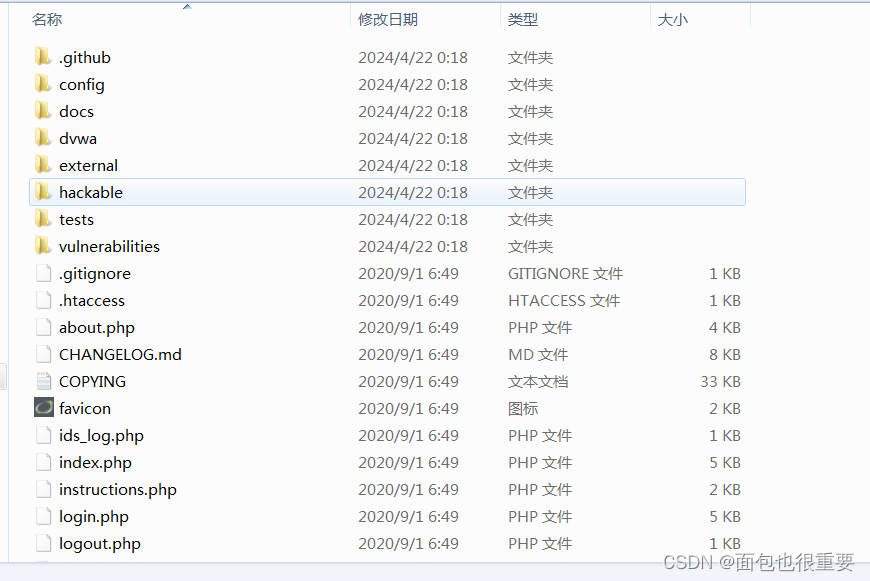

2.解压

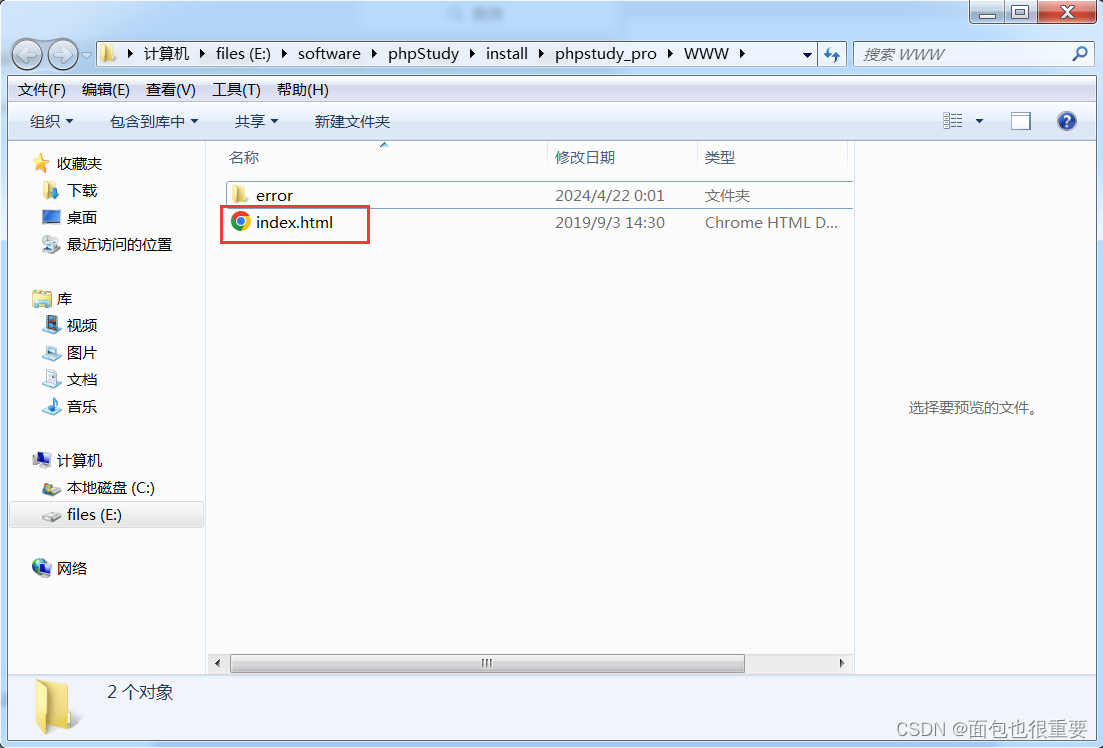

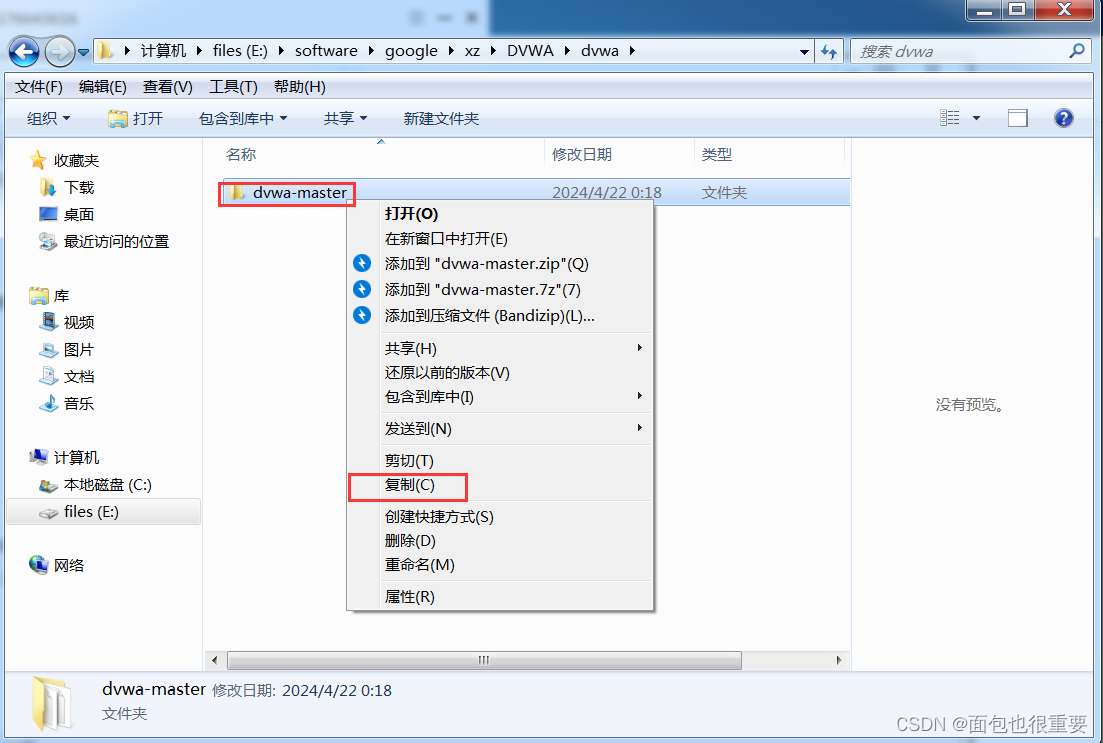

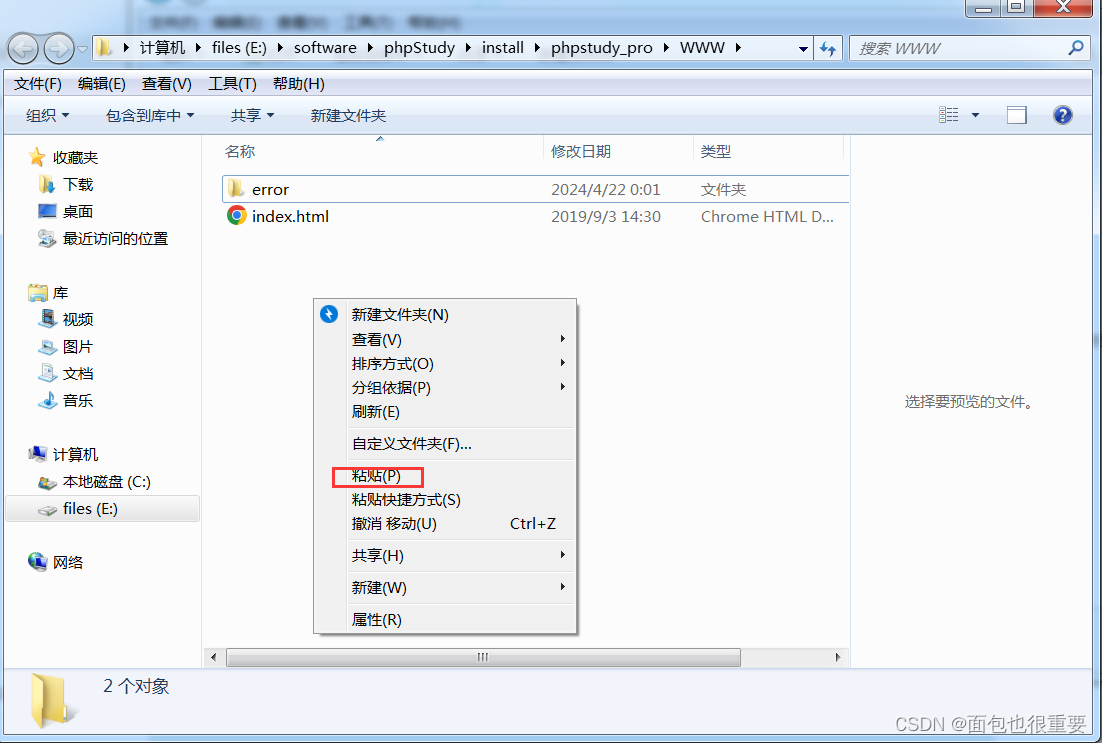

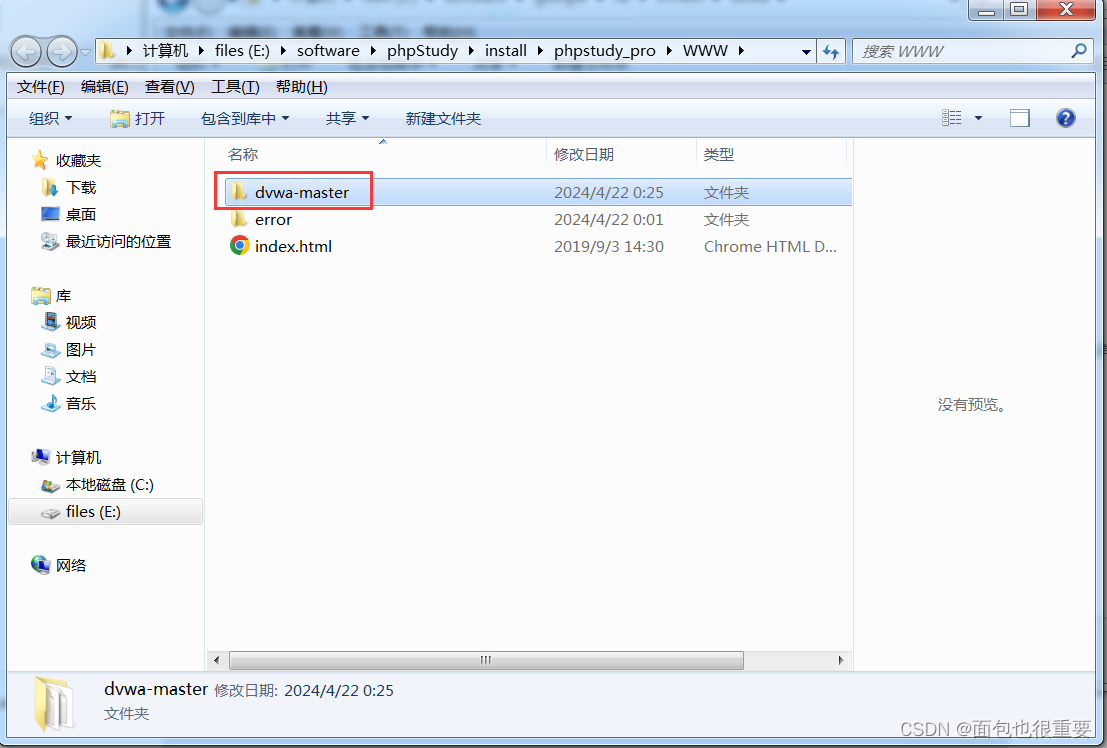

3.将解压出的文件移动到PhPStudy站点提示的目录下

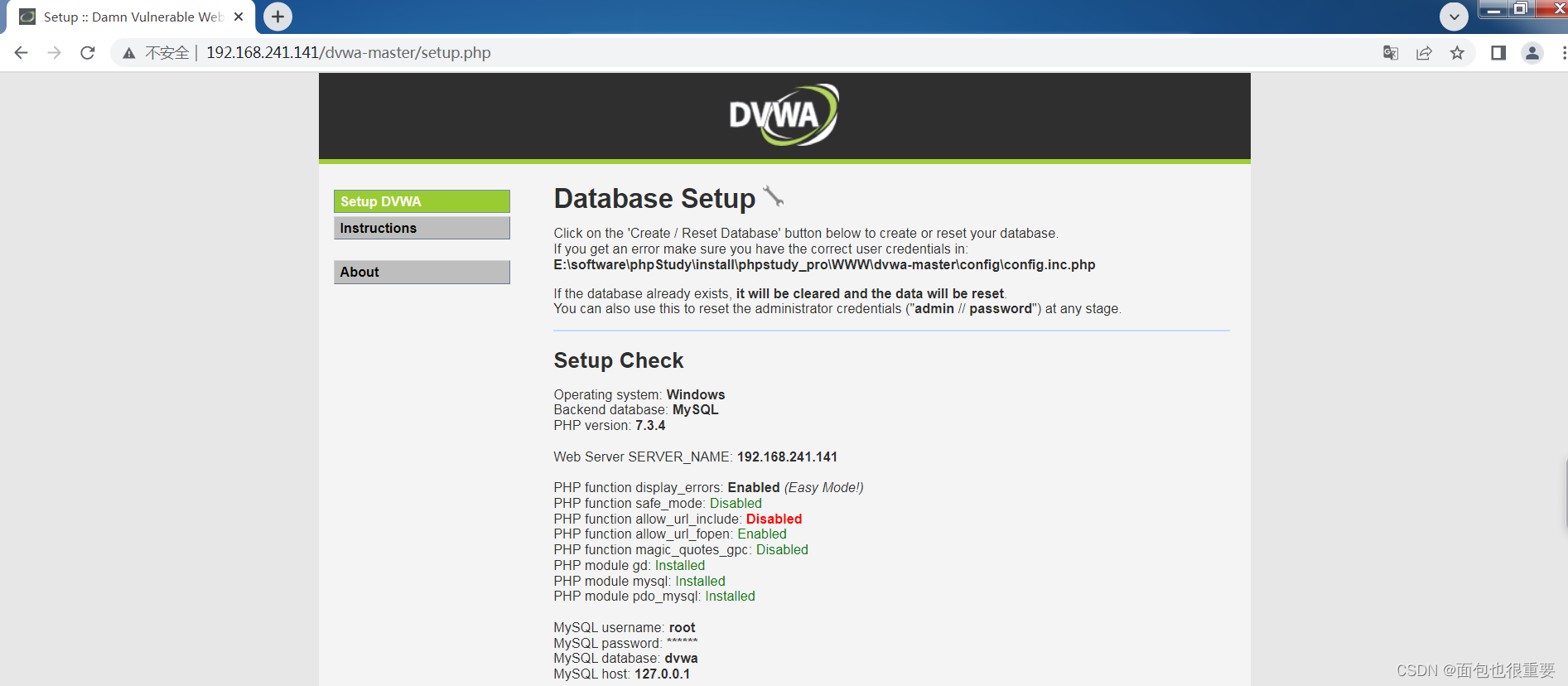

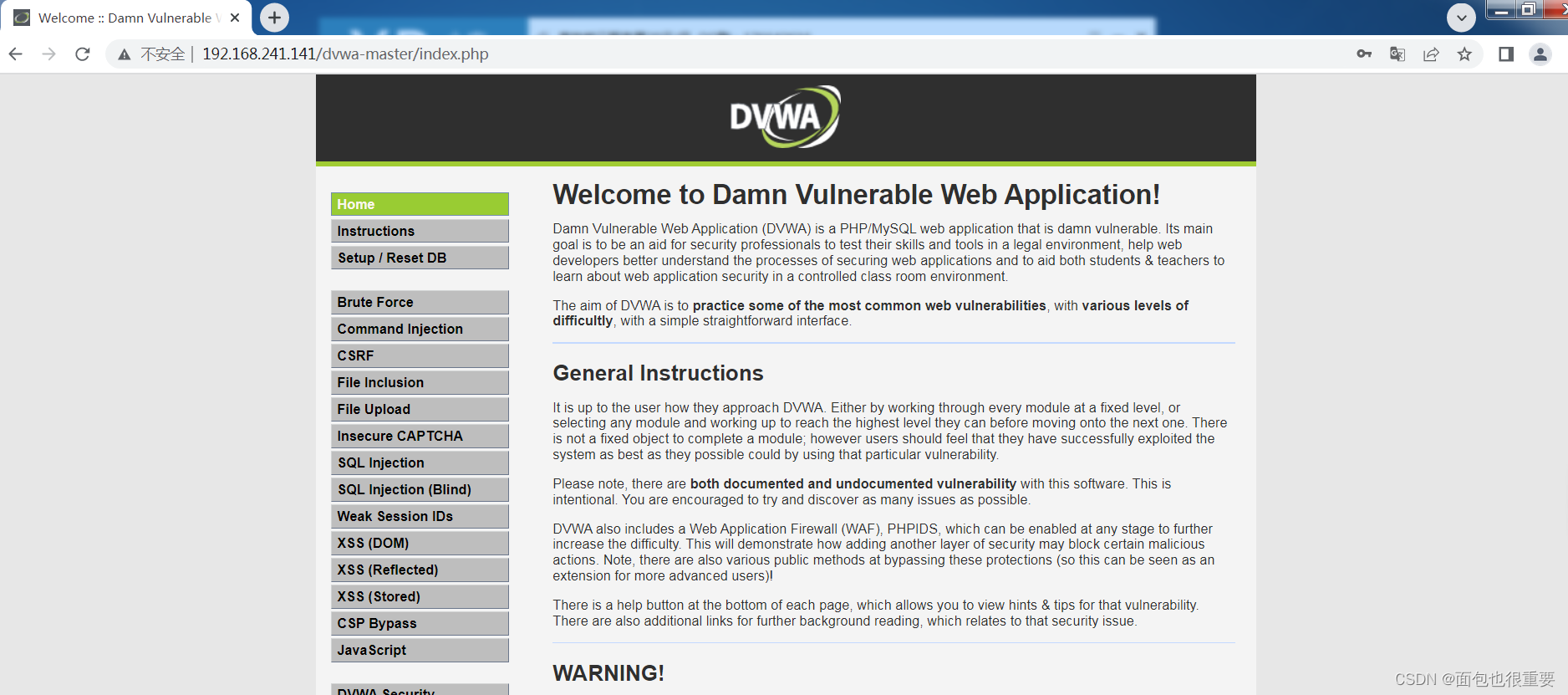

4.打开浏览器查看

访问http://192.168.241.141/dvwa-master/

(中间的IP地址为本机IP)

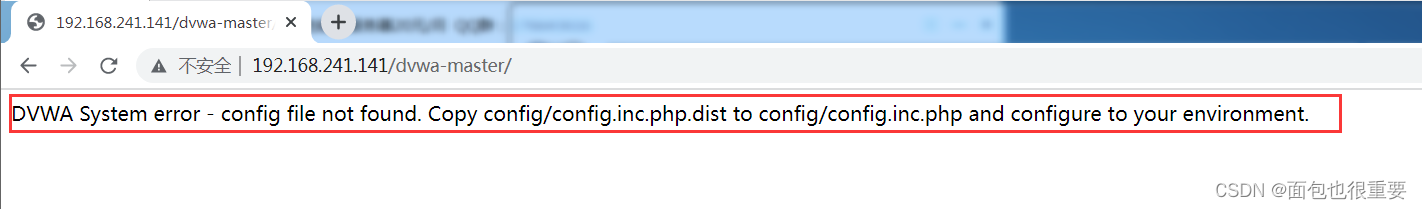

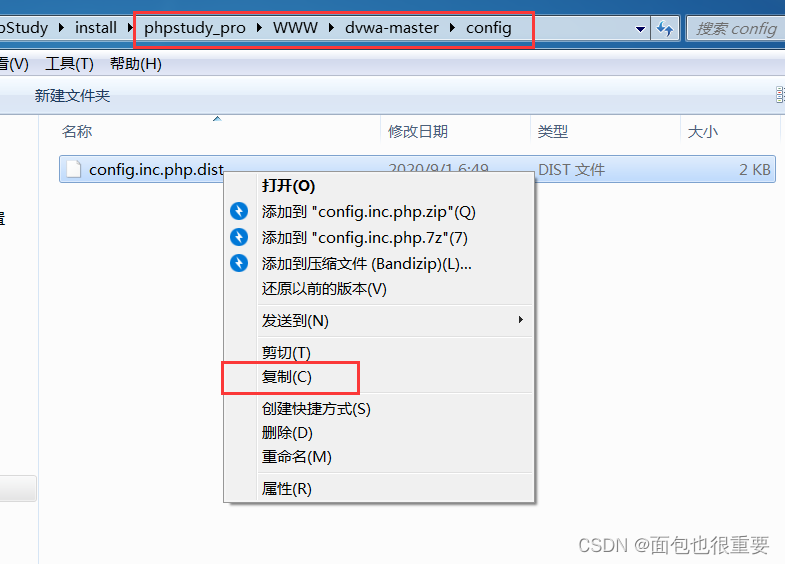

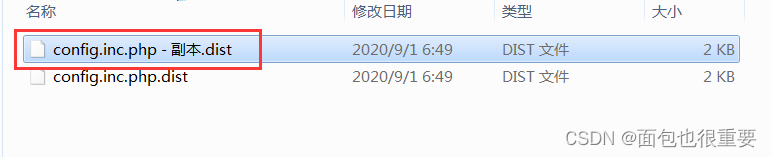

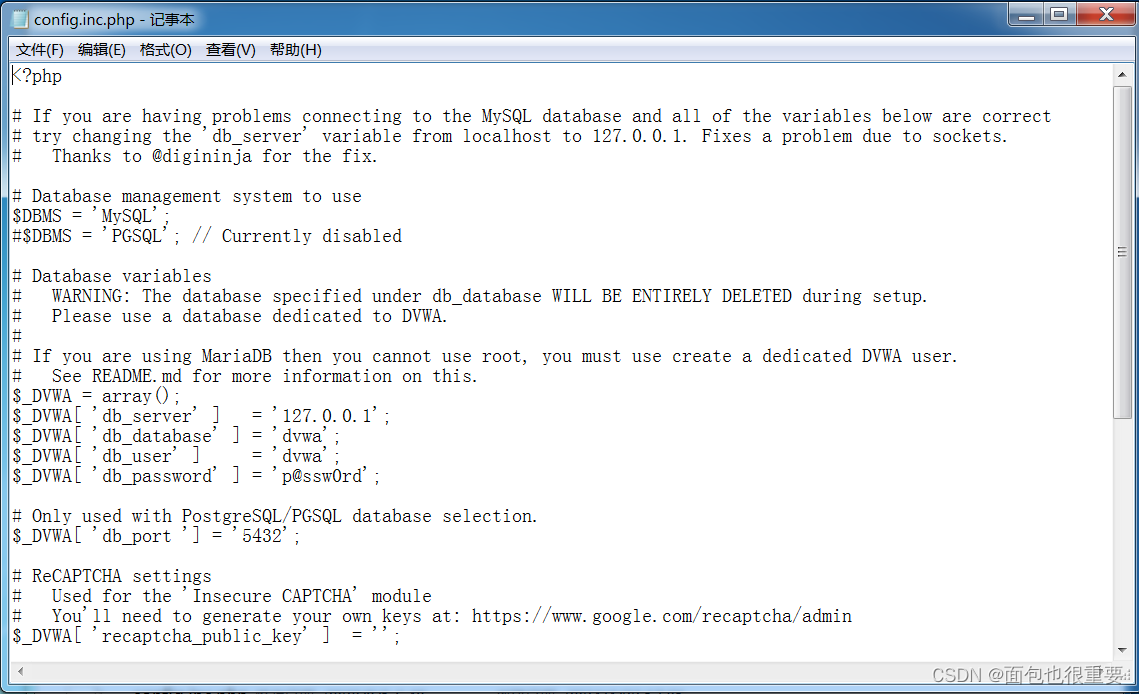

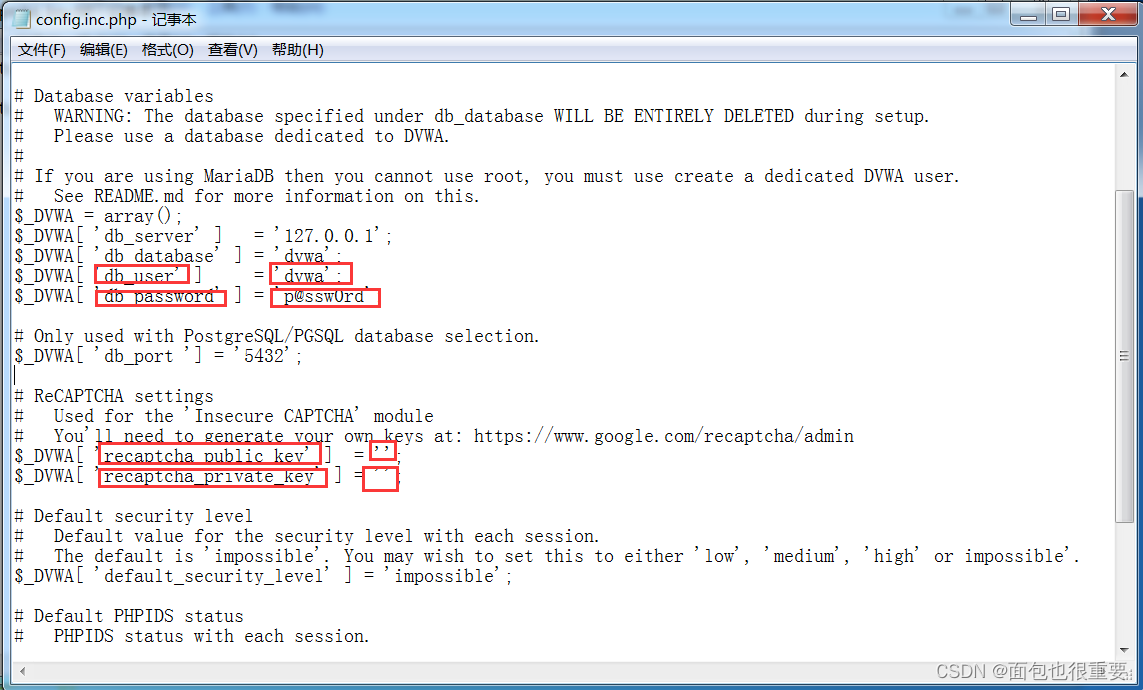

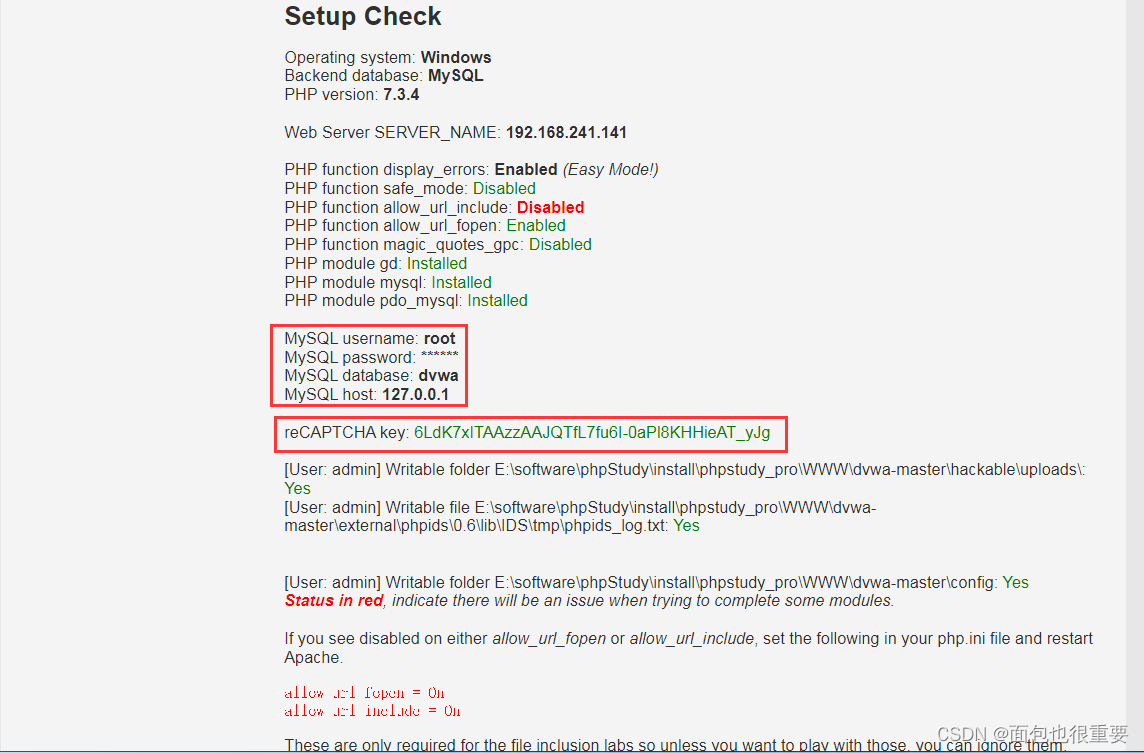

5.根据提示配置相应文件

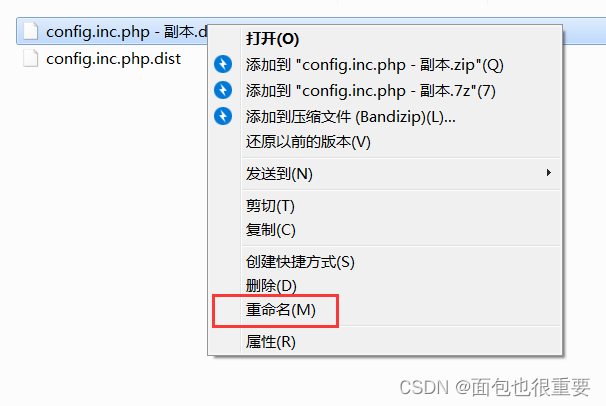

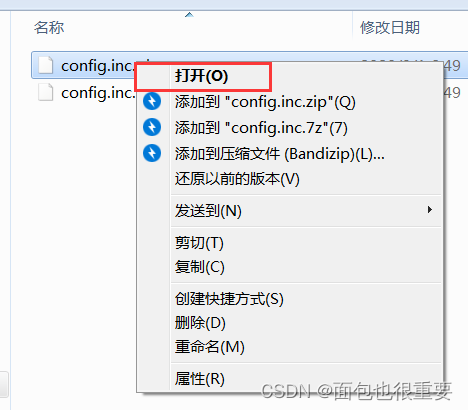

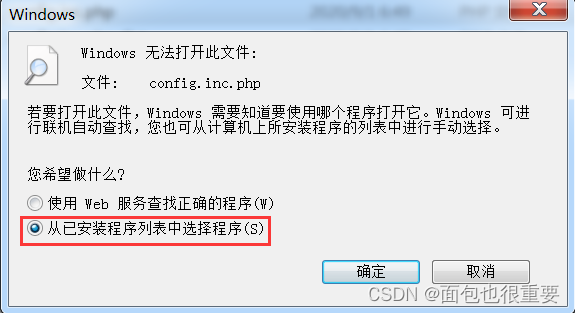

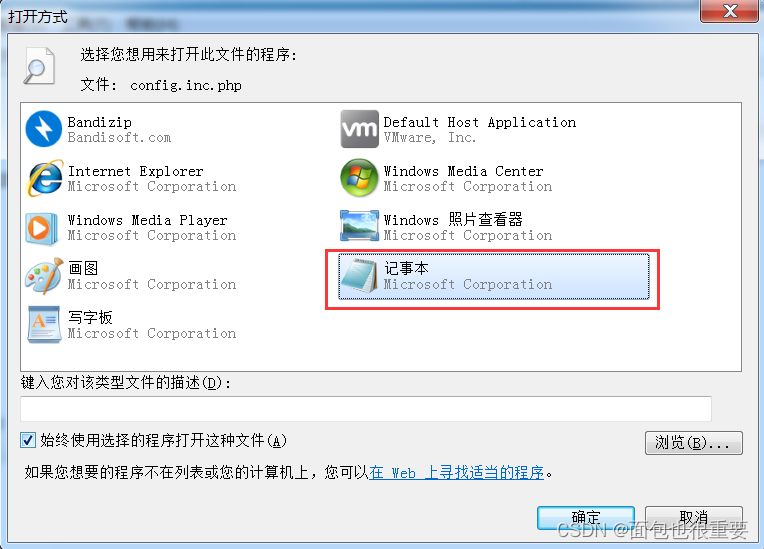

将复制出来的文件的后缀(.dist)删除,使其后缀变成.php。(可理解为重命名为:config.inc.php)

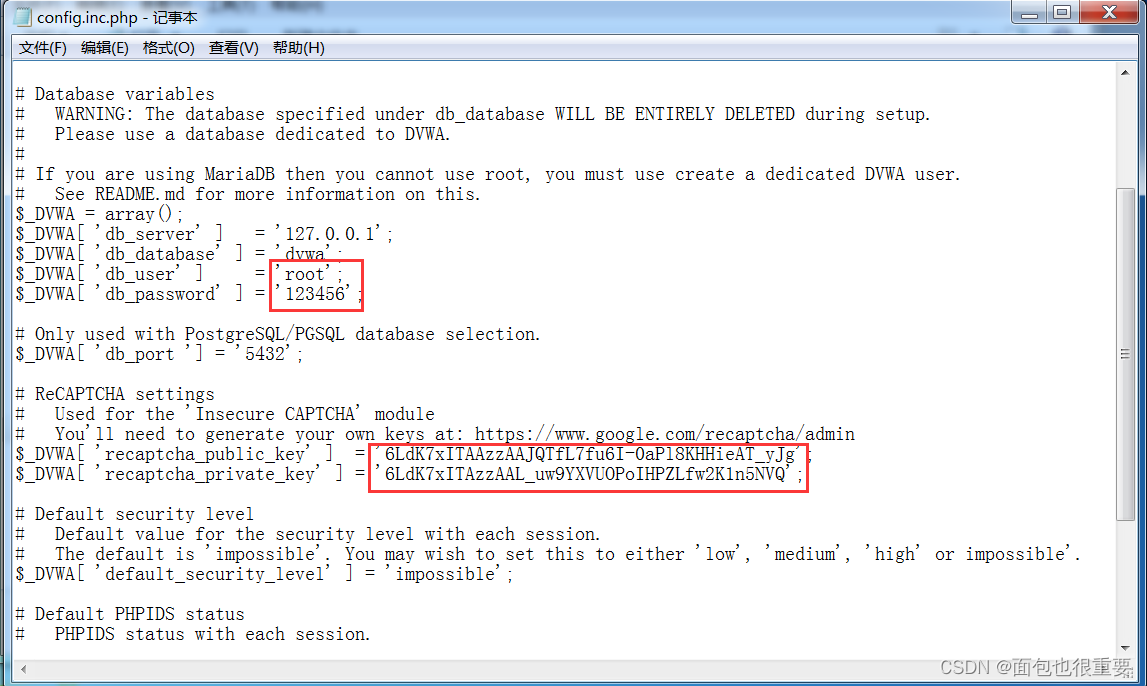

recaptcha_public_key: 6LdK7xITAAzzAAJQTfL7fu6I-0aPl8KHHieAT_yJg

recaptcha_private_key: 6LdK7xITAzzAAL_uw9YXVUOPoIHPZLfw2K1n5NVQ

保存关闭

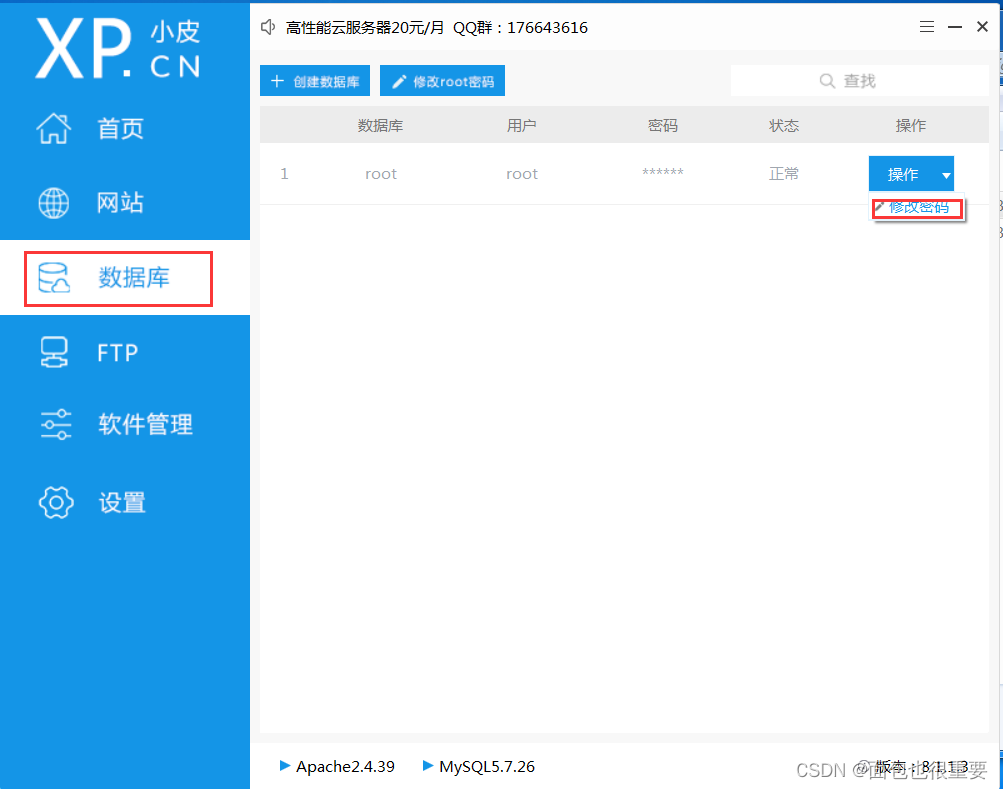

6.根据文件中的配置修改数据库密码

7.再次访问DVWA

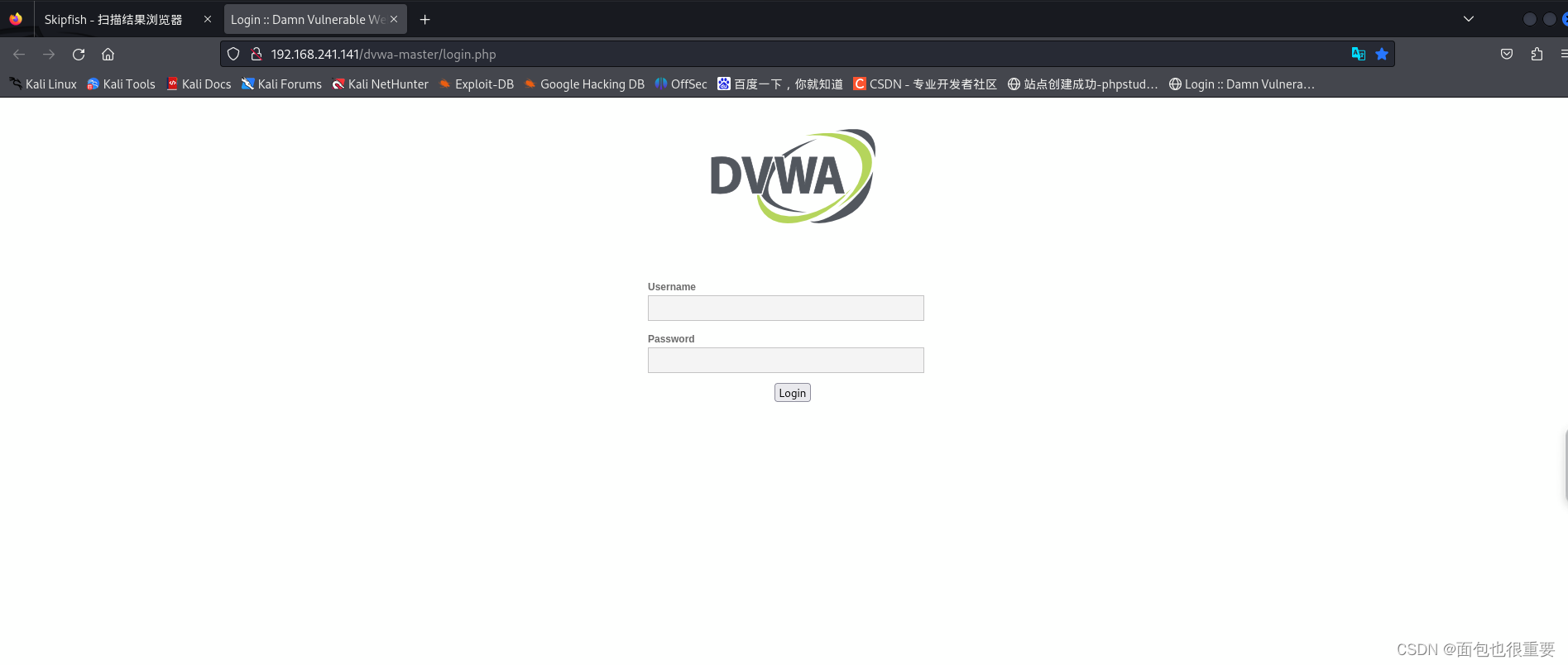

浏览器访问http://192.168.241.141/dvwa-master/

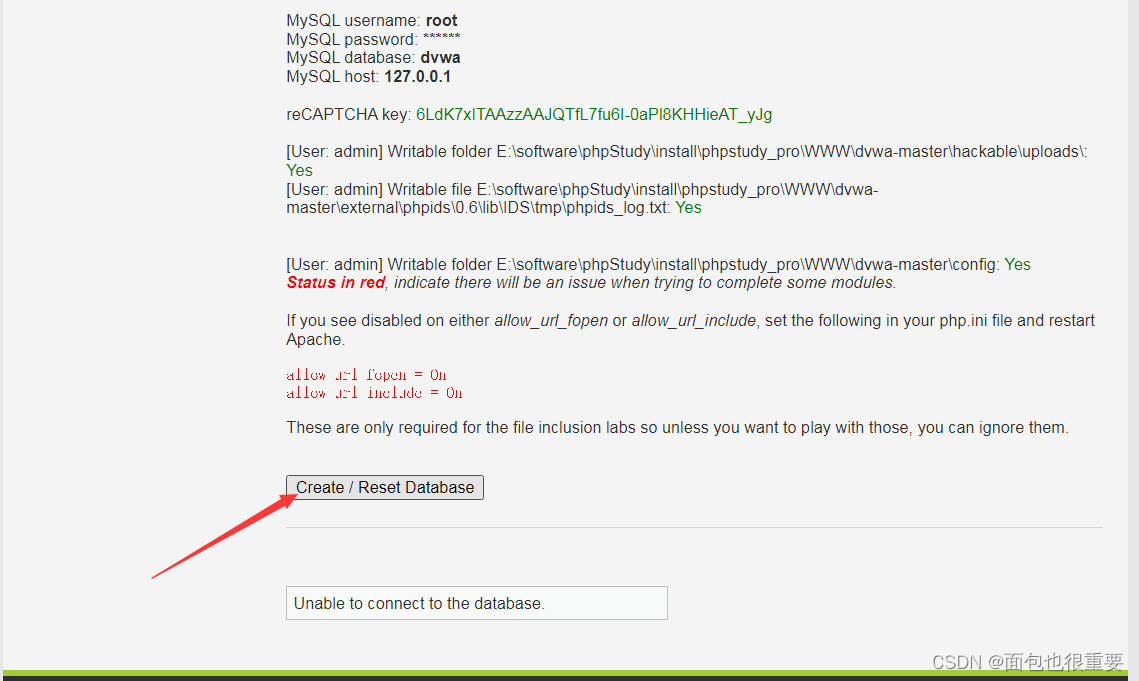

8.点击重置数据库生成页面

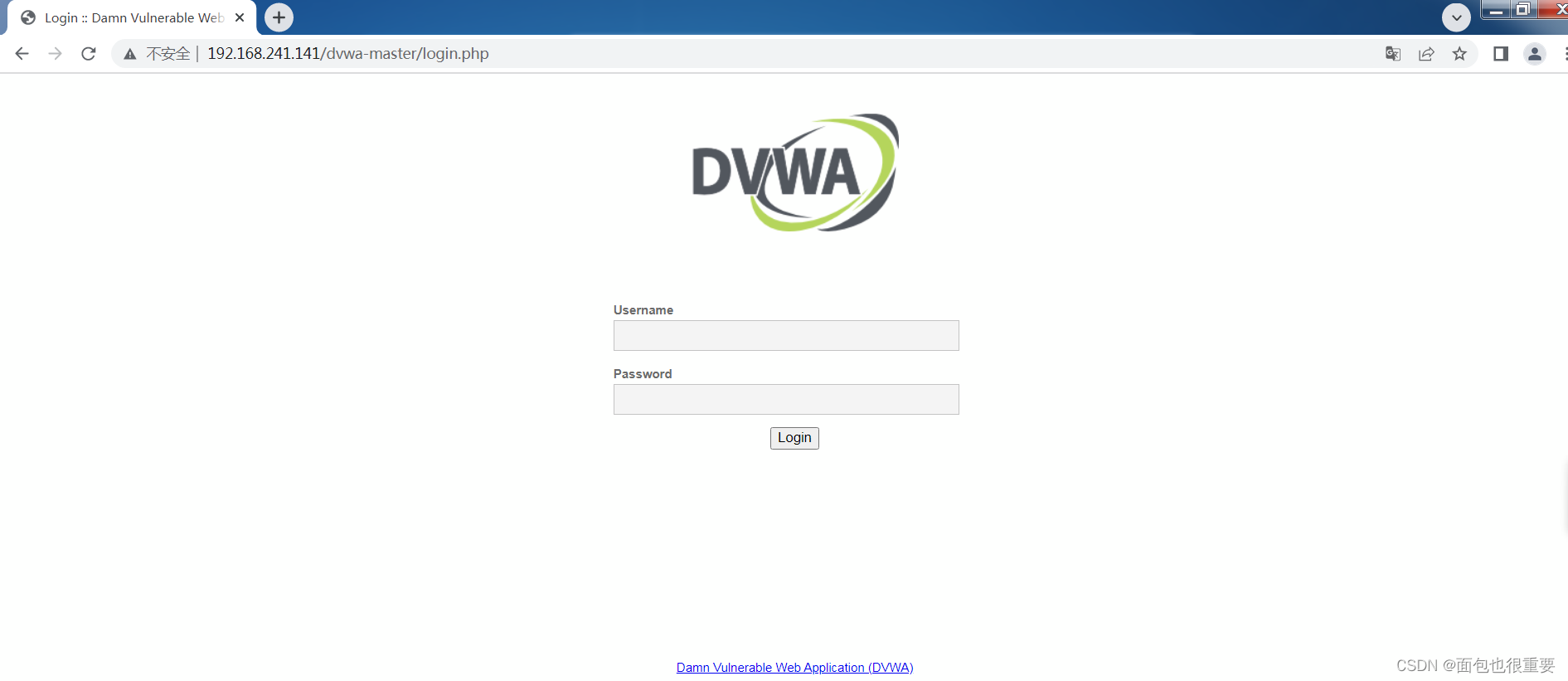

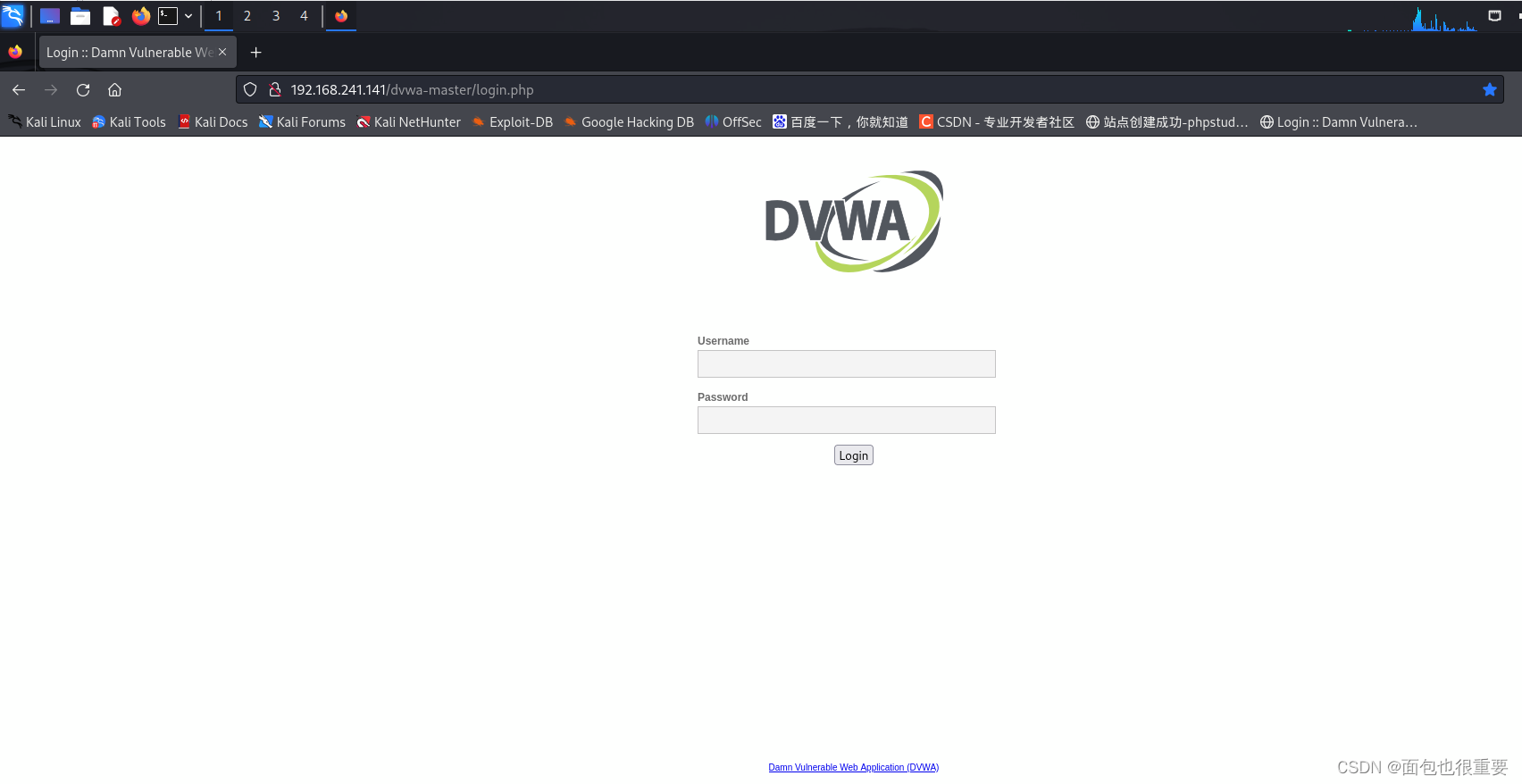

9.登录DVWA

输入用户名和密码:

Username: admin

Password: password

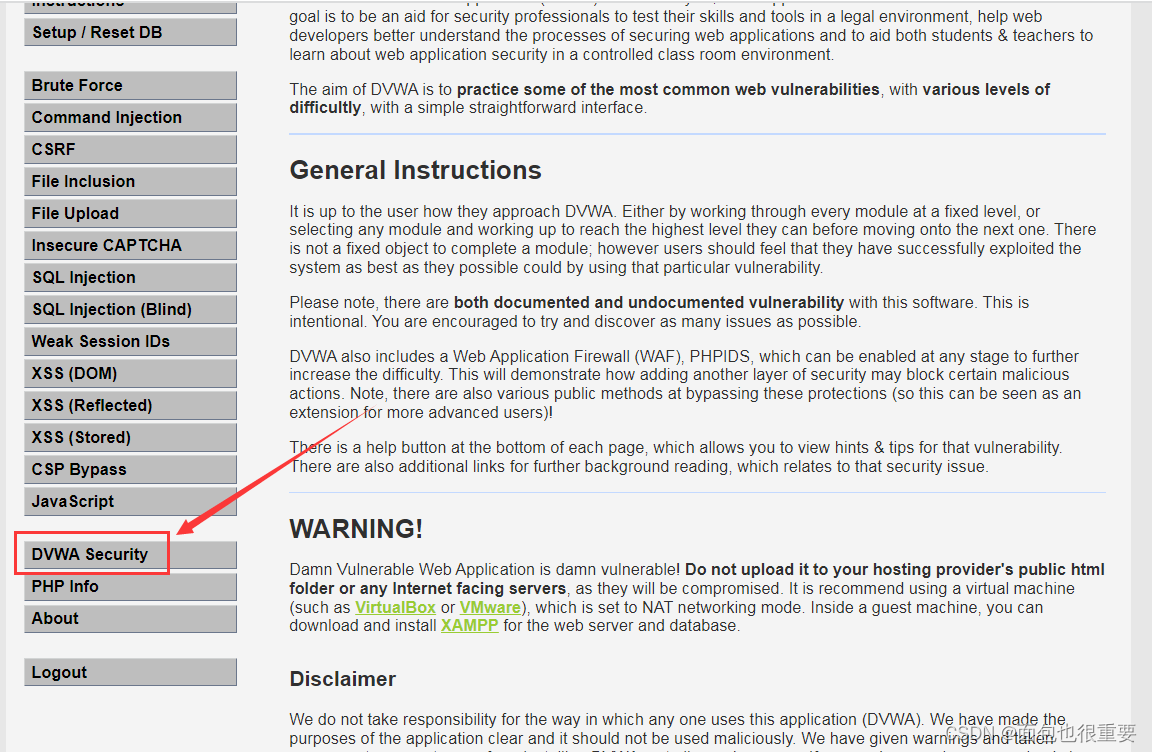

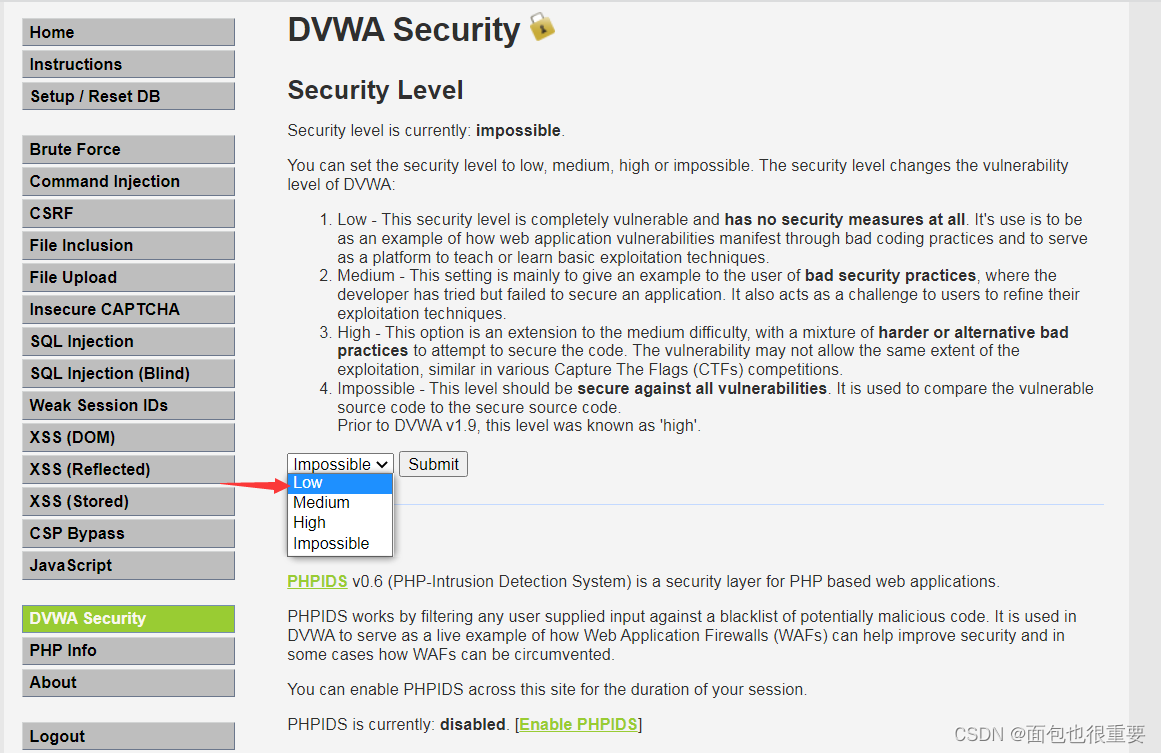

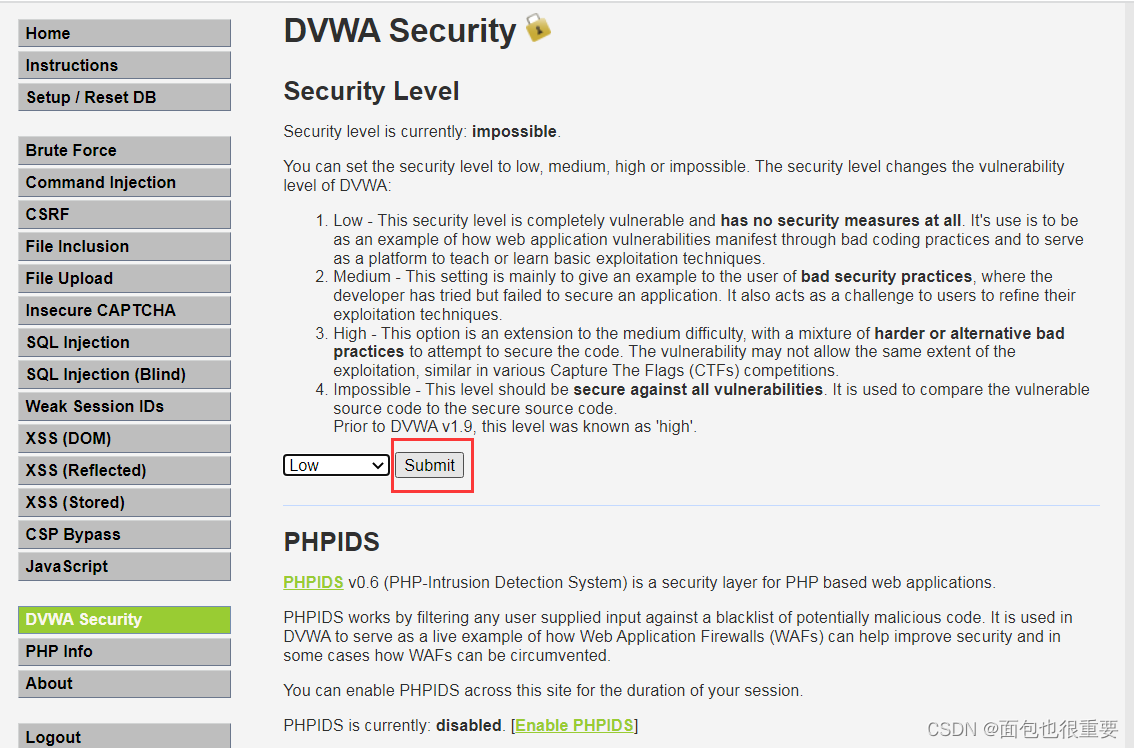

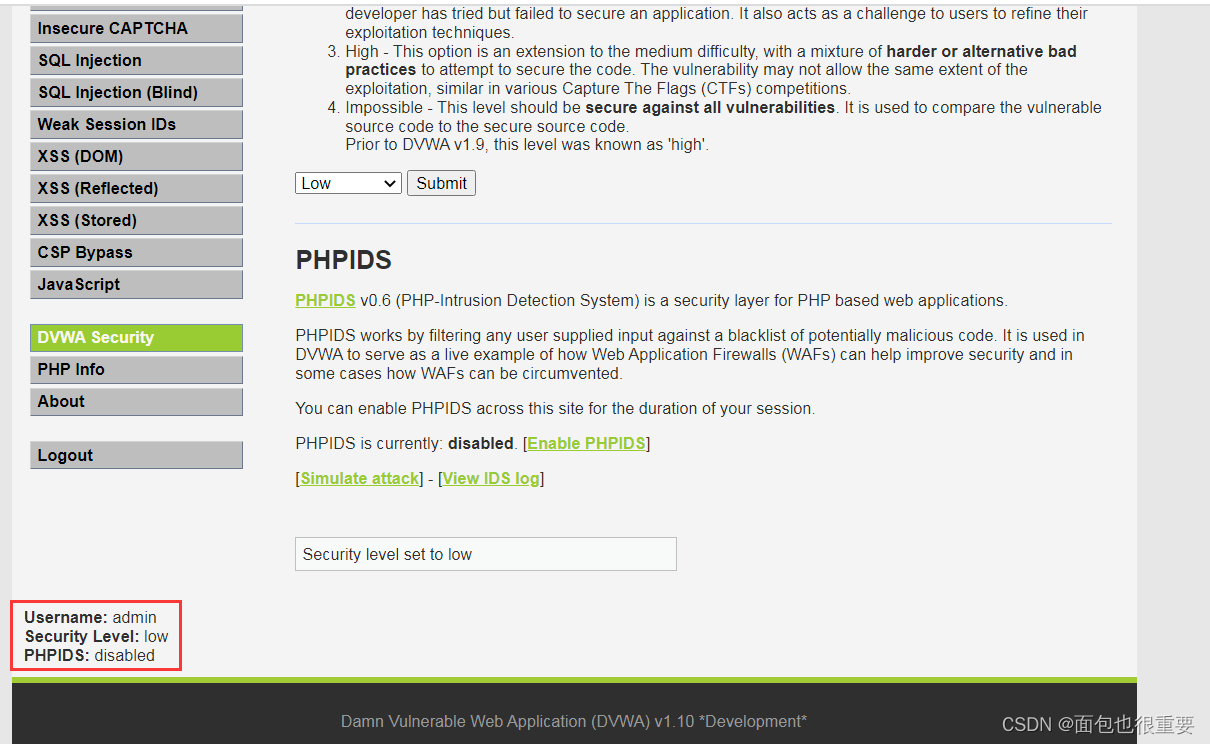

10.修改DVWA安全级别

将安全级别修改为low

11.通过kali也能正常访问DVWA

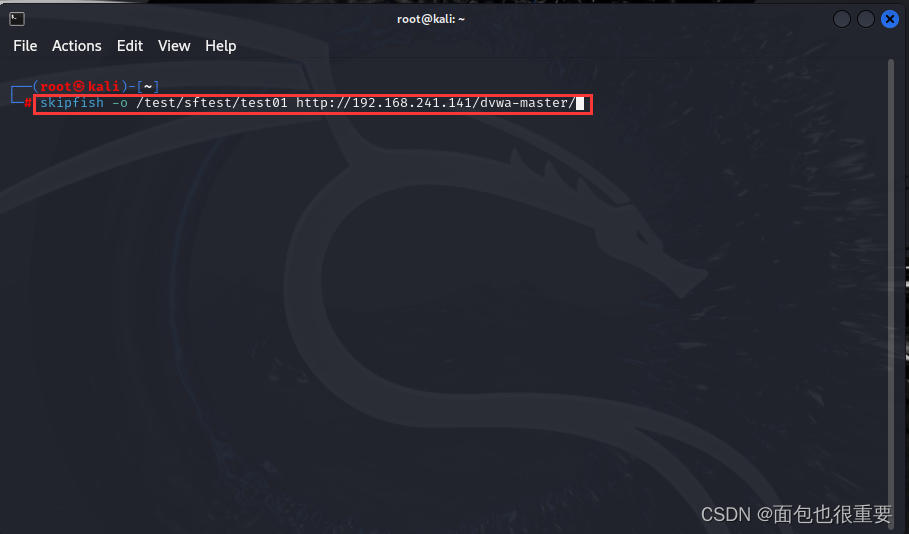

四、skipfish扫描

1.基于爬网扫描(挨个链接深入扫描)

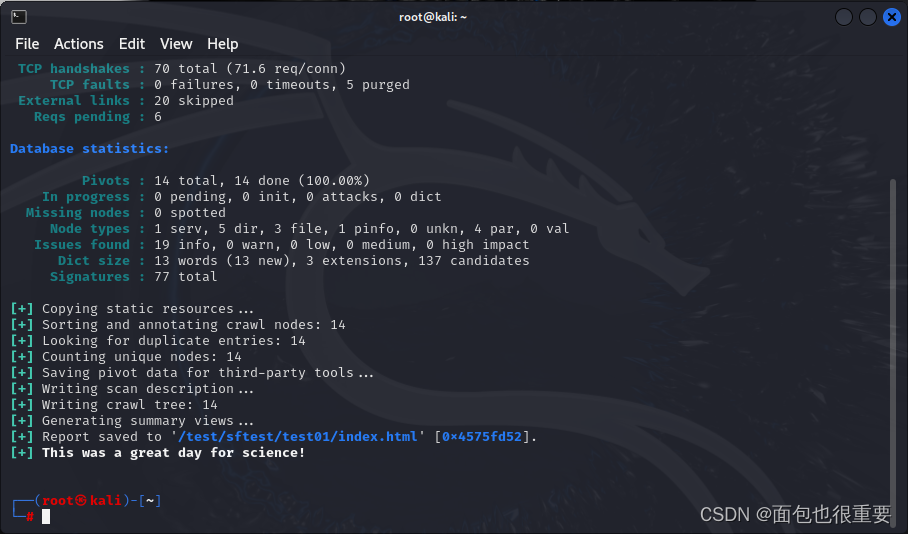

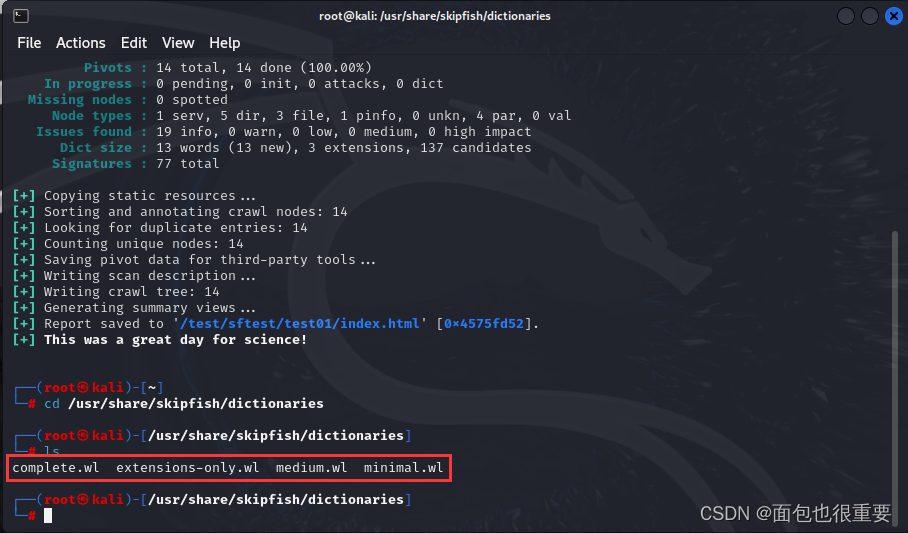

1)终端键入扫描指令执行扫描

skipfish -o /test/sftest/test01 http://192.168.241.141/dvwa-master/

-o 后为扫描结果存放地址

建议提前创建好文件夹用来存放扫描结果

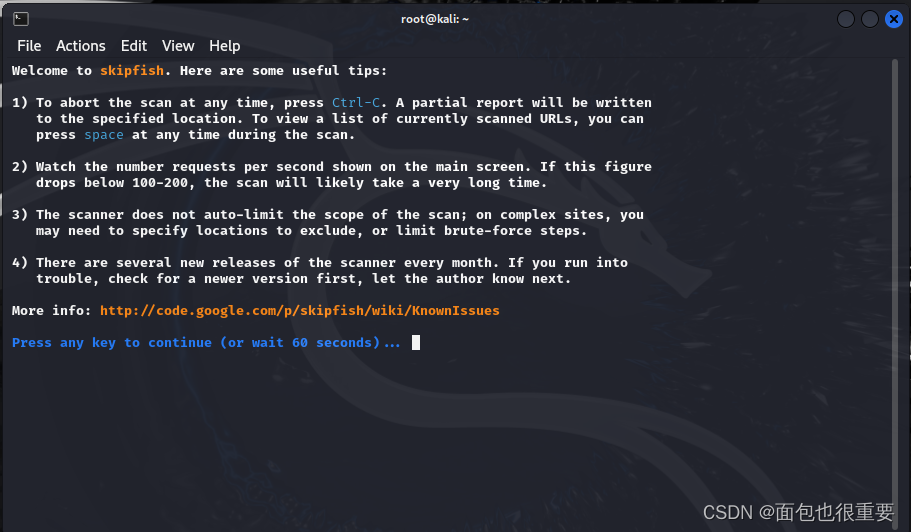

初次运行建议等待

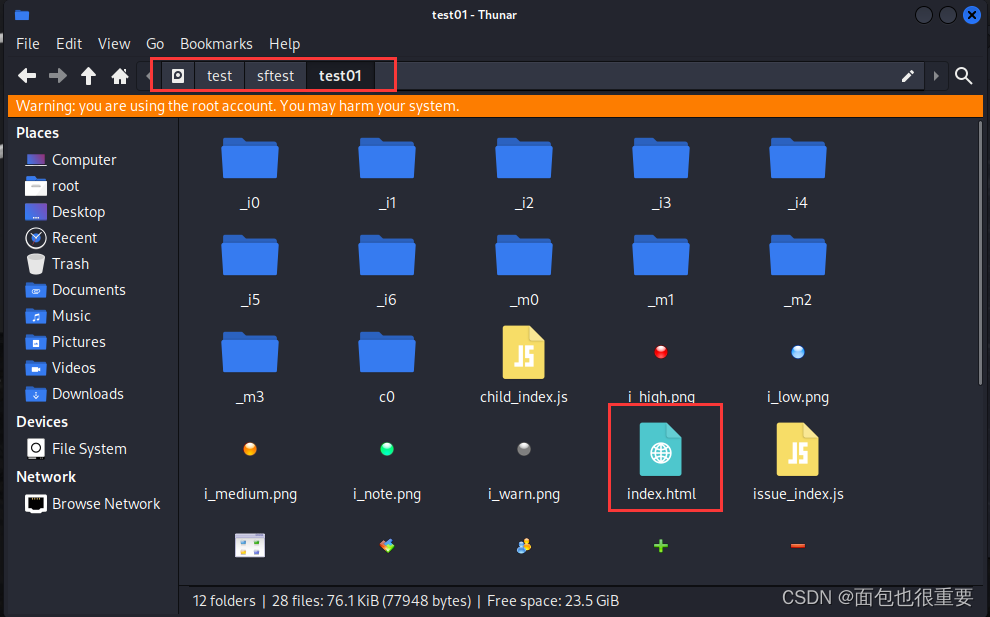

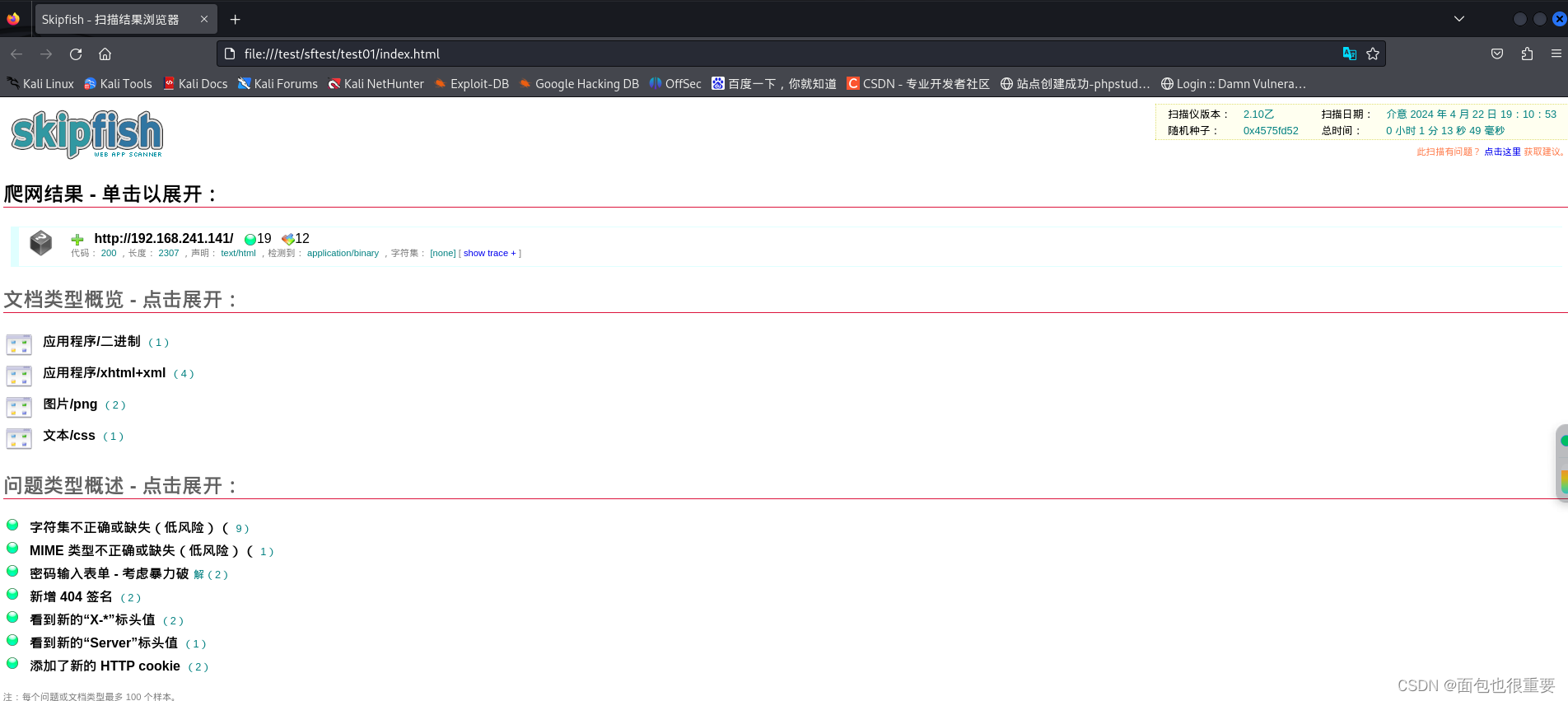

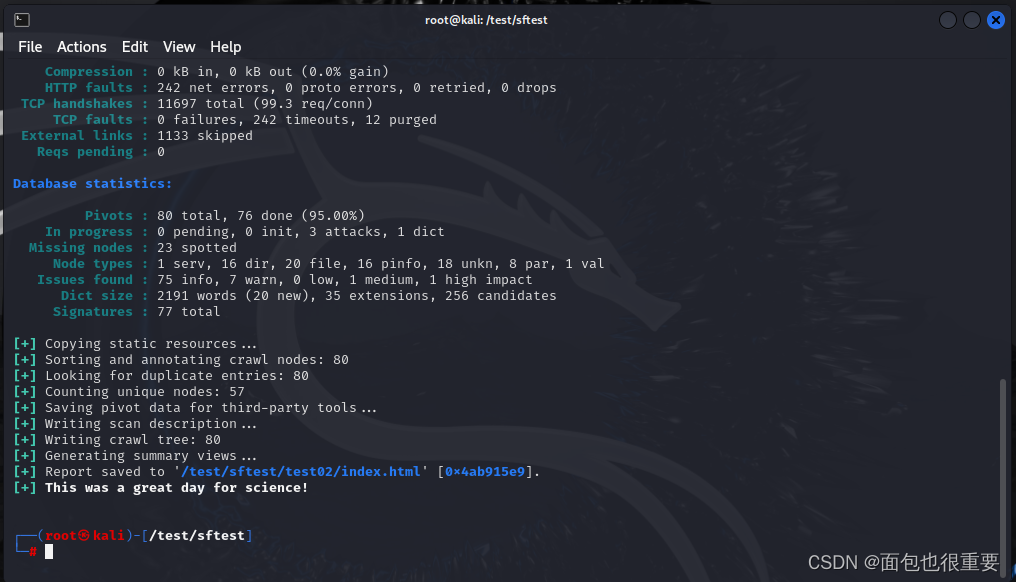

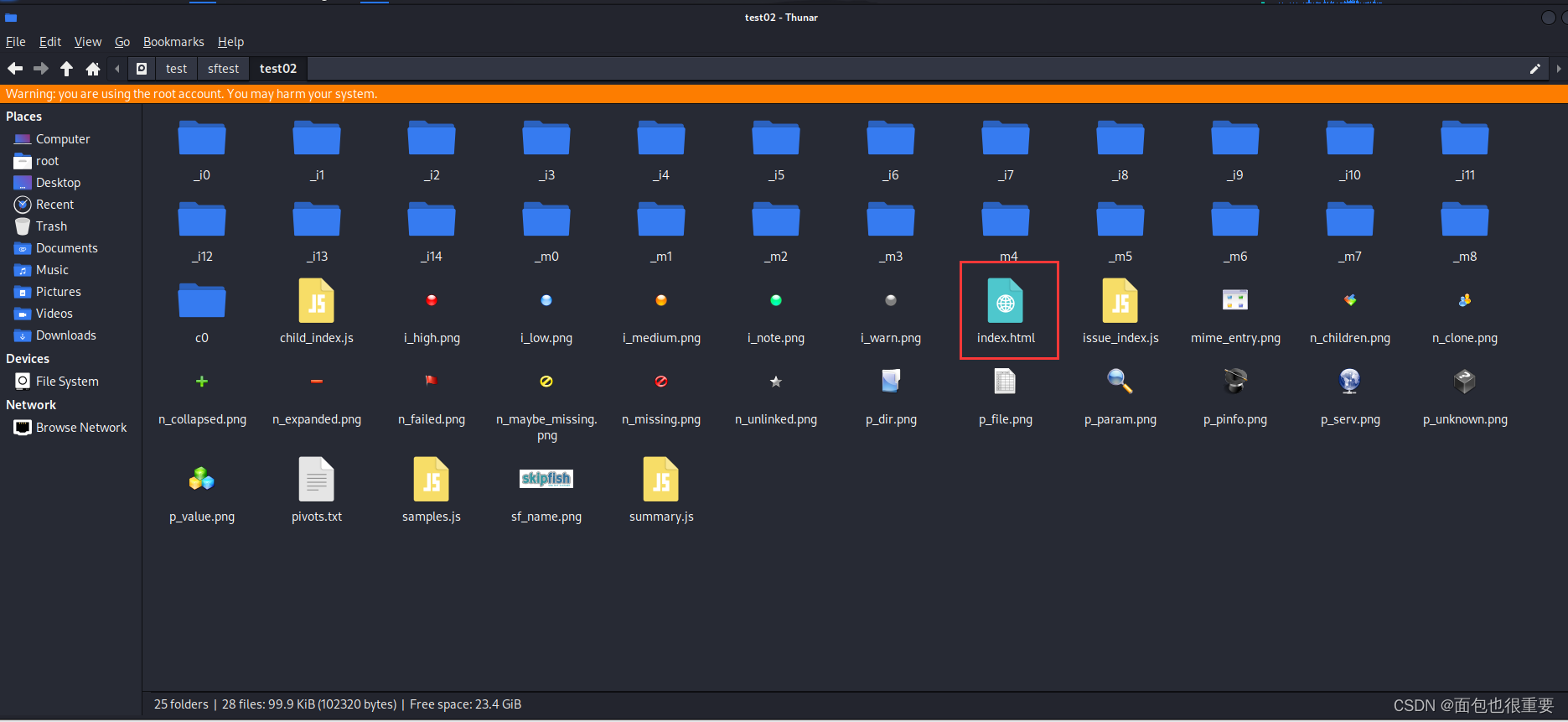

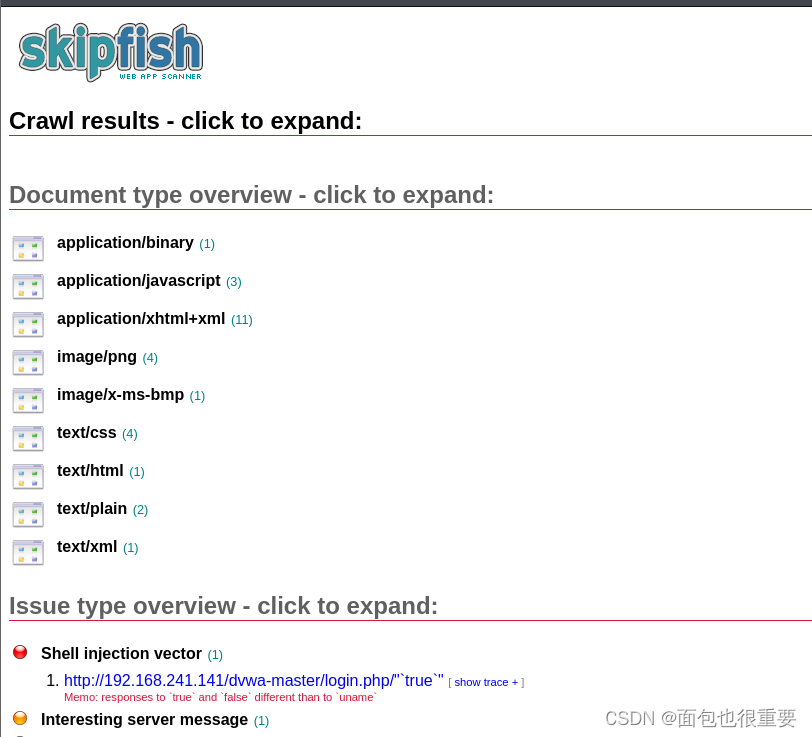

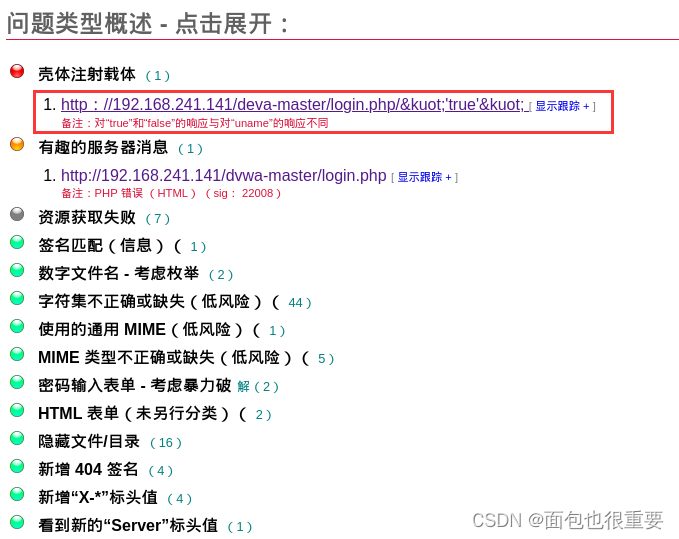

2)查看结果

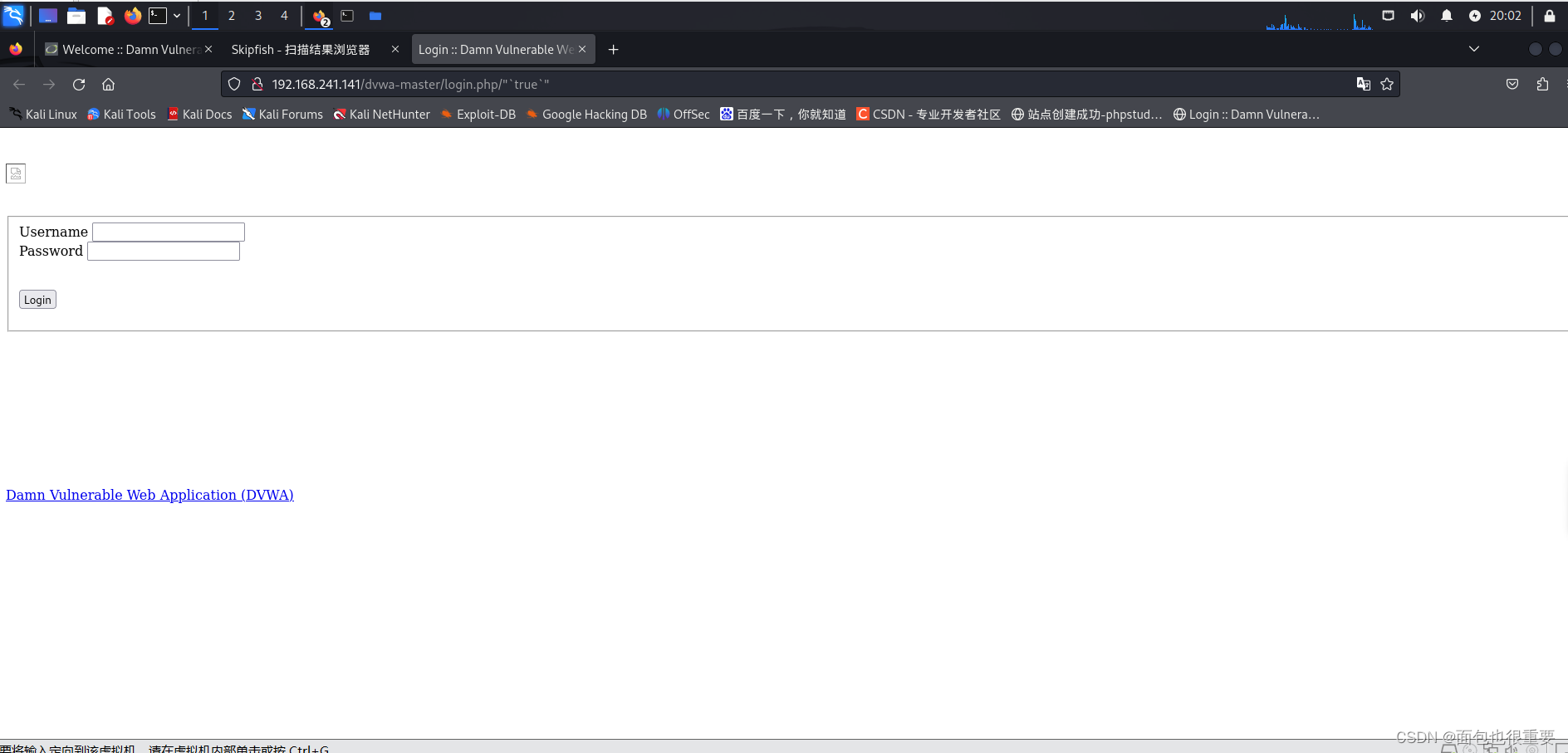

点击一个漏洞查看

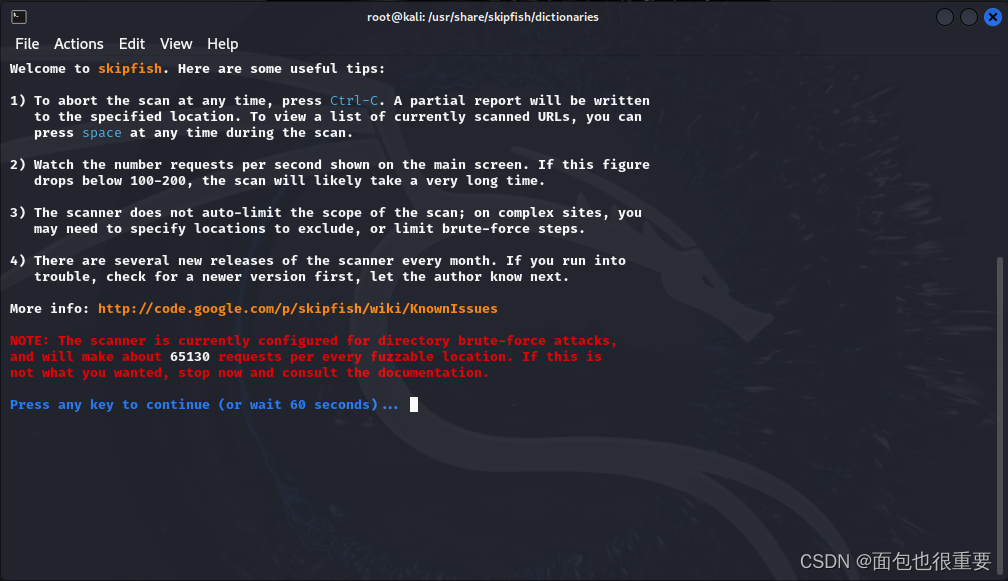

2.基于字典扫描(在URL后加上字典内容拼凑尝试访问,时间长)

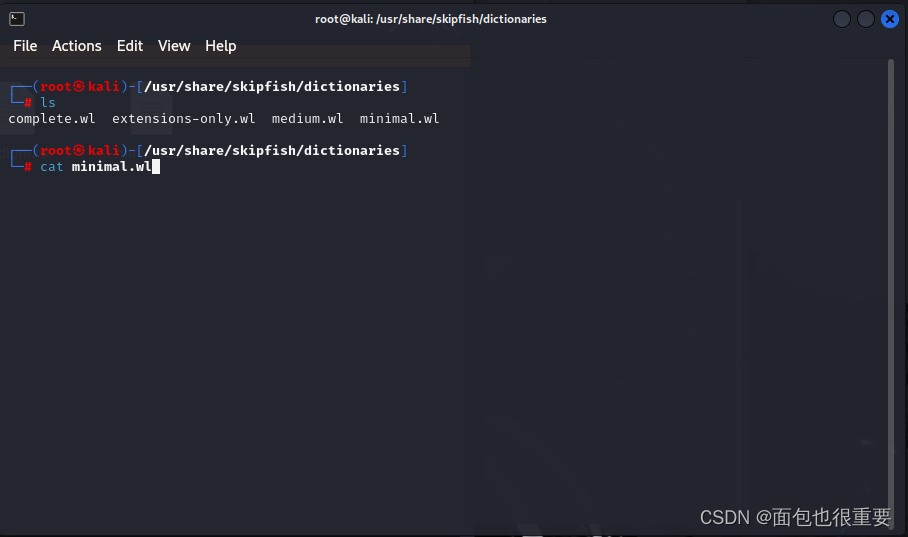

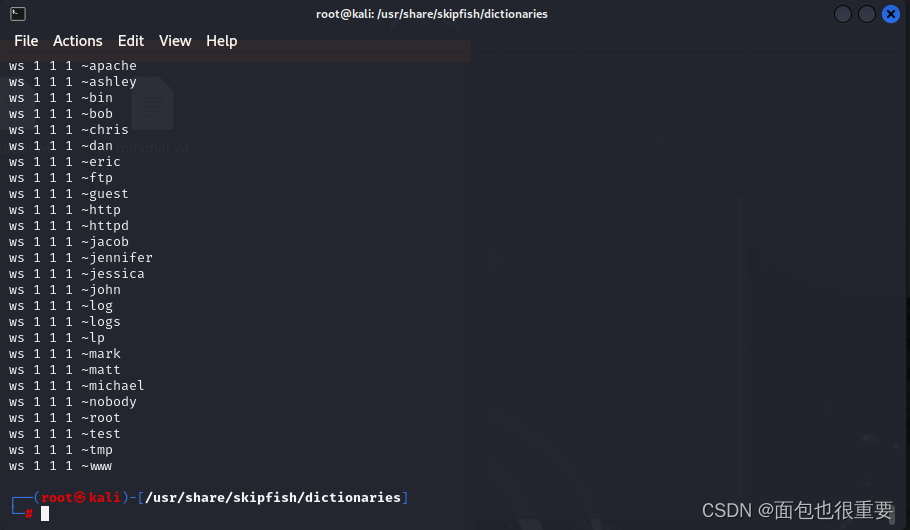

1)查看skipfish本地自带字典

字典地址:/usr/share/skipfish/dictionaries

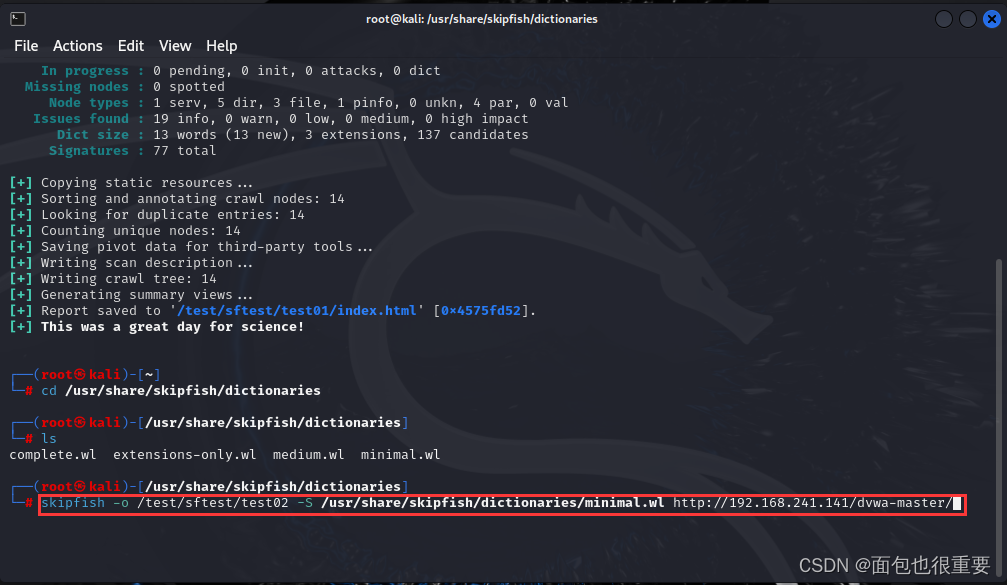

2)终端键入指令,指定字典扫描

skipfish -o /test/sftest/test02 -S /usr/share/skipfish/dictionaries/minimal.wl http://192.168.241.141/dvwa-master/

-S 后为指定的字典

3)查看结果

3.部分拓展

-D www.baidu.com #指定域

-I /dvwa-master/ #指定站点

-l 10 #指定每秒请求数

-m 10 #最大并发数

-A username:password #指定用户名和密码,用冒号分隔

版权归原作者 面包也很重要 所有, 如有侵权,请联系我们删除。