一、前言

Linux勒索病毒(Linux ransomware)是一种最令人恶心的计算机恶意病毒,它以侵入Linux系统,捆绑文件并要求支付赎金才能释放文件为主要目的,破坏用户的数据,造成数据讹诈。勒索病毒又被归类为“阻断访问式攻击”(denial-of-access attack),与其他病毒最大的不同在于攻击方法以及中毒方式。攻击方法主要就是限制受害者访问系统或系统内的数据(如文档、邮件、数据库、源代码等),并以此要挟受害者支付赎金勒索。传播一般还是通过木马病毒的形式传播,将自身掩盖为看似无害的文件,常与其他蠕虫病毒一样利用软件的漏洞在网络间终端互相传播,多见以邮件、程序木马、网页挂马的形式进行传播。Linux勒索病毒它们的存在已经很长一段时间,但安全警示显示最近活跃度是又开始增加的。感染方式也比过去更先进,它们的攻击目标也更广泛,涉及到Linux系统上的多种文件,包括文档、图片、音频和视频文件等。

常见病毒:

- “勒索病毒解密.makop”:跟通用病毒传播方式一样,它通过恶意电子邮件附件、恶意下载链接、感染的软件安装程序或漏洞利用等途径传播。用户可能会通过打开附件、点击链接、下载软件或访问被感染的网站来感染病毒。一旦用户执行了感染病毒的操作,恶意代码将被释放到受感染计算机上。恶意代码可能会使用已知或新发现的漏洞,将自己嵌入到系统中,以便在后台执行。.之后makop勒索病毒开始扫描计算机上的文件,包括文档、图片、视频等。一旦找到目标文件,它会使用强大的加密算法对这些文件进行加密,加密后通常是“.makop”或“.mop”等扩展名出现,用户是无法访问或打开它们的。

- 一般受感染后,文件后缀名都会被改成勒索病毒家族的名称或其家族代表标志,如:GlobeImposter家族的后缀为.dream、.TRUE、.CHAK等;Satan家族的后缀.satan、sicck;Crysis家族的后缀有.ARROW、.arena;常见后缀为:.360、.halo、.malox、.mallox、.maloxx、malloxx、.faust、.kat6、.l6st6r、.babyk、.DevicData-D-XXXXXXXX、.lockbit3.0、.eight、.locked、,locked1、.secret、.[MyFile@waifu.club].mkp、.milovski-V、,makop、devos、eking、.[hpsupport@privatemail.com].Elbie、.Elibe、.[hudsonL@cock.li].Devos、.[myers@cock.li].Devos、.[henderson@cock.li].Devos,[myers@airmail.cc].Devos、.[support2022@cock.li].faust、.[tsai.shen@mailfence.com].faust、faust、.777等勒索病毒;

相关链接:Avast解密工具、深信服、nomoreransom反勒索

二、特征及影响

1)勒索病毒多以windows系统为主要传播对象/首次攻击目标,尤其利用RDP远程桌面最为常见,然后再利用系统漏洞横向传播。多以如下方式传播,包括:

1.通过电子邮件附件传播:病毒可以混入含有恶意程序的电子邮件附件,发送给用户,当用户点击附件时,病毒就会被下载和安装到用户的系统中。

2.通过社交媒体传播:病毒可以嵌入社交媒体中的链接,当用户点击链接时,病毒就会被下载和安装到用户的系统中。

3.通过聊天软件传播:病毒可以用聊天软件发送给用户,当用户点击链接时,病毒就会被下载和安装到用户的系统中。

2)Linux平台病毒问题主要为蠕虫病毒、勒索病毒、后门病毒,其中蠕虫病毒占比近半。在蠕虫病毒中最主要的恶意行为是恶意挖矿,恶意挖矿所需的技术和攻击成本较低,这些挖矿程序在后台静默运行,抢占系统大部分资源,造成系统卡顿,影响正常使用,为攻击者带来客观收益,这也是近年来此类蠕虫病毒泛滥的主要原因;Linux平台病毒传播主要通过漏洞和弱口令暴破进行,暴破传播主要以SSH暴破为主,漏洞传播主要以各种RCE漏洞为主。有些病毒感染进来后,会对内网进行扫描,如果发现目标存在漏洞,将对目标进行攻击,植入后门、挖矿等病毒模块,被利用的漏洞往往远程执行Shell脚本进行横向传播,且inux平台病毒通常具有一定的持久化手段来进行自我保护,给防御和查杀带来困难。

对于勒索病毒来说,Linux中,大部分勒索病毒自身并不携带任何传播手段,由攻击者进行人工渗透入侵,攻击成功后上传勒索病毒模块,通过加密和窃取数据的方式对企业或单位进行敲诈勒索,Linux勒索病毒具有以下特征:

1.它可以侵入Linux系统,捆绑文件,并要求支付赎金以释放文件。

2.它可以在Linux系统上传播,通过多种方式感染计算机:例如,通过邮件附件、社交媒体、聊天软件等。

3.它可以攻击多种文件,包括文档、图片、音频和视频文件等。

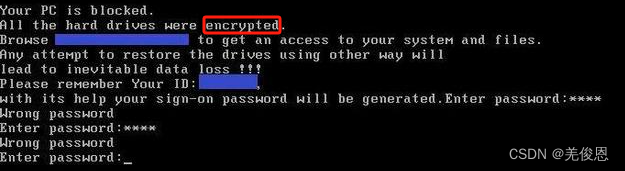

4.它会显示一个要求用户支付赎金的消息,要求用户支付比特币作为赎金才能恢复被捆绑的文件。

5.一般情况下,一旦遭到勒索攻击的直接后果就是生产业务停服(关键文件无法访问),报错类似勒索的信息;受感染的文件被加密后会被删除,用户通常会在当下无法使用的文件的文件夹中看到一个包含付款说明的文本文件,比较隐蔽,只有当尝试打开其中一个加密文件时,才可能会发现问题,我们可多注意下异常的后缀;另外,某些(但非所有)类型的加密软件会显示“锁屏”。

Linux平台病毒常见的持久化手段:

- 定时任务:这是Linux病毒常用的持久化手段,可通过向crontab目录写入定时任务的方式,来定期执行Shell脚本,往往伴随着大量外访链接,即时手动清除了,后门程序仍可自动创建定时任务。 \

- 添加为Linux系统服务,在systemd/system目录下为病毒模块创建一个服务配置文件,系统启动后,病毒会自动运行; \

- 常伪装成系统进程:后门陈旭会创建了多个进程来防止主进程被关闭和防止病毒模块被删除,这类持久化进程往往难以排查;

三、防护

1)防护手段

1.安装杀毒软件:安装杀毒软件和其他安全软件,并及时更新其病毒库,以防止病毒的传播和感染。

2.及时修补漏洞,减小暴露面:及时扫描和修复系统中的安全漏洞,及时安装操作系统和应用程序的安全更新,以弥补已知漏洞,防止病毒的入侵,减少受到攻击的风险。修改默认端口如SSH、Redis、FTP、MySQL等,防止被扫描器暴破;

3.使用强密码:使用强度足够高的密码,避免系统和各个软件使用相同的密码,以防止攻击者破解密码,从而获取系统访问权限。严格控制Root权限,日常操作不要用Root权限进行;

4.定期备份数据:定期将重要数据备份到安全的外部设备或云存储中,确保备份是自动的并进行多个版本的保存。

5.谨慎打开附件和链接:避免打开来自不明寄件人的电子邮件附件,以及点击怀疑链接,因为这可能是传播恶意软件的重要途径之一。

6.安装可信安全软件:使用强大的安全软件来检测和拦截恶意软件的入侵尝试。

7.网络安全意识教育:教育员工、家庭成员等有关网络安全的基本知识,以减少被社会工程攻击的风险。

8、开启服务器双因子身份验证(Two-Factor Authentication,2FA)或开启ssh的多因素身份验证(MFA);2FA 和 MFA 之间的主要区别在于,2FA 仅需要一种额外的身份验证因素。另一方面,MFA 可以尽可能多地使用应用程序所需要的身份验证因素来验证用户身份的真实性。虽然2FA 的安全层面存在瑕疵,大多数网络攻击都来自远程位置,这使得 2FA 成为保护企业相对有用的工具。它通常可防止攻击者使用被盗用户的凭证和密码访问应用程序或系统,比仅依靠密码更安全。攻击者也不太可能获取用户的第二认证因素,特别是涉及生物特征识别的因素。一般对ssh服务器,使用使用“Google Authenticator”应用程序实现;

\1、dnf install google-authenticator -y2、添加时间同步服务:此操作可以确保客户端和服务器之间的时钟同步,以便验证成功。 3、配置sshd和libpam-google-authenticator服务以实现双因子认证:ChallengeResponseAuthentication选项设置为“yes” 4、创建libpam-google-authenticator用户:useradd libpam-google-authenticator 5、编辑/etc/pam.d/sshd文件以启用双因子认证,auth required pam_google_authenticator.so nullok \n auth required pam_permit.so \\如果希望所有用户都必须使用MFA,请删除“nullok”;并生成双因子验证密钥:google-authenticator //生成双因子验证密钥,选择基于时间的身份验证令牌。基于时间的身份验证令牌将每30秒生成一个新代码;

2)防护工具

1、勒索病毒解密.makop” :通过分析病毒的加密算法,然后使用特定的密钥来解密加密的文件。它首先会搜索系统中被加密的文件,然后识别出病毒的加密算法,最后使用特定的密钥来解密文件。它可以有效抵御新出现的勒索病毒,防止新的文件被加密,支持多种文件格式,可以解密 doc,pdf,ppt,xls,mp3,jpg 等多种文件。它主要应用于被勒索病毒加密的文件解密,它能够有效恢复被加密的文件,让用户可以重新访问这些文件。

2、专业查杀软件:windows可选火绒,比如:HRkill专杀工具;PCHunter、AntiRansomware 2023,AVG防病毒

3、Linux杀毒:Clamav(反病毒工具包,跨平台的;适用于 Linux,Windows和Mac OS X)、图形端:ClamTk GScan(),火绒安全企业版linux终端产品,Rootkit(木马后门工具)检查,使用chkrootkit,RKHunter(专业的检测系统是否感染rootkit的工具)、AVG反病毒(免费)、zonealarm(免费)、Avast Antivirus反勒索、Sophos(守护使) INTERCEPT X、CAVL防病毒(Comodo Anti-virus For Linux )、F-PROT For Linux(冰岛);另外很多厂商都研发了自己的安全EDR产品(端点检测与响应 ),也可以帮助用户解决病毒困扰;

4、Linux防火墙:ClearOS(面向中小企业和分布式环境)、OpenWRT(基于iptables,专为网络和路由器而设计)、IPFire;

- Gscan:Gscan是一款使用Python3基于web渗透测试开发的信息收集扫描器,其融合了大部分的信息收集能力于一体。如常见的主机探活、端口扫描、目录扫描、邮箱收集等,同时还提供接口用于拓展其漏洞扫描能力。Gscan旨在为安全应急响应人员对 Linux 系统排查时提供便利,实现主机侧 Checklist(检查表) 的自动全面化检测,根据检测结果自动数据聚合,进行黑客攻击路径溯源。目前程序只针对Centos进行开发测试,其他系统并未做兼容性,扫描结果仅做参考;

#Gcan安装

yum installgit python3 python3-devel gcc-c++ gcc make-ygit clone https://github.com/grayddq/GScan.git

cd GScan

python3 GScan.py -h#帮助#使用默认安全扫描

python3 GScan.py #会生成 ./GScan/log/gscan.log 文件#完全扫描

python3 GScan.py --full

python GScan.py --sug--pro#chkriotkit检测:若出现 infected,则说明检测出系统后门

https://src.fedoraproject.org/repo/pkgs/chkrootkit/chkrootkit-0.57.tar.gz/sha512/ff35f01042bc68bdd10c4e26dbde7af7127768442c7a10f114260188dcc7e357e2c48d157c0b83b99e2fd465db3ed3933c84ae12fa411c5c28f64b955e742ff7/chkrootkit-0.57.tar.gz

tar zxvf chkrootkit-0.57.tar.gz

cd chkrootkit-0.57

make sense

cp-r chkrootkit-* /usr/local/chkrootkit

/usr/local/chkrootkit/chkrootkit -h#帮助#注:chkrootkit在检查rootkit的过程中使用了部分系统命令,因此,如果服务器被黑客入侵,那么依赖的系统命令可能也已经被入侵者替换,此时chkrootkit的检测结果将变得完全不可信。为了避免chkrootkit的这个问题,可以在服务器对外开放前,事先将chkrootkit使用的系统命令进行备份,在需要的时候使用备份的原始系统命令让chkrootkit对rootkit进行检测。

./chkrootkit |grep INFECTED

#chkrootkit依赖命令mkdir /usr/share/.commands #创建一个存储这些命令的隐藏目录cp-pr`which --skip-alias awkcutechofindegrepidheadlsnetstatps strings seduname` /usr/share/.commands

/usr/local/chkrootkit/chkrootkit -p /usr/share/.commands/ #参数-p,指定chkrootkit检测时使用系统命令的目录,chkrootkit指定使用原始命令扫描检测#RKHunter检测:http://rkhunter.sourceforge.net/,参考: http://www.rootkit.nl/articles/rootkit_hunter_faq.htmlwget https://nchc.dl.sourceforge.net/project/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.tar.gz

tar zxf rkhunter-1.4.6.tar.gz

cd rkhunter-1.4.6

./installer.sh --install

./rkhunter -c#即--check必选参数,表示检测当前系统,–cronjob作为cron任务定期运行,–summary显示检测结果的统计信息,–sk, –skip-keypress自动完成所有检测,跳过键盘输入

./rkhunter --update#更新病毒库

./rkhunter --checkall

./rkhunter --check --skip-keypress

#加入定时任务30 08 * * * root /usr/local/bin/rkhunter --check--cronjob#Clamav扫描:https://www.clamav.net/downloads,参考文档: https://github.com/vrtadmin/clamav-faq/raw/master/manual/clamdoc.pdfwget https://www.clamav.net/downloads/production/clamav-1.2.1.linux.x86_64.rpm #或

yum install clamav-daemon clamav clamd clamav-update -y#或,注意bclinux的repo就可以安装

dnf -yinstall clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

#源码安装wget https://www.clamav.net/downloads/production/clamav-1.0.4.tar.gz

tar zxvf clamav-1.0.4.tar.gz #最新的LTS版本

yum install gcc openssl openssl-devel -y#安装依赖包cd clamav-1.0.4

./configure --prefix=/usr/local/clamav --with-pcre

make&&makeinstall#创建服务用户groupadd clamav

useradd-g clamav -s /bin/false -c"Clam Antivirus" clamav

chown-R clamav:clamav /usr/share/doc/clam*

#配置ClamAV权限

setsebool -P antivirus_can_scan_system 1#用于控制防病毒软件是否可以扫描整个系统

setsebool -P clamd_use_jit 1#用于控制ClamAV是否使用JIT(Just-In-Time)编译器,它是是Java虚拟机的核心,它负责将Java字节码编译成本地机器代码,以提高Java程序的执行效率。JIT编译器在程序运行时可动态地将频繁执行的代码编译成本地机器代码,从而避免了每次执行都需要解释字节码的性能损失。#验证

getsebool -a|grep antivirus

#

clamconf -g freshclam.conf > freshclam.conf

clamconf -g clamd.conf > clamd.conf #病毒守护进程配置,生产后出现在/etc/clamd.d/,新版本里已经只用scan.conf

clamconf -g clamav-milter.conf > clamav-milter.conf

#配置cp /usr/share/clamav/template/clamd.conf /etc/clamd.d/clamd.conf

sed-i-e's/^Example/#Example/' /etc/clamd.d/clamd.conf

cp /etc/clamd.d/scan.conf /etc/clamd.d/scan.conf.bak

sed-i-e's/^Example/#Example/' /etc/clamd.d/scan.conf

sed-i-e'/sock/ { s/#LocalSocket/LocalSocket/g }' /etc/clamd.d/scan.conf

#或vim /etc/clamd.d/scan.conf

LocalSocket /var/run/clamd.scan/clamd.sock #解注释,定义服务器类型为tcp socket或本地socket

TCPSocket 3310 //tcp socket

AlertBrokenExecutables yes

AlertEncrypted yes

AlertEncryptedArchive yes

AlertEncryptedDoc yes

ScanHTML yes

ScanArchive yes#验证,更多参考:https://wiki.archlinux.org/title/ClamAV#Tips_and_tricks

clamconf -n

freshclam //更新病毒库,依赖于freshclam.conf,病毒库目录/var/lib/clamav/daily.cvd,/var/lib/clamav/main.cvd,freshclam命令通过文件/etc/cron.d/clamav-update来运行,自动更新解注释#FRESHCLAM DELAY;离线更新病毒库地址:https://database.clamav.net/daily.cvd、

http://database.clamav.net/main.cvd、

http://database.clamav.net/bytecode.cvd(ClamAV Virus Database),可以直接从数据库下载病毒定义: main,daily和bytecode.cvd ,然后将它们放入/var/lib/clamav (删除旧文件)。也可以搭建一个有外网环境,使用freshclam下载病毒库后再拷贝过来

ls /var/lib/clamav/ #显示如下

bytecode.cvd daily.cvd freshclam.dat main.cvd

freshclam --verbose //详细显示

clamdscan -V //查看病毒库版本

#如果报错缺少库文件echo"/usr/local/clamav/lib64/"|sudotee-a /etc/ld.so.conf.d/clamav.conf

ldconfig

systemctl start clamd@scan

systemctl enable clamd@scan

Created symlink /etc/systemd/system/multi-user.target.wants/[email protected] → /usr/lib/systemd/system/[email protected].

systemctl status clamd@scan

● [email protected] - clamd scanner (scan) daemon

Loaded: loaded (/usr/lib/systemd/system/[email protected]; disabled; vendor preset: disabled)

Active: active (running) since Fri 2023-12-08 15:51:26 CST; 4min 22s ago

Docs: man:clamd(8)

man:clamd.conf(5)

https://www.clamav.net/documents/

Process: 3788227ExecStart=/usr/sbin/clamd -c /etc/clamd.d/scan.conf (code=exited, status=0/SUCCESS)

Main PID: 3788228(clamd)

Tasks: 2(limit: 204259)

Memory: 1.2G

CGroup: /system.slice/system-clamd.slice/[email protected]

└─3788228 /usr/sbin/clamd -c /etc/clamd.d/scan.conf

12月 08 15:51:26 localhost.localdomain clamd[3788228]: Portable Executable support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: ELF support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: Mail files support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: OLE2 support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: PDF support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: SWF support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: HTML support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: XMLDOCS support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: HWP3 support enabled.

12月 08 15:51:26 localhost.localdomain clamd[3788228]: Self checking every 600 seconds.

ps aux|grep clam #验证

clamscan 37882282.64.115782681361464 ? Ssl 15:50 0:31 /usr/sbin/clamd -c /etc/clamd.d/scan.conf

nohup clamscan -ri / -l /tmp/clamscan.log & //全盘扫描

clamscan -r-i /root -l /var/log/clamav.log //-r扫描目录,-i只显示被感染的文件,-l是保存的日志文件,-o 跳过扫描OK的文件,–bell 扫描到病毒文件发出警报声音

clamdscan -i /root --move=/tmp/clamav -l /var/log/clamav.log #默认会递归扫描子目录sudo clamscan -r-i /root --move=/tmp/clamav -l /var/log/clamav.log

----------- SCAN SUMMARY -----------

Known viruses: 8680109

Engine version: 0.103.7

Scanned directories: 4

Scanned files: 12

Infected files: 0

Data scanned: 10.02 MB

Data read: 1.01 MB (ratio 9.94:1)

Time: 33.258 sec (0 m 33 s)

Start Date: 2023:12:08 16:19:12

End Date: 2023:12:08 16:19:45

clamscan targetfile //扫描指定文件

clamscan -r-i /home --remove-l /var/log/clamav.log //递归扫描home目录,如果发现病毒病毒文件即删除,并且记录日志

clamscan -r-i /home --move=/tmp/clamav -l /var/log/clamav.log --exclude-dir="^/sys" / #扫描指定目录,然后将感染文件移动到指定目录,并记录日志#写入定时任务1 */3 * * * /usr/bin/freshclam --quiet203 * * * /usr/bin/clamscan-r /home --remove -1var/log/clamav_home.log

#之后就可查看病毒文件了cat /var/log/clamav-bin.log |grep “FOUND”

#配置文件说明1)clamd.conf:clamd 守护进程的配置文件。当你使用 clamdscan(而不是 clamscan)命令时,该命令实际上会与后台运行的 clamd 守护进程进行交互来执行扫描。因此,clamdscan 的行为会受到 clamd.conf 文件中的配置的影响。这个文件包含了与守护进程行为、日志记录、扫描选项等相关的设置。

2)freshclam.conf:ClamAV 病毒数据库更新工具 freshclam 的配置文件。当你使用 freshclam 命令来更新你的病毒数据库时,该命令会根据这个配置文件来运行。这个文件包含了与更新源、更新频率、代理设置、日志记录等相关的设置。

#clamscan和clamdscan区别

clamscan:独立运行: clamscan 是一个独立的命令行扫描工具,每次执行都会启动一个新的进程。

效率: 由于它每次运行时都需要加载病毒数据库,所以相对较慢,特别是在扫描大量文件或多次扫描时。

配置: clamscan 不依赖 clamd.conf,所有的配置都是基于命令行参数。

clamdscan:依赖守护进程: clamdscan 与后台运行的 clamd 守护进程进行交互来执行扫描。这意味着病毒数据库已经被 clamd 加载并保持在内存中。

效率: 由于不需要每次都重新加载病毒数据库,clamdscan 的扫描速度通常更快。

配置: clamdscan 的行为会受到 clamd.conf 文件中的配置的影响。

#报错:

当使用功能clamdscan扫描时报错:file path check failure: Permission denied. ERROR,即时sudo执行也无效,这就是selinux上下文限制的,需要使用--fdpass parameter参数,它is required to pass the file descriptor permissions to clamd as the daemon is running under clamav user and group.或使用--stream参数也可以,但是注意它的说明:Forces file streaming to clamd. This is generally not needed as clamdscan detects automatically if streaming is required. This option only exists for debugging and testing purposes, in all other cases --fdpass is preferred.

semanage boolean --modify antivirus_can_scan_system --on

semanage boolean -l|grep antivirus #验证

antivirus_can_scan_system (开 , 开) Allow antivirus to can scan system

antivirus_use_jit (关 , 关) Allow antivirus to use jit

ls-lZ /root #查看上下文#加fdpass执行,不再报错,如下:sudo clamdscan --fdpass-i /root -l /var/log/clamav.log

--------------------------------------

----------- SCAN SUMMARY -----------

Infected files: 0

Time: 1.796 sec (0 m 1 s)

Start Date: 2023:12:08 18:08:29

End Date: 2023:12:08 18:08:31

sudo clamdscan --stream-i /root -l /var/log/clamav.log #效果一样

3)应急响应

1、断网隔离:当确认已被感染勒索病毒后, 拍摄屏幕上显示的赎金通知的照片或截图,立即隔离被感染主机,快速阻止勒索软件感染滚雪球般地演变成大规模数据泄露,包括物理隔离和访问控制两种手段。。物理隔离主要采用:断网和关机,防止勒索病毒在内网进一步传播感染,避免造成二次损失,待应急结束,加固完成后,再放通网络。访问控制就是进一步关闭445、139、135等不必要的端口,尤其RDP端口,并在网络侧使用安全设备进一步隔离,如防火墙、终端安全软件等设备,设置IP白名单规则,配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

2、杀毒和重要文件分析:使用病毒查杀工具进行病毒全盘扫描,找到病毒文件进行隔离查杀处置,一般防毒或反恶意软件可清除设备上的勒索软件。对重要文件的访问性确认,即时备份;对呗勒索加密的文件确认,通过永久删除这些勒索软件加密文件来清除。删除勒索软件不会对被破坏的文件解锁,但它不会再对新文件进行加密。

3、检查日志:检查安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志,尝试对安全事件的追踪溯源;

4、部署/查看入侵检测系统(IDS):通过流量监控类软件或设备,对勒索软件进行发现与追踪溯源。检查是否存在文件重命名和删除事件的突然激增,这通常是勒索软件攻击的前奏。在短时间内多次修改文件和加密证据是勒索软件的两个明显迹象。如果有类似事件,需明显警觉;

5、加固防范:及时对操作系统、设备、以及软件进行打补丁和更新,对系统进行渗透测试及安全加固;执行安全灾备预案,检查备份,对损坏的文件进行还原尝试,或切换到备份业务系统,快速恢复业务。

6、对事件的感染时间、传播方式、感染家族等问题进行复盘,记录本次事件案例;

4)排查手段

1、安装防病毒软件进行扫描检测:虽然Linux相对于其他操作系统来说较少受到病毒攻击,但仍建议安装可信赖的防病毒软件,如ClamAV、Sophos等,扫描系统可提高排查效率,使用这些开源扫描检测工具可以帮助我们发现潜在的恶意文件或病毒。以下是一些常用的开源扫描检测工具:

Lynis:用于审计和安全扫描Linux系统的工具。

rkhunter:用于检测rootkits、后门程序和其他潜在的恶意软件的工具。

chkrootkit:用于检测rootkits和后门程序的工具。

ClamAV:开源的防病毒软件,可以用于扫描文件和电子邮件以检测恶意软件。2、检查访问控制:检查对系统的访问权限限制是否合理有效,确保只有授权用户能够访问关键文件和目录,并检查这些位置的权限和时间。

3、检查备份及数据:检查备份策略和有效性,检查备份的数据,定期执行数据恢复演练,将备份文件存储在离线和安全的地方。这样即使遭受勒索病毒攻击,你也可以恢复数据。

4、监控系统活动:使用日志监控工具,如ELK Stack、OSSEC等,来监控系统活动并及时发现异常行为。

5、检查网络流量:使用网络流量监控工具,如Wireshark、tcpdump等,检查网络流量是否存在异常或可疑活动。

6、排查端口暴露:检查不必要的端口和访问边界暴露,渗透测试验证是否有漏洞和后门,是否有不安全的算法和协议

7、检查终端:安装和防病毒软件,更新病毒库到最新,另外chrome浏览器更新到最新,因据Sophos的研究人员发现,chrome 81版本中存在一个远程执行代码(RCE漏洞),攻击者可以通过它在后台运行命令和不受信任的脚本,从而避开了浏览器的常规安全检查或“确定”对话框。这意味着没有更新到最新版本的Chrome浏览器可能会给用户带来灾难性的后果,在Chrome版本81.0.4044.129中已修复了这些漏洞。

四、附录:其他安全

4.1、其他安全风险

常见危害:暴力破解,漏洞利用,流量攻击,木马控制(Webshell,PC木马等),病毒感染(挖矿,蠕 虫,勒索等)。

//分析日志,统计确认服务器遭受多少次暴力破解,有的记录在authpriv日志里

grep-o"Failed password" /var/log/secure|uniq-c

//输出登录爆破的第一行和最后一行,确认爆破时间范围

grep"Failed password" /var/log/secure|head-1grep"Failed password" /var/log/secure|tail-1

//定位有哪些 IP 在尝试爆破

grep"Failed password" /var/log/secure|grep-E-o"(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq-c|sort-nr

//爆破用户名字典都有哪些

grep"Failed password" /var/log/secure|perl -e'while($_=<>){ /for(.*?) from/; print "$1\n";}'|uniq -c|sort-nr

//登录成功的日期、用户名、IP有哪些

grep"Accepted " /var/log/secure |awk'{print $1,$2,$3,$9,$11}'grep"Accepted " /var/log/secure |awk'{print $11}'|sort|uniq-c|sort-nr|more

版权归原作者 羌俊恩 所有, 如有侵权,请联系我们删除。