Burp Suite用于攻击web应用程序,安装时会用到jdk,所以需要先配置好jdk再下载安装。

Burp Suite的常用模块

1、Dashboard模块

主要显示一些事件日志、任务等信息,在异常情况时可以在Event log模块进行分析排错。

2、Target模块

选项site map,它会在目标中以树形和表的形式显示,还可以查看完整的请求和响应。

树视图包含内容的分层表示,细分为地址、目录、文件、参数变化请求的URL。

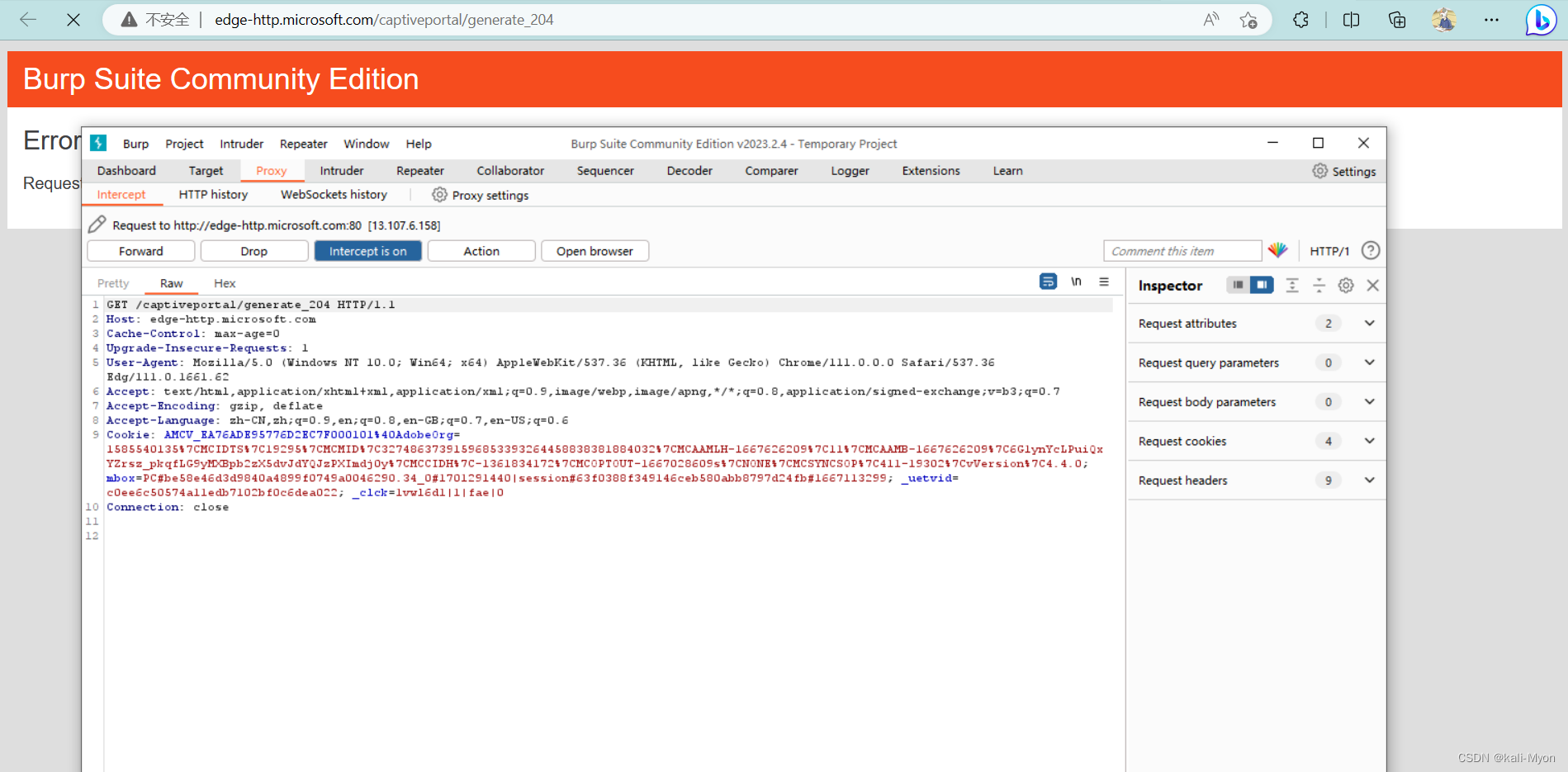

3、Proxy模块(核心模块)

在Proxy settings里面设置对应端口

可以在浏览器设置好代理,当我们再访问界面时,流量就会被抓取。

但是我个人并不喜欢这样,我更习惯在bp里面新开一个网页,再去输入要访问的地址

但是我个人并不喜欢这样,我更习惯在bp里面新开一个网页,再去输入要访问的地址

bp的这个browser其实就是一个浏览器,下面红灯表示会进行拦截抓包

我们在browser输入我们要访问的网站,可以看到browser里面页面并没有加载出来

(1)Forward

表示编辑数据包后发送到服务器;

(2)Drop

表示丢弃数据包;

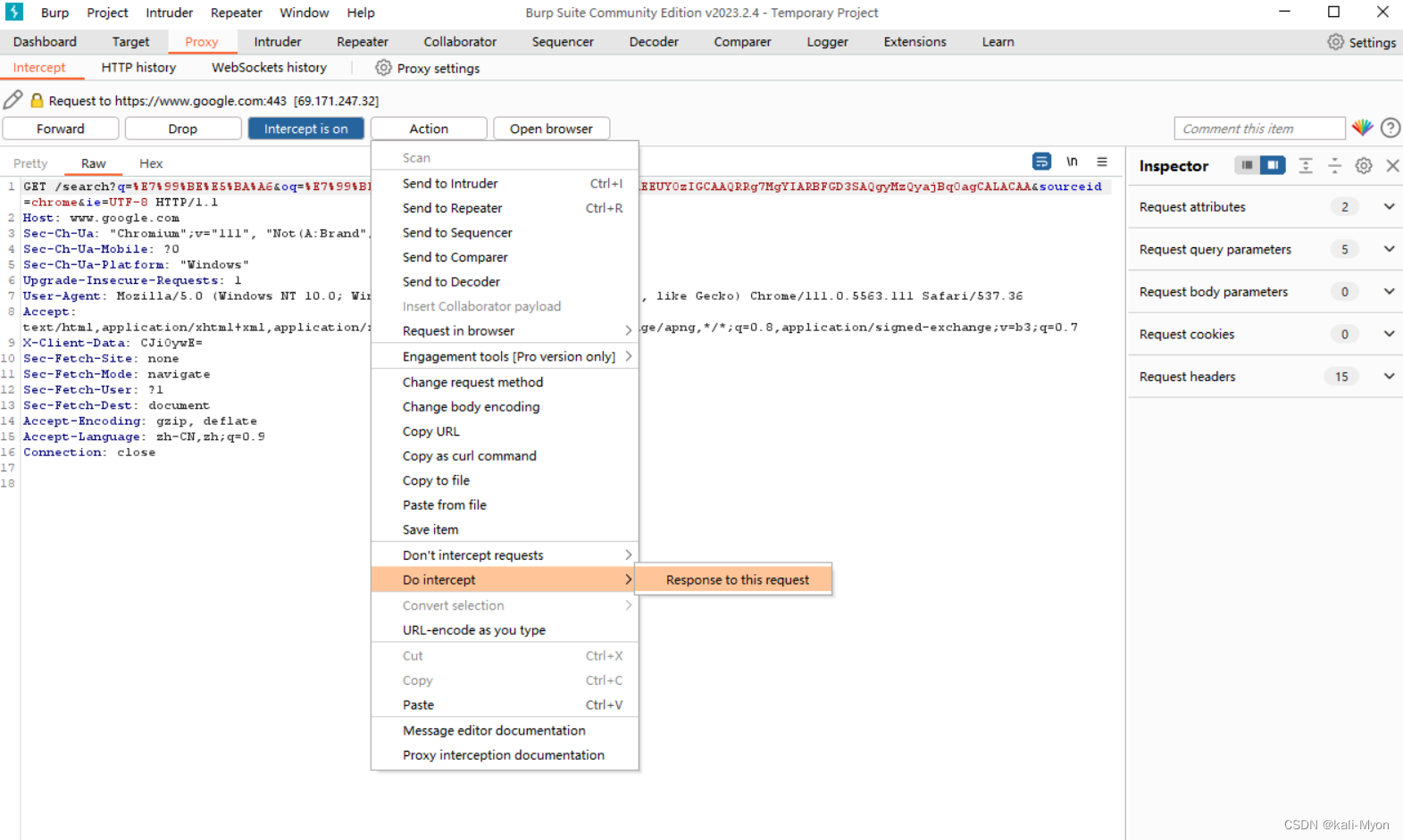

(3)Action

表示一些行为操作,常用的是发送到其他模块,还可以修改此请求的返回包。

(通常修改返回包绕过一些登录验证)

4、Intruder模块

(1)Target

设置目标IP和端口

(专业版里才有)

(2)Positions

设置变量和攻击类型

(3)Attack type

分为四种:

① Sniper

最基础的爆破方式,传递一个参数后选择字典就爆破对应次数,假设为5次,传递两个参数选择字典后就爆破10次。

② Battering ram

通Sniper相同,爆破5次,传递两个参数是同时爆破5次。

③ Pitchfork

交叉模式,传递两个参数,两个字典,一一对应进行爆破。

④ Cluster bomb

不知道用户名和密码下最常用的模式。

§§中间的值就是变量,一般先clear§再将需要作为变量的值add§,再选择attack type。

关于密码的爆破在前面博客http://t.csdn.cn/RH3oP 和 http://t.csdn.cn/xaI7k

中已有实例介绍和讲解,这里不再演示。

(4)Payloads

① payload sets

设置payload类型。

② payload options(社区版为payload settings)

可以导入自己下载的字典

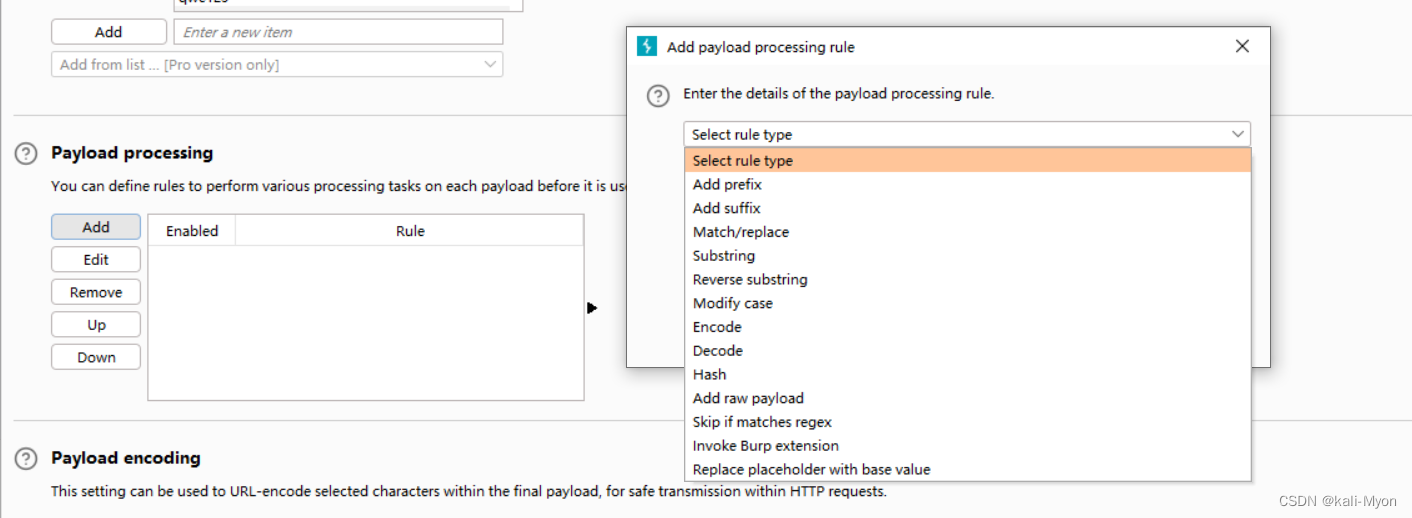

③ payload processing

添加字典的一些加密、解密规则、hash等

④ options (社区版为settings)

设置一些线程和请求头的变化。

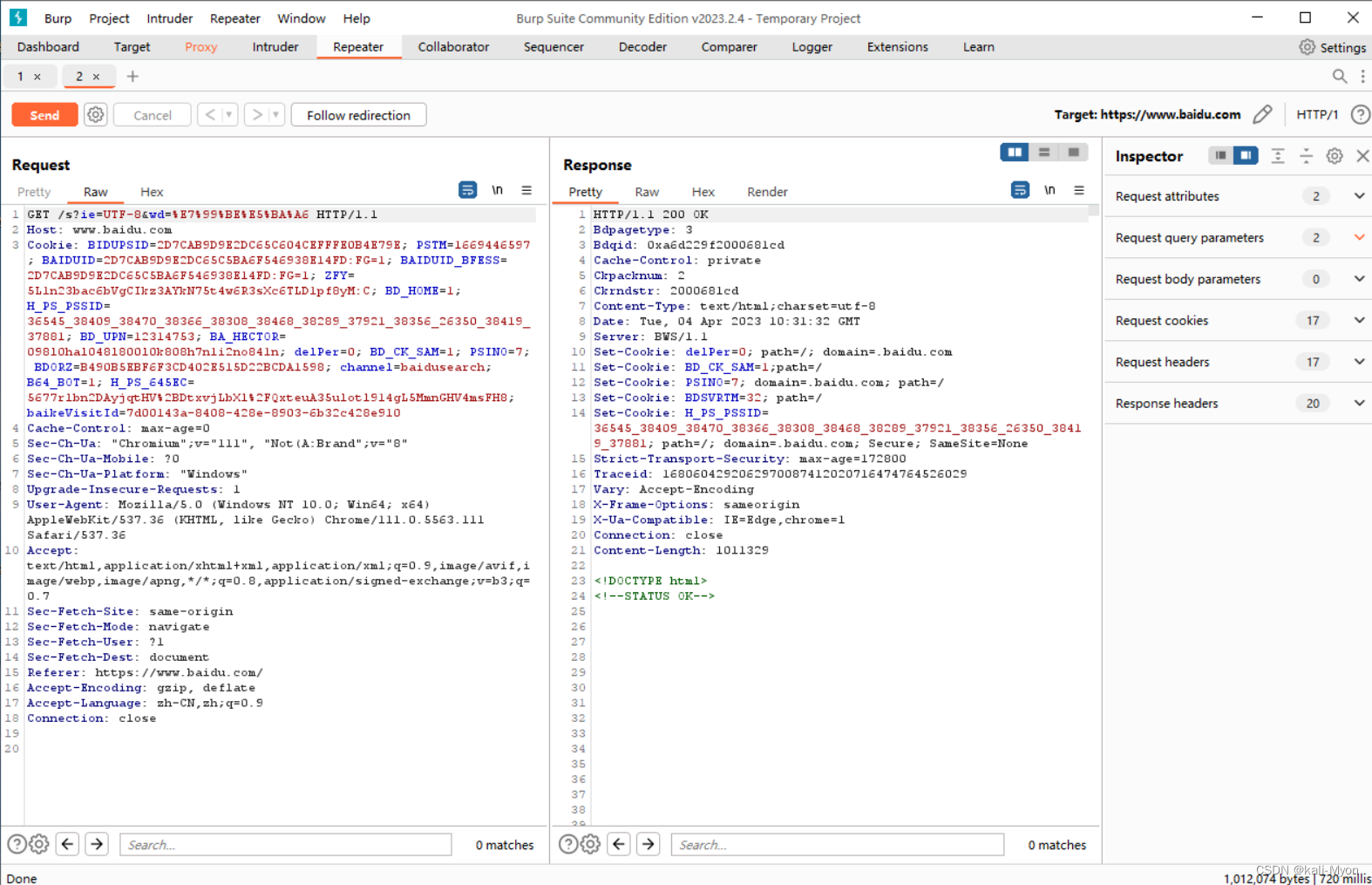

5、Repeater模块

将拦截到的包发到repeater模块,对数据包修改,重放后观察返回包情况。

repeater的一些设置(和专业版还是有些区别的)

(1) Update Content-Length

更新头部长度

(2)Uapack gzip/deflate

在收到gzip和deflate压缩内容的时候是否自动解压缩

(3)Follow redirections

遇到重定向怎么处理

(4)Process cookies in redirections

被重定向后是否提交cookie。

(5)View

设置请求/响应版块的布局方式。

(6)Action

一些行为操作

6、Decoder模块

编码和解码,主要是编码绕过

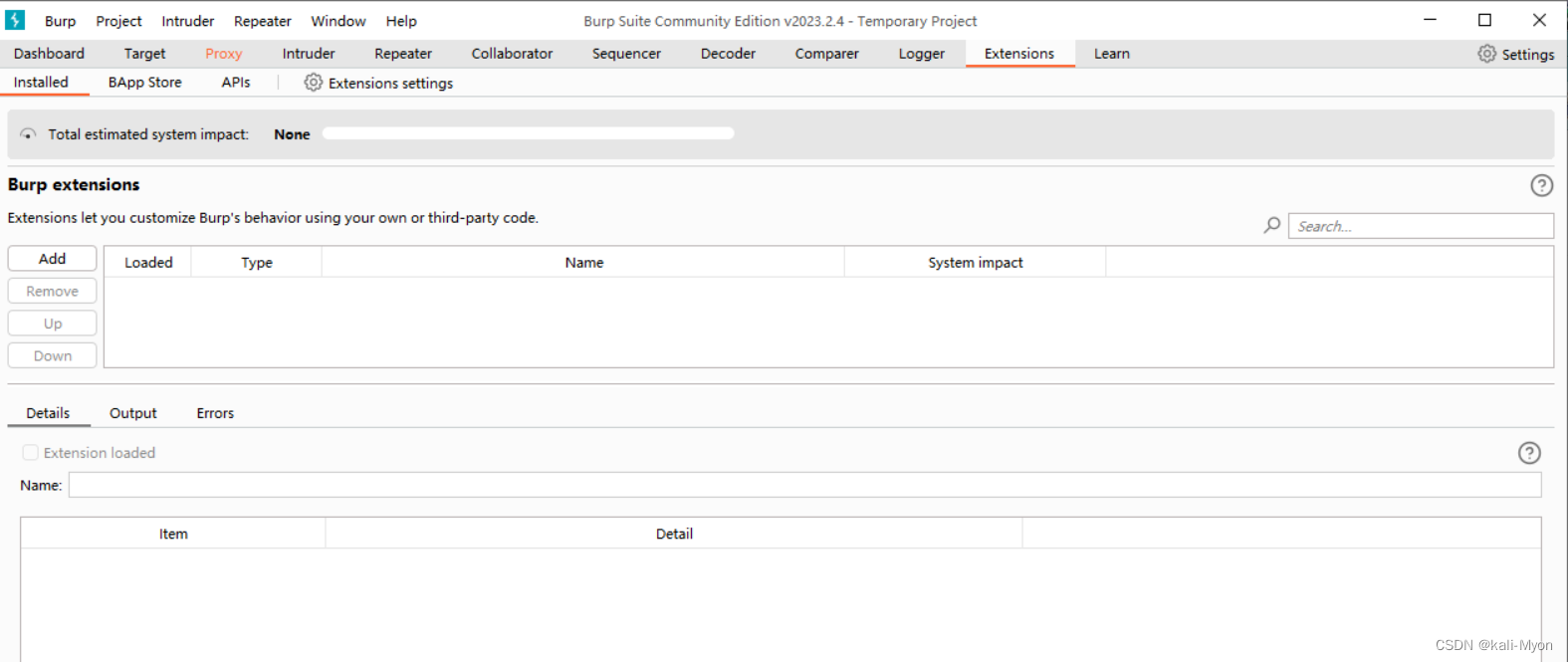

7、 Extender模块(Extensions)

可以添加非bp自带插件添加到该模块使用。

bp的大概用法及常用模块的介绍先到这里,后面会继续更新其他web常用工具的使用,以及CTF和kali linux的内容,喜欢的可以点赞关注收藏支持一下哈,谢谢!

版权归原作者 Myon⁶ 所有, 如有侵权,请联系我们删除。