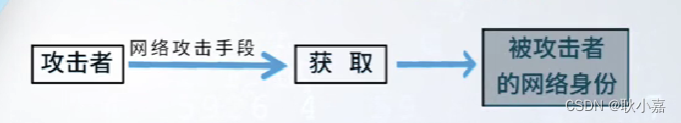

1、假冒攻击

并以此身份及其对应的权限与其他网络主体开展网络活动

- 攻击源假冒:- 攻击者通常使用跳板对目标实施网络攻击,隐藏真实身份,隐匿攻击路径- 利用网络漏洞,获取目标权限,进而与更多目标建立网络通信连接,伺机发动攻击- 复制合法用户的物理身份标识冒用他人身份进入目标内部环境,如在社会工程学里经常使用的门禁卡复制

2、假冒攻击与欺骗攻击的区别

- 欺骗攻击的本质是伪造

- 而假冒攻击的重点是冒用

- 两者的技术支撑不同,但目的都是为了迷惑目标

- 使其信任并执行攻击者的命令或者对攻击者开放一定的权限

3、假冒攻击的攻击形式

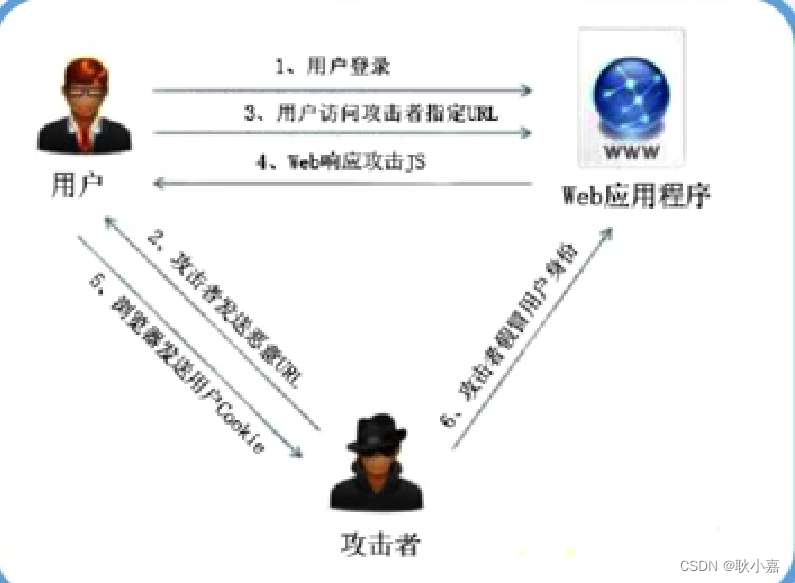

- XSS盗取Cookie- 利用跨站脚本漏洞窃取用户Cookie- Web CGI漏洞中最常见的一种,是由于Web应用开发人员未严格检查用户提交数据,致使攻击者可以提交精心构造的脚本,通过URL链接或者发帖的形式诱骗用户点击、浏览,最终达到盗取用户账户、修改设置等目的-

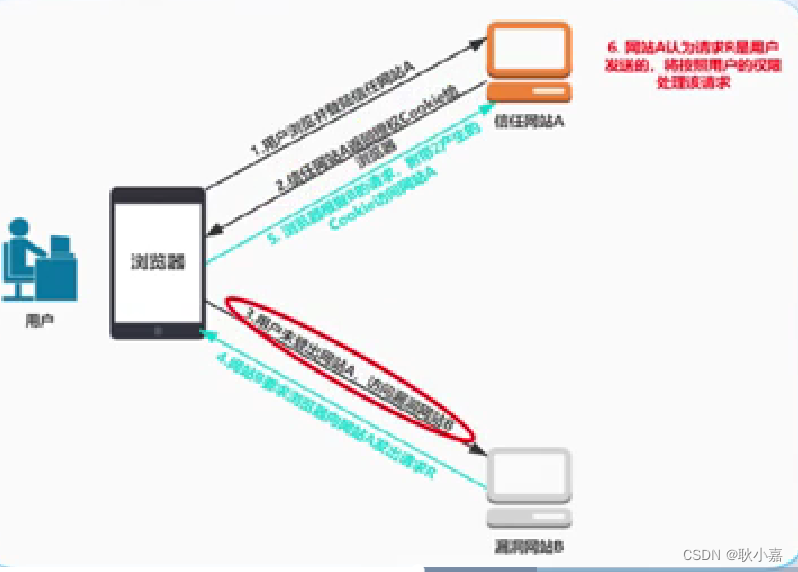

- CSRF- 跨站请求伪造- 一种对网站漏洞的恶意利用,也称为one-click attack或者session riding,其本质是一种挟持当前已登录的用户在Web应用程序上执行非本意的操作- 源于Web的隐式身份验证机制,该机制虽然可以保证一个请求是来自于某个合法用户的浏览器,但却无法保证该请求是用户自己主动发送的-

- 跨站请求伪造攻击场景- 虚拟财产交易:攻击者在用户不知情的情况下,向网络交易平台提交财产交易命令,如虚拟货币转移、赠送等- 创建账户:攻击者对管理员实施跨站请求伪造攻击,利用其身份创建系统的用户- 删除数据:攻击者利用Web管理员的权限,通过跨站请求伪造攻击进行数据操作,实现删除数据或者数据库

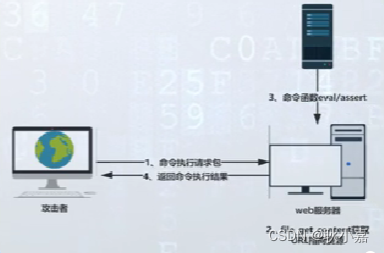

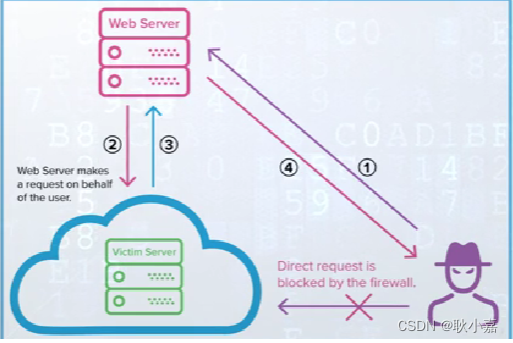

- 跨站请求伪造攻击场景- 虚拟财产交易:攻击者在用户不知情的情况下,向网络交易平台提交财产交易命令,如虚拟货币转移、赠送等- 创建账户:攻击者对管理员实施跨站请求伪造攻击,利用其身份创建系统的用户- 删除数据:攻击者利用Web管理员的权限,通过跨站请求伪造攻击进行数据操作,实现删除数据或者数据库 - SSRF- 一种由服务器来发送攻击者伪造请求的一种安全漏洞。这些服务器充当了“转发人”的角色,成为整个攻击路径上的“中继”节点-

- SSRF形成原因- 由于服务器提供了从其他服务器应用获取数据的功能,如从指定URL地址获取网页文本内容,加载指定地址的图片,下载文件等,但缺少对目标地址的过滤与限制,造成攻击者可以伪造服务器的请求对内网其他主机进行通信- 攻击者利用SSRF开展网络渗透-

- SSRF形成原因- 由于服务器提供了从其他服务器应用获取数据的功能,如从指定URL地址获取网页文本内容,加载指定地址的图片,下载文件等,但缺少对目标地址的过滤与限制,造成攻击者可以伪造服务器的请求对内网其他主机进行通信- 攻击者利用SSRF开展网络渗透-

- 区别- 跨站漏洞利用的是用户对网站的信任- 跨站请求伪造漏洞利用的是网站对用户的信任

4、假冒攻击的防御

- 跨站脚本攻击- 重设Session- 设短Cookie的过期时间- 监控referrer与userAgent值- 使用HttpOnly禁止脚本读取Cookie

- 跨站请求伪造攻击- HTTP referer字段验证- 随机Token验证- 网站自定义属性验证

- 服务器端请求伪造- 禁止跳转- 过滤返回信息- 禁用不需要的协议- 设置URL白名单或者限制内网IP- 限制请求的端口为http常用的端口- 统一错误信息

本文转载自: https://blog.csdn.net/m0_56534254/article/details/127283896

版权归原作者 耿小嘉 所有, 如有侵权,请联系我们删除。

版权归原作者 耿小嘉 所有, 如有侵权,请联系我们删除。