1998年,Martin Roesch用C语言开发了开源的入侵检测系统Snort。现如今Snort已发展成为一个具有多平台、实时流量分析、网络IP数据包记录等特性的强大的网络入侵检测/防御系统,是世界最顶尖的开源入侵检测系统。Snort IDS利用一系列的规则去定义恶意网络活动,against匹配到的报文并给用户告警。

Snort主要用法:

一、类似TCP dump,作为网络sniffer使用,调试网络流量。

二、用于特征识别的网络入侵检测。

Snort入侵检测系统使用示例:

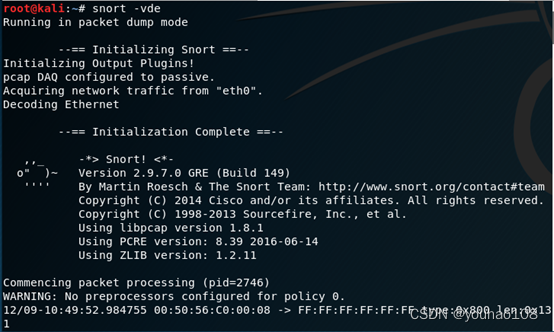

1、snort三种模式组合抓包

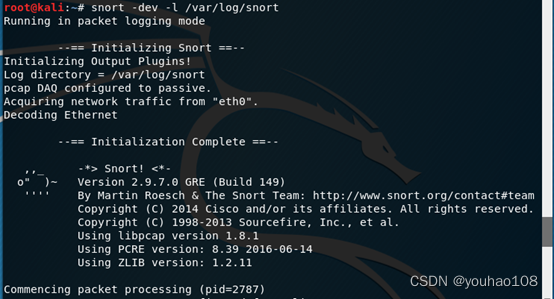

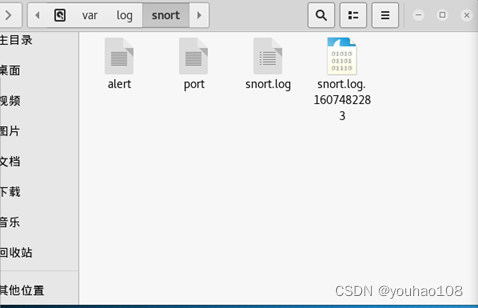

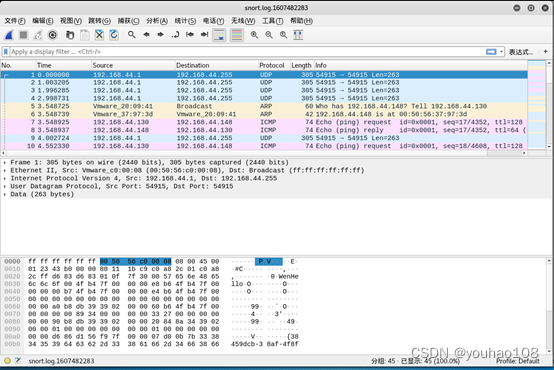

2、将数据包记录到指定位置

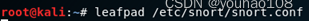

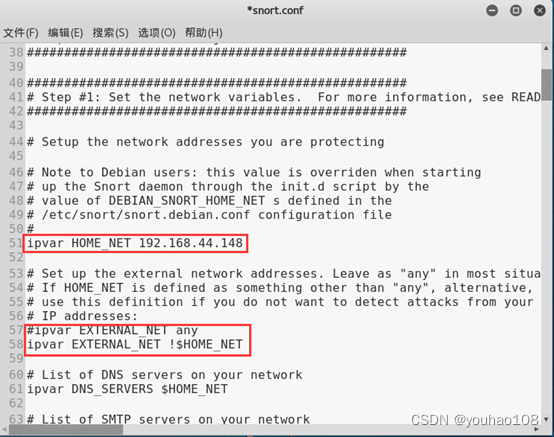

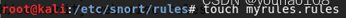

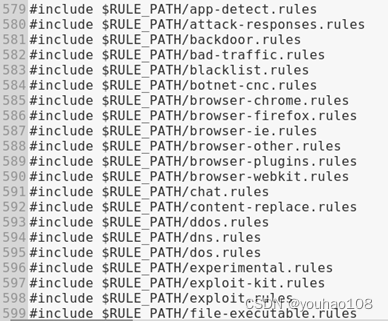

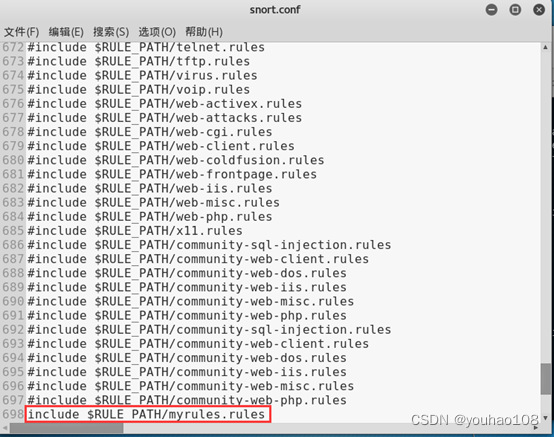

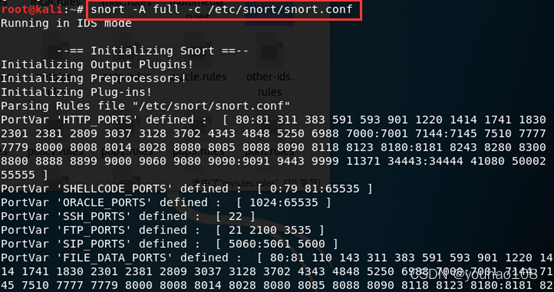

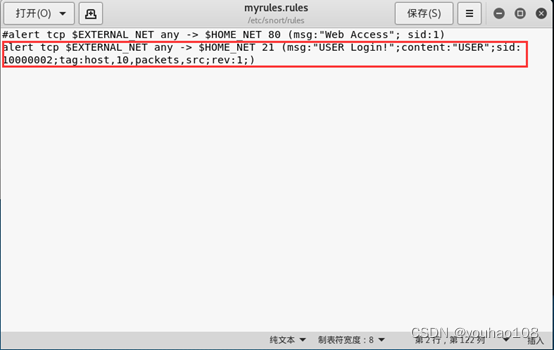

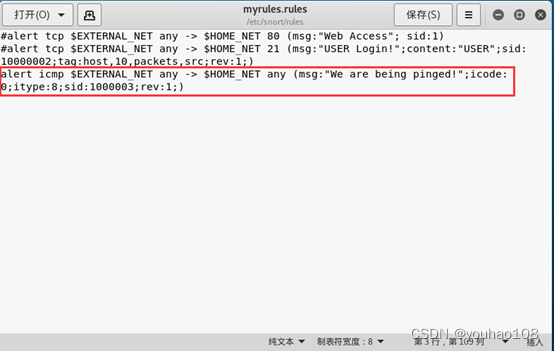

3、编辑snort的配置文件,添加自定义规则

(1)对来自外部主机、目标为当前主机80/TCP端口的请求数据包进行报警。

添加规则如下:

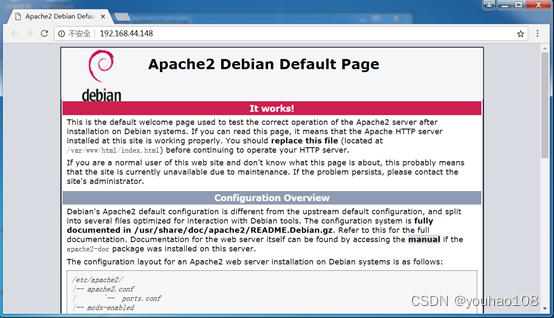

win7访问kali的服务器网站

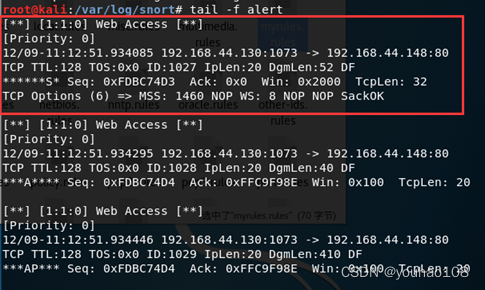

检测到web访问

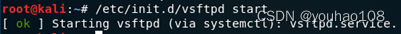

(2)字符串的匹配,若有机器登陆 kali本机 ftp服务器,进行报警且捕获用户登录的用户名以及密码。

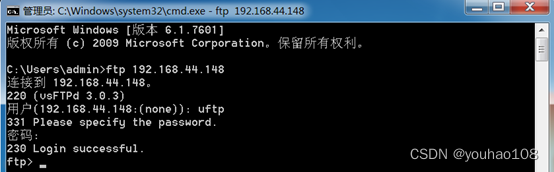

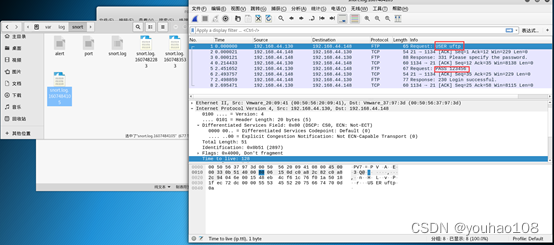

win7上FTP链接Kali

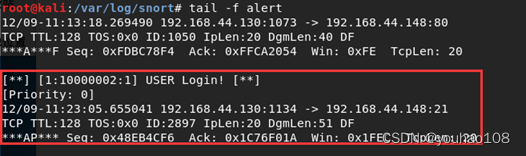

检测到FTP访问,查看数据包发现明文的用户名和密码

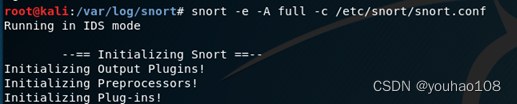

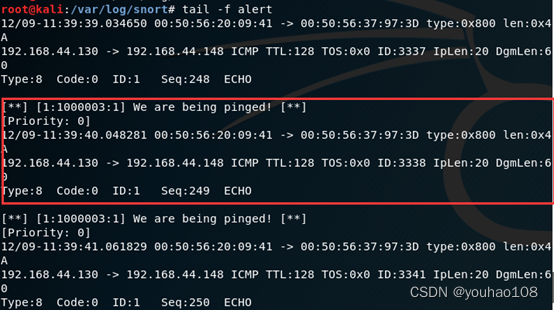

(3)对ICMP响应请求进行报警

添加规则如下:

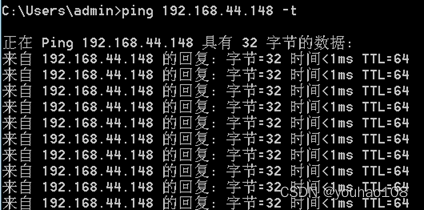

win7 ping Kali

检测到icmp响应

本文转载自: https://blog.csdn.net/qq_43678263/article/details/128268143

版权归原作者 youhao108 所有, 如有侵权,请联系我们删除。

版权归原作者 youhao108 所有, 如有侵权,请联系我们删除。