一、考点分布

- 安全架构概述(※※)

- 安全模型(※※※)

- 信息安全整体架构设计

- 网络安全体系架构设计

- 区块链技术(※※)

二、安全架构概述

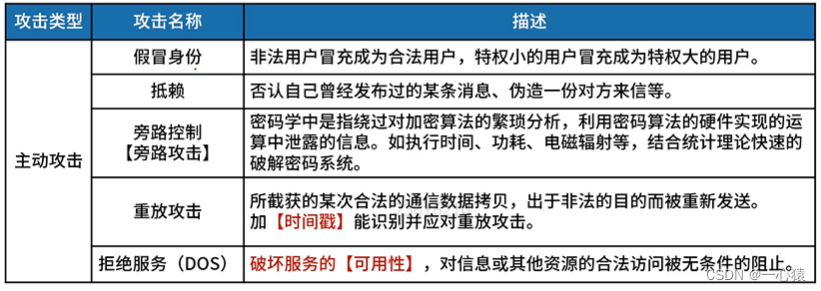

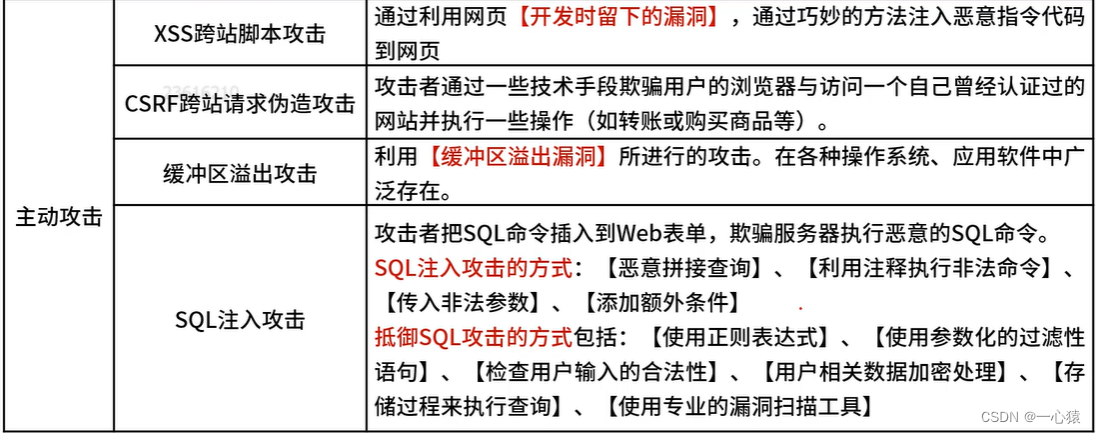

被动攻击:收集信息为主,破坏保密性

主动攻击:主动攻击的类别主要有:中断(破坏可用性)、篡改(破坏完整性),伪造(破坏真实性)

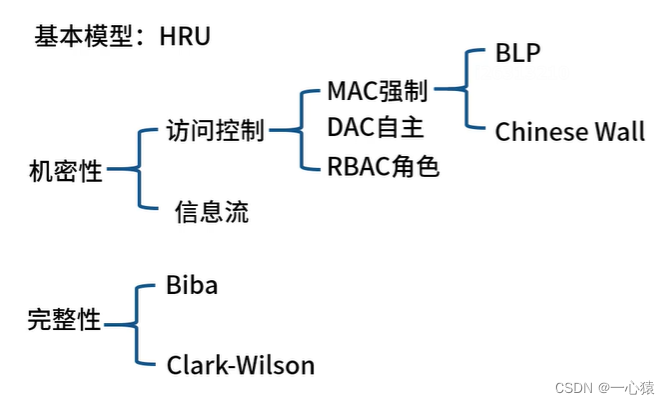

三、安全模型

BLP模型(属于机密性模型)

Bell-LaPadula模型是符合军事安全策略的计算机安全模型,简称BLP模型。

BLP模型的安全规则:

简单安全规则:安全级别低的主体不能读安全级别高的客体

星属性安全规则:安全级别高的主体不能往低级别的客体写

强星属性安全规则:不允许对另一级别进行读写

自主安全规则:使用访问控制矩阵来定义说明自由存取控制

Biba模型(属于完整性)

Biba模型主要用于防止非授权修改系统信息,以保护系统的信息完整性。该模型同BLP模型类似,采用主体、客体、完整性级别描述安全策略要求。Biba模型能够防止数据从低完整性级别流向高完整性级别,其安全规则如下:

- 星完整性规则:表示完整性级别低的主体不能对完整性级别高的客体写数据;

- 简单完整性规则:表示完整性级别高的主体不能从完整性级别低的客体读取数据

- 调用属性规则:表示一个完整性级别低的主体不能从级别高的客体调用程序或服务。

Chinese Wall模型

Chinese Wall模型的安全策略的基础是客户访问的信息不会与当前他们可支配的信息产生冲突。其访问客体控制的安全规则如下:

- 与主体曾经访问过的信息属于同一公司数据集合的信息,即墙内信息可以访问;

- 属于一个完全不同的利益冲突组的可以访问

- 主体能够对一个客体进行写的前提是主体未对任何属于其他公司数据集进行过访问。

定理1:一个主体一旦访问过一个客体,则该主体只能访问位于同一公司数据集的客体或在不同利益组的客体。

定理2:在一个利益冲突组中,一个主体最多之访问一个公司数据集

四、信息安全整体架构设计

WPDRRC模型

六个环节:预警、保护、检测、响应、恢复和反击。模型蕴涵的网络安全能力主要是预警能力、保护能力、检测能力、响应能力、恢复能力和反击能力。

三大要素包括:人员、策略和技术

版权归原作者 一心猿 所有, 如有侵权,请联系我们删除。